Kali-linux攻击路由器

前面介绍的各种工具,都是通过直接破解密码,来连接到无线网络。由于在一个无线网络环境的所有设备中,路由器是最重要的设备之一。通常用户为了保护路由器的安全,通常会设置一个比较复杂的密码。甚至一些用户可能会使用路由器的默认用户名和密码。但是,路由器本身就存在一些漏洞。如果用户觉得对复杂的密码着手可能不太容易。这时候,就可以利用路由器自身存在的漏洞实施攻击。本节将介绍使用Routerpwn工具实施攻击路由器。

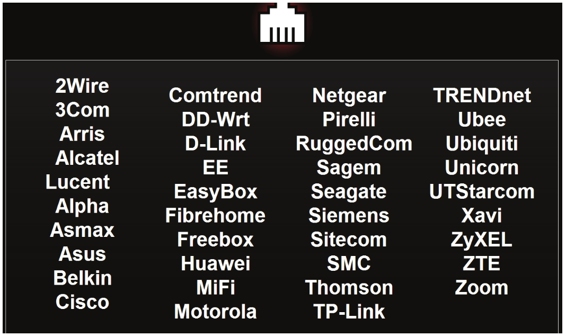

Routerpwn可能是使用起来最容易的一个工具。它用来查看路由器的漏洞。Routerpwn不包括在Kali中,它只是一个网站。其官网地址为http://routerpwn.com/。该网站提供的漏洞涉及很多厂商的路由器,如图9.42所示。

图9.42 Routerpwn主页面

从该界面可以看到有很多厂商的路由器,如国内常用的D-Link、Huawei、Netgear和TP-Link等。根据自己的目标路由器选择相应生产厂商,这里选择TP-Link,将显示如图9.43所示的界面。

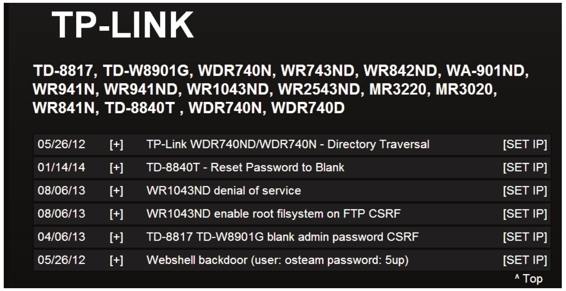

图9.43 支持的型号及漏洞

从该界面可以看到支持有十六种型号的TP-LINK路由器及可利用的漏洞。在路由器漏洞列表中显示了漏洞日期、漏洞描述信息和一个选项[SET IP]。该选项是用来设置目标路由器的IP。

【实例9-6】利用Webshell backdoor漏洞,获取一个远程路由器(本例中路由器IP地址为192.168.0.1)命令行。具体操作步骤如下所示。

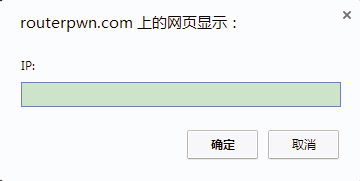

(1)在图9.43中单击[SET IP]按钮,将弹出一个对话框,如图9.44所示。

图9.44 输入目标路由器IP地址

(2)在该对话框中,输入要攻击的路由器的IP地址。然后单击“确定”按钮,将弹出如图9.45所示的对话框。

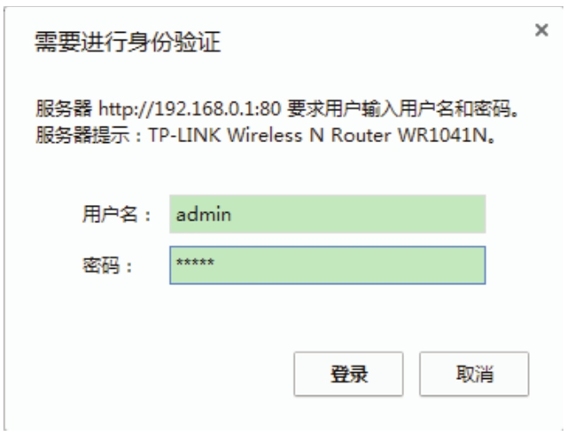

图9.45 登录路由器对话框

(3)在该界面输入登录路由器的用户名和密码,一般路由器默认的用户名和密码是admin。然后单击“登录”按钮,将显示如图9.46所示的界面。

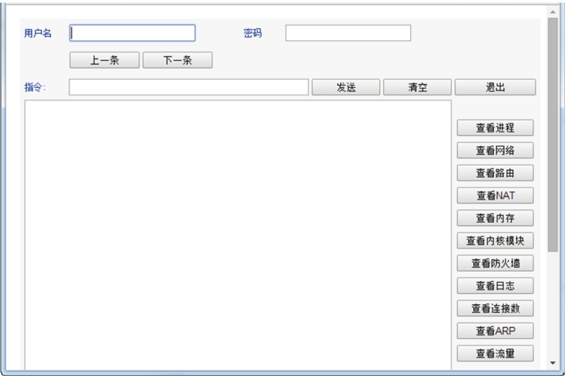

图9.46 命令行界面

(4)此时,在该界面可以执行一些查看路由器信息的命令,如查看进程、网络、路由表和NAT等。或者直接单击图9.46中右侧栏的按钮查看相关信息。在该界面执行命令时,需要输入用户名和密码。这里的用户名和密码是Routerpwn网站中Webshell backdoor漏洞提供的用户名和密码(osteam和5up)。例如,单击“查看网络”按钮,将显示如图9.47所示的界面。

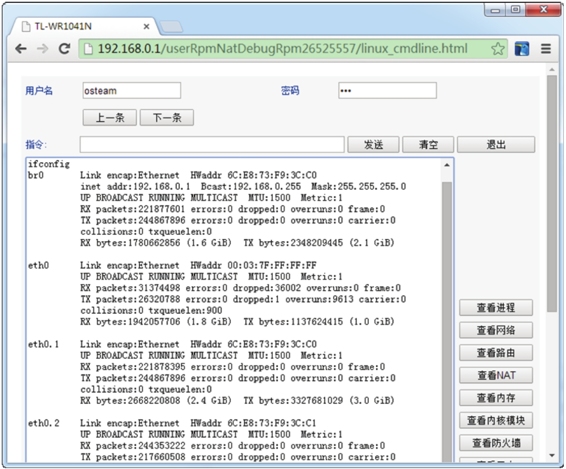

图9.47 路由器的网络连接信息

(5)从该界面可以看到路由器中,所有连接的网络接口信息,如接口的IP地址、MAC地址和传输速率等。如果想要通过执行命令查看,则在指令框中输入ifconfig命令。然后单击“发送”按钮,如图9.48所示。

图9.48 运行命令查看网络信息

(6)在该界面单击“发送”按钮后,输出的信息和图9.47中的信息一样。

Kali-linux攻击路由器的更多相关文章

- 关于如何通过kali linux 攻击以及破解WPA/WPA2无线加密

http://blog.csdn.net/wingstudio_zongheng/article/details/51435212 1.前期准备 1)打开一个终端 执行命令: ifconfig ...

- Kali Linux 渗透测试手册(1.1)安装虚拟机

翻译来自:掣雷小组 成员信息: thr0cyte, Gr33k, 花花, 小丑, R1ght0us, 7089bAt, 一.配置KALI Linux和渗透测试环境 在这一章,我们将覆盖以下内容: 在W ...

- Kali Linux Web渗透测试手册(第二版) - 1.0 - 渗透测试环境搭建

一.配置KALI Linux和渗透测试环境 在这一章,我们将覆盖以下内容: 在Windows和Linux上安装VirtualBox 创建一个Kali Linux虚拟机 更新和升级Kali Linux ...

- Kali Linux Web 渗透测试视频教程— 第十六课-拒绝服务攻击

Kali Linux Web 渗透测试视频教程— 第十六课-拒绝服务攻击 文/玄魂 目录 Kali Linux Web 渗透测试视频教程— 第十六课-拒绝服务攻击................... ...

- 使用Kali Linux执行中间人攻击(演示)

中间人攻击也叫Man-In-The-Middle-Attack. 我假设你已经知道中间人攻击的基本概念,引用一段wikipedia: 中间人攻击(Man-in-the-middle attack,缩写 ...

- Kali Linux中前十名的Wifi攻击工具

无 线网络的攻与防一直是比较热门的话题,由于无线信号可以被一定范围内的任何人接收到(包括死黑阔),这样就给WIFI带来了安全隐患:路由器生产厂商和网 络服务供应商(ISPs)的配置大多是默认开启了WP ...

- kali linux下的arp攻击

这是我第一篇博客,写的不好请谅解 ____________________________(分割线)_______________________________ 在kali linux系统下自带工具 ...

- 关于ARP攻击的原理以及在Kali Linux环境下的实现

关于ARP攻击的原理以及在Kali Linux环境下的实现 全文摘要 本文讲述内容分为两部分,前半部分讲述ARP协议及ARP攻击原理,后半部分讲述在Kali Linux环境下如何实现ARP攻击以及AR ...

- ARP攻击之Kali Linux局域网断网攻击

特别声明: 我们学习研究网络安全技术的目的应是为了维护网络世界的安全,保护自己和他人的私有信息不被非法窃取和传播.请您遵守您所在地的法律,请勿利用本文所介绍的相关技术做背离道德或者违反法律的事情. S ...

- MetaSploit攻击实例讲解------社会工程学set攻击(kali linux 2016.2(rolling))(详细)

不多说,直接上干货! 首先,如果你是用的BT5,则set的配置文件是在 /pentest/exploits/set/set_config下. APACHE_SERVER=ONSELF_SIGNED_A ...

随机推荐

- 微信小程序(一)--简单的介绍

转自:https://developers.weixin.qq.com/miniprogram/dev/index.html 响应的数据绑定 框架的核心是一个响应的数据绑定系统. 整个小程序框架系统分 ...

- C# 学习笔记(一) Winform利用Assembly反射动态创建窗体

1. 添加Reflection //添加对Reflection程序集引用 using System.Reflection; // 引用窗体创建方法CreateForm,传入参数 private voi ...

- 对JDK、JRE和JVM的一些浅薄理解

JDK:JDK(Java Development Kit),顾名思义是java程序的开发包,任何java程序想要运行都需要相应版本的JDK,可以到oracle下载(下载之后自带JRE和编译工具等,无需 ...

- Python随笔目录

Python 一.Python基础 Python入门 数据类型 函数(迭代器生成器三元表达式) 模块和常用内置模块 面向对象 网络编程(socket) 并发编程 ... 二.数据库 MySQL PyM ...

- textarea的maxlength属性兼容解决方案

IE10版本的textarea才支持maxlength属性:低版本的IE都不兼容,实际上低版本的IE的市场存在率还是很高的: 所以还是很有必要来整合一套解决方案的: Jquery版本 $(functi ...

- html5-audio 播放列表和自动播放

一个简单audio的列表和播放小例子 <!DOCTYPE html> <html> <head> <meta charset="utf-8" ...

- C++ Knowledge series 1

Programming language evolves always along with Compiler's evolvement. 1. The C++ Object Model: Strou ...

- Servlet - Reasource loading

1. Load db3.properties String path = this.getServletContext().getRealPath("/WEB-INF/classes/db/ ...

- 【分享】BS大神的C++ 11 keynotes

看到infoQ上面有BS大神的keynotes讲C++ 11的,有点长,但是值得一看. http://www.infoq.com/presentations/Cplusplus-11-Bjarne ...

- MyBatis基本配置和实践(四)

一.Mybatis整合spring 1.整合思路 SqlSessionFactory对象应该放到spring容器中作为单例存在. 传统dao的开发方式中,应该从spring容器中获得sqlsessio ...