exchange 2010 邮件服务器owa证书更新

exchange 2010应用环境

- 四台前端服务器,两台位于DMZ区,两台位于办公网环境,办公网和DMZ的服务器做了NLB负载均衡,操作系统为windows server 2008 r2.

- 目前前端https绑定的是企业自颁发的sha1证书,加密套件为系统默认.

- 默认开启了RC4

- 使用了非安全的协议SSL_V2.0及SSL_V3.0

更改需求

- 将DMZ区两台服务器IIS证书替换为公网的sha256证书

- 关闭RC4

- 禁用SSL_V2.0及SSL_V3.0,启用TLS_V1.2,TLS_V1.1,TLS_V1.0(默认已启用)协议

- 更新加密套件的优先顺序,配置Forward secrecy

操作

购买证书

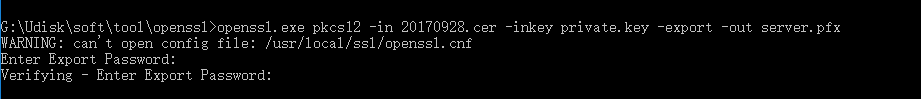

由于公司有统一人员负责证书事宜,只提供了相关的域名,最终拿到手的是证一个私钥(private.key)及一个cer(20170928.cer)证书文件。需要将cer证书文件转为pfx类型的证书,然后导入服务器-个人区域。

*openssl.exe pkcs12 -in 20170928.cer -inkey private.key -export -out server.pfx

输入两次证书密码,就可以导出证书文件server.pfx

* 需要安装完整的证书链,否则证书不能正常的使用。绑定证书

iis管理器选择刚刚导入的证书,绑定到https禁用RC4

将以下代码保存为rc4.reg并导入系统Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 128/128]

"Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 40/128]

"Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 56/128]

"Enabled"=dword:00000000禁用ssl,启用tls

将以下代码保存为ssl.reg并导入系统

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Client]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Server]

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Client]

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Server]

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client]

"Enabled"=dword:00000001

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server]

"Enabled"=dword:00000001

"DisabledByDefault"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client]

"Enabled"=dword:00000001

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server]

"Enabled"=dword:00000001

"DisabledByDefault"=dword:00000000- 更新加密套件

可以运行gpedit.smc,选择计算机-管理模板-网络-ssl密码套件 启用并将$cipherSuitesOrder的值填入,参数之间用英文状态下的逗号隔开

以下为powershell脚本

$cipherSuitesOrder = @(

'TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P521',

'TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P384',

'TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P256',

'TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA_P521',

'TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA_P384',

'TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA_P256',

'TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P521',

'TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P521',

'TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P384',

'TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P256',

'TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P384',

'TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P256',

'TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384_P521',

'TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384_P384',

'TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P521',

'TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P384',

'TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P256',

'TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384_P521',

'TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384_P384',

'TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA_P521',

'TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA_P384',

'TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA_P256',

'TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P521',

'TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P384',

'TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P256',

'TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA_P521',

'TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA_P384',

'TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA_P256',

'TLS_DHE_DSS_WITH_AES_256_CBC_SHA256',

'TLS_DHE_DSS_WITH_AES_256_CBC_SHA',

'TLS_DHE_DSS_WITH_AES_128_CBC_SHA256',

'TLS_DHE_DSS_WITH_AES_128_CBC_SHA',

'TLS_DHE_DSS_WITH_3DES_EDE_CBC_SHA',

'TLS_RSA_WITH_AES_256_CBC_SHA256',

'TLS_RSA_WITH_AES_256_CBC_SHA',

'TLS_RSA_WITH_AES_128_CBC_SHA256',

'TLS_RSA_WITH_AES_128_CBC_SHA',

'TLS_RSA_WITH_RC4_128_SHA',

'TLS_RSA_WITH_3DES_EDE_CBC_SHA'

)

$cipherSuitesAsString = [string]::join(',', $cipherSuitesOrder)

New-ItemProperty -path 'HKLM:\SOFTWARE\Policies\Microsoft\Cryptography\Configuration\SSL\00010002' -name 'Functions' -value $cipherSuitesAsString -PropertyType 'String' -Force | Out-Nullexchange 2010 邮件服务器owa证书更新的更多相关文章

- Exchange 2010邮件服务器的搭建和部署

Exchange主要是针对内部网或者企业网用户进行搭建的邮件服务器软件,利用它能够很快地搭建安全性较高的内部网邮件系统. 本次搭建在个人环境中实践,纯属爱好折腾,分四步骤,1.搭建windows 20 ...

- Windows Server 2008 R2 配置Exchange 2010邮件服务器

windows server 服务器系统搭建邮件服务器一般两种情况: 1:Winmail server 软件 2:Exchange 参考教程:http://www.cnblogs.com/zhongw ...

- exchange 2010入门到精通

exchange 2010入门到精通 Exchange产品介绍和功能演示 Exchange是什么 目前最受欢迎企业级邮件服务器产品 市场占有率70%(2011数据) 微软消息协作平台中核心产品 Exc ...

- Exchange 2010 邮箱大小限制原则

在 Exchange中文站 的QQ群(68280328)里经常会有朋友问到关于 Exchange 2010 邮件大小限制的问题,因为有许多地方,而且定义的内容又是同样的,所以,让本来很简单的限制原则变 ...

- 邮件服务器hMailServer管理工具hMailServer Administrator汉化(转)

//实现:邮件服务器hMailServer管理工具hMailServer Administrator的汉化 //环境: Windows Server 2008 R2 hMailServer Admin ...

- Exchange 2010 服务器邮件传输配额设置详解

在企业的邮件系统管理中,传输邮件的大小配额关系到邮件队列.邮件传输速度以及关系到该附件是否能正常发送,直接关系到用户体验.为此,传输邮件大小的设置,也经常是企业邮件管理员比较迷惑的地方.如下: 1) ...

- Exchange邮件服务器安全

Exchange是由微软推出的用于企业环境中部署的邮件服务器.Exchange在逻辑上分为三个层次:网络层(network layer).目录层(directory layer).消息层(messag ...

- Exchange 2010 OWA部分用户不能访问

Exchange 2010 OWA部分用户不能访问 http://blog.csdn.net/xuhuojun/article/details/17364619

- Exchange Server 2010邮件策略与遵从性

本文档附带了一个附档,里面详细的描述了如何在Exchange Server 2010中配置如下内容: 1.邮件分类 2.免责申明 3.配置信息隔离墙 4.邮件审核 5.Exchange 2010与AD ...

随机推荐

- 第六章、Linux 的文件权限与目录配置

第六章.Linux 的文件权限与目录配置 1. 使用者与群组 2. Linux文件权限概念 2.1 Linux文件属性 2.2 如何改变文件属性与权限: chgrp, chown, chmod 2.3 ...

- gulp教程之gulp中文API

1.gulp.src(globs[, options]) 1.1.说明:src方法是指定需要处理的源文件的路径,gulp借鉴了Unix操作系统的管道(pipe)思想,前一级的输出,直接变成后一级的输入 ...

- R语言格式化数字和字符串format函数

数字和字符串可以使用 format()函数的格式化为特定样式. 语法 format()函数的基本语法是: format(x, digits, nsmall,scientific,width,justi ...

- Scrum 冲刺博客第四篇

一.当天站立式会议照片一张 二.每个人的工作 (有work item 的ID),并将其记录在码云项目管理中 昨天已完成的工作 新建立了一个list页面用来显示题目,并且创建了列表用来进行题目的存放,将 ...

- 【angular5项目积累总结】遇到的一些问题以及解决办法

1.项目中字符串特别是\r\n,替换成br之后,在页面换行无法生效? 答:绑定元素 innerHTML. <div class="panel-body" [innerHTML ...

- Rsyslog+ELK日志分析系统

转自:https://www.cnblogs.com/itworks/p/7272740.html Rsyslog+ELK日志分析系统搭建总结1.0(测试环境) 因为工作需求,最近在搭建日志分析系统, ...

- 浅谈.net MVC

大学毕业对MVC的概念还不是很清晰,总觉得MVC是和三层一样的,是同一级别的架构.其实不然,三层架构是:BLL(业务逻辑层),DAL(数据库访问层),UI(页面显示层),而MVC仅仅是属于三层架构UI ...

- block中self关键字的使用-防止self 被retain一次

在代码块中使用对象的成员时(成员变量是属性strong,MRC估计是retain时效果一样,使用方法时也一样): 警告: capturing self strongly in this block i ...

- SpringBoot Mybatis的驼峰命名

开启驼峰命名的方法 第一种方式: 可以在配置类中进行配置.配置的Demo如下: @Bean(name="sqlSessionFactory") public SqlSessionF ...

- ORB-SLAM2实现(kinect V1/ROS)

实验室电脑环境ubuntu14.04和ROS indigo已经装好. 1. 构建工作空间[非常重要的一步] mkdir -p ~/catkin_ws/src cd ~/catkin_ws/ catki ...