Linux Capability探索实验

Linux内核从2.1版本开始,就开始支持Capabilities的安全机制。Capabilities安全机制提出的目的在于实现系统特权操作的更加细粒度的访问控制,使用户能够根据实际的安全需求来控制root进程拥有的权限范围,从而取消root进程多余权限带来的安全隐患。在Capabilities机制中,所有权限被分割成比较具体和细小的权限(并将分割出来的每种细小权限称为权能),每种权能代表着root用户进行某种特权操作的权限;系统中只有进程和可执行文件具有权能,系统根据一定的安全策略来赋予进程权能,并根据进程拥有的权能来进行特权操作的访问控制。

第一步:环境搭建

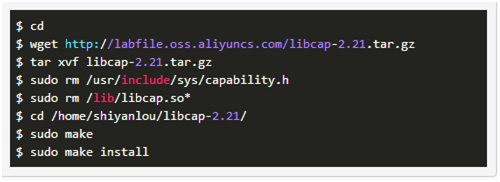

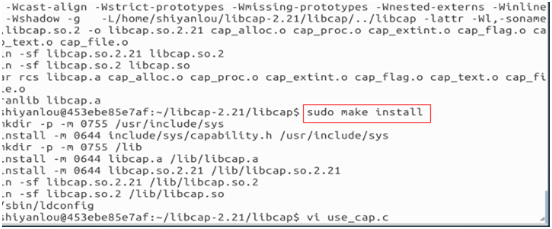

Libcap库能够使用户级别的程序与capability特性做交互,一些Linux发行版不包括这个库,在环境中已经有、usr/include/sys/capability.h这个文件,为了避免老版本的影响,我们还是删掉以前的,然后重新下载一个。代码如下:

在实验楼中运行如下:

编译完成后将make生成的文件安装到系统目录中

第二步:登录运行

安装完成后,我们首先以普通用户登录并运行以下命令:

从上图可以看出,ping命令成功运行。如果ping命令中包含漏洞,那么整个系统可能会被入侵,我们能否移除这些权限 ?

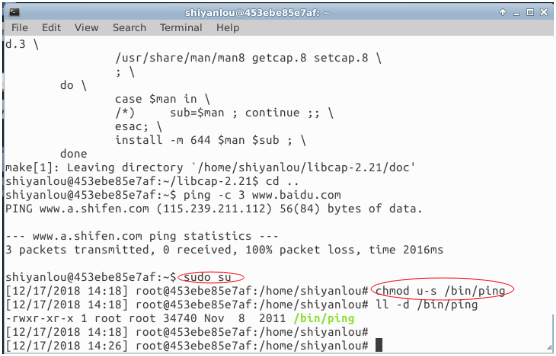

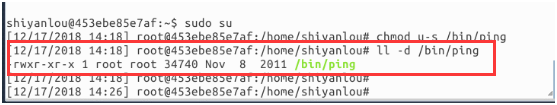

现在让我们关闭程序的suid位:

显示当前目录下文件详细信息:文件所有者具有读取写入执行的所有权限,同组用户具有读取执行的权限、其他用户具有读取执行的权限.

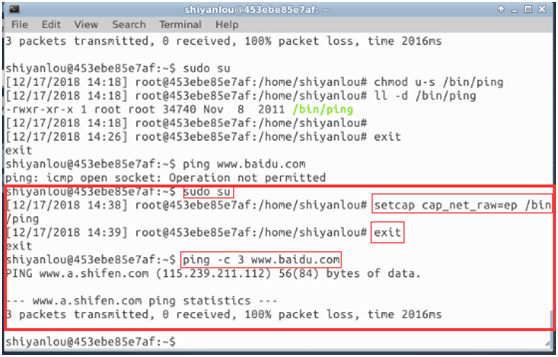

我们将其关闭后,我们现在再ping百度看会发生什么

它会提示你操作不被允许。这是因为ping命令需要打开RAW套接字,该操作需要root权限,这就是为什么ping是Set-UID程序了。现在我们分配cap_net_raw给ping:

发现此时又可以连接到baidu.com

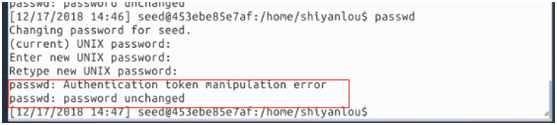

接着我们进行修改密码, seed 用户的密码是 dees

这步证明一开始无法修改密码试了好几次还以为做错了

接着我们分配了cap之后就可以成功修改密码

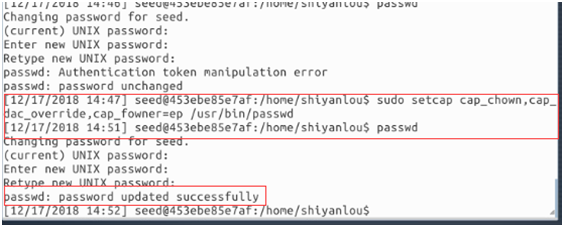

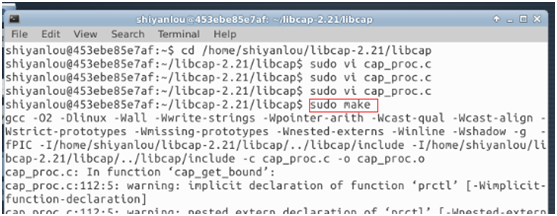

现在切换到 /home/shiyanlou/libcap-2.21/libcap目录下,编辑 cap_proc.c文件,在该文件下加入下列代码:

int cap_disable(cap_value_t capflag)

{

cap_t mycaps;

mycaps = cap_get_proc();

if (mycaps == NULL)

return -1;

if (cap_set_flag(mycaps, CAP_EFFECTIVE, 1, &capflag, CAP_CLEAR) != 0)

return -1;

if (cap_set_proc(mycaps) != 0)

return -1;

return 0;

}

/* Enalbe a cap on current process */

int cap_enable(cap_value_t capflag)

{

cap_t mycaps;

mycaps = cap_get_proc();

if (mycaps == NULL)

return -1;

if (cap_set_flag(mycaps, CAP_EFFECTIVE, 1, &capflag, CAP_SET) != 0)

return -1;

if (cap_set_proc(mycaps) != 0)

return -1;

return 0;

}

/* Drop a cap on current process */

int cap_drop(cap_value_t capflag)

{

cap_t mycaps;

mycaps = cap_get_proc();

if (mycaps == NULL)

return -1;

if (cap_set_flag(mycaps, CAP_EFFECTIVE, 1, &capflag, CAP_CLEAR) != 0)

return -1;

if (cap_set_flag(mycaps, CAP_PERMITTED, 1, &capflag, CAP_CLEAR) != 0)

return -1;

if (cap_set_proc(mycaps) != 0)

return -1;

return 0;

}

运行以下命令编译安装libcap:

$ sudo make

$ sudo make install

编译安装完成之后,我们在 /home/shiyanlou/libcap-2.21/libcap 目录下新建一个 use_cap.c 文件,

在该文件下加入如下代码:

#include <fcntl.h>

#include <sys/types.h>

#include <errno.h>

#include <stdlib.h>

#include <stdio.h>

#include <linux/capability.h>

#include <sys/capability.h>

int main( void )

{

if ( open( "/etc/shadow", O_RDONLY ) < 0 )

printf( "(a) Open failed\n" );

if ( cap_disable( CAP_DAC_READ_SEARCH ) < 0 )

return(-1);

if ( open( "/etc/shadow", O_RDONLY ) < 0 )

printf( "(b) Open failed\n" );

if ( cap_enable( CAP_DAC_READ_SEARCH ) < 0 )

return(-1);

if ( open( "/etc/shadow", O_RDONLY ) < 0 )

printf( "(c) Open failed\n" );

if ( cap_drop( CAP_DAC_READ_SEARCH ) < 0 )

return(-1);

if ( open( "/etc/shadow", O_RDONLY ) < 0 )

printf( "(d) Open failed\n" );

if ( cap_enable( CAP_DAC_READ_SEARCH ) == 0 )

return(-1);

if ( open( "/etc/shadow", O_RDONLY ) < 0 )

printf( "(e) Open failed\n" );

}

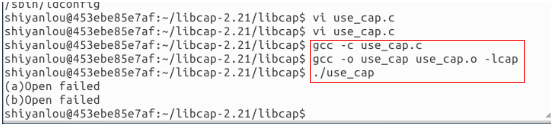

之后,使用以下命令编译运行:

$ gcc -c use_cap.c

$ gcc -o use_cap use_cap.o -lcap

$ ./use_cap

结果如下:

整个程序运行完毕.

课后问题

问题一、当我们想动态调整基于ACL访问控制权限的数量时,应该怎么做?与capabilities比较哪种更加便捷?

ACL访问控制即通过查询访问控制列表来获得访问主体权限的访问控制。当我们想动态调整基于ACL访问控制权限的数量时,我们通过修改访问控制列表中用户的访问权限来进行调整。ACL方式与capabilities相比,capabilities更便捷。Linux提供了直接修改进程权能的系统调用sys_capset(),进程可以通过sys_capset()调用来直接修改除init进程以外的任何进程的各权能集。而ACL需要调整访问控制列表中文件的安全域和权限等进行权限调整。

问题二、当程序(以普通用户运行)禁用cap A时,它遭到了缓冲区溢出攻击。攻击者成功注入恶意代码并运行。他可以使用cap A么?如果线程删除了cap A呢,可以使用cap A么?

当程序(以普通用户运行)禁用cap A时,它遭到了缓冲区溢出攻击。导致cap A没有成功禁用,攻击者成功注入恶意代码并运行,可以使用capA。如果线程删除了capA,则capA已经成功禁用,攻击者不可以使用capA。

问题三、问题如上,改用竞态条件攻击。他可以使用cap A么?如果线程删除了cap A呢,可以使用cap A么?

改用竟态条件攻击,程序禁用cap A,竟态攻击者抢占资源,可以获得capA使用权限。如果线程删除了capA,竟态攻击者依然可以抢占资源,取得capA的使用权限。

Linux Capability探索实验的更多相关文章

- 拾遗:『Linux Capability』

『Linux Capability』 For the purpose of performing permission checks, traditional UNIX implementations ...

- 转载:linux capability深入分析

转至http://www.cnblogs.com/iamfy/archive/2012/09/20/2694977.html 一)概述: 1)从2.1版开始,Linux内核有了能力(capabili ...

- Linux内核分析实验六

Linux内核分析实验六 进程控制块PCB——task_struct(进程描述符) 为了管理进程,内核必须对每个进程进行清晰的描述,进程描述符提供了内核所需了解的进程信息. struct task_s ...

- Linux系统日志清除实验

实验目的 1.了解Linux日志的作用. 2.掌握删除Linux日志的方法. 实验原理 所谓日志(Log)是指系统所指定对象的某些操作和其操作结果按时间有序的集合.每个日志文件由日志记录组成,每条日志 ...

- 【MOOC EXP】Linux内核分析实验一报告

程涵 原创博客 <Linux内核分析>MOOC课程http://mooc.study.163.com/course/USTC-1000029000 [反汇编一个简单的C程序] 实验 ...

- Linux磁盘配额实验

1.实现磁盘限额的条件 *需要Linux内核支持 *安装quota软件包2.Linux磁盘限额的特点 作用范围:针对指定 文件系统(分区) 限制对象:普通用户帐号.组帐号 限制类型:磁盘容量(默认单位 ...

- Wireshark:couldn't run dumpcap in child process(附带Linux下探索过程)

之前都是直接使用Kali里面安装好的Wireshark和Win下的,Ubuntu的来个小计 PS:解决方法不重要,我觉得更重要的是这个摸索的过程 解决方法 # 安装wireshark sudo apt ...

- 【MOOC EXP】Linux内核分析实验八报告

程涵 原创博客 <Linux内核分析>MOOC课程http://mooc.study.163.com/course/USTC-1000029000 进程的切换和系统的一般执行过程 知识点 ...

- 【MOOC EXP】Linux内核分析实验七报告

程涵 原创博客 <Linux内核分析>MOOC课程http://mooc.study.163.com/course/USTC-1000029000 可执行程序的装载 知识点梳理 一.预处 ...

随机推荐

- 《Blue Flke》团队项目的原型设计与开发

实验目的: 1.掌握软件原型开发技术 2.学习使用软件原型开发工具 实验过程和步骤: 任务1.针对实验六团队项目选题,采用适当的原型开发工具设计团队项目原型. 任务2.在团队博客发布博文,陈述团队项目 ...

- [MySQL]配置多个MySQL服务(Windows)

配置多个MySQL服务 1.复制原解压好的MySQL文件到本目录下,且改名为MySQL2 2.修改MySQL2文件夹中的my.ini 修改my.ini文件中的以下内容,并保存文件: [client] ...

- 9foundation

注意点 1NSDate时间,时间字符串, 时间戳,格式器,四者的的关系 <1NSDate拥有属性时间戳 <2format格式器,可以直接把NSDate读取为时间字符串,把时间字符串读取为N ...

- Orchard是如何呈现内容的

首先Orchard是一个建立在ASP.NET MVC框架上的CMS应用框架.Orchard在呈现内容的时候也遵循MVC的规律,也是通过Controller来处理Url请求并决定用那个View来呈现那种 ...

- C# 创建对象的方法

1.实例化方法,也就是new(): //where T:new () 表示T必须有构造函数 public static T Create<T> where T:new () { retur ...

- 『Python CoolBook』C扩展库_其四_结构体操作与Capsule

点击进入项目 一.Python生成C语言结构体 C语言中的结构体传给Python时会被封装为胶囊(Capsule), 我们想要一个如下结构体进行运算,则需要Python传入x.y两个浮点数, type ...

- Innodb中的行锁与表锁

在Innodb引擎中既支持行锁也支持表锁,那么什么时候会锁住整张表,什么时候或只锁住一行呢? InnoDB行锁是通过给索引上的索引项加锁来实现的,这一点MySQL与Oracle不同,后者是通过在数据块 ...

- python ----列表、字符串、元组之间转换小结

字符串转换列表 li =list("adfadfsf") #内部使用for循环 print(li) #输出结果:['a', 'd', 'f', 'a', 'd', 'f', 's' ...

- vuex-state

Vuex 通过 store 选项,提供了一种机制将状态从根组件“注入”到每一个子组件中,且子组件能通过 this.$store访问 const app = new Vue({ el: '#app', ...

- char与char的区别

char与varchar的区别 : char (13)长度固定, 如'www.qq.net' 存储需要空间 12个字符: varchar(13) 可变长 如'www.qq.net' 需要存储空间 9字 ...