DLL补丁劫持制作

DLL:

由于输入表中只包含 DLL 名而没有它的路径名,因此加载程序必须在磁盘上搜索 DLL 文件。首先会尝试从当前程序所在的目录加载 DLL,如果没找到,则在Windows 系统目录中查找,最后是在环境变量中列出的各个目录下查找。利用这个特点,先伪造一个系统同名的 DLL,提供同样的输出表,每个输出函数转向真正的系统 DLL。程序调用系统 DLL 时会先调用当前目录下伪造的 DLL,完成相关功能后,再跳到系统DLL同名函数里执行。这个过程用个形象的词来描述就是系统 DLL 被劫持(hijack)了。

利用这种方法取得控制权后,可以对主程序进行补丁。此种方法只对除kernel32.dll、ntdll.dll等核心系统库以外的DLL有效,如网络应用程序的ws2_32.dll、游戏程序中的d3d8.dll,还有大部分应用程序都调用的lpk.dll、sxs.dll,这些DLL都可被劫持。

伪造的 dll 制作好后,放到程序当前目录下,这样当原程序调用原函数时就调用了伪造的dll的同名函数,进入劫持DLL的代码,处理完毕后,再调用原DLL此函数。

案例软件也是从某个破解论坛上找的,算是拿着做课后练习,边学边记录.

0x01

OD

PYG-优雅DLL劫持补丁制作工具

0x02

这个软件是比较低的版本,跟现在升级之后的网络验证有很多不同,本篇是讲的DLL补丁劫持

0x03

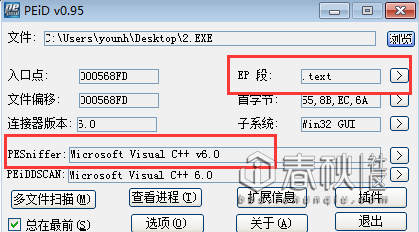

PEID查壳

无壳,C++编写的,不用在意字符串找不到的问题

0x04

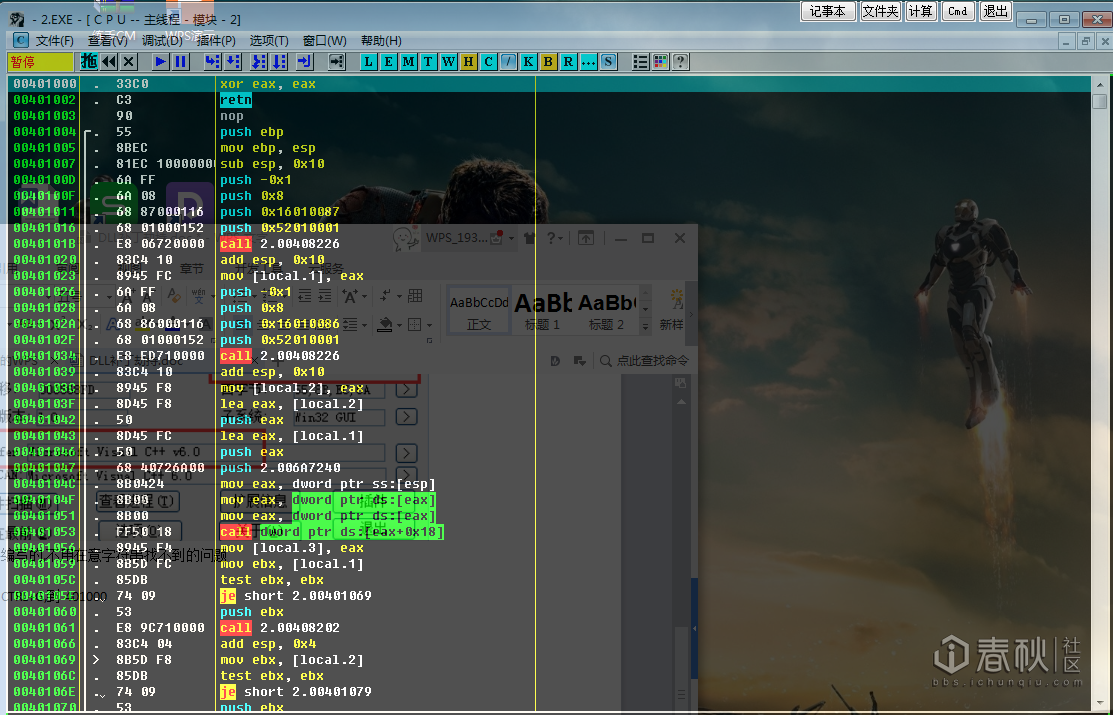

载入OD,CTRL+G,到401000

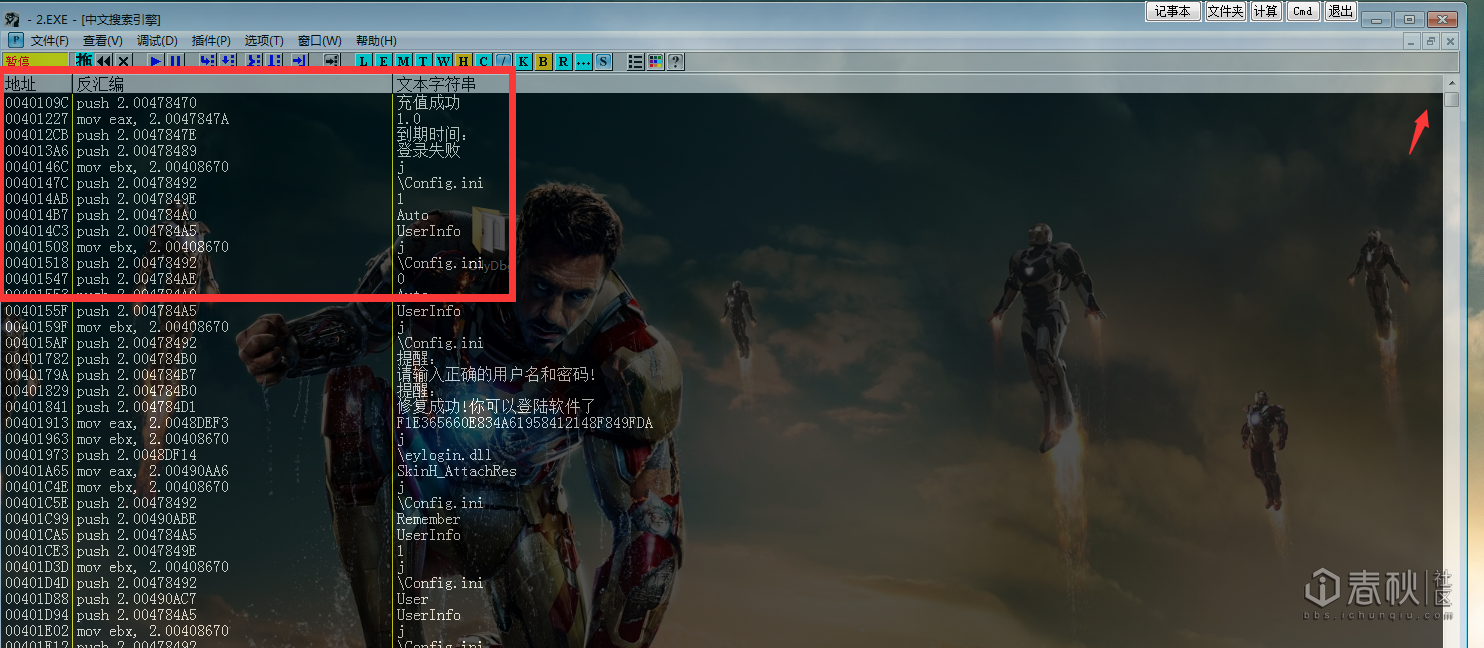

因为之前没有加壳,80%的可能是可以查找到字符串的

来到最上边,找到到期时间双击到代码处,我们就干掉试用时间,达到长久试用的效果

00401291 |. /0F85 2B010000jnz 2.004013C2

00401297 |. |68 40726A00 push 2.006A7240

0040129C |. |8B0424 mov eax, dword ptr ss:[esp]

0040129F |. |8B00 mov eax, dword ptr ds:[eax]

004012A1 |. |8B00 mov eax, dword ptr ds:[eax]

004012A3 |. |FF90 88000000call dword ptr ds:[eax+0x88]

004012A9 |. |8945 F8 mov [local.2], eax

004012AC |. |837D F8 01 cmp [local.2], 0x1

004012B0 |. |0F85 D7000000jnz 2.0040138D

004012B6 |. |68 40726A00 push 2.006A7240

004012BB |. |8B0424 mov eax, dword ptr ss:[esp]

004012BE |. |8B00 mov eax, dword ptr ds:[eax]

004012C0 |. |8B00 mov eax, dword ptr ds:[eax]

004012C2 |. |FF50 28 call dword ptr ds:[eax+0x28]

004012C5 |. |8945 FC mov [local.1], eax

004012C8 |. |FF75 FC push [local.1]

004012CB |. |68 7E844700 push 2.0047847E ; 到期时间:

004012D0 |. |B9 02000000 mov ecx, 0x2

004012D5 |. |E8 AAFEFFFF call 2.00401184

004012DA |. |83C4 08 add esp, 0x8

004012DD |. |8945 F8 mov [local.2], eax

004012E0 |. |8B5D FC mov ebx, [local.1]

004012E3 |. |85DB test ebx, ebx

004012E5 |. |74 09 je short 2.004012F0

004012E7 |. |53 push ebx

004012E8 |. |E8 156F0000 call 2.00408202

004012ED |. |83C4 04 add esp, 0x4

004012F0 |> |6A 00 push 0x0

004012F2 |. |6A 00 push 0x0

004012F4 |. |6A 00 push 0x0

004012F6 |. |68 01030080 push 0x80000301

004012FB |. |6A 00 push 0x0

004012FD |. |68 00000000 push 0x0

00401302 |. |68 04000080 push 0x80000004

00401307 |. |6A 00 push 0x0

00401309 |. |8B45 F8 mov eax, [local.2]

0040130C |. |85C0 test eax, eax

0040130E |. |75 05 jnz short 2.00401315

00401310 |. |B8 79844700 mov eax, 2.00478479

00401315 |> |50 push eax

00401316 |. |68 03000000 push 0x3

0040131B |. |BB 608D4000 mov ebx, 2.00408D60

00401320 |. |E8 E36E0000 call 2.00408208

00401325 |. |83C4 28 add esp, 0x28

00401328 |. |8B5D F8 mov ebx, [local.2]

0040132B |. |85DB test ebx, ebx

0040132D |. |74 09 je short 2.00401338

0040132F |. |53 push ebx

00401330 |. |E8 CD6E0000 call 2.00408202

00401335 |. |83C4 04 add esp, 0x4

00401338 |> |6A 00 push 0x0

0040133A |. |68 00000000 push 0x0

0040133F |. |6A FF push -0x1

00401341 |. |6A 05 push 0x5

00401343 |. |68 00000106 push 0x6010000

00401348 |. |68 01000152 push 0x52010001

0040134D |. |E8 DA6E0000 call 2.0040822C

00401352 |. |83C4 18 add esp, 0x18

00401355 |. |68 02000080 push 0x80000002

0040135A |. |6A 00 push 0x0

0040135C |. |68 01000000 push 0x1

00401361 |. |6A 00 push 0x0

00401363 |. |6A 00 push 0x0

00401365 |. |6A 00 push 0x0

00401367 |. |68 01000100 push0x10001

0040136C |. |68 A3000106 push 0x60100A3

00401371 |. |68 A4000152 push 0x520100A4

00401376 |. |68 03000000 push 0x3

0040137B |. |BB C0854000 mov ebx, 2.004085C0

00401380 |. |E8 836E0000 call 2.00408208

00401385 |. |83C4 28 add esp, 0x28

00401388 |. |E9 30000000 jmp 2.004013BD

0040138D |> \6A 00 push 0x0

0040138F |. 6A 00 push 0x0

00401391 |. 6A 00 push 0x0

00401393 |. 68 01030080 push 0x80000301

00401398 |. 6A 00 push 0x0

0040139A |. 68 00000000 push 0x0

0040139F |. 68 04000080 push 0x80000004

004013A4 |. 6A 00 push 0x0

004013A6 |. 68 89844700 push 2.00478489 ; 登录失败

004013AB |. 68 03000000 push 0x3

004013B0 |. BB 608D4000 mov ebx, 2.00408D60

004013B5 |. E8 4E6E0000 call 2.00408208

004013BA |. 83C4 28 add esp, 0x28

004013BD |> E9 5D000000 jmp 2.0040141F

004013C2 |> 68 40726A00 push 2.006A72400x05

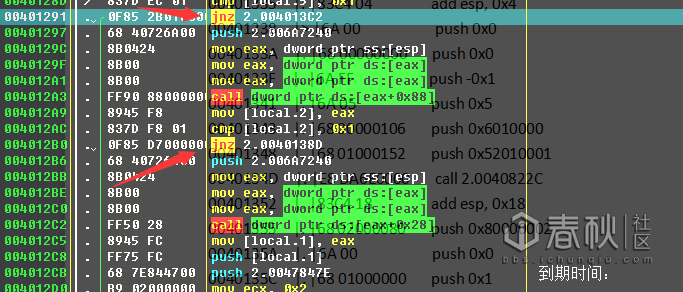

注意看代码,

“到期时间”往上找到一处跳转,然后再往上,还有一处跳转,跳过下面这一个

但是第一个跳转是跳过登陆失败,第二个是跳过试用时间

00401291 |. /0F85 2B010000jnz 2.004013C2

004012B0 |. /0F85 D7000000jnz 2.0040138D我们可以修改jnz为jmp或者用00 填充,nop填充

00401291 90 nop

00401292 90 nop

00401293 90 nop

00401294 90 nop

00401295 90 nop

00401296 90 nop

004012B0 90 nop

004012B1 90 nop

004012B2 90 nop

004012B3 90 nop

004012B4 90 nop

004012B5 90 nop0x06

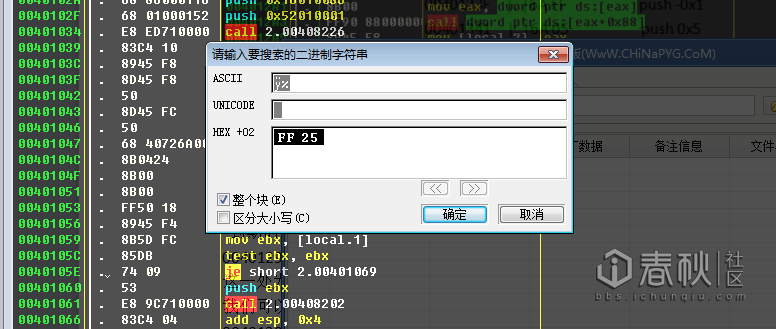

之后搜索二进制字符串FF25

查找易语言体

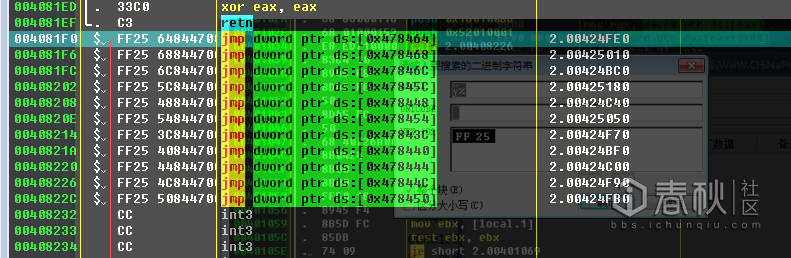

为什么来到这,因为我们要找程序的开头也就是入口点

每个jmp回车找一下push ebp

这个地方我也不懂,摆渡的解释是这样的

子程序如何存取参数,因为缺省对堆栈操作的寄存器有 ESP 和 EBP,而 ESP是堆栈指针,无法暂借使用,所以一般使用 EBP 来存取堆栈,假定在一个调用中有两个参数,而且在 push 第一个参数前的堆栈指针 ESP 为 X,那么压入两个参数后的 ESP 为 X-8,程序开始执行 call 指令,call 指令把返回地址压入堆栈,这时候 ESP 为 X-C,这时已经在子程序中了,我们可以开始使用 EBP 来存取参数了,但为了在返回时恢复 EBP 的值,我们还是再需要一句 push ebp 来先保存 EBP 的值,这时 ESP 为 X-10,再执行一句 mov ebp,esp,根据右图可以看出,实际上这时候 [ebp + 8] 就是参数1,[ebp + c]就是参数2。

0x07

看的我一连mengbi,找到倒数第五个jmp进去

00424F70 /. 55 push ebp

00424F71 |. 8BEC mov ebp, esp

00424F73 |. 8B45 08 mov eax, [arg.1]

00424F76 |. 50 push eax

00424F77 |. 8B4D 08 mov ecx, [arg.1]

00424F7A |. 8B148D B89269>mov edx, dword ptr ds:[ecx*4+0x6992B8]

00424F81 |. 52 push edx

00424F82 |. B9 90336B00 mov ecx, 2.006B3390

00424F87 |. E8 847EFFFF call 2.0041CE10

00424F8C |. 5D pop ebp

00424F8D \. C3 retn[align=left]这地方应该是一个特征,我们把它retn就好了

00424F70 /. 55 push ebp

改为

00424F70 C3 retn把所有关键地方找到之后,开始打补丁制作工具对照之前修改的地方

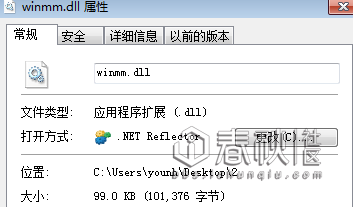

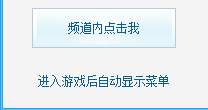

0x08

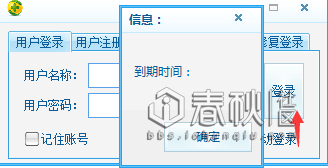

然后生成DLL补丁

放在同文件目录下运行软件

点登陆,进去,完事说明:我也是个菜鸡,也是最近在学的破解,文中的软件是借用其他大牛的,我只是做个课后记录,把学习中遇到的问题记录下来,没有其他意思.

DLL补丁劫持制作的更多相关文章

- X86逆向12:内存补丁的制作

本章我们将学习各种打补丁的方式,补丁在软件的破解过程中非常的重要,比如软件无法脱壳我们就只能通过打补丁的方式来破解程序,补丁原理就是当程序运行起来会被释放到内存并解码,然后补丁就通过地址或特征码定位到 ...

- dll劫持技术

DLL劫持技术当一个可执行文件运行时,Windows加载器将可执行模块映射到进程的地址空间中,加载器分析可执行模块的输入表,并设法找出任何需要的DLL,并将它们映射到进程的地址空间中. DLL劫持原理 ...

- 老树开新花:DLL劫持漏洞新玩法

本文原创作者:丝绸之路 <img src="http://image.3001.net/images/20150921/14428044502635.jpg!small" t ...

- DLL劫持学习及复现

0x01 dll简介 在Windows系统中,为了节省内存和实现代码重用,微软在Windows操作系统中实现了一种共享函数库的方式.这就是DLL(Dynamic Link Library),即动态链接 ...

- DLL另類劫持注入法

// Win32Project2.cpp : 定义 DLL 应用程序的导出函数. // //////////////////////////////////////////////////////// ...

- Dll劫持漏洞详解

一.dll的定义 DLL(Dynamic Link Library)文件为动态链接库文件,又称“应用程序拓展”,是软件文件类型.在Windows中,许多应用程序并不是一个完整的可执行文件,它们被分 ...

- 36.浅谈DLL劫持

最近在搞内网,需要实现免杀后门,大佬推荐了dll劫持,DLL劫持后,能干很多事情,比如杀软对某些厂商的软件是实行白名单的,你干些敏感操作都是不拦截,不提示的.还有留后门,提权等等.本文主要介绍如何检测 ...

- SVN与TortoiseSVN实战:补丁详解

硬广:<SVN与TortoiseSVN实战>系列已经写了五篇,第二篇<SVN与TortoiseSVN实战:标签与分支>和第三篇<SVN与TortoiseSVN实战:Tor ...

- [Windows] Adobe Photoshop CC 2015官方原版下载 附破解补丁&破解教程

Photoshop自CS6以后改为CC,目前Photoshop CC 2015是最新版,发布日期为2015年6月. <ignore_js_op> 下载安装主程序: 主程序及补丁下载地址 ...

随机推荐

- MySql 的基本使用之连接数据库、选择数据库、查看表结构

1.连接 mysql mysql -u username -p -h host -P port 端口号:默认 3306. 如果是连接本地数据库,可以直接使用 mysql -uroot -p 2.选 ...

- 2.Yum仓库优化

1.[初始yum源备份]-[yum更换为国内源]-[添加epel扩展源] #!/bin/bash mkdir /etc/yum.repos.d/backup/ mv /etc/yum.repos.d/ ...

- Python3 复制和深浅copy

赋值: 列表的赋值: list1 = ['peter','sam'] list2 = list1 print(list1,id(list1)) print(list2,id(list2)) list1 ...

- 关于ie6块元素行内元素转换

1.inline元素的display属性设置为inline-block时,所有的浏览器都支持: 2.block元素的display属性设置为inline-block时,IE6/IE7浏览器是不支持的: ...

- 【ESP8266】、ESP8266通讯使用的AT指令

一.AT指令介绍 AT(Attention), AT指令一般应用于终端设备和PC应用之间建立连接.通过AT指令来控制. 二.常用AT指令 AT指令主要分为: 基础AT指令,WIFI功能AT指令,TCP ...

- 今天花了好长的时间终于把SecureCRT安装成功了 现在分享给大家 安装的步骤, 希望对大家用帮助

转载地址:https://www.cnblogs.com/lianghe01/p/6618651.html 今天花了好长的时间终于把SecureCRT安装成功了 现在分享给大家 安装的步骤, 希望对大 ...

- 关于echarts图表在tab页中width:100%失效的问题

https://www.cnblogs.com/tongrenlu/p/9268250.html

- 利用PHPExcel导出excel 以及利用js导出excel

导出excel的方法output_excel需要依赖PHPExcel 导出csv的方法csv_export不需要 <?php /** * @author ttt */ class ExcelCo ...

- [转]IIS应用程序池经典模式转集成模式解决方案

经典模式和集成模式的区别: IIS7.0中的Web应用程序有两种配置形式:经典形式和集成形式. 经典形式是为了与之前的版本兼容,运用ISAPI扩展来调用ASP.NET运转库,原先运转于IIS6.0下的 ...

- Oracle导出csv时数字不变成科学计数法

导出成CSV后,用excel打开,点击excel的[数据]→[自文本],选择导出的csv文件,下一步,分隔符选择[逗号],下一步,选择所有列“按住shift+鼠标左键选取”后,列数据格式选文本,[完成 ...