20155232《网络对抗》Exp4 恶意代码分析

20155232《网络对抗》Exp4 恶意代码分析

1.实践目标

1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行。

1.2是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件;分析工具尽量使用原生指令或sysinternals,systracer套件。

1.3假定将来工作中你觉得自己的主机有问题,就可以用实验中的这个思路,先整个系统监控看能不能找到可疑对象,再对可疑对象进行进一步分析,好确认其具体的行为与性质。

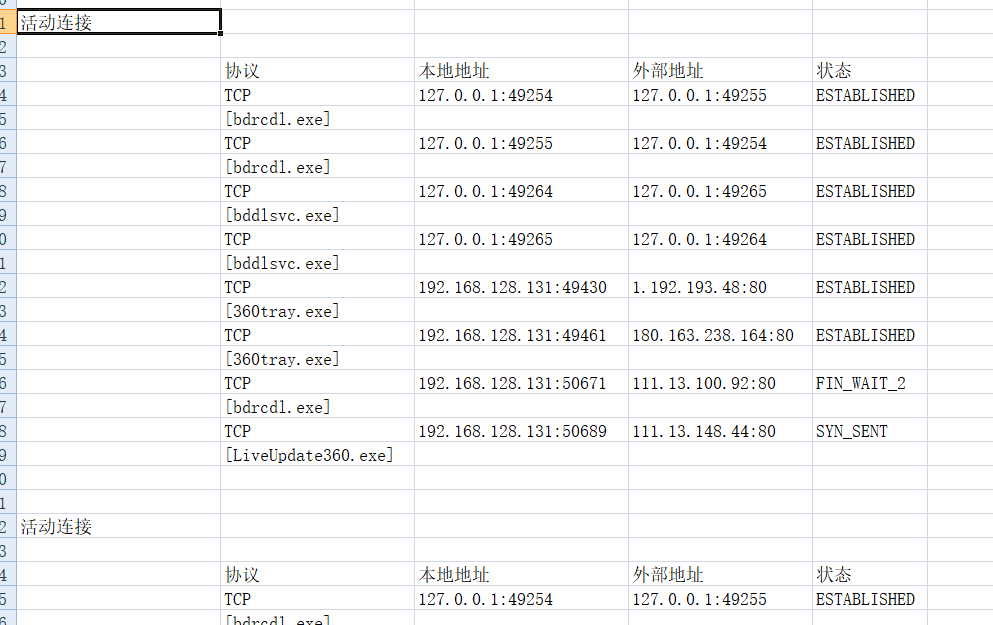

使用schtasks指令监控系统运行

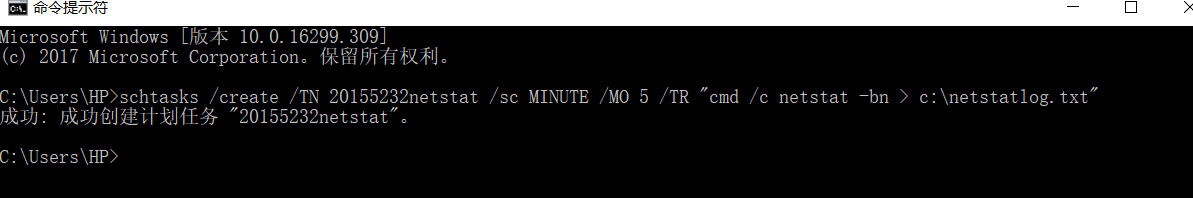

- 每5分钟记录一下有哪些程序在连接网络,输入以下命令,每五分钟就会监测哪些程序在使用网络,并把结果记录在netstatlog.txt文档里,但是不显示记录的时间和日期,这可能不便于我们判断,要是想显示日期和时间,我们可以通过bat批处理文件来实现。

schtasks /create /TN 20155232netstat /sc MINUTE /MO 5 /TR "cmd /c netstat -bn > c:\netstatlog.txt"

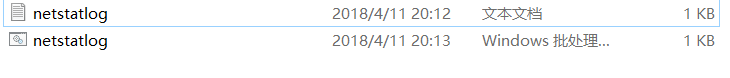

- 在C盘要目录下建一个文件netstatlog.bat

下面是如何建立一个.bat文件(批处理文件)的过程:

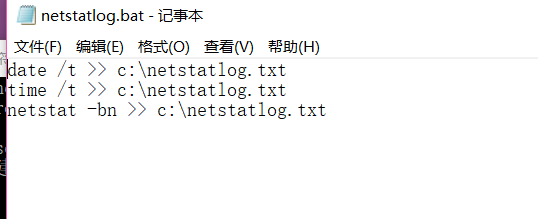

- 首先创建一个.txt文档并且将内容输入进去:

date /t >> c:\netstatlog.txt

time /t >> c:\netstatlog.txt

netstat -bn >> c:\netstatlog.txt

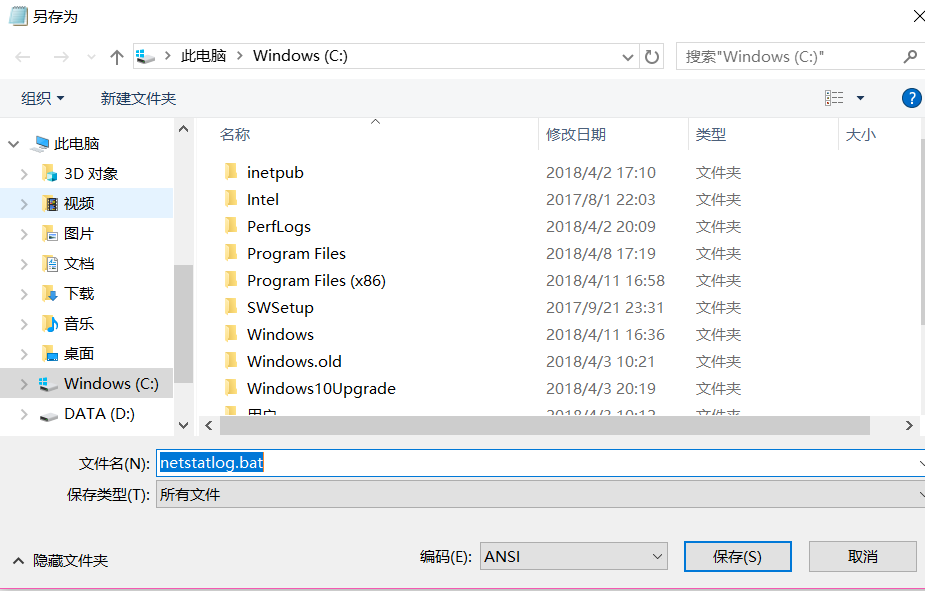

- 然后将文件另存为并且将名字修改为以.bat为后缀的名称,将保存类型改为所有文件。

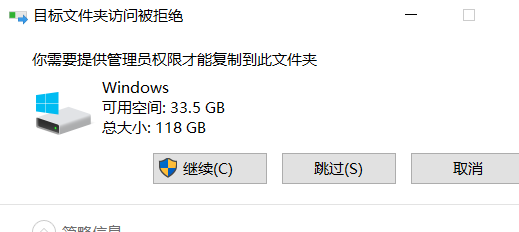

最后将此文件移到c盘根目录下:

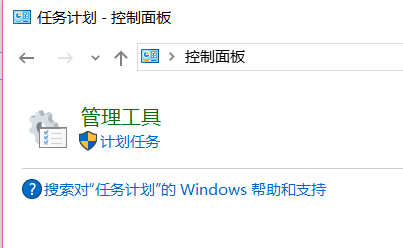

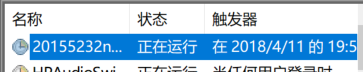

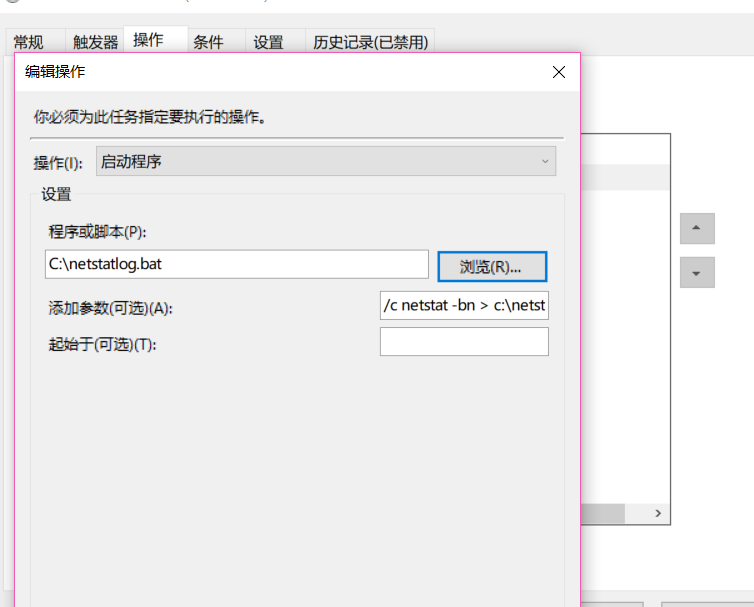

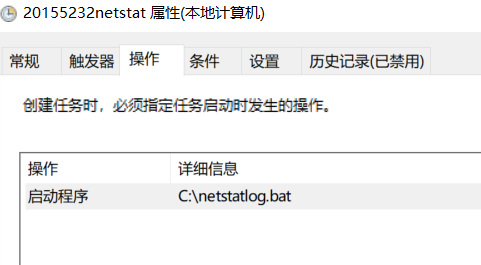

双击运行,打开控制面板->任务计划程序,找到我们的任务

- 双击点开,找到操作,点击所有项里的属性选项,击详细信息,修改txt为bat。

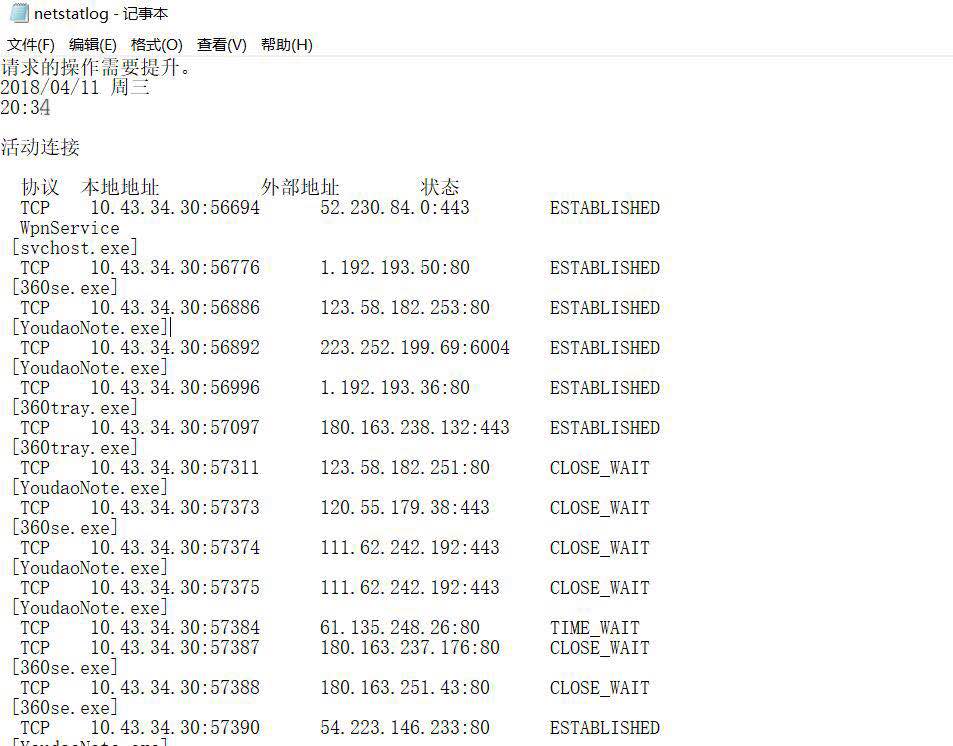

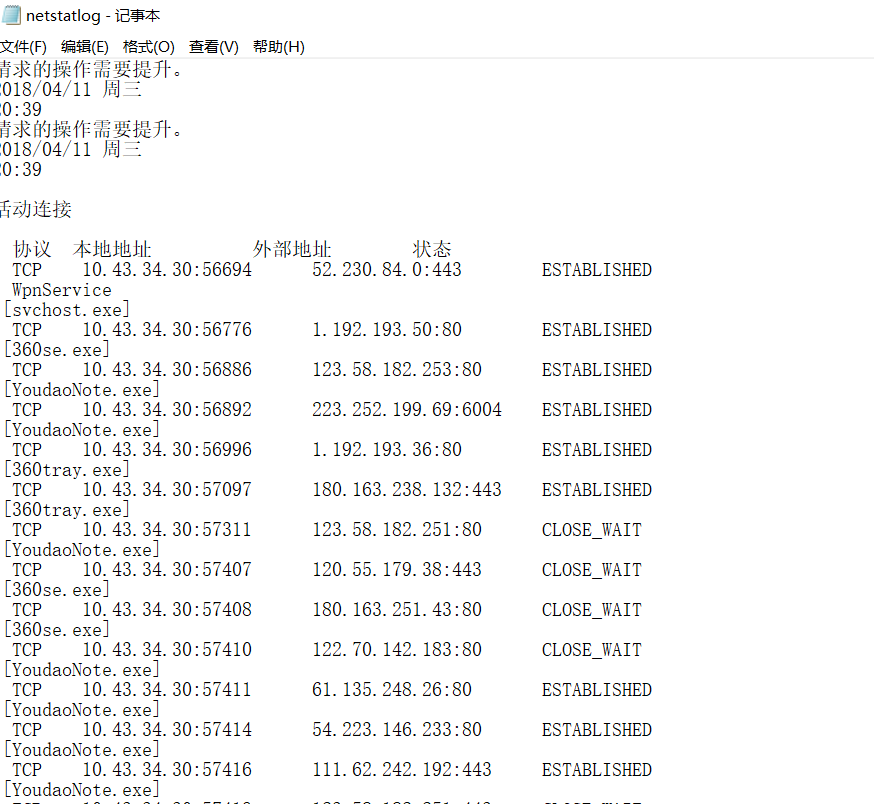

- 点击确定.可以看到记录文件netstatlog.txt中的记录有了日期和时间(每五分钟记录一次)

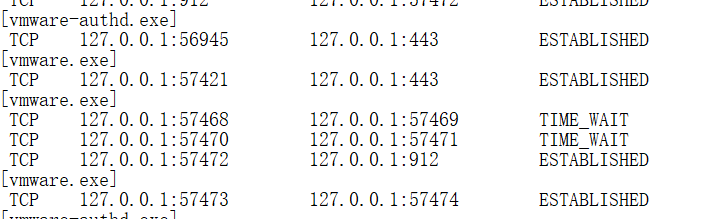

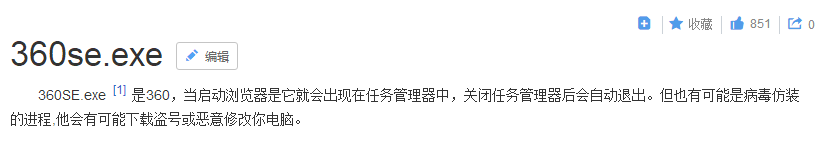

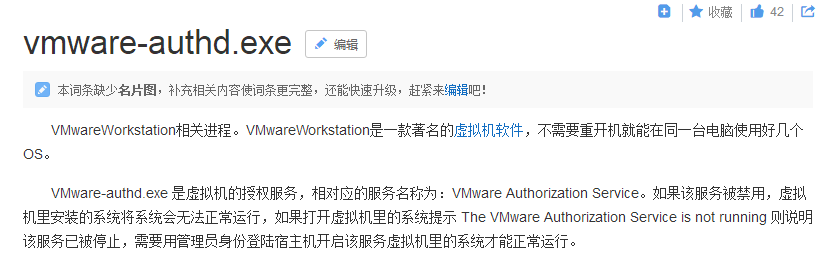

出现在上面的我都查了一下是什么东东!

本机ip:

使用excel工具将之前创建的文本文件导入数据,设置使用分隔符号 ,并勾选全部分隔符号。

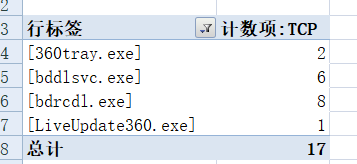

对进程使用透视图:

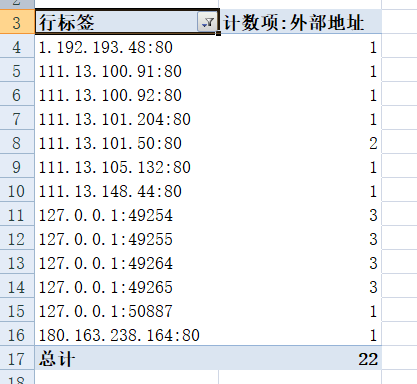

查看外部网络连接:

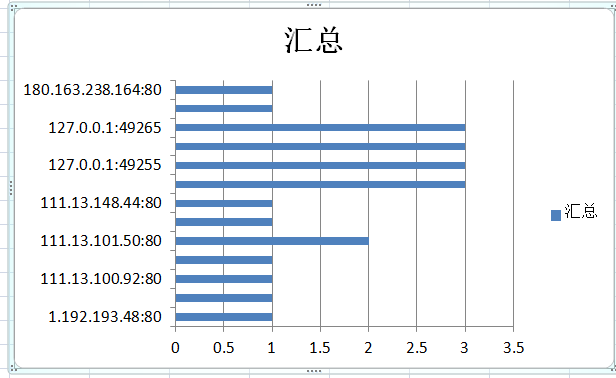

做成一个条形图更为清晰:

使用sysmon工具监控系统运行

sysmon工具先要配置文件,一开始我直接用的是老师给的配置文件稍作修改:

<Sysmon schemaversion="3.10">

<!-- Capture all hashes -->

<HashAlgorithms>*</HashAlgorithms>

<EventFiltering>

<!-- Log all drivers except if the signature -->

<!-- contains Microsoft or Windows -->

<DriverLoad onmatch="exclude">

<Signature condition="contains">microsoft</Signature>

<Signature condition="contains">windows</Signature>

</DriverLoad>

<NetworkConnect onmatch="exclude">

<Image condition="end with">WeChat.exe</Image>

<Image condition="end with">360se.exe</Image>

<SourcePort condition="is">137</SourcePort>

</NetworkConnect>

<CreateRemoteThread onmatch="include">

<TargetImage condition="end with">explorer.exe</TargetImage>

<TargetImage condition="end with">svchost.exe</TargetImage>

<TargetImage condition="end with">winlogon.exe</TargetImage>

<SourceImage condition="end with">powershell.exe</SourceImage>

</CreateRemoteThread>

</EventFiltering>

</Sysmon>

问题

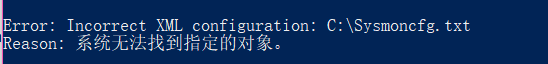

在cmd中输入安装指令提示错误信息

解决

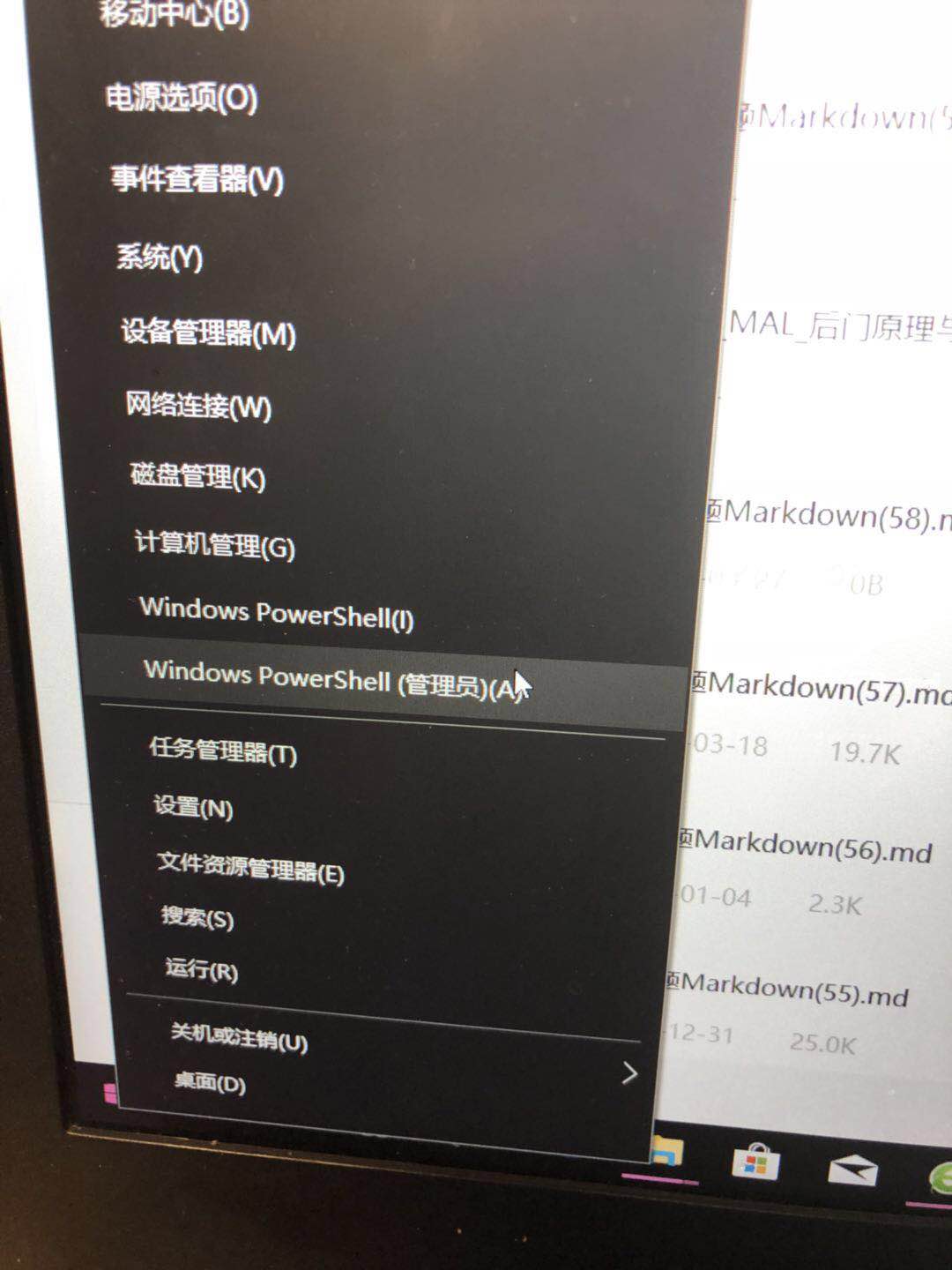

在安装这个软件的过程中需要以管理员身份运行,在win10中点击

选中以管理员身份运行

在安装过程中出现,输入安装指令

Sysmon.exe -i C:\Sysmoncfg.txt

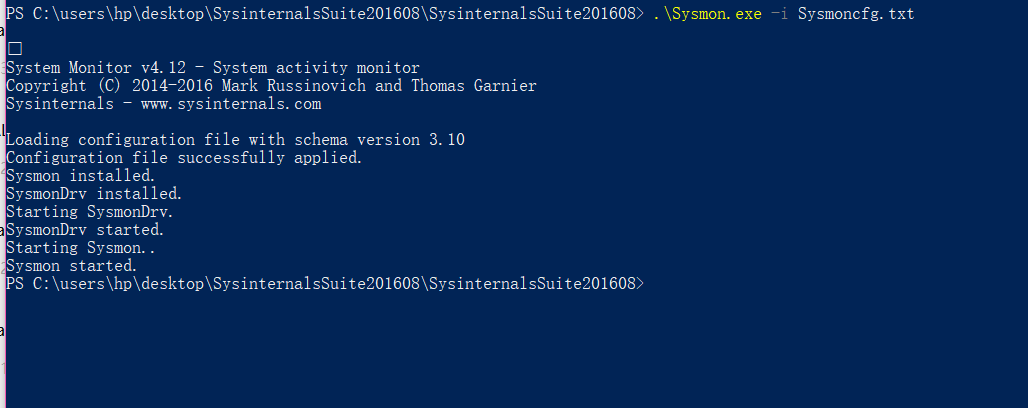

对sysmon进行安装:

出现错误提示

发现我的配置文件和Sysmon.exe在同一个文件夹中所以不需要加路径。

注意如果配置文件与sysmon.exe不在同一目录,需要输入配置文件的目录!!

安装成功~~:

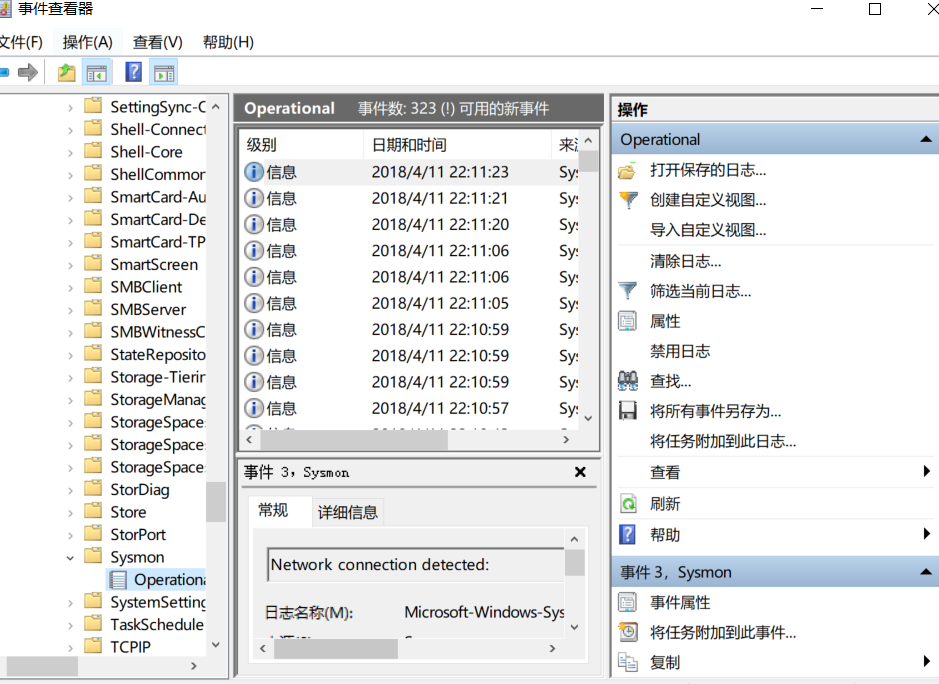

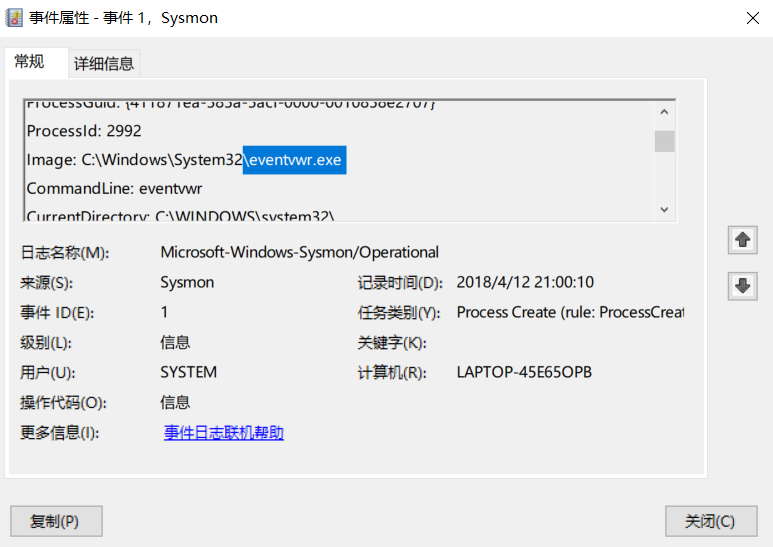

启动sysmon之后可以在"运行"窗口输入eventvwr命令。打开应用程序和服务日志,根据Microsoft->Windows->Sysmon->Operational路径找到记录文件。

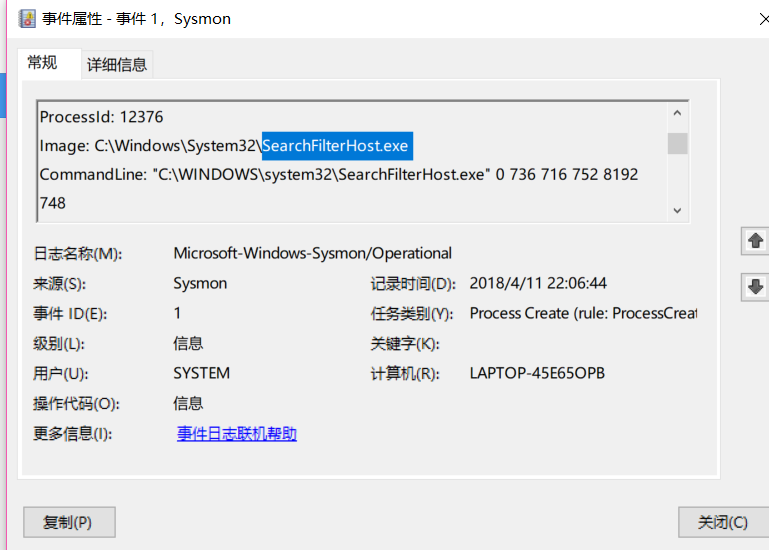

打开感兴趣的是事件进行分析:

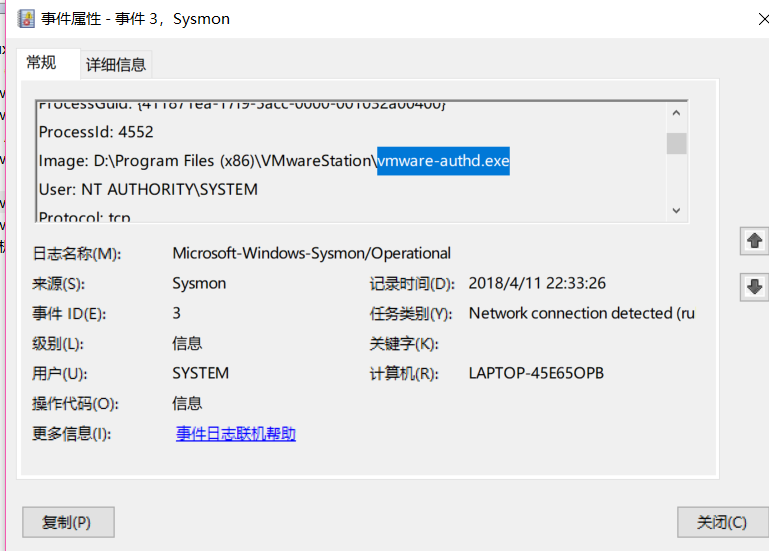

这个是事件3:运行有道云笔记在写博客哈哈哈啊~

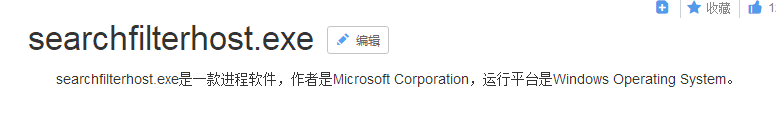

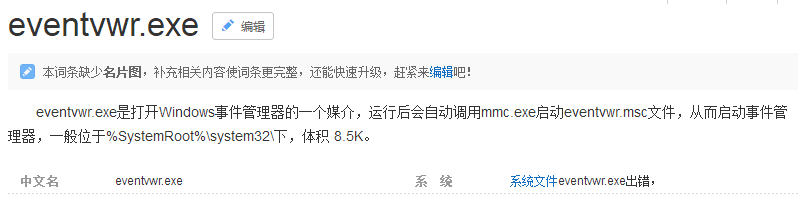

事件一是进程创建,在网上搜索了一下是个什么进程

- 运行360浏览器:

运行vm上的虚拟机:

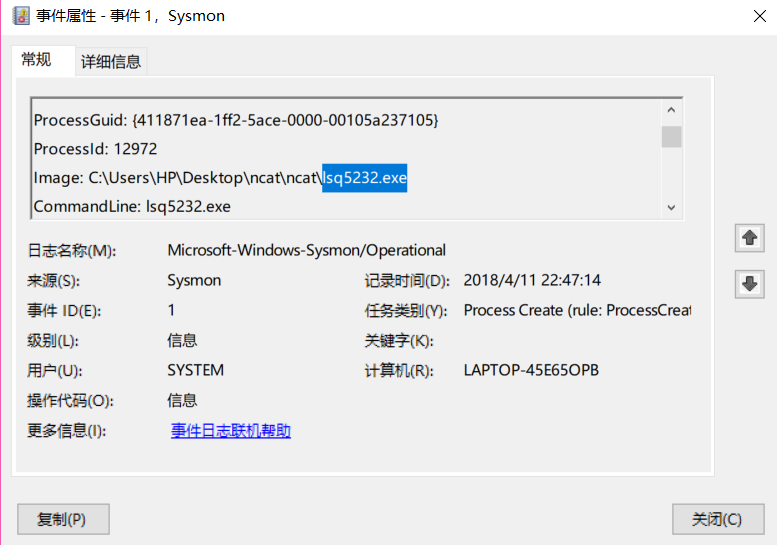

还找到了启动的自己制作的后门程序:

这个是在cmd中使用命令打开了Windows事件管理器

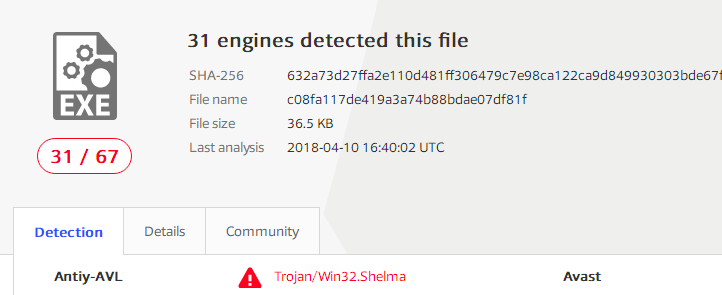

使用virscan分析恶意软件

- 在virscan网站上查看上次实验所做的后门软件的文件行为分析:

点进去文件信息不知道为什么什么都没有????

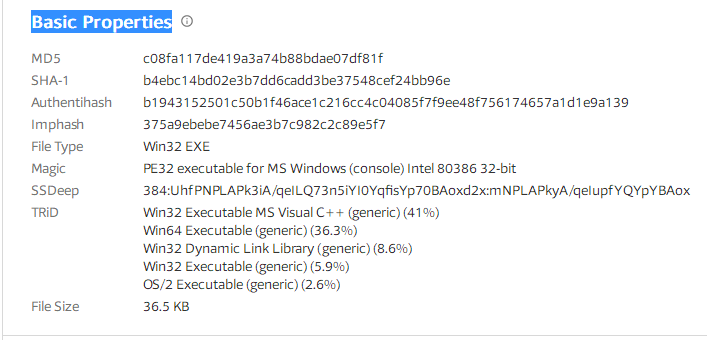

于是打开英文那个版本的试验一波~

好像也分析不出来什么呀。。。。。~就是文件的一些基本信息。。。

使用systracer工具分析恶意软件

安装好systracer后进行快照,分别进行三次快照

- 未安装后门

- 植入后门后进行回连

- 回连之后使用dir命令

进行了三次系统快照,结果如下:

对比1.2两种:

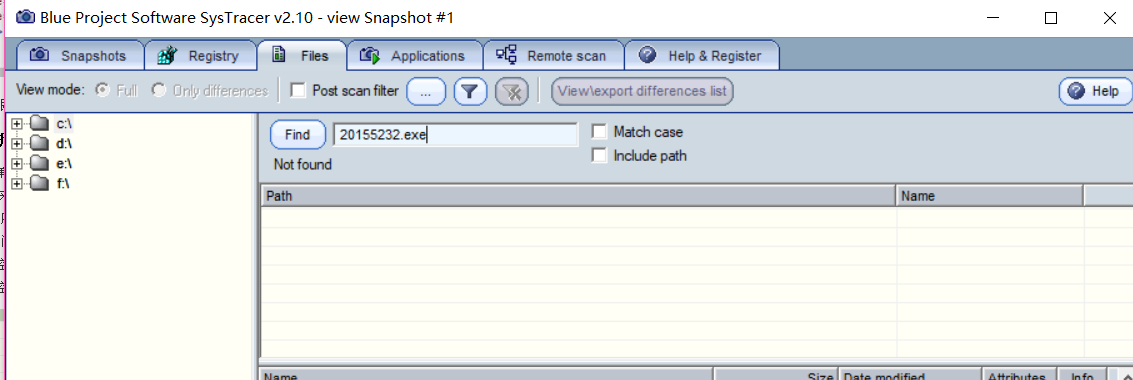

第一种情况下搜所不到我的后门软件:

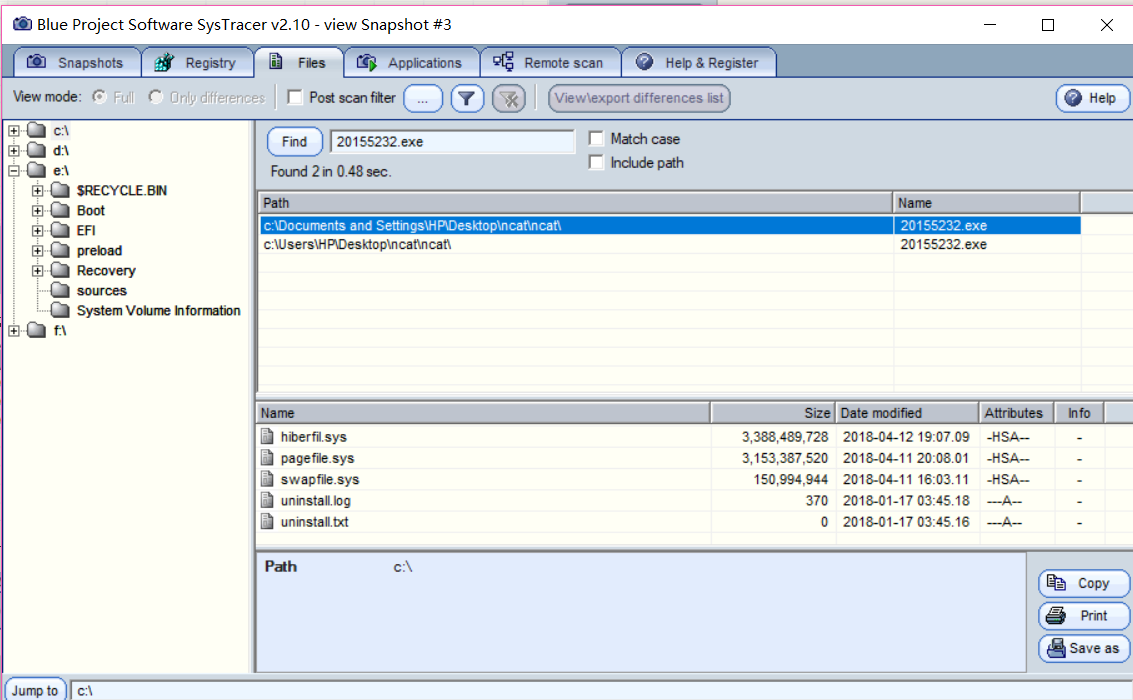

将恶意软件植入到目标主机后,可以通过快照发现文件中多了一个20155232.exe文件,

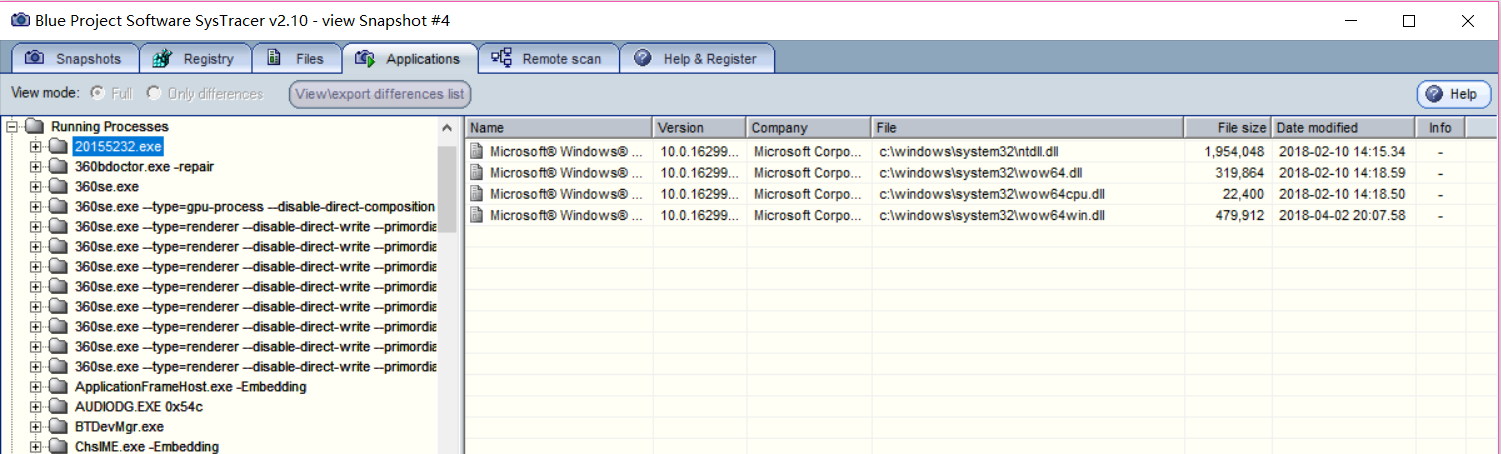

第三种情况:启动回连时,新建了20145236_backdoor.exe应用,可以看见它启用了许多DLL文件

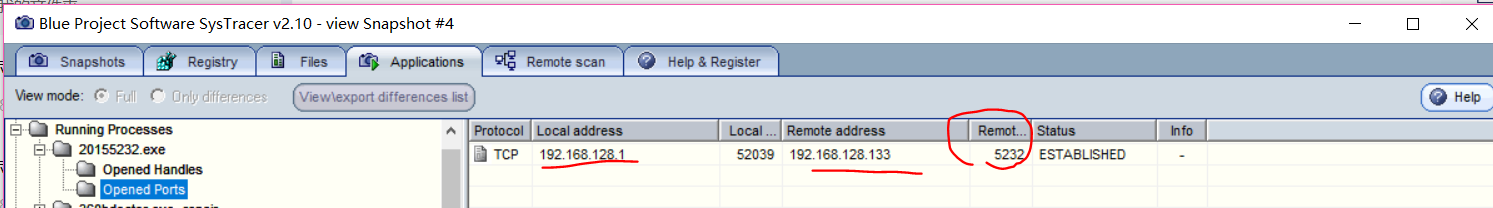

再观察可以看到 本地地址是我windows的地址,而远程地址是植入后门的虚拟机的ip地址,端口号是当时设置的5232:

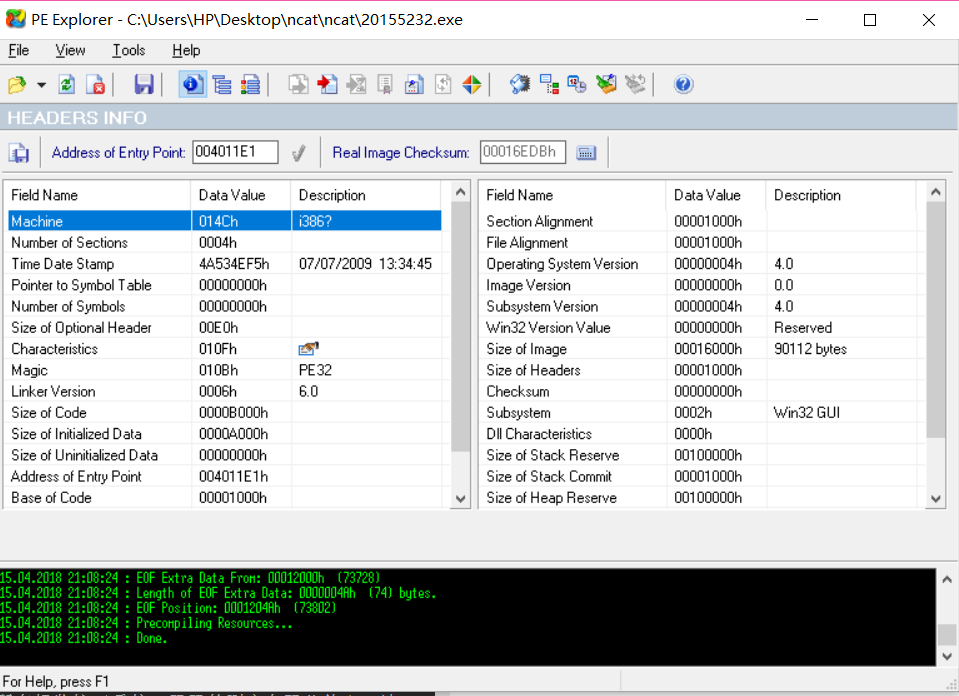

使用wireshark抓包分析

我用wireshark捕获了我的某个后门程序回连时的数据。

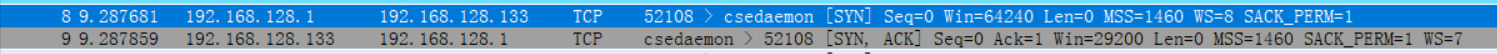

这个是我的虚拟机IP和主机IP建立TCP连接抓的包:

虚拟机ip是192.168.128.133

主机ip是192.168.128.1

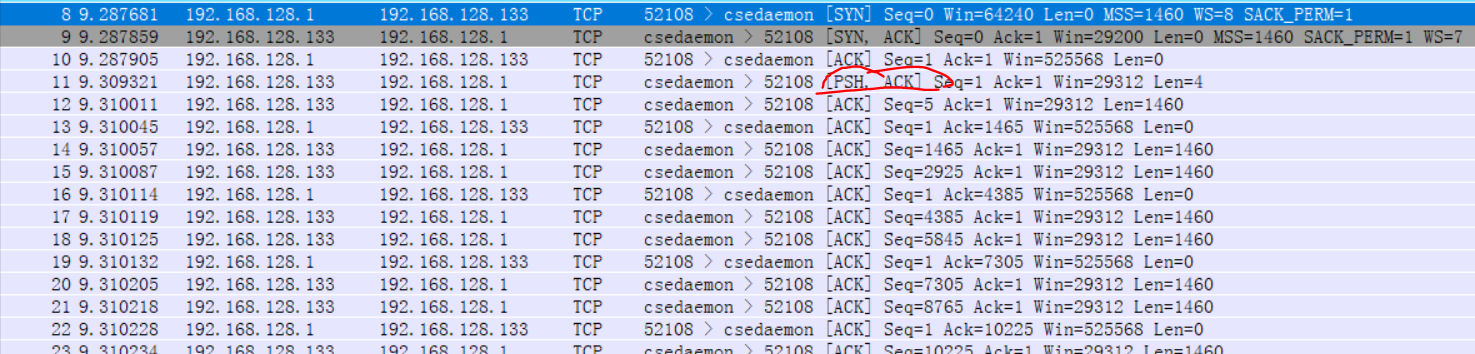

这里显示了目的端口号是我的学号~:5232

先进行了TCP的三次握手,之后再进行数据的传输,

如下图带有PSH,ACK的包传送的便是执行相关操作指令时所传输的数据包:

通过

netstat -n

看到5232端口已经打开,并且可以看到主机和虚拟机的ip地址:

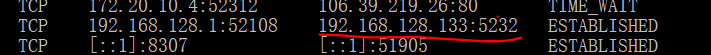

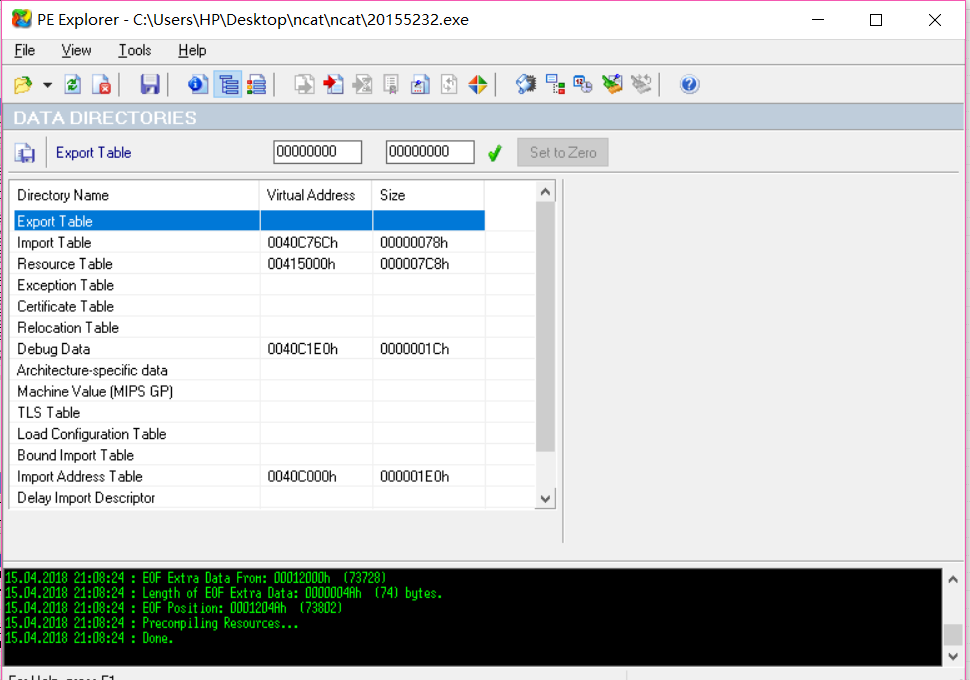

使用PE explorer

我们使用PEexplorer打开我们的后门程序,界面如下:

可以看到程序的一些数据:

我觉得在pe这个软件比较偏向于程序内部的分析,而且更多的是静态的分析,没有动态的分析更为透彻,更为全面。

实验后问题回答

(1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

可以通过查看网络连接、端口使用情况进行分析。

还有本次实验中学到的隔一个固定时间运行一次控制台的netstat命令。

通过sysmon监控几乎所有的重要操作,并在事件查看器中找到日志查看

(2)如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

启动程序,利用systracer及wireshark动态分析程序的执行过程。

还可以使用process explorer工具,查看该进程的网络连接情况,以及线程、执行等信息。

实验总结与体会

这次实验主要是需要学会看懂各个监控,分析工具中数据的代表意义,从而分析和判断恶意程序,实验本身不难,主要就是分析有难度,所以需要继续加强对恶意代码各种类的特点进行学习,从而能够更容易发现系统中所存在的一些异常行为,才能将理论运用在现实中嘛~哈哈

20155232《网络对抗》Exp4 恶意代码分析的更多相关文章

- 2018-2019 20165237网络对抗 Exp4 恶意代码分析

2018-2019 20165237网络对抗 Exp4 恶意代码分析 实验目标 1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 1.2是分析一个恶意软件,就分析Exp2或Exp3中生成后 ...

- 2018-2019 20165235 网络对抗 Exp4 恶意代码分析

2018-2019 20165235 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里.运行一段时间并分析该文件 ...

- 2018-2019 20165319 网络对抗 Exp4 恶意代码分析

基础问题回答 1. 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来监控 答:1.使用Windows自带的schta ...

- 2018-2019-2 《网络对抗技术》Exp4 恶意代码分析 Week6 20165311

2018-2019 20165311 网络对抗 Exp4 恶意代码分析 2018-2019 20165311 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控(2分) 恶意软件分析(1.5分) ...

- 20155207 《网络对抗》exp4 恶意代码分析 学习总结

20155207 <网络对抗> 恶意代码分析 学习总结 实践目标 1.是监控你自己系统的运行状态,看有没有可疑的程序在运行. 2.是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件 ...

- 20155207王雪纯《网络对抗》Exp4 恶意代码分析

20155207 <网络对抗> 恶意代码分析 学习总结 实践目标 1.是监控你自己系统的运行状态,看有没有可疑的程序在运行. 2.是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件 ...

- 20155338《网络对抗》 Exp4 恶意代码分析

20155338<网络对抗>恶意代码分析 实验过程 1.计划任务监控 在C盘根目录下建立一个netstatlog.bat文件(先把后缀设为txt,保存好内容后记得把后缀改为bat),内容如 ...

- 2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析 1.实践目标 监控你自己系统的运行状态,看有没有可疑的程序在运行. 分析一个恶意软件,就分析Exp2或Exp3中生成后门 ...

- 2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析

2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析 实验内容(概要) 一.系统(联网)运行监控 1. 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,逐步排查并且 ...

随机推荐

- Flink1.4.0连接Kafka0.10.2时遇到的问题

Flink1.4.0连接部署在Linux上的Kafka0.10.2时,报如下异常: org.apache.flink.streaming.connectors.kafka.FlinkKafkaCons ...

- Silverlight提示“Load 操作失败。远程服务器返回了错误: NotFound”

调试时出现“Load 操作失败.远程服务器返回了错误: NotFound”: 一定要注意此错误之前的错误是什么?基本就是用户Cookie的问题,用户没有登录. 有时需要设置成Any CPU 有时重新编 ...

- 【转】qt-vs-addin:Qt4和Qt5之VS插件如何共存与使用

原则上,两者是不可以同时存在的,但是如果都安装了,该如何分别使用他们呢? Qt4 Visual Studio Add-in:官网可以下载安装程序,qt-vs-addin-1.1.11-opensour ...

- java中Proxy(代理与动态代理)

转自: https://blog.csdn.net/pangqiandou/article/details/52964066 一.代理的概念 动态代理技术是整个java技术中最重要的一个技术,它是学习 ...

- 初识java内存区域

目录: 1.运行时数据区域 2.对象的创建 3.对象的内存布局 4.对象的访问定位 一.运行时数据区域 基本的java虚拟机运行时数据区如下图: 下面我们就来逐个认识这几个运行时的数据区域 1.程序计 ...

- winform中容器是如使用的

1.容器 (1)FlowLayouPanel 普通容器[内部流式布局] (2)Groupbox 带有标题的普通容器[内部普通布局,超出范围隐藏] (3)Panel 普通容器[内部普通布局,超出范围隐藏 ...

- 转:C#综合揭秘——细说多线程(下)

原文地址:http://www.cnblogs.com/leslies2/archive/2012/02/08/2320914.html 引言 本文主要从线程的基础用法,CLR线程池当中工作者线程与I ...

- 转:.NET 面试题汇总(二)

目录 本次给大家介绍的是我收集以及自己个人保存一些.NET面试题第二篇 简介 1.接口 2.您在什么情况下会用到虚方法或抽象类,接口? 3.重载(Overload )和覆写(Override)的区别 ...

- fab提供远程IP和账号密码

#!/usr/bin/python #-*- coding: UTF-8 -*- from fabric.api import * from fabric.context_managers impor ...

- UNIX高级环境编程(15)进程和内存分配 < 故宫角楼 >

故宫角楼是很多摄影爱好者常去的地方,夕阳余辉下的故宫角楼平静而安详. 首先,了解一下进程的基本概念,进程在内存中布局和内容. 此外,还需要知道运行时是如何为动态数据结构(如链表和二叉树)分配额外内 ...