Django REST framework基础:版本、认证、权限、限制

DRF的版本

版本控制是做什么用的, 我们为什么要用

首先我们要知道我们的版本是干嘛用的呢~~大家都知道我们开发项目是有多个版本的~~

随着我们项目的更新~版本就越来越多~~我们不可能新的版本出了~以前旧的版本就不进行维护了~~~

那我们就需要对版本进行控制~~这个DRF也给我们提供了一些封装好的版本控制方法~~

版本控制怎么用

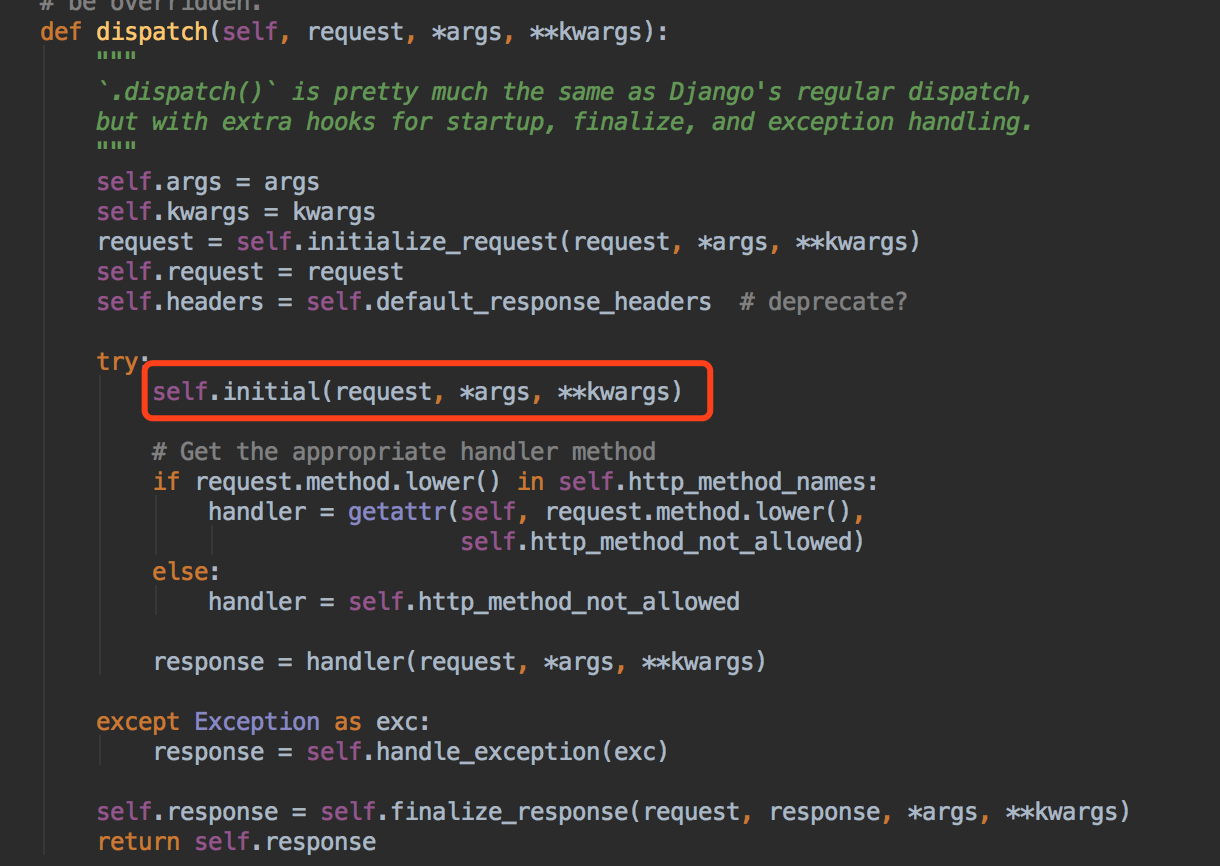

之前我们学视图的时候知道APIView,也知道APIView返回View中的view函数,然后调用的dispatch方法~

那我们现在看下dispatch方法~~看下它都做了什么~~

执行self.initial方法之前是各种赋值,包括request的重新封装赋值,下面是路由的分发,那我们看下这个方法都做了什么~~

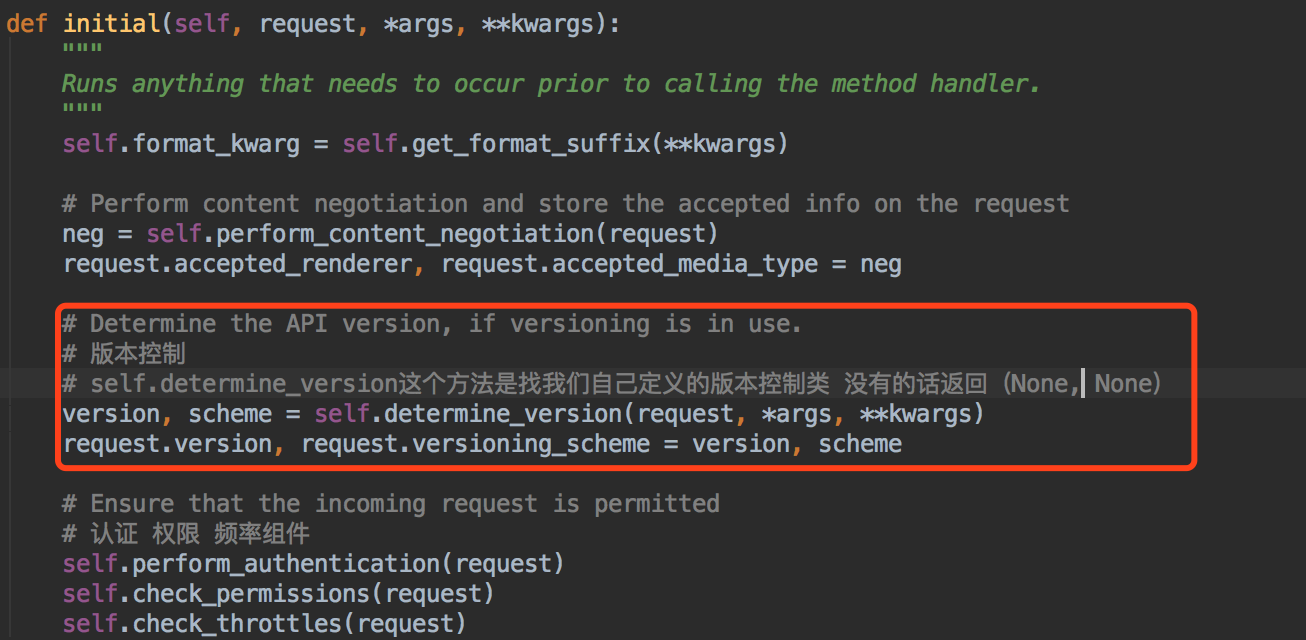

我们可以看到,我们的version版本信息赋值给了 request.version 版本控制方案赋值给了 request.versioning_scheme~~

其实这个版本控制方案~就是我们配置的版本控制的类~~

也就是说,APIView通过这个方法初始化自己提供的组件~~

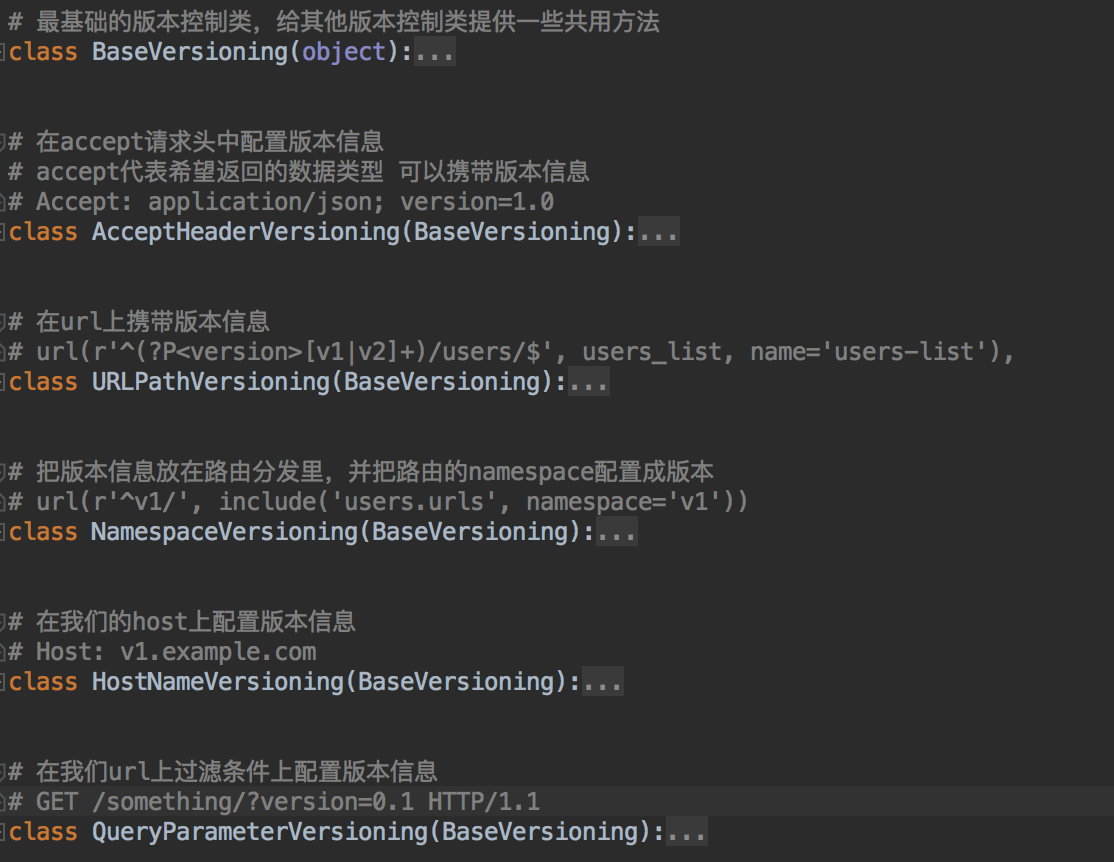

我们接下来看看框架提供了哪些版本的控制方法~~在rest_framework.versioning里~~

框架一共给我们提供了这几个版本控制的方法~~我们在这里只演示一个~~因为基本配置都是一样的~~

详细用法

全局配置

这里我们以 URLPathVersioning 为例,还是在项目的settings.py中REST_FRAMEWORK配置项下配置:

REST_FRAMEWORK = {

...

'DEFAULT_VERSIONING_CLASS': 'rest_framework.versioning.URLPathVersioning',

'DEFAULT_VERSION': 'v1', # 默认的版本

'ALLOWED_VERSIONS': ['v1', 'v2'], # 有效的版本

'VERSION_PARAM': 'version', # 版本的参数名与URL conf中一致

}

urls.py中

urlpatterns = [

...

url(r'^(?P<version>[v1|v2]+)/publishers/$', views.PublisherViewSet.as_view({'get': 'list', 'post': 'create'})),

url(r'^(?P<version>[v1|v2]+)/publishers/(?P<pk>\d+)/$', views.PublisherViewSet.as_view({'get': 'retrieve', 'put': 'update', 'delete': 'destroy'})), ]

我们在视图中可以通过访问 request.version 来获取当前请求的具体版本,然后根据不同的版本来返回不同的内容:

我们可以在视图中自定义具体的行为,下面以不同的版本返回不同的序列化类为例

class PublisherViewSet(ModelViewSet):

def get_serializer_class(self):

"""不同的版本使用不同的序列化类"""

if self.request.version == 'v1':

return PublisherModelSerializerVersion1

else:

return PublisherModelSerializer

queryset = models.Publisher.objects.all()

局部配置

注意,通常我们是不会单独给某个视图设置版本控制的,如果你确实需要给单独的视图设置版本控制,你可以在视图中设置versioning_class属性,如下:

class PublisherViewSet(ModelViewSet):

...

versioning_class = URLPathVersioning

认证、权限和限制

身份验证是将传入请求与一组标识凭据(例如请求来自的用户或其签名的令牌)相关联的机制。然后 权限 和 限制 组件决定是否拒绝这个请求。

简单来说就是:

认证确定了你是谁

权限确定你能不能访问某个接口

限制确定你访问某个接口的频率

认证

可以settings中全局设置,然后某些视图函数中(例如:登陆注册,主页)设置局部认证为空

class Reg(APIView):

authentication_classes = [ ] # 局部配置认证 def post(self, request):

user = request.data.get('user')

pwd = request.data.get('pwd')

re_pwd = request.data.get('pwd') if user and pwd:

if re_pwd == pwd:

User_info.objects.create(user=user, pwd=pwd)

return Response('创建成功!')

else:

return Response('两次密码不一致') else:

return Response('参数不合法')

authentication_classes = [ ] # 局部配置认证

REST framework 提供了一些开箱即用的身份验证方案,并且还允许你实现自定义方案。

接下类我们就自己动手实现一个基于Token的认证方案:

自定义Token认证

表

定义一个用户表和一个保存用户Token的表:

class UserInfo(models.Model):

username = models.CharField(max_length=16)

password = models.CharField(max_length=32)

type = models.SmallIntegerField(

choices=((1, '普通用户'), (2, 'VIP用户')),

default=1

) class Token(models.Model):

user = models.OneToOneField(to='UserInfo')

token_code = models.CharField(max_length=128)

定义一个登录视图:

def get_random_token(username):

"""

根据用户名和时间戳生成随机token

:param username:

:return:

"""

import hashlib, time

timestamp = str(time.time())

m = hashlib.md5(bytes(username, encoding="utf8"))

m.update(bytes(timestamp, encoding="utf8"))

return m.hexdigest() class LoginView(APIView):

"""

校验用户名密码是否正确从而生成token的视图

"""

def post(self, request):

res = {"code": 0}

print(request.data)

username = request.data.get("username")

password = request.data.get("password") user = models.UserInfo.objects.filter(username=username, password=password).first()

if user:

# 如果用户名密码正确

token = get_random_token(username)

models.Token.objects.update_or_create(defaults={"token_code": token}, user=user)

res["token"] = token

else:

res["code"] = 1

res["error"] = "用户名或密码错误"

return Response(res)

定义一个认证类

from rest_framework.authentication import BaseAuthentication

from rest_framework.exceptions import AuthenticationFailed class MyAuth(BaseAuthentication):

def authenticate(self, request):

if request.method in ["POST", "PUT", "DELETE"]:

request_token = request.data.get("token", None)

if not request_token:

raise AuthenticationFailed('缺少token')

token_obj = models.Token.objects.filter(token_code=request_token).first()

if not token_obj:

raise AuthenticationFailed('无效的token')

return token_obj.user.username, None

else:

return None, None

视图级别认证

class CommentViewSet(ModelViewSet):

queryset = models.Comment.objects.all()

serializer_class = app01_serializers.CommentSerializer

authentication_classes = [MyAuth, ]

全局级别认证

# 在settings.py中配置

REST_FRAMEWORK = {

"DEFAULT_AUTHENTICATION_CLASSES": ["app01.utils.MyAuth", ]

}

权限

只有VIP用户才能看的内容。

自定义一个权限类

# 自定义权限

class MyPermission(BasePermission):

message = 'VIP用户才能访问' def has_permission(self, request, view):

"""

自定义权限只有VIP用户才能访问

"""

# 因为在进行权限判断之前已经做了认证判断,所以这里可以直接拿到request.user

if request.user and request.user.type == 2: # 如果是VIP用户

return True

else:

return False

视图级别配置

class CommentViewSet(ModelViewSet):

queryset = models.Comment.objects.all()

serializer_class = app01_serializers.CommentSerializer

authentication_classes = [MyAuth, ]

permission_classes = [MyPermission, ]

全局级别设置

# 在settings.py中设置rest framework相关配置项

REST_FRAMEWORK = {

"DEFAULT_AUTHENTICATION_CLASSES": ["app01.utils.MyAuth", ],

"DEFAULT_PERMISSION_CLASSES": ["app01.utils.MyPermission", ]

}

限制

DRF内置了基本的限制类,首先我们自己动手写一个限制类,熟悉下限制组件的执行过程。

自定义限制类

VISIT_RECORD = {}

# 自定义限制

class MyThrottle(object):

def __init__(self):

self.history = None

def allow_request(self, request, view):

"""

自定义频率限制60秒内只能访问三次

"""

# 获取用户IP

ip = request.META.get("REMOTE_ADDR")

timestamp = time.time()

if ip not in VISIT_RECORD:

VISIT_RECORD[ip] = [timestamp, ]

return True

history = VISIT_RECORD[ip]

self.history = history

history.insert(0, timestamp)

while history and history[-1] < timestamp - 60:

history.pop()

if len(history) > 3:

return False

else:

return True

def wait(self):

"""

限制时间还剩多少

"""

timestamp = time.time()

return 60 - (timestamp - self.history[-1])

视图使用

class CommentViewSet(ModelViewSet):

queryset = models.Comment.objects.all()

serializer_class = app01_serializers.CommentSerializer

throttle_classes = [MyThrottle, ]

全局使用

# 在settings.py中设置rest framework相关配置项

REST_FRAMEWORK = {

"DEFAULT_AUTHENTICATION_CLASSES": ["app01.utils.MyAuth", ],

"DEFAULT_PERMISSION_CLASSES": ["app01.utils.MyPermission", ]

"DEFAULT_THROTTLE_CLASSES": ["app01.utils.MyThrottle", ]

}

使用内置限制类

from rest_framework.throttling import SimpleRateThrottle

class VisitThrottle(SimpleRateThrottle):

scope = "xxx"

def get_cache_key(self, request, view):

return self.get_ident(request)

全局配置

# 在settings.py中设置rest framework相关配置项

REST_FRAMEWORK = {

"DEFAULT_AUTHENTICATION_CLASSES": ["app01.utils.MyAuth", ],

# "DEFAULT_PERMISSION_CLASSES": ["app01.utils.MyPermission", ]

"DEFAULT_THROTTLE_CLASSES": ["app01.utils.VisitThrottle", ],

"DEFAULT_THROTTLE_RATES": {

"xxx": "5/m",

}

}

Django REST framework基础:版本、认证、权限、限制的更多相关文章

- Django REST framework基础:认证、权限、限制

认证.权限和限制 身份验证是将传入请求与一组标识凭据(例如请求来自的用户或其签名的令牌)相关联的机制.然后 权限 和 限制 组件决定是否拒绝这个请求. 简单来说就是: 认证确定了你是谁 权限确定你能不 ...

- Django Rest framework 框架之认证使用和源码执行流程

用这个框架需要先安装: pip3 install djangorestframework 如果写了一个CBV的东西,继承了View. # 继承Django里面View class APIView(Vi ...

- Django Rest framework 之 版本

RESTful 规范 django rest framework 之 认证(一) django rest framework 之 权限(二) django rest framework 之 节流(三) ...

- Django rest framework 基础

01: Django rest framework 基础 1.1 什么是RESTful 1. REST与技术无关,代表的是一种软件架构风格(REST是Representational Stat ...

- Django REST framework 自定义(认证、权限、访问频率)组件

本篇随笔在 "Django REST framework 初识" 基础上扩展 一.认证组件 # models.py class Account(models.Model): &qu ...

- Django REST framework 之JWT认证

Json Web Token 1.JWT简介 JWT 是一个开放标准(RFC 7519),它定义了一种用于简洁,自包含的用于通信双方之间以 JSON 对象的形式安全传递信息的方法.JWT 可以使用 H ...

- Django REST framework 之 API认证

RESTful API 认证 和 Web 应用不同,RESTful APIs 通常是无状态的, 也就意味着不应使用 sessions 或 cookies, 因此每个请求应附带某种授权凭证,因为用户授权 ...

- Django REST framework基础:视图和路由

DRF中的Request 在Django REST Framework中内置的Request类扩展了Django中的Request类,实现了很多方便的功能--如请求数据解析和认证等. 比如,区别于Dj ...

- Django Rest framework基础使用之 serializer

rest-framework文档地址:http://www.django-rest-framework.org/ Django Rest framework是一个非常强大且灵活的工具包,用于构建web ...

- Django REST framework 的TokenAuth认证及外键Serializer基本实现

一,Models.py中,ForeignKey记得要有related_name属性,已实现关联对象反向引用. app_name = models.ForeignKey("cmdb.App&q ...

随机推荐

- SQL注入之PHP-MySQL实现手工注入-字符型

SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令.具体来说,它是利用现有应用程序,将(恶意的)SQL命令注入到后台数据库引擎 ...

- Freemarker实例教程

原创作品,允许转载,转载时请务必以超链接形式标明文章 原始出处 .作者信息和本人声明.否则将追究法律责任.作者:永恒の_☆ 地址:http://blog.csdn.net/chenghui0317/a ...

- iOS开发-自动隐藏键盘及状态栏

1.隐藏状态栏 iOS升级至7.0以后,很多API被废止,其中原有隐藏状态栏StatusBar的方法就失效了. 原有方案 [[UIApplication sharedApplication] setS ...

- VS2013 编辑器

1. VS -> 本地Git -> Github 1. 右键单击解决方案,选择“将解决方案添加到源代码管理器”,选择Git 2. 切换到团队资源管理器([菜单]视图->团队资源管理器 ...

- js基础知识--变量类型和变量计算

提问: JS中使用typeof能得到的哪些类型 何时使用===何时使用== JS中有哪些内置函数 JS变量按照存储方式区分为哪些类型,并描述其特点 如何理解JSON 涉及知识点:(1)变量类型 值类型 ...

- 对于opencv全面貌的认识和理解

1.opencv其实最开始只有源码,也就是sources中的代码,sources中有个modules,进入里面是各个我们平常使用的模块,如下图. 进入任意一个模块,比如calib3d,其中有inclu ...

- Qt中QMenu的菜单关闭处理方法

Qt中qmenu的实现三四千行... 当初有个特殊的需求, 要求菜单的周边带几个像素的阴影, 琢磨了半天, 用QMenu做不来, 就干脆自己用窗口写一个 然而怎么让菜单消失却非常麻烦 1. 点击菜单项 ...

- 02-05:springboot文件的上传

1.在static 下建立upload.html文件 <!DOCTYPE html> <html> <head> <meta charset="UT ...

- Mac OS X 下搭建thrift环境

1.概述 thrift是一个软件框架,用来进行可扩展且跨语言的服务的开发.它结合了功能强大的软件堆栈和代码生产引擎,以构建在 C++, Java, Python, PHP, Ruby, Erlang, ...

- Java堆外内存之突破JVM枷锁

对于有Java开发经验的朋友都知道,Java中不需要手动的申请和释放内存,JVM会自动进行垃圾回收:而使用的内存是由JVM控制的. 那么,什么时机会进行垃圾回收,如何避免过度频繁的垃圾回收?如果JVM ...