XSS攻击原理、示例和防范措施

XSS攻击

XSS(Cross-Site Scripting,跨站脚本)攻击历史悠久,是危害范围非常广的攻击方式。

Cross-Site Stripting的缩写本应该是CSS,但是为了避免和Cascading style sheets(层叠样式表)的缩写混淆,所以将Cross(即交叉)使用交叉形状的X表示。

攻击原理

XSS是注入攻击的一种,攻击者通过将代码注入被攻击者的网站中,用户一旦访问访问网页便会执行被注入的恶意脚本。XSS攻击主要分为反射性XSS攻击(Reflected XSS attack)和存储型XSS攻击(Stored XSS Attack)两类。

攻击示例

反射型XSS(非持久型)

反射性XSS有称为非持久型XSS(Non-Persistent XSS)。当某个站点存在XSS漏洞时,这种攻击会通过URL注入攻击脚本,只有当用户访问这个URL是才会执行攻击脚本。

例如:

@app.route('/hello1')

def hello1():

name = request.args.get('name')

response = '<h1>Hello, %s!</h1>' %name

这个视图函数接收用户通过查询字符串(URL后边的参数)传入的数据,未做任何处理就把它直接插入到返回的响应主题中,返回给客户端。如果某个用户输入了一段JavaScript代码作为查询参数name的值:

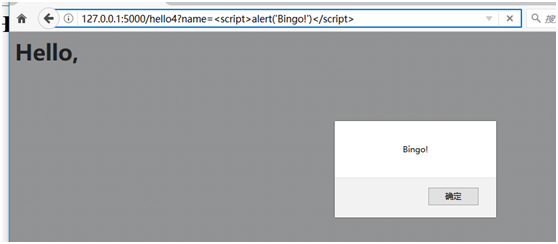

http://127.0.0.1:5000/hello4?name=<script>alert('Bingo!')</script>

那么客户端收到的响应将变成下面的代码:

<h1>Hello,<script>alert(‘Gingo!’)</script>!</h1>

当客户端收到响应后,浏览器解析这行代码就会打开一个弹窗,下图是firefox浏览器(55.0版本)上的响应。

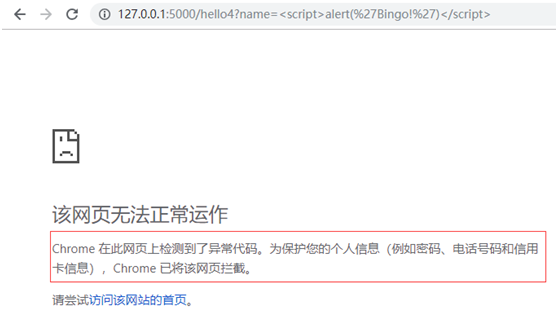

在chrome 72.0版本上的响应:

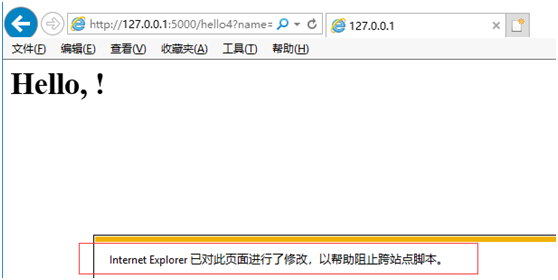

下面在IE11上的响应。

可见针对跨站攻击,某些浏览器已经做了安全防范。

不要觉得一个小弹窗不会造成什么危害,能够执行alert()函数就意味着通过这种方式可以执行任务JS代码。即攻击者通过javaScript几乎可以做任何事情:窃取用户的cookie和其他敏感数据,重定向到钓鱼网站,发送其他请求,执行注入转账、发布广告信息、在社交网站关注某个用户等。

即使不插入js代码,通过HTML和XSS注入也可以影响页面正常的输出,篡改页面样式,插入图片等。

如果网站A存在XSS漏洞,攻击者将包含攻击代码的链接发送给网站A的用户Foo,当Foo访问这个链接时就会执行攻击代码,从而受到攻击。

存储型XSS(持久型)

存储型XSS也被称为持久型XSS(persistent XSS),这种类型的XSS攻击更常见,危害也更大。它和反射型XSS类似,不过会把攻击代码存储到数据库中,任何用户访问包含攻击代码的页面都会被殃及。

比如,某个网站通过表单接收用户的留言,如果服务器接收数据后未经处理就存储到数据库中,那么用户可以在留言中出入任意javaScript代码。比如攻击者在留言中加入一行重定向代码:

<script>window.location.href=”http://attacker.com”;<script>

其他任意用户一旦访问关于这条留言的页面,包含这条留言的数据就会被浏览器解析,就会执行其中的javaScript脚本。那么这个用户所在页面就会被重定向到攻击者写入的站点。

防范措施

HTML转义

防范XSS攻击最主要的方法是对用户输入的内容进行HTML转义,转义后可以确保用户输入的内容在浏览器中作为文本显示,而不是作为代码解析。

这里的转义和python的概念相同,即消除代码执行时的歧义,也就是把变量标记的内容标记文本,而不是HTML代码。具体来说,这会把变量中与HTML相关的符号转换为安全字符,以避免变量中包含影响页面输出的HTML标签或恶意的javaScript代码。

比如,在flask中我们可以使用JinJa2提供的escape()函数对用户传入的数据进行转义:

from jinja2 import escape

@app.route('/hello')

def hello():

name = request.args.get('name')

response = '<h1>Hello, %s!</h1>' %escape(name)

return response

在Jinja2中,HTML转义相关的功能通过flask的依赖包MarkupSafe实现。

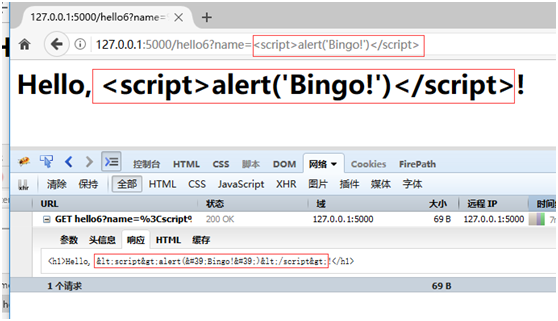

调用escape()并传入用户输入的数据,可以获得转义后的内容,前面的示例中,用户输入的javaScript代码将被转义为:

<script>alert('Bingo!')</script>

转义后,文本中的特殊字符(比如“>”和“<”)都将被转义为HTML实体(character entity),这行文本最终在浏览器中会被显示文文本形式的Hello, <script>alert('Bingo!')</script>!

如图:

在python中,如果你想在单引号标记的字符串中显示一个单引号,那么你需要在单引号前添加一个反斜线来转义它,也就是把它标记为普通文本,而不是作为特殊字符解释。在HTML中,也存在许多保留的特殊字符,比如大于小于号。如果你想以文本显示这些字符,也需要对其进行转义,即使用HTML字符实体表示这些字符。HTML实体就是一些用来表示保留符号的特殊文本,比如<表示小于号,"表示双引号。

一般我们不会再视图函数中直接构造返回的HTML响应,而是会使用Jinja2来渲染包含变量的模板,

验证用户输入

XSS攻击可以在任何用户可定制内容的地方进行,例如图片引用、自定义链接。仅仅转义HTML中的特殊字符并不能完全规避XSS攻击,因为在某些HTML属性中,使用普通的字符也可以插入javaScript代码。除了转义用户输入外,我们还需要对用户的输入数据进行类型验证。在所有接收到用户输入的地方做好验证工作。

以某个程序的用户资料页面为例,我们来演示一下转义无法完全避免的 XSS攻击。程序允许用户输入个人资料中的个人网站地址,通过下面的方式显示在资料页面中:

<a href=”{{url}}”>Website</a>

其中{{url}}部分表示会被替换为用户输入的url变量值。如果不对URL进行验证,那么用户就可以写入javaScript代码,比如”javascript:alert(‘Bingo!’);”。因为这个值并不包含会被转义的<和>。最终页面上的连接代码会变为:

<a href=”javascript:alert(‘Bingo!’);”>Website</a>

当用户单击这个链接时,浏览器就会执行被href属性中设置的攻击代码。

另外,程序还允许用户设置头像图片的URL。这个图片通过下面的方式显示:

<img src=”{{url}}”>

类似的,{{url}}部分表示会被替换为用户输入的url变量值。如果不对输入的URL进行验证,那么用户可以将url设为”xxx”onerror=”alert(‘Bingo!’)”,最终的<img>标签就会变为:

<img src=”xxx”onerror=”alert(‘Bingo!’)”>

在这里因为src中传入了一个错误的URL,浏览器变回执行onerror属性中设置的javaScript代码。

如果你想允许部分HTML标签,比如<b>和<i>,可以使用HTML过滤工具对用户输入的数据进行过滤,仅保留少量允许使用的HTML标签,同时还要注意过滤HTML标签的属性。

XSS攻击原理、示例和防范措施的更多相关文章

- PHP 安全三板斧:过滤、验证和转义之转义篇 & Blade模板引擎避免XSS攻击原理探究

PHP 转义 实现 把输出渲染成网页或API响应时,一定要转义输出,这也是一种防护措施,能避免渲染恶意代码,造成XSS攻击,还能防止应用的用户无意中执行恶意代码. 我们可以使用前面提到的 htmlen ...

- web安全之XSS攻击原理及防范

阅读目录 一:什么是XSS攻击? 二:反射型XSS 三:存储型XSS 四:DOM-based型XSS 五:SQL注入 六:XSS如何防范? 1. cookie安全策略 2. X-XSS-Protect ...

- XSS攻击原理及防御措施

概述 XSS攻击是Web攻击中最常见的攻击方法之一,它是通过对网页注入可执行代码且成功地被浏览器 执行,达到攻击的目的,形成了一次有效XSS攻击,一旦攻击成功,它可以获取用户的联系人列 表,然后向联系 ...

- JavaScript实现DDoS攻击原理,以及保护措施。

DDos介绍 最普遍的攻击是对网站进行分布式拒绝服务(DDoS)攻击.在一个典型的DDoS攻击中,攻击者通过发送大量的数据到服务器,占用服务资源.从而达到阻止其他用户的访问. 如果黑客使用JavaSc ...

- XSS攻击-原理学习

本文优先发布于简书https://www.jianshu.com/p/04e0f8971890 1.百度百科XSS,跨站脚本攻击(Cross Site Scripting)缩写为CSS,但这会与层叠样 ...

- 155.XSS攻击原理

XSS攻击: XSS(Cross Site Script)攻击叫做跨站脚本攻击,他的原理是用户使用具有XSS漏洞的网站的时候,向这个网站提交一些恶意代码,当用户在访问这个网站的某个页面的时候,这个恶意 ...

- 浅谈XSS攻击原理与解决方法

概述 XSS攻击是Web攻击中最常见的攻击方法之一,它是通过对网页注入可执行代码且成功地被浏览器 执行,达到攻击的目的,形成了一次有效XSS攻击,一旦攻击成功,它可以获取用户的联系人列表,然后向联系人 ...

- xss攻击原理与解决方法

概述 XSS攻击是Web攻击中最常见的攻击方法之一,它是通过对网页注入可执行代码且成功地被浏览器 执行,达到攻击的目的,形成了一次有效XSS攻击,一旦攻击成功,它可以获取用户的联系人列 表,然后向联系 ...

- xss攻击问题以及如何防范

当用户提交评论的时候,比如如下评论内容 111 <scripy>alert(111);</scripy> 这样当现实评论的时候会先弹出111弹框,再显示评论.这就是xss攻击. ...

随机推荐

- oracle中索引快速全扫描和索引全扫描的区别

当进行index full scan的时候 oracle定位到索引的root block,然后到branch block(如果有的话),再定位到第一个leaf block, 然后根据leaf bloc ...

- Eclipse EE下载安装与配置

Eclipse EE下载安装与配置 一.下载 下载链接:http://www.eclipse.org/downloads/eclipse-packages/ 1.进入Eclipse官网进行下载选择Ec ...

- thinkphp安装不成功可能跟数据库名有关

今天ytkah在安装thinkphp时提示无法连接数据库,删除数据库重新连接不行,更新了mysql版本也不行,后面就干脆换一个数据库名居然可以了.之前的数据库名包含大写字母,就是因为这个问题才导致安装 ...

- 线上MYSQL同步报错故障处理方法总结

前言 在发生故障切换后,经常遇到的问题就是同步报错,下面是最近收集的报错信息. 记录删除失败 在master上删除一条记录,而slave上找不到 Last_SQL_Error: Could not e ...

- GUI库之Tkinter组件(二)

一.Lable组件 Lable组件是用于在界面上输出描述的标签: 1.举个例子. # Lable组件 from tkinter import * root = Tk() root.title(&quo ...

- 002-linux命令-文件和目录、查看文件内容-文件和目录、查看文件内容

一.文件和目录 cd /home :进入‘/home’目录 cd .. 返回上一级目录 cd ../..返回上两级目录 cd 进入个人的主目录 cd ~user1进入个人的主目录 cd - 返回上次所 ...

- Windows系统重装工具 WinToHDD Enterprise v2.8 企业破解版

WinToHDD 是一款实用的 Windows 系统硬盘安装工具,有点类似于NT6 HDD Installer,它能不依靠光驱和U盘,让你直接通过本机硬盘来新装.重装和克隆 Windows 系统,支持 ...

- Windows XP解决显示桌面图标消失的问题

1.依次单击“开始”,“运行”,在运行对话框中输入regsvr32 /n /i:u shell32.dll,按回车键 2.弹出“shell32.dll中的DllInstall成功”的窗口,表明已将数据 ...

- sap 类的左侧导航栏

- Java通过sftp上传文件

Linux操作系统我们经常使用ssh中的ftp,sftp连接服务器,做相应操作. 如何通过java代码的形式采用sftp连接到服务器,进行文件上传下载等操作呢? 第一步,引入依赖包 <!-- s ...