CAS单点登录(SSO)服务端的部署和配置---连接MySQL进行身份认证

一、修改系统host,加入

127.0.0.1 server.test.com

127.0.0.1 client1.test.com

127.0.0.1 client2.test.com

二、安装gradle,配置好环境变量(请参考gradle的相关资料)

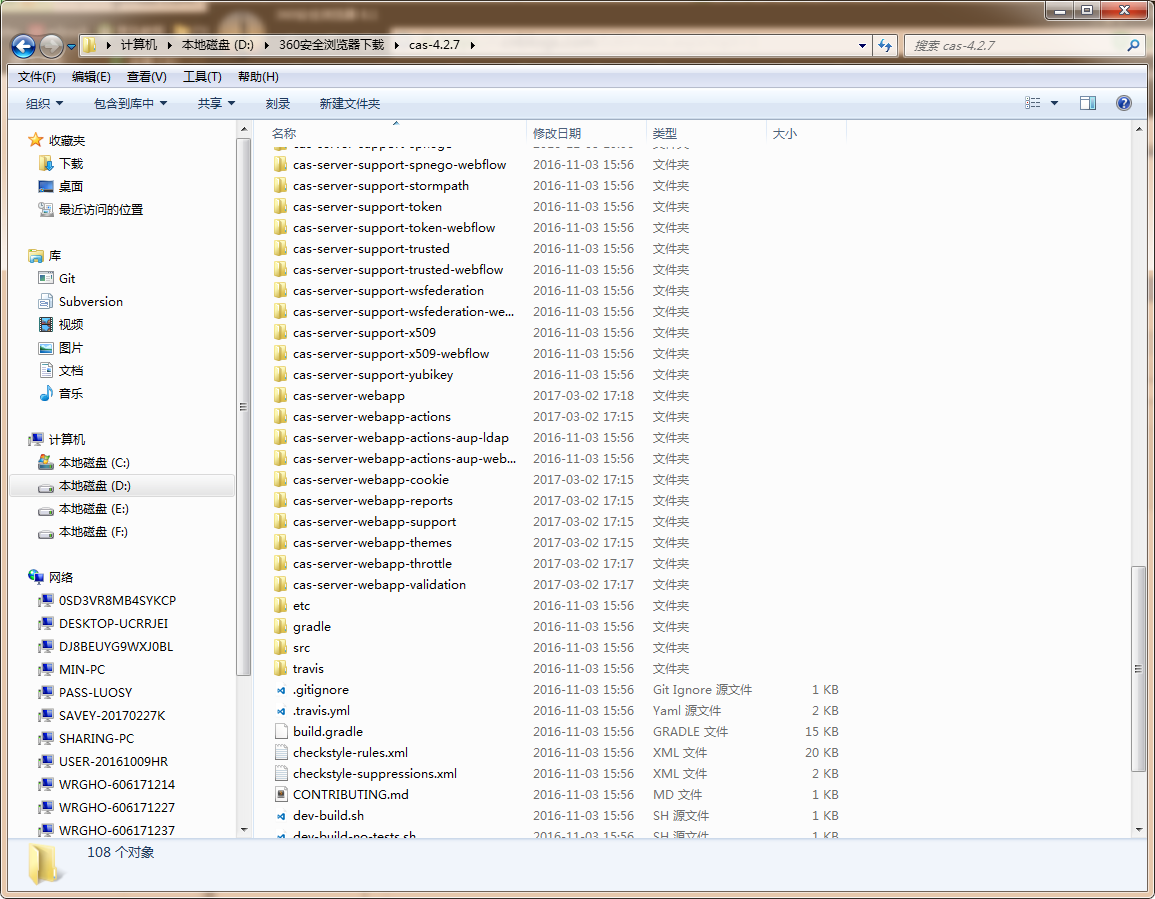

三、首先到github下在CAS的发布的相应版本,https://github.com/apereo/cas/releases,解压出来

进入cas-server-webapp目录,在此目录下打开cmd

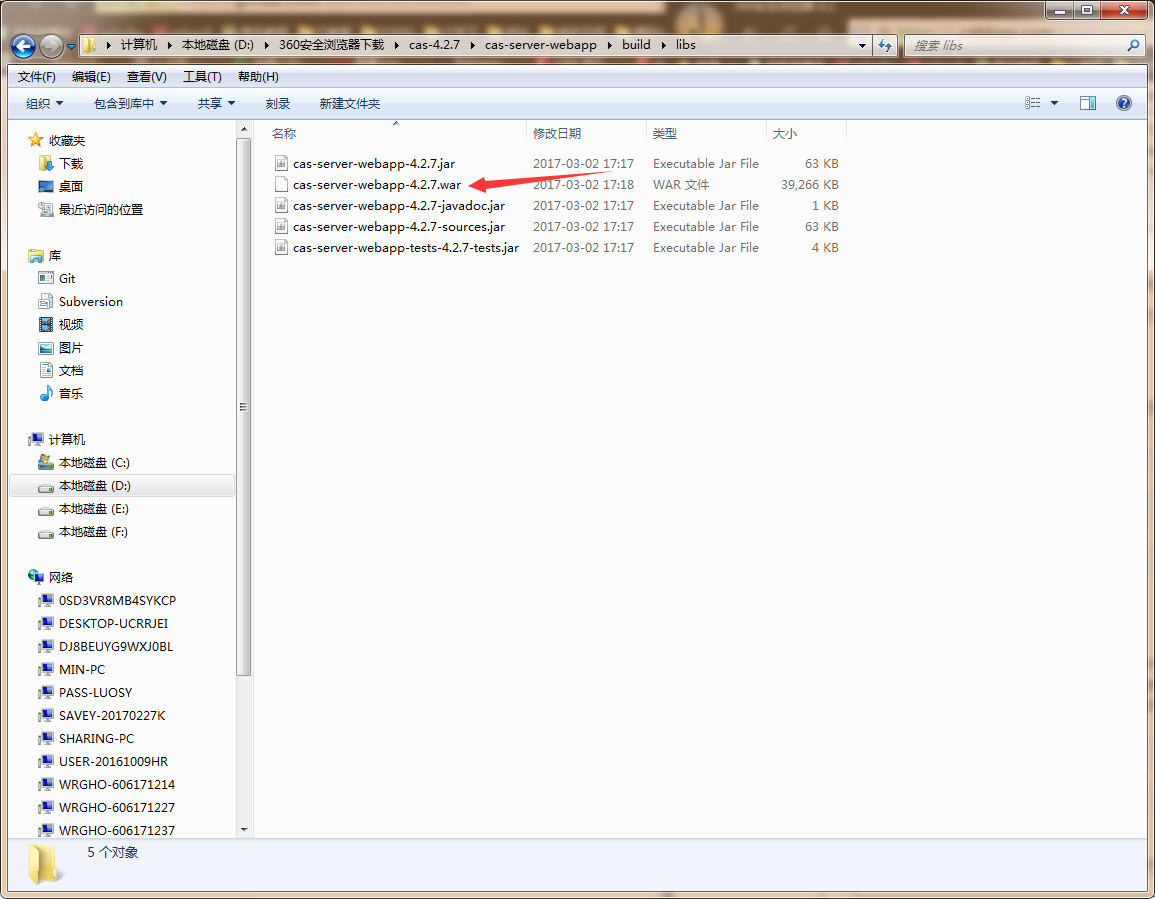

输入gradle build回车,build successful编译打包成功之后,会生成一个build目录,进入到build的lib目录

这里我们就看到了CAS认证服务端的war包。

第四步、配置tomcat的HTTPS

【安全证书配置】:

1. 打开cmd命令窗口

2. 生成证书,在cmd窗口输入以下命令:

keytool -genkey -alias ssodemo -keyalg RSA -keysize 1024 -keypass zhoubang -validity 365 -keystore c:\zhoubang.keystore -storepass zhoubang

【说明】:-alias后面的别名可以自定义,-keypass指定证书密钥库的密码, -storepass和前面keypass密码相同,否则下面tomcat 配置https 会访问失败 -keystore指定证书的位置,这里指定放在c盘根目录,密钥库名称可以自定义,这里是zhoubang.keystore

3. 命令输入完成,回车之后,会提示你输入一些资料,见下图:

【注意】:第一个让你输入的“您的名字与姓氏是什么”

4.导出证书:

在cmd窗口继续输入以下命令,导出证书:

keytool -export -alias ssodemo -keystore c:\zhoubang.keystore -file c:\ssodemo.crt -storepass zhoubang

【说明】:-alias后面的名称要与生成证书的命令里面的alias的名称一致. –keystore后面指定证书存放的位置,这里我放在C盘根目录,同时证书名称要与【生成证书】对应的命令里的keystore名称一致.这里是zhoubang.keystore,-file后面才crt路径,我也指定在c盘根目录. –storepass的证书密码要与上面输入的密码一致.

如下图所示:

我们再看看c盘下面是否生成crt文件:

5.客户端导入证书

在cmd窗口输入命令:

keytool -import -keystore %JAVA_HOME%\jre\lib\security\cacerts -file c:\ ssodemo.crt -alias ssodemo

【说明】:-file指定证书的位置,也就是上一步导出证书的位置,即c:\ ssodemo.crt 命令中指定了JAVA_HOME,意思是将证书导入到客户端证书库,也就是jdk证书库中.因为客户端应用运行在本地,需要jdk的支持。

回车之后,会让你输入密钥库口令,注意,这里的密码必须要输入changeit,不能输入上面指定的密码zhoubang,切记,否则导入客户端证书会有问题,如果是多台机器演示,需要在每一台客户端导入该证书,步骤都是一样的。当看到提示“是否信任此证书”,输入y回车即可,见下图:(说明,命令中的-alias后面的别名可以自定义,如果出现【证书未导入,别名<***>已经存在】的错误,该意思是说客户端的密钥库中已经存在该别名证书了,重新指定其他别名即可.)

至此,CAS所需的证书环境,已经配置好。

下面,开始我们的CAS服务、Tomcat、以及多客户端的配置及测试访问。

● 部署CAS-Server相关的Tomcat

1. 配置HTTPS

解压apache-tomcat-7.0.57-windows-x64.zip,我本地路径为E:\apache-tomcat-7.0.57,编辑E:\apache-tomcat-7.0.57\conf\server.xml,找到下面片段:

<!--

<Connector executor="tomcatThreadPool" port="8080" protocol="HTTP/1.1" connectionTimeout="20000" redirectPort="8443" />

-->

去掉注释,修改成:

<Connector port="8443" protocol="org.apache.coyote.http11.Http11Protocol"

maxThreads="150" SSLEnabled="true" scheme="https" secure="true"

keystoreFile="C:/zhoubang.keystore" keystorePass="zhoubang"

clientAuth="false" sslProtocol="TLS" />

其中,keystoreFile就是创建证书的路径,keystorePass就是创建证书的密码.

2. 验证HTTPS配置

其他按照默认配置不作修改,双击E:\apache-tomcat-7.0.57\bin \startup.bat 启动tomcat 验证https是否配置成功,我本地使用火狐浏览器访问,在地址栏输入

https://server.test.com:8443/ 出现下面画面,其实这就表明cas服务端tomcat的https配置是没有问题了.

点击【我已充分了解可能的风险】,点击出现的【添加例外】—【确认安全例外】,,将会出现下面tomcat默认首页.tomcat已经支持https协议访问了,一切ok!

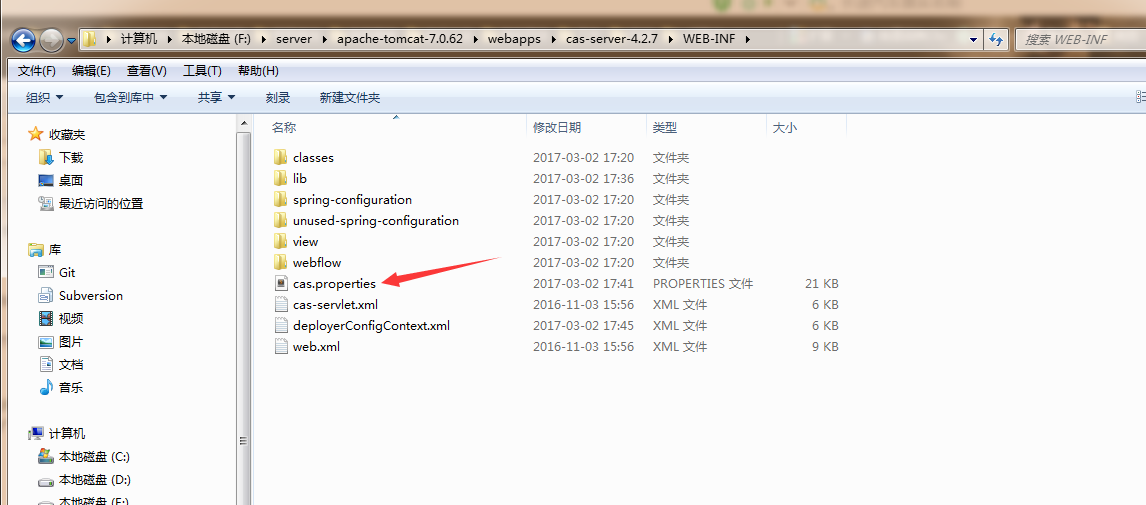

第五步、将war包重命名为cas-server-webapp.war,放到tomcat的webapps目录,进入自动解压的文件夹

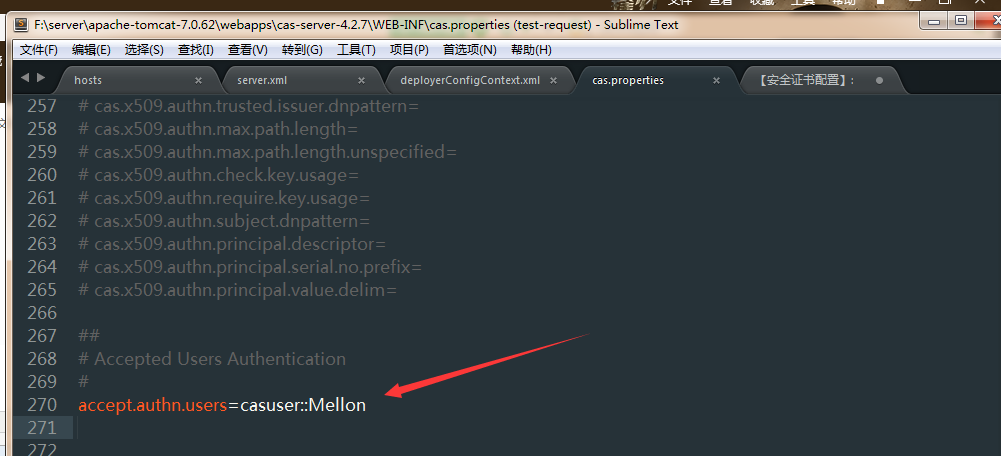

打开属性配置文件

这个就是测试用户名和密码

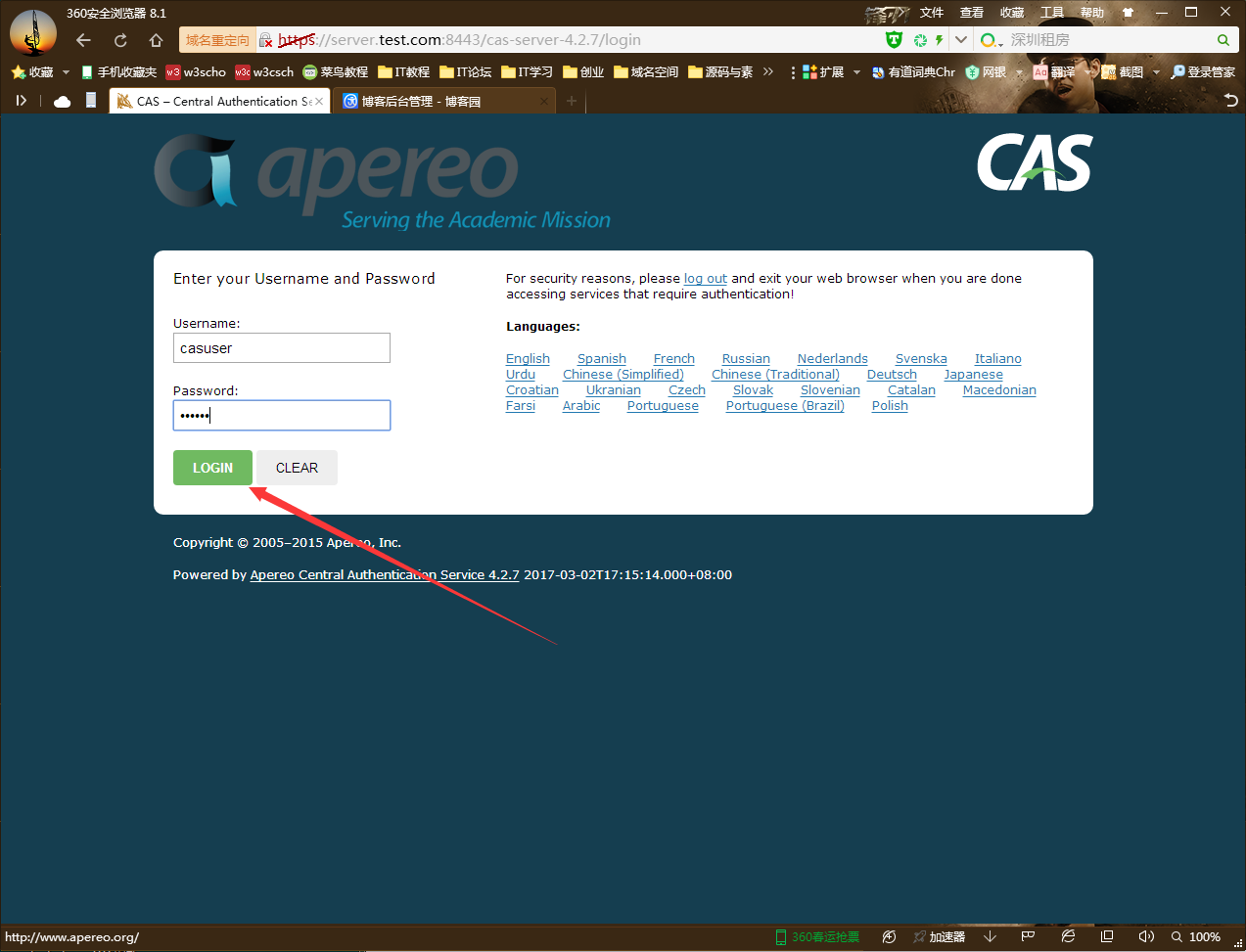

输入用户名密码验证登录

说明部署是没问题的。

第六步、创建一个MySQL数据库,新建一张users表,添加username和password字段

第七步、配置数据库认证

参考官方文档:https://apereo.github.io/cas/4.2.x/installation/Database-Authentication.html#database-components

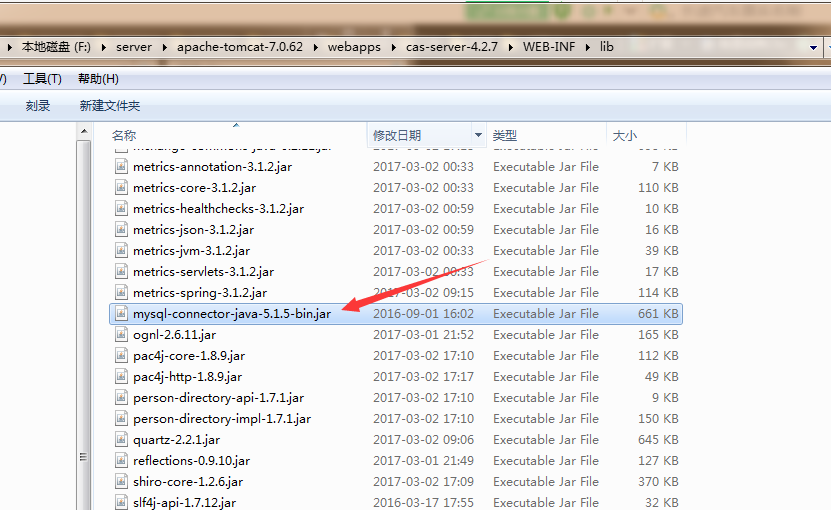

首先拷贝MySQL驱动到cas-server-webapp项目的lib目录下

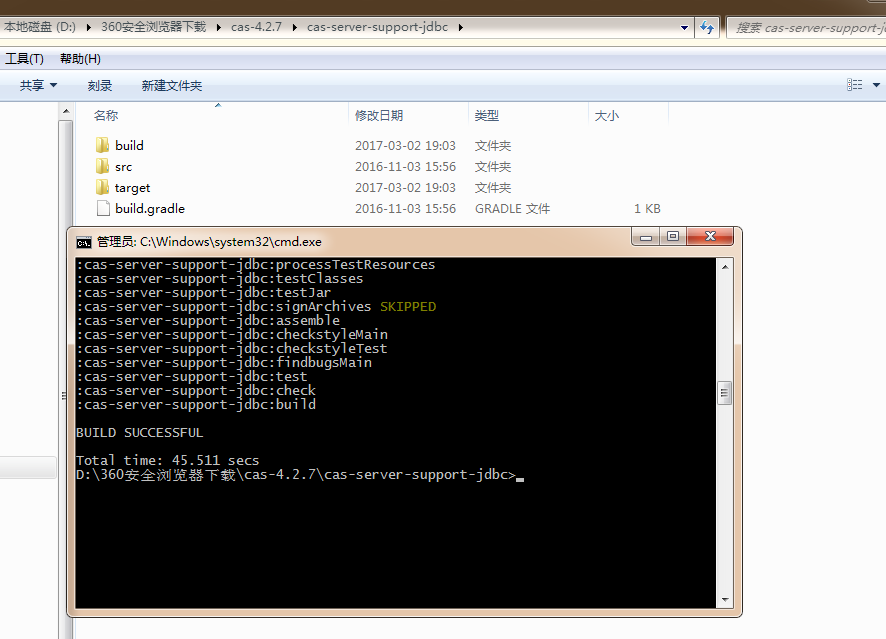

然后到下载的CAS源码的cas-server-support-jdbc目录下gradle build编译jdbc的支持jar包

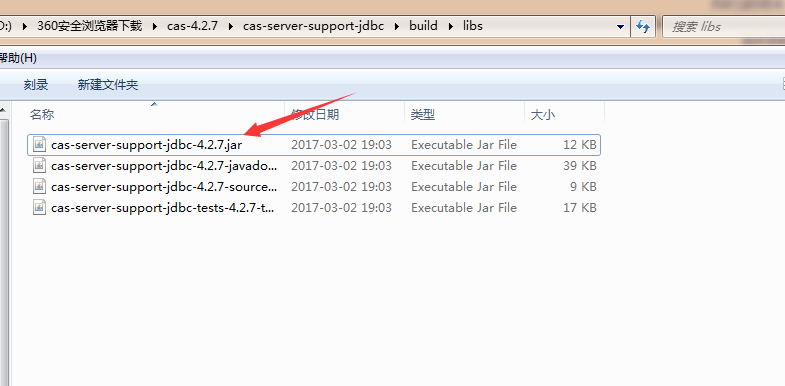

编译好之后,同样到build》libs目录下拷贝cas-server-support-jdbc-4.2.7.jar包到cas-server-webapp项目的lib目录下

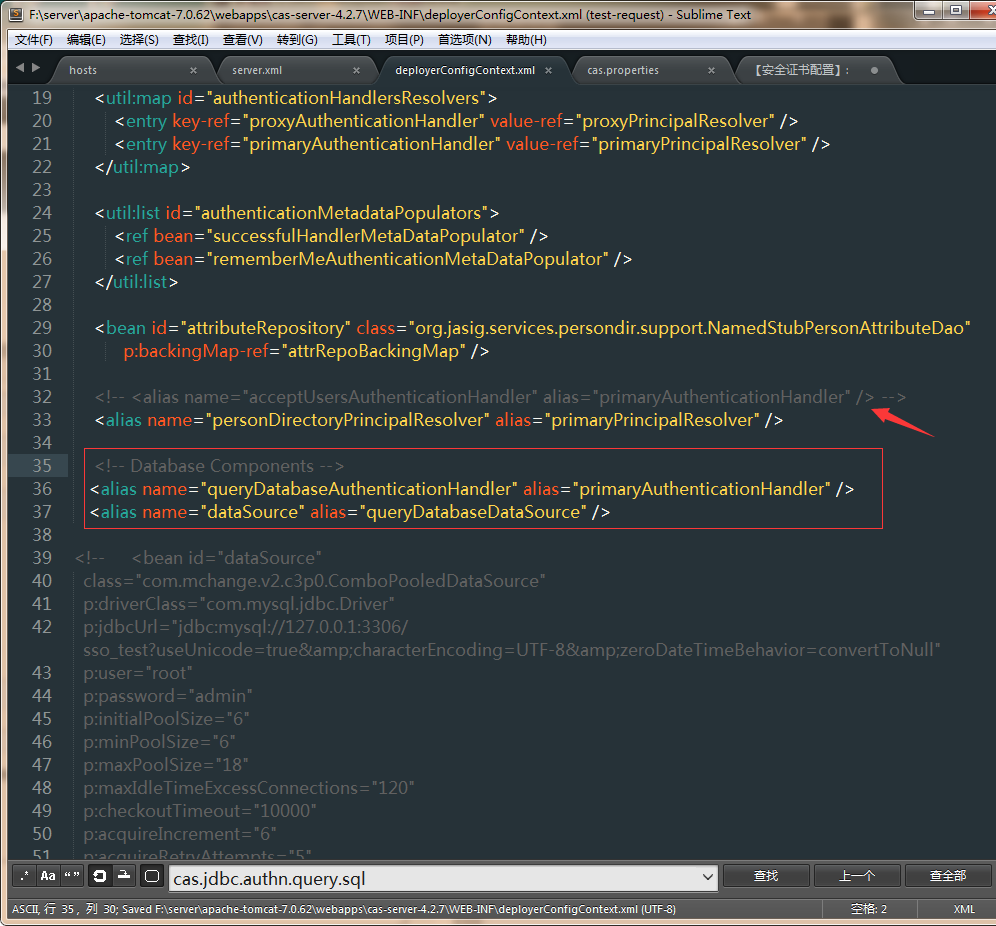

打开deployerConfigContext.xml配置文件

将<alias name="acceptUsersAuthenticationHandler" alias="primaryAuthenticationHandler" />这一行注释掉

加入

<alias name="queryDatabaseAuthenticationHandler" alias="primaryAuthenticationHandler" />

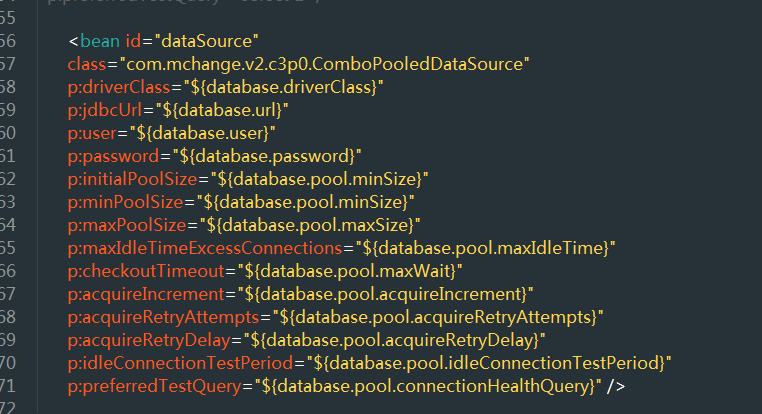

<alias name="dataSource" alias="queryDatabaseDataSource" /> <bean id="dataSource"

class="com.mchange.v2.c3p0.ComboPooledDataSource"

p:driverClass="${database.driverClass}"

p:jdbcUrl="${database.url}"

p:user="${database.user}"

p:password="${database.password}"

p:initialPoolSize="${database.pool.minSize}"

p:minPoolSize="${database.pool.minSize}"

p:maxPoolSize="${database.pool.maxSize}"

p:maxIdleTimeExcessConnections="${database.pool.maxIdleTime}"

p:checkoutTimeout="${database.pool.maxWait}"

p:acquireIncrement="${database.pool.acquireIncrement}"

p:acquireRetryAttempts="${database.pool.acquireRetryAttempts}"

p:acquireRetryDelay="${database.pool.acquireRetryDelay}"

p:idleConnectionTestPeriod="${database.pool.idleConnectionTestPeriod}"

p:preferredTestQuery="${database.pool.connectionHealthQuery}" />

,然后打开cas.properties,加入数据库的相关配置如下:(请修改为自己的数据库地址,用户名和密码)

# == Basic database connection pool configuration ==

database.driverClass=com.mysql.jdbc.Driver

database.url=jdbc:mysql://127.0.0.1:3306/sso_test?useUnicode=true&characterEncoding=UTF-8&

database.user=root

database.password=admin

database.pool.minSize=

database.pool.maxSize= # Maximum amount of time to wait in ms for a connection to become

# available when the pool is exhausted

database.pool.maxWait= # Amount of time in seconds after which idle connections

# in excess of minimum size are pruned.

database.pool.maxIdleTime= # Number of connections to obtain on pool exhaustion condition.

# The maximum pool size is always respected when acquiring

# new connections.

database.pool.acquireIncrement= # == Connection testing settings == # Period in s at which a health query will be issued on idle

# connections to determine connection liveliness.

database.pool.idleConnectionTestPeriod= # Query executed periodically to test health

database.pool.connectionHealthQuery=select # == Database recovery settings == # Number of times to retry acquiring a _new_ connection

# when an error is encountered during acquisition.

database.pool.acquireRetryAttempts= # Amount of time in ms to wait between successive aquire retry attempts.

database.pool.acquireRetryDelay=

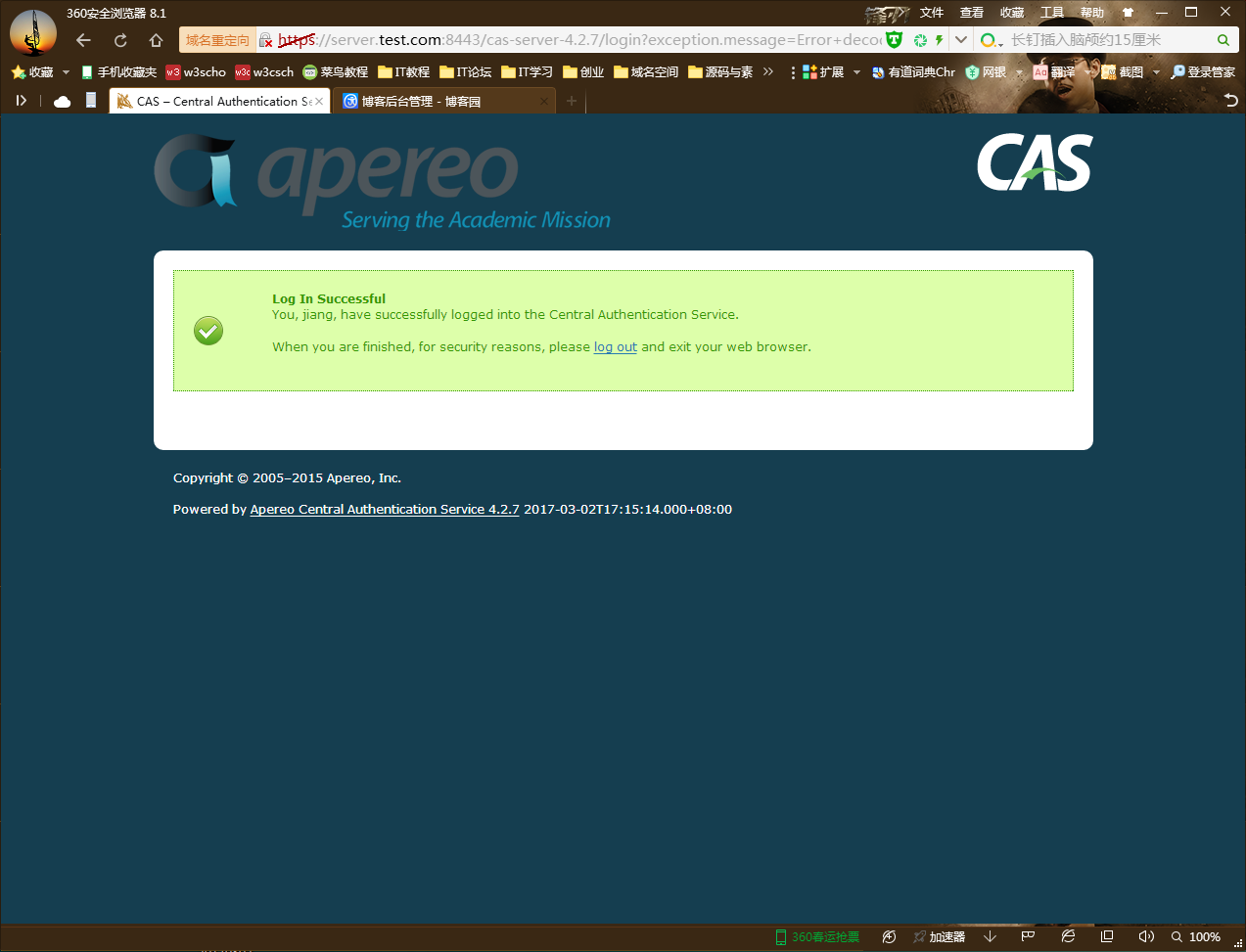

然后重启tomcat,验证登录

输入数据库的账号密码

至此CAS单点登录认证服务端就部署好了。

CAS单点登录(SSO)服务端的部署和配置---连接MySQL进行身份认证的更多相关文章

- CAS单点登录之服务端部署

一.CAS服务端搭建 1.1 CAS支持Http登录配置 CAS默认是要https的链接才能登录的,不过学习的话是可以先去掉https限制,本博客介绍的是基于Cas4.2.7的,之前改过4.0的,详情 ...

- cas 单点登录(SSO)之一: jasig cas-server 安装

cas 单点登录(SSO)实验之一: jasig cas-server 安装 参考文章: http://my.oschina.net/indestiny/blog/200768#comments ht ...

- cas 单点登录(SSO)之中的一个: jasig cas-server 安装

cas 单点登录(SSO)实验之中的一个: jasig cas-server 安装 參考文章: http://my.oschina.net/indestiny/blog/200768#comments ...

- CAS单点登录(SSO)完整教程

转:http://blog.csdn.net/frinder/article/details/7969925 CAS单点登录(SSO)完整教程(2012-02-01更新) 一.教程说明 前言 教程目的 ...

- cas 单点登录(SSO)实验之二: cas-client

cas 单点登录(SSO)实验之二: cas-client 参考文章: http://my.oschina.net/indestiny/blog/200768#comments http://wenk ...

- CAS实现单点登录SSO执行原理及部署

一.不落俗套的开始 1.背景介绍 单点登录:Single Sign On,简称SSO,SSO使得在多个应用系统中,用户只需要登录一次就可以访问所有相互信任的应用系统. CAS框架:CAS(Centra ...

- cas单点登录 SSO 的实现原理

原文出处: cutesource 欢迎分享原创到伯乐头条 单点登录SSO(Single Sign On)说得简单点就是在一个多系统共存的环境下,用户在一处登录后,就不用在其他系统中登录,也就是用户 ...

- JAVA CAS单点登录(SSO) 教程

一.教程前言 教程目的:从头到尾细细道来单点登录服务器及客户端应用的每个步骤 单点登录(SSO):请看百科解释猛击这里打开 本教程使用的SSO服务器是Yelu大学研发的CAS(Central Auth ...

- JAVA CAS单点登录(SSO)

一.教程前言 教程目的:从头到尾细细道来单点登录服务器及客户端应用的每个步骤 单点登录(SSO):请看百科解释猛击这里打开 本教程使用的SSO服务器是Yelu大学研发的CAS(Central Auth ...

随机推荐

- Java Reference 源码分析

@(Java)[Reference] Java Reference 源码分析 Reference对象封装了其它对象的引用,可以和普通的对象一样操作,在一定的限制条件下,支持和垃圾收集器的交互.即可以使 ...

- 分享一些自己写的前端库,并骗骗 star(库都是在实际项目中大量运用过的)

最近一两年在一些项目上,通过实际需求出发,编写了一些库在项目中使用,现在将这些项目都稍微整理了一下开源了出来,也许也有刚好能够你也用得上的,顺便也骗一下star.均在项目的README中加了相关的说明 ...

- Docker 跟 NodeJs 最佳实践

Level-1 简单实现 需求:简单的构建一个app应用并且用docker部署.Dockerfile编写为: FROM node:7.3.0 RUN mkdir -p /usr/src/app COP ...

- 用javascript动态改变网页文字大小

<script>function setFontSize(size){document.getElementById('bottom').style.fontsize=size+'pt'; ...

- Think In Java_读书笔记_042516

面向对象程序设计方式: 1, 万物皆对象. 2,程序是对象的集合,他们通过发送消息来告知彼此所要做的.(个人理解,比如你调用方法的时候需要去调用某个对象的某个方法,必须传相应的参数,这些参数列表就相当 ...

- spring security 3.x 多页面登录配置入门教程

最近在最shiro的多入口登录,搞了好久,就把spring security拿出来再炒一下,这是我以前在csdn写过的一篇博客. spring security 是一个权限控制的框架.可以很方便地实现 ...

- JavaScript学习总结(一)DOM文档对象模型

一.文档(D) 一个网页运行在浏览器中,他就是一个文档对象. 二.对象(O) "对象"是一种自足的数据集合.与某个特定对象相关联的变量被称为这个对象的属性,只能通过某个对象调用的函 ...

- Entity Framework快速入门--IQueryable与IEnumberable的区别

IEnumerable接口 公开枚举器,该枚举器支持在指定类型的集合上进行简单迭代.也就是说:实现了此接口的object,就可以直接使用foreach遍历此object: IQueryable 接口 ...

- Azure Messaging-ServiceBus Messaging消息队列技术系列8-服务总线配额

上篇博文中我们介绍了Azure ServiceBus Messaging的消息事务机制: Azure Messaging-ServiceBus Messaging消息队列技术系列7-消息事务(2017 ...

- 前端代码组织优化--小demo(进阶你的思路)

事出必有因 最近在看老项目的代码,一个富客户端的js代码,几千行的代码,全是function(){} var...的垂直布局,真的是要感动的哭了. 一开始都是这样,想实现什么功能,不管三七二十一,fu ...