八大 IoT 安全关键技术解析

IoT 设备的增长也伴随着网络攻击的风险的增长,因此在设计产品时就必须考虑到系统的安全。

高德纳咨询公司最近的报告预测,到 2020 年,全世界将有 200.4 亿的物联网设备相互连接,且平均每天约还有 550 万设备连接到整个网络中来。此外,到 2020 年时,新增的商业设备和系统中将会有超过一半会包含 IoT 组件。

这个数字非常惊人,同时也说明标准 PC 的安全和反病毒方案将不能满足将来所互联的 IoT 设备可能遭遇的网络攻击威胁。

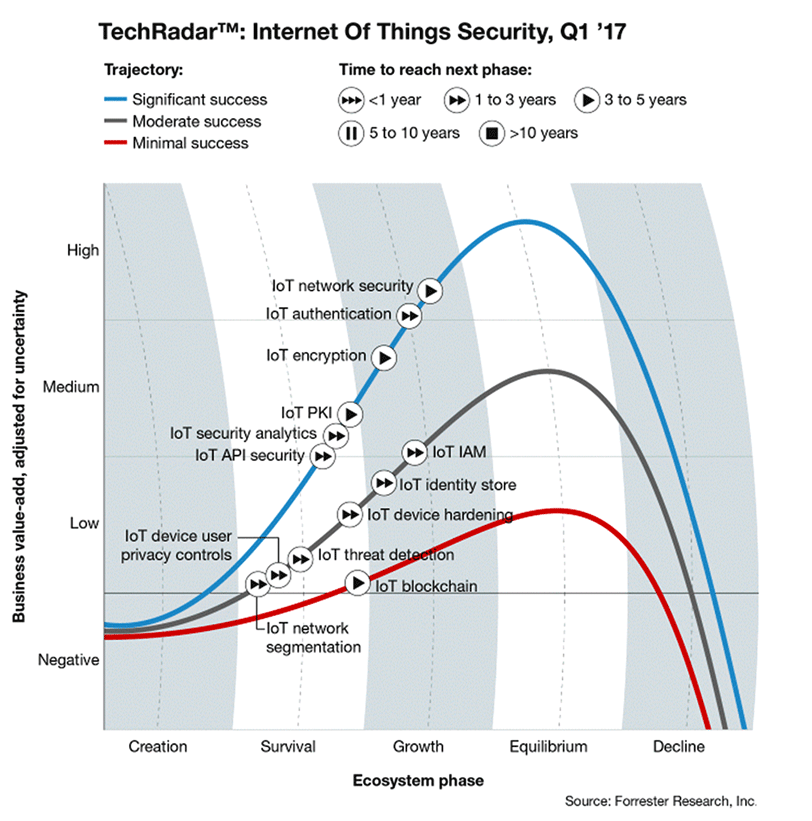

最近,Forrester TechRadar 研究了使 IoT 嵌入式设备具有更健壮的可能举措。该研究定义了 IoT 安全的使用情形和商业价值,并展望了 13 个最相关的、最重要的 IoT 安全技术。除了 IoT 威胁检测、IoT 块环链、IoT 安全分析等比较新兴的 IoT 安全技术之外,该研究还包括 IoT 授权、IoT 加密等比较核心的技术(图一)。

图 1 - Forrester Research 着重展望了 13 个最相关的、最重要的 IoT 安全技术

日益增长的安全威胁

在最近几年,许多广为人知的网络攻击已经表明了缺乏 IoT 安全所能导致的威胁,其中最著名的攻击可能是 “Stuxnet 蠕虫病毒” 攻击。Stuxnet 蠕虫病毒有针对性地攻击伊朗的铀浓缩设施的工业可编程逻辑控制器(PLC)。专家认为,Stuxnet 蠕虫病毒至少攻击了超过 1000 台的离心机,这些离心机通过广域网(WAN)连接到了运行 Windows 操作系统的工业可编程逻辑控制器上。

即使你使用了一定的 IoT 安全措施,你所连接的小工具也可能成为犯罪分子攻击的媒介。去年秋天,互联网 DNS 供应商 Dyn 遭受到一次网络攻击,这次攻击打乱了人们对公共网站的访问。攻击者能够利用的联网设备非常之多,甚至包括 DVR、相机等。

确保物联网安全

确保物联网设备安全是一件非常棘手的事。由于物联网设备的形状、尺寸和功能通常会大相径庭,因此传统的端点安全模型显得有些不切实际。

最重要的是,就其本质而言,物联网设备在电源、性能和功能方面都是比较受限,许多设备使用的是定制的、非标准的操作系统,例如 NANIX —— Linux 的一个早期可穿戴设备的版本。

由于有如此多的资源受限的设备,网络管理员几乎不可能知道所有设备的运行情况。此外,还有一些情况甚至更复杂 —— 许多 IoT 设备具有非常长的生命周期却几乎没有任何安全机制,例如商业或工业中的温度传感器。

此外,由于原始的设计不够完善,或者由于资源有限(例如存储空间和处理能力),许多 IoT 设备打补丁或者升级非常不方便。

最后,由于许多设备使用的是非标准的或者历史遗留的通信协议(例如 M2M),它们很难被大多数安全设备识别。

物联网安全八大关键技术

图 2 - 侧信道分析(例如差分电源分析 DPA 或者差分电磁分析 DEMA)用于从未经保护的处理器或者 FPGA 之中提取加密密钥。

由于物联网安全的挑战不断加大,因此需要技术和生产同时来解决这些问题。下面列举了八个提升 IoT 安全性的关键技术。

网络安全:IoT 网络现在以无线网络为主。在 2015 年,无线网络的流量已经超过了全球有线网络的流量。由于新生的 RF 和无线通信协议和标准的出现,这使得 IoT 设备面临着比传统有限网络更具挑战性的安全问题。

身份授权:IoT 设备必须由所有合法用户进行身份验证。实现这种认证的方法包括静态口令、双因素身份认证、生物认证和数字证书。物联网的独特之处在于设备(例如嵌入式传感器)需要验证其他设备。

加密:加密主要用于防止对数据和设备的未经授权访问。这一点估计有点困难,因为 IoT 设备以及硬件配置是各种各样的。一个完整的安全管理过程必须包括加密。

安全侧信道攻击:即使有足够的加密和认证,IoT 设备也还可能面临另一个威胁,即侧信道攻击。这种攻击的重点不在于信息的传输工程,而在于信息的呈现方式。侧信道攻击(SCA)会搜集设备的一些可操作性特性,例如执行时间、电源消耗、恢复密钥时的电磁辐射等,以进一步获取其它的价值(图 2)。

安全分析和威胁预测:不仅必须监视和控制与安全有关的数据,还必须预测未来的威胁。必须对传统的方法进行改进,寻找在既定策略之外的其它方案。预测需要新的算法和人工智能的应用来访问非传统攻击策略。

接口保护:大多数硬件和软件设计人员通过应用程序编程接口(API)来访问设备,这些接口需要对需要交换数据(希望加密)的设备进行验证和授权的能力。只有经过授权,开发者和应用程序才能在这些设备之间进行通信。

交付机制:需要对设备持续得更新、打补丁,以应对不断变化的网络攻击。这涉及一些修复漏洞的专业知识,尤其是修复关键软件漏洞的知识。

系统开发:IoT 安全需要在网络设计中采用端到端的方法。此外,安全应该至始至终贯穿在整个产品的开发生命周期中,但是如果产品只是传感器,这就会变得略微困难。对于大多数设计者而言,安全只是一个事后的想法,是在产品实现(而不是设计)完成后的一个想法。事实上,硬件和软件设计都需要将安全考虑在整个系统当中。

总结

由于 IoT 设备的快速增长以及这些设备之间无线连接所带来的挑战,产品设计者必须重视网络安全问题。这里介绍的八个关键的 IoT 安全技术是传统方法与最新方法的结合,是与工具的结合,最终以确保 IoT 的真正安全。

————————————————

版权声明:本文为CSDN博主「机智的小米米」的原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/csdnvr/article/details/80131297

八大 IoT 安全关键技术解析的更多相关文章

- 互联网DSP广告系统架构及关键技术解析

互联网DSP广告系统架构及关键技术解析 宿逆 关注 1.9 2017.10.09 17:05* 字数 8206 阅读 10271评论 2喜欢 60 广告和网络游戏是互联网企业主要的盈利模式 广告是广告 ...

- DSP广告系统架构及关键技术解析(转)

广告和网络游戏是互联网企业主要的盈利模式 广告是广告主通过媒体以尽可能低成本的方式与用户达成接触的商业行为.也就是说按照某种市场意图接触相应人群,影响其中潜在用户,使其选择广告主产品的几率增加,或对广 ...

- BLE低功耗蓝牙关键技术解析与应用

BLE基础知识 1.传统蓝牙的传输距离几十米到几百米不等,BLE 则规定为 100 米(实际上没有那么远,50米以内比较稳定,和设备发射功率有关) 2.为了实现极低的功耗,BLE 协议设计为:在不必要 ...

- OpenHarmony3.1 Release版本关键特性解析——Enhanced SWAP内存管理

樊成阳 华为技术有限公司内核专家 陈杰 华为技术有限公司内核专家 OpenAtom OpenHarmony(以下简称"OpenHarmony")是面向全场景泛终端设备的操作系统,终 ...

- 操作PDF文件的关键技术点

一个PDF文档从大到小可以分成如下几个要素:文档.章节.小节.段落.表格.列表. com.lowagie.text.Document表示PDF文档.必须为它创建一个PDF写入器,即com.lowagi ...

- 实时视频应用之QoS关键技术分析

转自:http://www.aiweibang.com/m/detail/104476372.html?from=p 随着WebRTC标准的逐步推广,实时音视频通讯技术受到越来越多公司和技术人员的关注 ...

- 学习PHP爬虫--《Webbots、Spiders和Screen Scrapers:技术解析与应用实践(原书第2版)》

<Webbots.Spiders和Screen Scrapers:技术解析与应用实践(原书第2版)> 译者序 前言 第一部分 基础概念和技术 第1章 本书主要内容3 1.1 发现互联网的真 ...

- 现代前端技术解析:Web前端技术基础

最近几年,越来越多的人投入到前端大军中:时至至今,前端工程师的数量仍然不能满足企业的发展需求:与此同时,互联网应用场景的复杂化提高了对前端工程师能力的要求,一部分初期前端工程师并不能胜任企业的工作 ...

- Android无埋点数据收集SDK关键技术

前言 鉴于日益强烈的精细化运营需求,网易乐得从去年开始构建大数据平台,<<无埋点数据收集SDK>>因此立项,用于向大数据平台提供全量,完整,准确的客户端数据. << ...

随机推荐

- xml的修改遍历,以及建立

1.xml的遍历 2.xml的遍历 3.xml的建立

- 网页多媒体 flash

网页上的视频一般都是Flash格式的,因为Flash的兼容性比较好,再一个Flash文件的压缩以后文件较小. 提示:Flash动画的文件扩展名:.swf 以Flash动画为例,播放Flash动画的代码 ...

- Git 之 版本回退

1. git log 定义:该命令显示从最近到最远的提交日志.每一次提交都有对应的 commit id 和 commit message.

- PAT甲级——A1070 Mooncake

Mooncake is a Chinese bakery product traditionally eaten during the Mid-Autumn Festival. Many types ...

- Java—重写与重载的区别

1.重写(Override) 子类继承了父类原有的方法,但有时子类并不想原封不动的继承父类中的某个方法,所以在方法名,参数列表,返回类型(除了子类中方法的返回值是父类中方法返回值的子类时)都相同的情况 ...

- ssh连接Ubuntu之access denied

解决方法是: 修改/etc/ssh/ssh_config文件, #PermitRootLogin prohibit-password改为PermitRootLogin yes 然后 PasswordA ...

- 利用jQuery获取jsonp

前端js代码: $.ajax({ url: 'http://localhost:8080/webApp/somejsonp', dataType: "jsonp", jsonp: ...

- elasticsearch 中文API 更新(五)

更新API 你能够创建一个UpdateRequest,然后将其发送给client. UpdateRequest updateRequest = new UpdateRequest(); updateR ...

- sscanf linux-c从一个字符串中读进与指定格式相符的数据

https://www.cnblogs.com/lanjianhappy/p/6861728.html 函数原型: Int sscanf( string str, string fmt, mixed ...

- 高德地图定位不到 报错 location Error, ErrCode:7, errInfo:KEY错误 请到http://lbs.amap.com/api/android-location-sdk/abouterrorcode/查看错误码说明.

出现该问题的可能是高德地图的配置不准确: 仔细配对一下 看sha1 是否是通过应用签名生成的 要区分发布版的sha1 跟调试版的sha1 是不相同的 (小编我第一次反这种错误的时候 是因为我把高得 ...