20145331魏澍琛《网络对抗》Exp4 恶意代码分析

20145331魏澍琛《网络对抗》Exp4 恶意代码分析

基础问题回答

1、如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

这次实验中用到了很多的监控软件如

sysmon工具可以监视系统活动,并记录到windows事件日志,得到有关进程创建,网络链接和文件创建时间更改的详细信息

Process Explorer工具可以监视进程执行情况

用wireshark进行抓包分析,查看系统到底进行了哪些网络连接2、如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

使用systracer来分析某个程序执行前后,计算机注册表、文件、的一些变化情况

使用PEiD查看这个程序是否加壳。

使用Process Monitor查看实时文件系统、注册表和进程/线程活动实践总结和体会

实验本身不难,但是相对于之前的操作较为复杂一些,电脑开不了两个虚拟机是硬伤,用自己的主机做快照时间真的是太长了(程序太多),不扫磁盘一个快照照了我四十分钟,最后只能另外想办法;再说说实验本身,通过对恶意代码的分析,最大的感触就是恶意代码有着很强的隐蔽性,我们用的杀毒软件并不是万能的,因此我们要学会利用一些工具来对系统中的软件进行监控并分析。

实验过程

一、使用schtasks指令监控系统运行

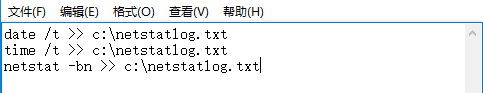

这个实践我先用任务计划程序设定了半天也没有实现,txt文档显示的始终是bat文件的那三行代码,后来发现bat文件要在cmd命令行中去运行:

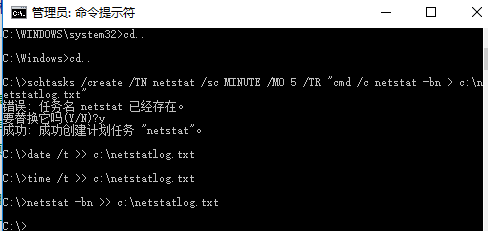

1、第一部使用命令C:\schtasks /create /TN netstat /sc MINUTE /MO 5 /TR "cmd /c netstat -bn > c:\netstatlog.txt"在c盘创建文件netstatlog.txt

2、创建好后在命令行输入相应代码

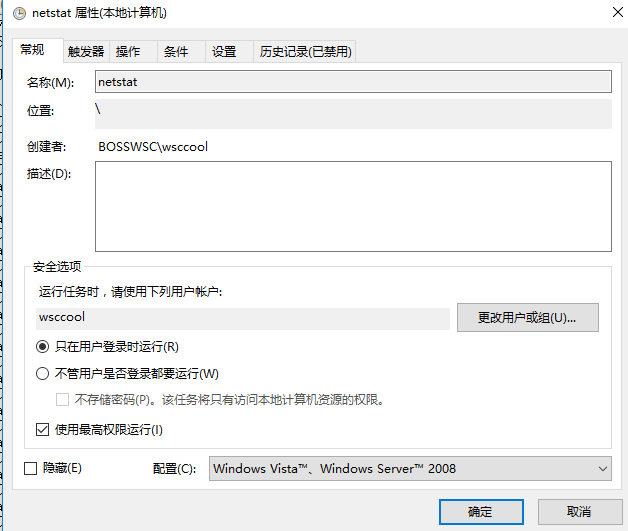

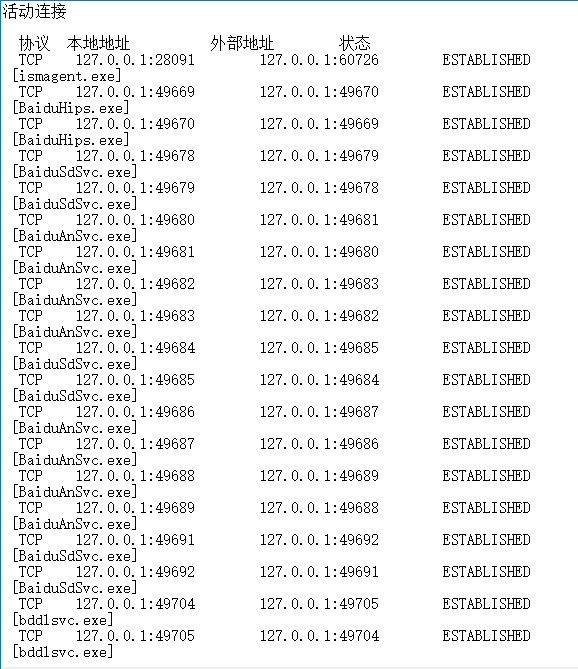

3、随后我们在.txt文件中看到相应输出,记录的都是正常互联网的应用,没有什么不明互联网

4、改一下权限,自动刷新新的数据

二、sysmon工具监控

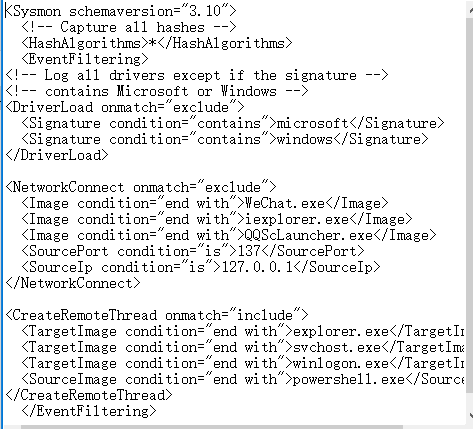

1、使用老师提供的配置文件,并做简单修改

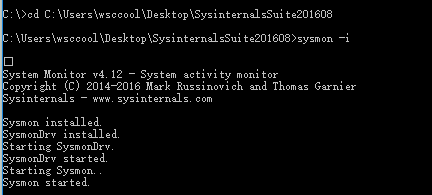

2、在管理员权限下安装软件

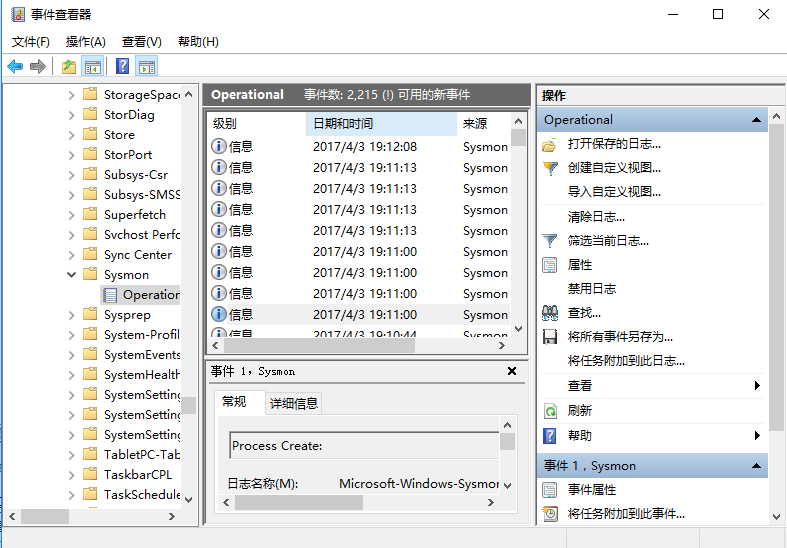

3、启动软件之后,便可以到事件查看器里查看相应的日志

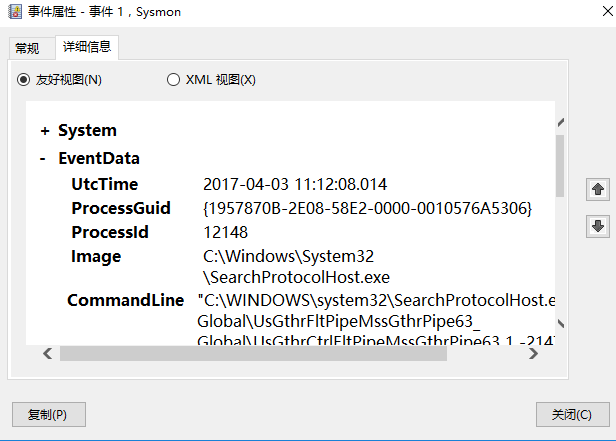

4、查看一下事件详细的信息,里面包括程序名、使用时间、目的ip、端口、通信协议等信息

三、使用virscan分析恶意软件

1、在virscan网站上查看上次实验所做的后门软件的文件行为分析

2、可以看到其进程行为和文件行为

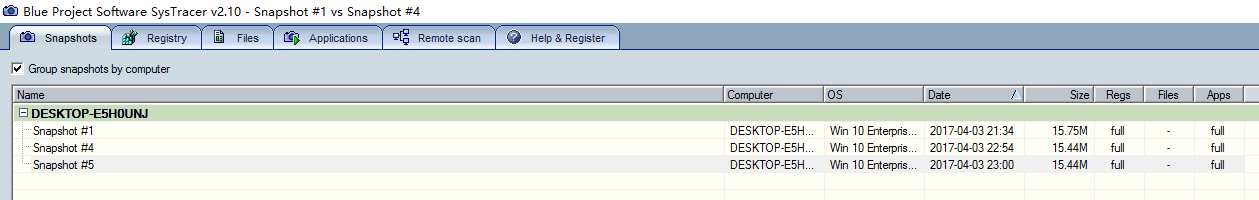

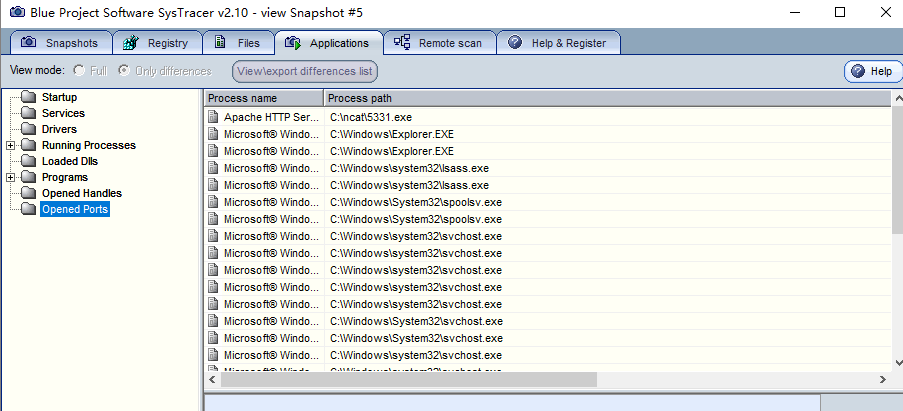

四、使用systracer工具分析恶意软件

这个实验没有完全完成,因为我的电脑不知道怎么回事创建三个快照之后就黑了。。。我还在调试中。

1、建立了三个快照,无后门、植入后门、回连这三个,输入dir命令时电脑gg了

2、但其实也能看出来些东西,对比一下,多了后门程序

3、再看一下,后门程序建立了主机到Kali的tcp连接,进行了回连;后门程序对注册表项进行了修改。

剩下的我还在调试中

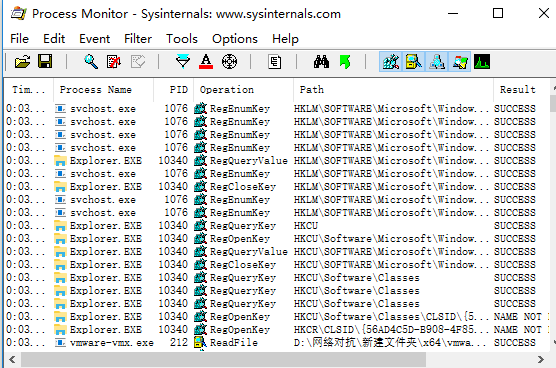

五、使用Process Monitor分析恶意软件

打开Process Monitor就可以就看到按时间排序的winxp执行的程序的变化,可以看到很多Explorer.exe进程。

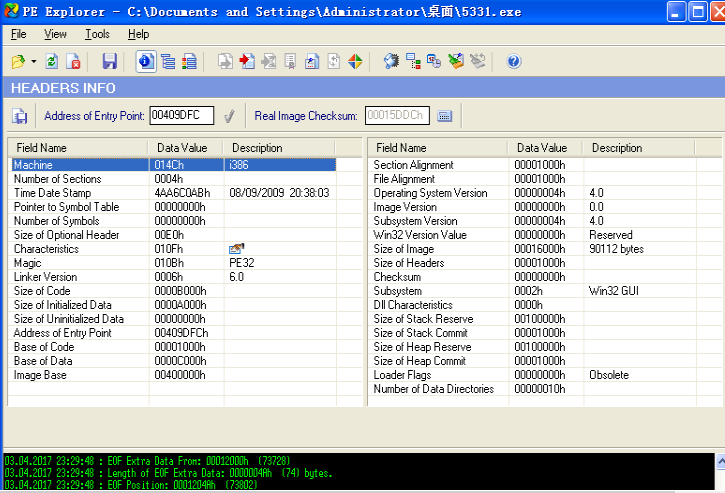

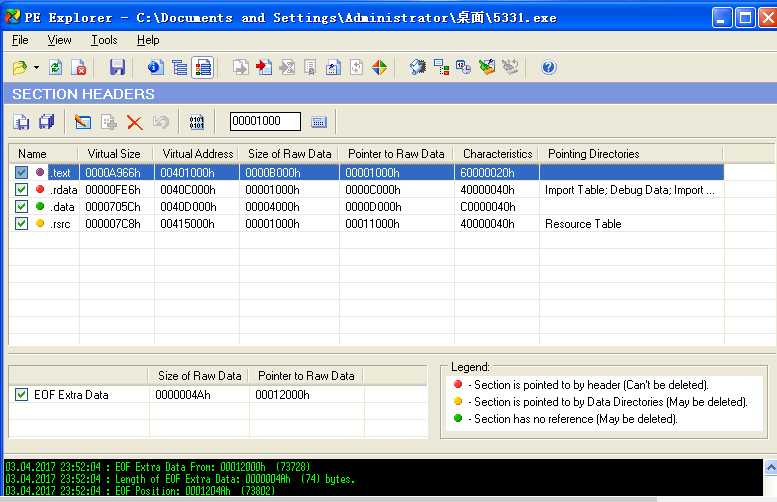

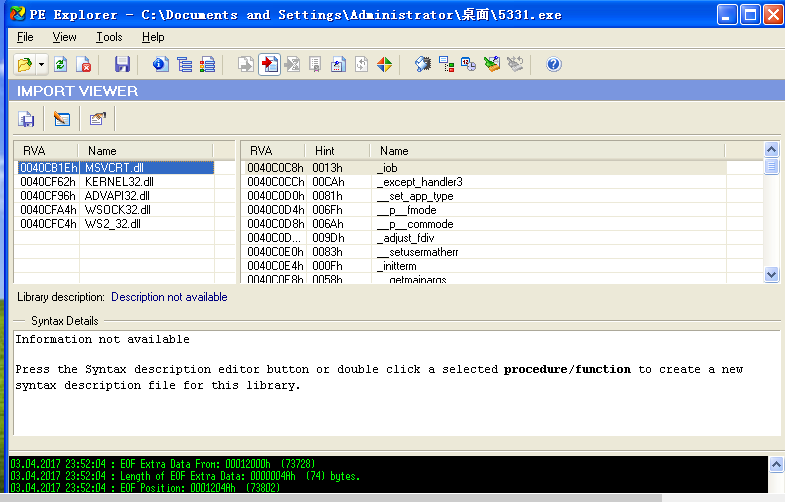

六、利用PE Explorer分析

1、用PE Explorer打开后门程序可以看头文件的信息

2、可以看出头文件的指向操作信息

3、可以判断程序引入了哪些dll文件

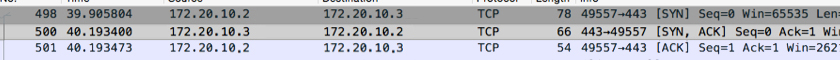

七、使用wireshark分析恶意软件回连情况

使用wireshark进行抓包后可以看到,其先进行了TCP的三次握手,之后再进行数据的传输

kali IP =172.20.10.3 主机IP =172.20.10.2

八、利用Dependency Walker

可以查看 PE 模块的导入模块、查看PE模块的导入和导出函数

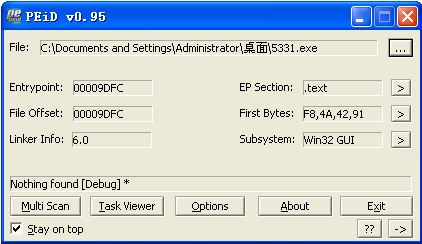

九、利用PEID分析

PEiD是一个常用的的查壳工具,可以分析后门程序5331.exe是否加了壳。

不过查壳的结果是没有找到。。。。

20145331魏澍琛《网络对抗》Exp4 恶意代码分析的更多相关文章

- 2018-2019 20165237网络对抗 Exp4 恶意代码分析

2018-2019 20165237网络对抗 Exp4 恶意代码分析 实验目标 1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 1.2是分析一个恶意软件,就分析Exp2或Exp3中生成后 ...

- 2018-2019 20165235 网络对抗 Exp4 恶意代码分析

2018-2019 20165235 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里.运行一段时间并分析该文件 ...

- 2018-2019 20165319 网络对抗 Exp4 恶意代码分析

基础问题回答 1. 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来监控 答:1.使用Windows自带的schta ...

- 2018-2019-2 《网络对抗技术》Exp4 恶意代码分析 Week6 20165311

2018-2019 20165311 网络对抗 Exp4 恶意代码分析 2018-2019 20165311 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控(2分) 恶意软件分析(1.5分) ...

- 20155207 《网络对抗》exp4 恶意代码分析 学习总结

20155207 <网络对抗> 恶意代码分析 学习总结 实践目标 1.是监控你自己系统的运行状态,看有没有可疑的程序在运行. 2.是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件 ...

- 20155207王雪纯《网络对抗》Exp4 恶意代码分析

20155207 <网络对抗> 恶意代码分析 学习总结 实践目标 1.是监控你自己系统的运行状态,看有没有可疑的程序在运行. 2.是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件 ...

- 20155338《网络对抗》 Exp4 恶意代码分析

20155338<网络对抗>恶意代码分析 实验过程 1.计划任务监控 在C盘根目录下建立一个netstatlog.bat文件(先把后缀设为txt,保存好内容后记得把后缀改为bat),内容如 ...

- 20145331魏澍琛《网络对抗》Exp8 Web基础

20145331魏澍琛<网络对抗>Exp8 Web基础 实践内容: 1.简单的web前端页面(HTML.CSS等) 2.简单的web后台数据处理(PHP) 3.Mysql数据库 4.一个简 ...

- 20145331魏澍琛《网络对抗》Exp6 信息搜集与漏洞扫描

20145331魏澍琛<网络对抗>Exp6 信息搜集与漏洞扫描 问题回答 1.哪些组织负责DNS,IP的管理? DNS域名服务器:绝大多数在欧洲和北美洲,中国仅拥有镜像服务器. 全球一共有 ...

随机推荐

- FW 每秒百万级别的 HTTP 请求 sung: 重型的(heavy-duty)、分布式的、多协议测试工具

本文是构建能够每秒处理 3 百万请求的高性能 Web 集群系列文章的第一篇.它记录了我使用负载生成器工具的一些经历,希望它能帮助每一个像我一样不得不使用这些工具的人节省时间. 负载生成器是一些生成用于 ...

- js实现点击div以外区域,隐藏div区域

<body style="text-align:center;"> <input type="text" style="width: ...

- hive-site.xml配置

<?xml version="1.0" encoding="UTF-8" standalone="no"?><?xml-s ...

- oracle(四) 常用语句

1.分页 select t2.* from (select rownum row, t1.* from your_table where rownum < ?) t2 where t2.row ...

- web 开发常见问题--GET POST 区别

首先,get和post是什么? --两种 HTTP 请求方法:GET 和 POST HTTP Request Methods GET.POST 专业名称是 HTTP Request Methods.但 ...

- json数据处理:读取文件中的json字符串,转为python字典

方法1: 读取文件中的json字符串, 再用json.loads转为python字典 import json str_file = './960x540/config.json' with open( ...

- 纯css打造凹进与突出效果

1.凹进效果 background:#f2f2f2 center repeat; border-bottom: 1px solid #e9e9e9;border-top: 1px solid # ...

- 学JS必看-JavaScript数据结构深度剖析

回归简单 要理解JavaScript,你得首先放下对象和类的概念,回到数据和代码的本原.前面说过,编程世界只有数据和代码两种基本元素,而这两种元素又有着纠缠不清的关系.JavaScript就是把数据和 ...

- 网站被XMR恶意挖矿

发现: 网站首页被恶意更改 网站的关键词和描述被恶意更改 服务器和只要访问此服务器上的网页cup 直线上升100% 排查代码发现js 文件被恶意更改,访问了挖矿网站 操作:删除js 里面的恶意代码,更 ...

- (转)mysql数据文件解析

一 数据文件 在 MySQL中每一个数据库都会在定义好(或者默认)的数据目录下存在一个以数据库名字命名的文件夹,用来存放该数据库中各种表数据文件.不同的 MySQL存储引擎有各自不同的数据文件,存放位 ...