KiRaiseException函数逆向

KiRaiseException函数是记录异常的最后一步,在这之后紧接着就调用KiDispatchException分发异常。

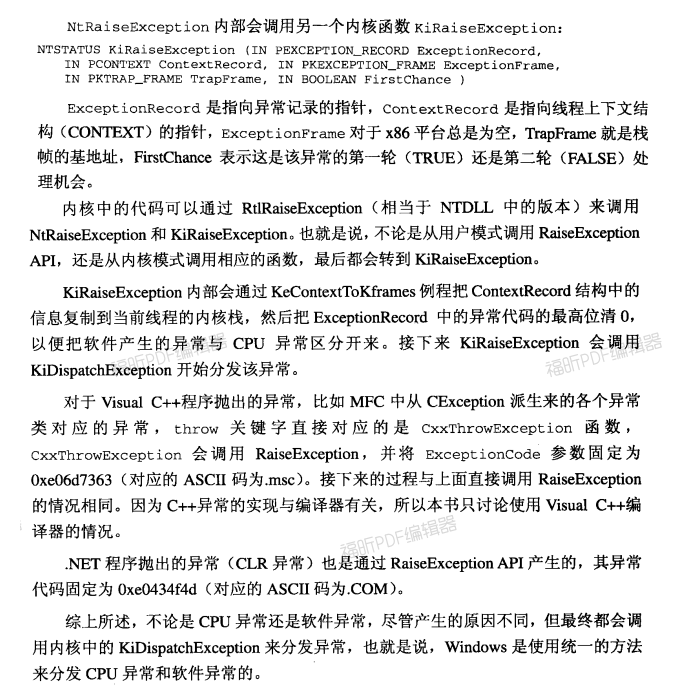

我们在逆向前,先看一下书中的介绍:

1. 概念认知:

KiRaiseException 可以被看作 “处理前的最后一次异常记录”,异常记录的目的是:完善异常处理信息,在派发时根据这些信息来进行处理。

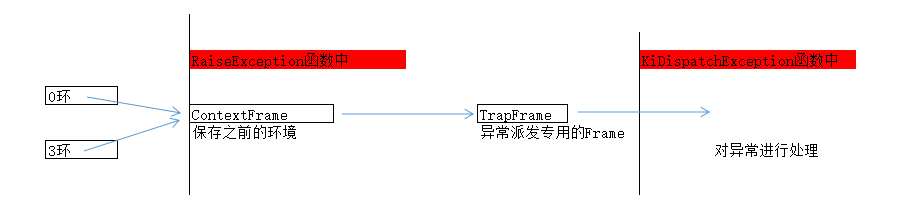

无论是三环异常,还是零环异常,进入内核中都会经过这里。

因此对于两者有不同的记录处理。

如下图,对于三环,多了一个部分--备份CONTEXT_FRAME与EXCEPTION_RECORD。(之后介绍为什么要备份)

二、代码分析:

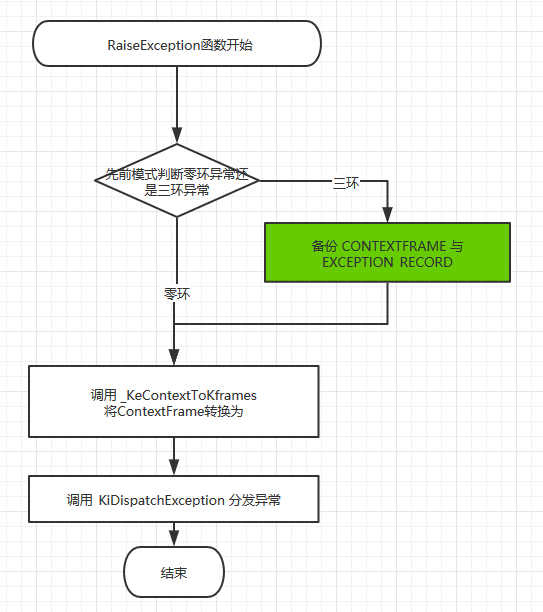

1. 【未解决】为什么这里会是先前模式判断?

1)可以肯定的是:这部分必然是三环与零环的判断(根据处理逻辑与WRK源码)

2)但值从哪里来?FS在零环中指向KPCR,fs:124h指向 _Kthread,在_Kthread+0x13A处,是关于APC的。

3)希望有懂的可以告诉我,或者之后有时间会解决。

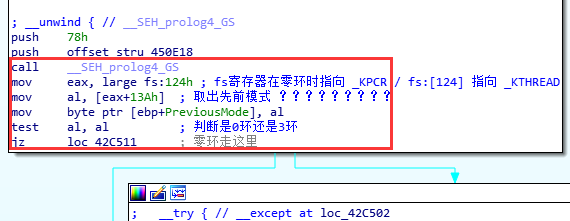

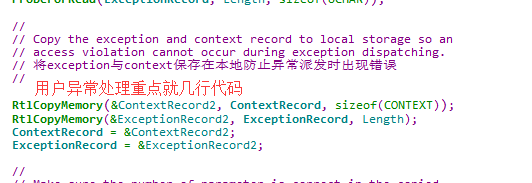

2. 为什么三环需要备份 CONTEXT_FRAME 与 EXCEPTION_RECORD?

因为三环异常,需要从零环再次返回三环处理。而入口并不是从之前从三环到零环的入口,因此需要备份防止出错恢复。

之前有一篇APC的文章,里面有一张图详细解释了 "三环->零环->新三环" 的问题。

1)基于WRK源码分析

2)代码逆向

从源码看,其逆向代码应该很简单,但实际分析起来并不是。

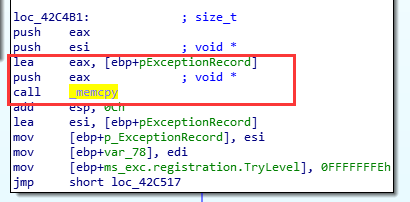

仅ExceptionRecord时调用了一个 _memcpy。

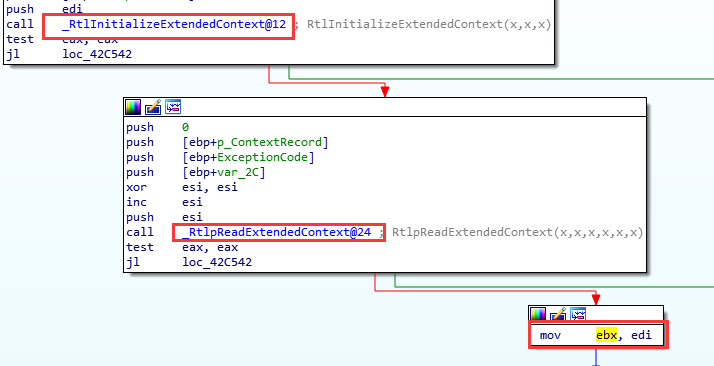

现在问题来了:ContextRecord是如何实现初始化的?

分析策略-逆推法:当之后有函数调用这个ContextRecord时,我们就可以确定其内存地址或寄存器,在这基础之上往前寻找。

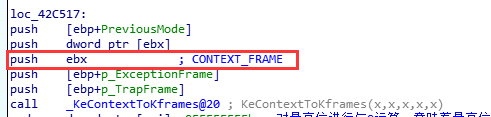

如上图,我们发现ebx存储着 CONTEXT_FRAME 结构,我们点亮ebx寄存器,查看其最近改变的情况。

如下图,最近一次调用 mov ebx,edi。而edi是内存复制中最终的目的地址。

因此就可以推断出这里实现了对 CONTEXT 的某些操作(并不能确定是复制,可能在xp系统中没有实现复制,但肯定是完善了Context)。

3. 为什么要调用 KeContextToKframes 进行转换

类似下面的这张图,之前记录的CONTEXT_FRAME是为了还原之前的环境,并不是处理异常使用的。

因此,处理异常,我们需要专门的TRAP_FRAME来进行,这时,就用到了 KeContextToKframes 这个函数了。

这里有篇文章简单介绍了一下 KeContextToKframes函数逆向

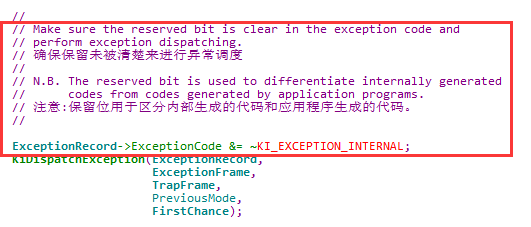

4. 最高位清零:

1)书中的解释:

2)WRK中的解释

3)反汇编代码的处理:

三、总结:

经过上面的处理之后,我们就开始执行 KiDIspatchException,其对于不同的异常,有不同的处理策略。

我们先看一下其需要的参数:

异常记录、转换后的TrapFrame,之前的TrapFrame,先前模式,是否是第一次。

KiDIspatchException函数是非常重要的,里面有对于零环与三环的异常处理是不同的。

之后是我们分析的重点。

KiRaiseException函数逆向的更多相关文章

- DbgUiConnectToDbg(ntdll.dll)函数逆向

暂时未解决问题: 1. [fs+0F24h]中存储着什么东西. 答案:其存放着被调试程序的DbgObject句柄._NtCreateDebugObject(ntoskrnl.exe)函数逆向分析 该 ...

- KeContextToKframes函数逆向

在逆向_KiRaiseException(之后紧接着就是派发KiDispatchException)函数时,遇到一个 KeContextToKframes 函数,表面意思将CONTEXT转换为 TRA ...

- RtlRaiseException(ntdll.dll)函数逆向

书中内容: 代码逆向: 1. CONTEXT是保存之前的函数(RaiseException)状态 2. 在逆向上一个函数时产生一个疑问:EXCEPTION_RECORD.ExceptionAddres ...

- RaiseException函数逆向

书中内容: 代码逆向: 存在一个疑问:为什么在ExceptionAddress本来是错误产生代码的地址,但这里给存入一个_RaiseException的偏移地址. 答案在下个函数中:rtlRaiseE ...

- _NtCreateDebugObject(ntoskrnl.exe)函数逆向分析

该函数由 DbgUiConnectToDbg(ntdll.dll)函数 调用. 其调用时传入的参数如下: 函数作用:初始化被调试的内核对象,将被调试对象句柄放入调试对象的 [fs:f24]处. 1.现 ...

- 【Linux】-NO.87.Assembly.1.滴水逆向.1.001-【介绍】-

1.0.0 Summary Tittle:[Linux]-NO.87.Assembly.1.滴水逆向.1.001-[基础]- Style:Java Series:Log4j Since:2017-04 ...

- x32下PsSetLoadImageNotifyRoutine的逆向

一丶简介 纯属兴趣爱好.特来逆向玩玩. PsSetLoadImageNotifyRoutine 是内核中用来监控模块加载.操作系统给我们提供的回调. 我们只需要填写对应的回调函数原型即可进行加监控. ...

- 两种异常(CPU异常、用户模拟异常)的收集

Windows内核分析索引目录:https://www.cnblogs.com/onetrainee/p/11675224.html 两种异常(CPU异常.用户模拟异常)的收集 文章的核心:异常收集 ...

- SqlServer 杂记 不断补充中

1.OPTION (MAXRECURSION 25) :最大允许递归的次数.默认最大CTE递归只有100次,而你要求插入10年的数据,需要递归3000多次,所以要使用option (MAXRECURS ...

随机推荐

- UDP组播

多播(组播) 组播组可以是永久的也可以是临时的.组播组地址中,有一部分由官方分配的,称为永久组播组.永久组播组保持不变的是它的ip地址,组中的成员构成可以发生变化.永久组播组中成员的数量都可以是任意的 ...

- 最强Linux shell工具Oh My Zsh 指南

引言 笔者已经使用zsh一年多了,发现这个东东的功能太强大了.接下来,给大家推荐一下. 以下是oh-my-zsh部分功能 命令验证 在所有正在运行的shell中共享命令历史记录 拼写纠正 主题提示(A ...

- 查看Oracle被锁的表以及如何解锁

注意权限问题 1.查看是否有被锁的表: select b.owner,b.object_name,a.session_id,a.locked_modefrom v$locked_object a,db ...

- react-native 键盘遮挡输入框

Android上已经自动对键盘遮挡输入框做了处理,所以我们只需要关注ios. 1.首先引入 KeyboardAvoidingView import { KeyboardAvoidingView } f ...

- springboot项目创建,及运行

1. File --> new --> spring Initializr(选择jdk,和默认的url)-->next-->通过dubbo调用的服务可以直接下一步,也可以选择w ...

- nRF24L01+组网方式及防撞(防冲突)机制的实战分享

利用多个nRF24L01+模块组网通信的实现方式 这里讨论的组网方式,不包含使用6个通道实现的多对1通信方式,因其只限于6个发送端,局限性很大,可以附加其他技术实现更好的组网,暂时这里不讨论.这里分享 ...

- 缺少控制文件备份时如何还原数据库 (Doc ID 1438776.1)

How to restore database when controlfile backup missing (Doc ID 1438776.1) APPLIES TO: Oracle Databa ...

- java8-10-Stream的终止操作

Stream的终止操作 * allMatch 是否匹配所有 * anyMatch 是否匹配一个 * noneMatch 是否没有匹配一个 * findFirst 返回第一个 * count ...

- MySQL 的 4 种隔离级别,你了解么?

1.什么是事务 事务是应用程序中一系列严密的操作,所有操作必须成功完成,否则在每个操作中所作的所有更改都会被撤消.也就是事务具有原子性,一个事务中的一系列的操作要么全部成功,要么一个都不做.事务的结束 ...

- Educational Codeforces Round 74 (Rated for Div. 2)

传送门 A. Prime Subtraction 判断一下是否相差为\(1\)即可. B. Kill 'Em All 随便搞搞. C. Standard Free2play 题意: 现在有一个高度为\ ...