Kali学习笔记5:被动信息收集工具集

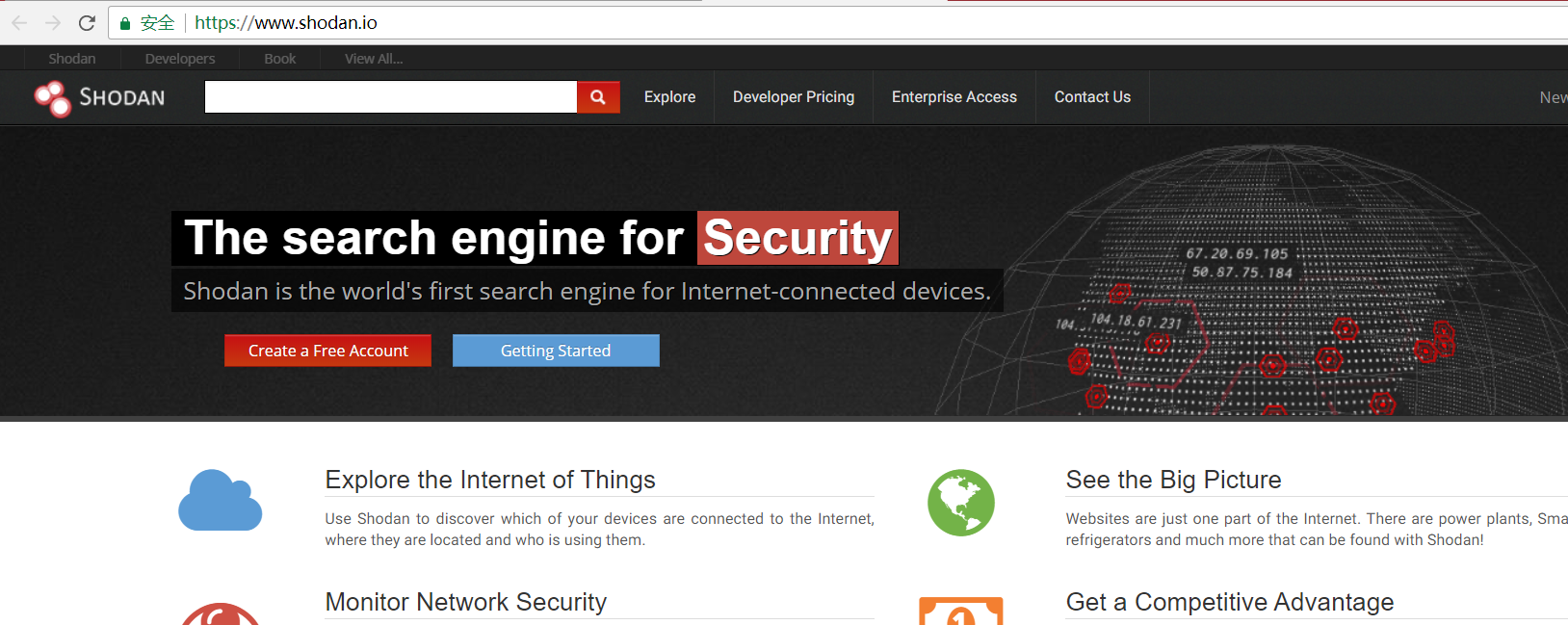

1.Shodan

SHODAN搜索引擎不像百度谷歌等,它们爬取的是网页,而SHODAN搜索的是设备。

物联网使用过程中,通常容易出现安全问题,如果被黑客用SHODAN搜索到,后果不堪设想。

网站:https://www.shodan.io/

如果不申请账号,只能搜索到10条信息,所以最好还是申请一个账号!

只需要一个邮箱验证即可,一分钟搞定。

使用搜索过滤

如果像前面单纯只使用关键字直接进行搜索,搜索结果可能不尽人意,那么此时我们就需要使用一些特定的命令对搜索结果进行过滤,常见用的过滤命令如下所示:

hostname:搜索指定的主机或域名,例如hostname:"google"port:搜索指定的端口或服务,例如port:"21"country:搜索指定的国家,例如country:"CN"city:搜索指定的城市,例如city:"Hefei"org:搜索指定的组织或公司,例如org:"google"isp:搜索指定的ISP供应商,例如isp:"China Telecom"product:搜索指定的操作系统/软件/平台,例如product:"Apache httpd"version:搜索指定的软件版本,例如version:"1.6.2"geo:搜索指定的地理位置,参数为经纬度,例如geo:"31.8639, 117.2808"before/after:搜索指定收录时间前后的数据,格式为dd-mm-yy,例如before:"11-11-15"net:搜索指定的IP地址或子网,例如net:"210.45.240.0/24"

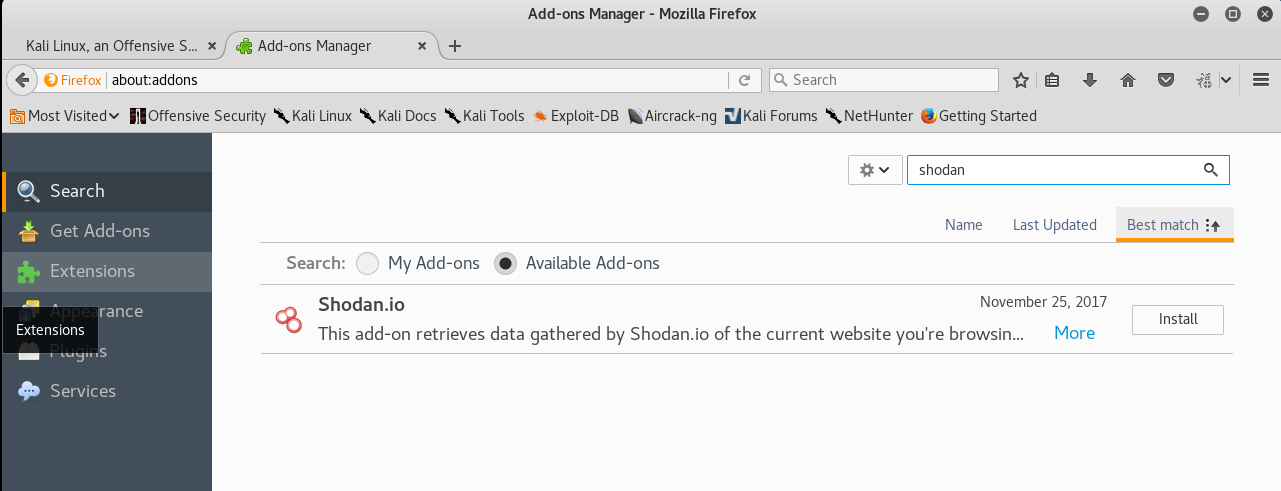

浏览器的shodan插件:

下载:

下载完成后:自动在shodan搜索当前网站的信息:

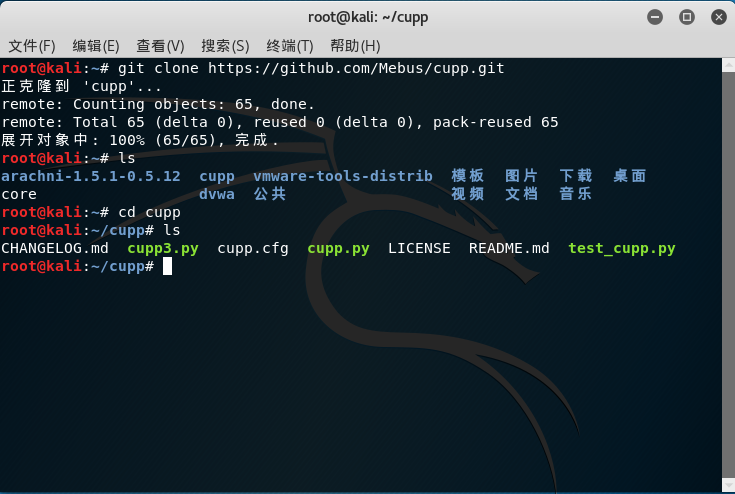

CUPP密码生成器:

CUPP会通过一系列的信息生成相对应的密码字典

相比于暴力破解,CUPP会有很高的命中率:

下载:

看下Readme:

这里这个-i参数是我们通常使用的

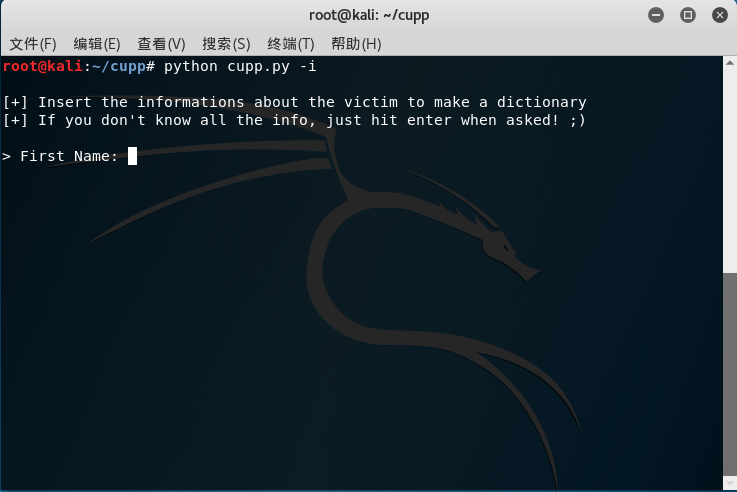

由于CUPP是由Python写成的,调用需要使用Python:

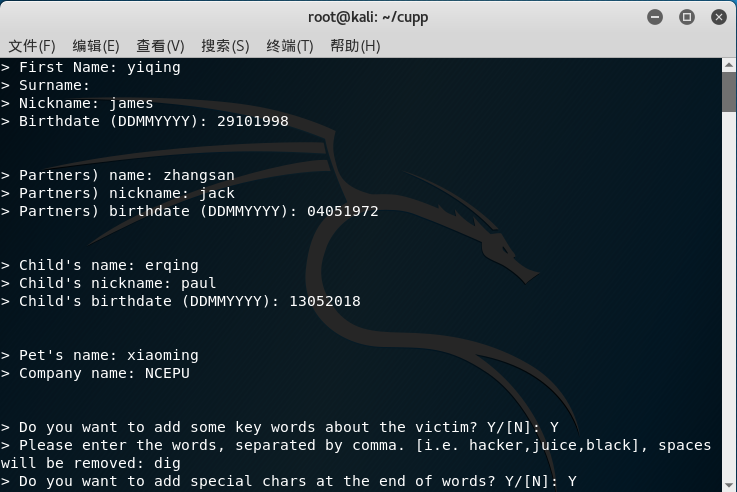

按照向导操作:

先是个人信息,然后父母信息,然后孩子,公司等等

最后一部分是否添加其他信息或者随机数等。

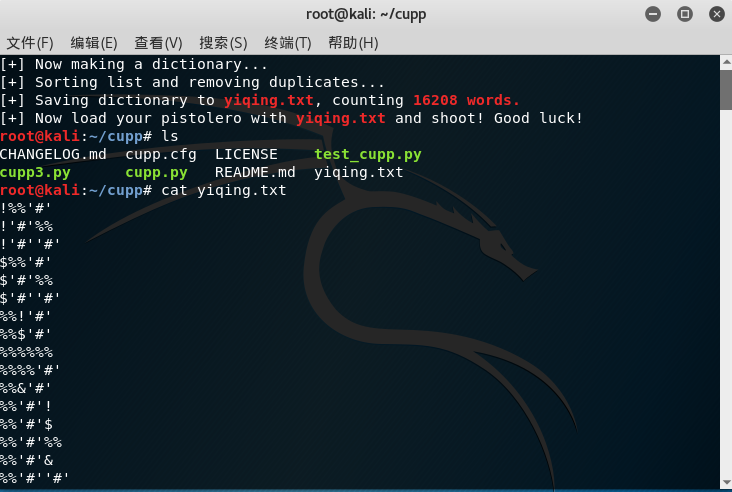

生成:

我们看到生成了一万多条,毋庸置疑,这种字典好过千万级别的字典。

Recon-NG框架

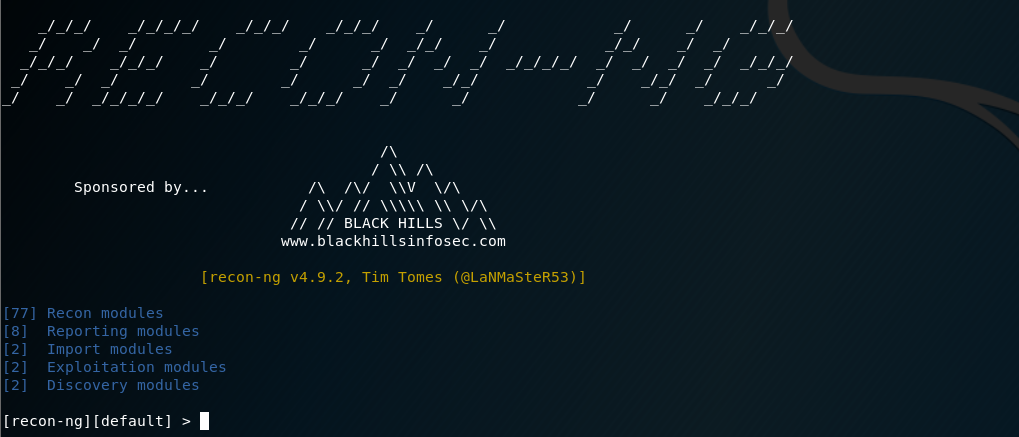

Recon-NG是由python编写的一个开源的Web侦查(信息收集)框架。

Recon-ng框架是一个强大的工具,使用它可以自动的收集信息和网络侦查。下面将介绍使用Recon-NG侦查工具

直接在命令行输入recon-ng即可开启:

使用:

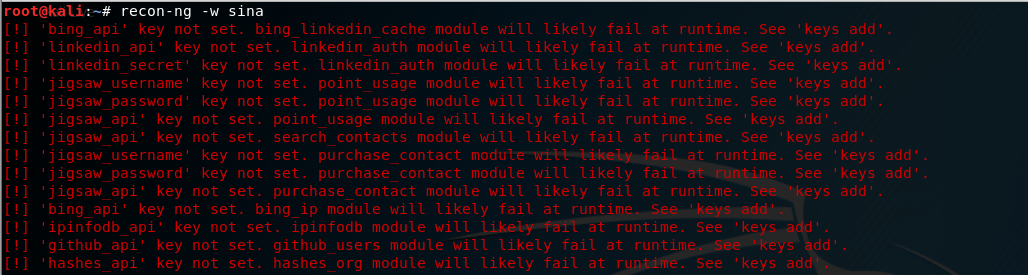

1.创建自己的工作空间:

不必在意这些红色的“警告”,后边自然会解决!

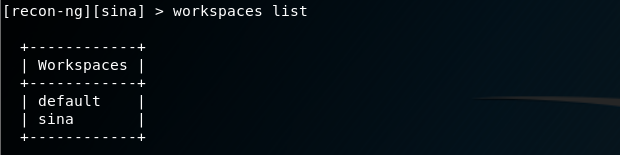

查看下有哪些工作空间:

有一个自带的default和我们新建的sina

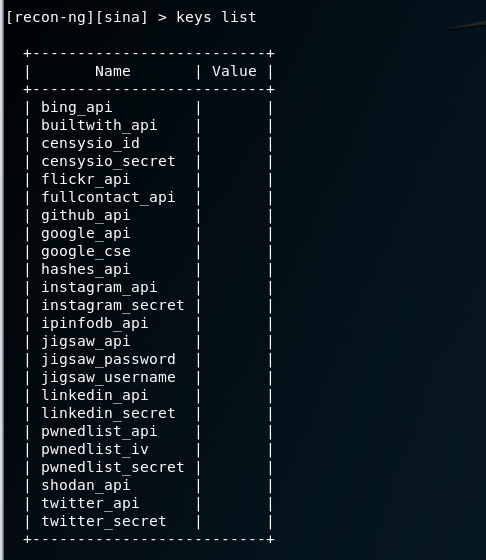

查询下keys:

我们发现,RECON-NG可以调用很多的API,但都没有设置:

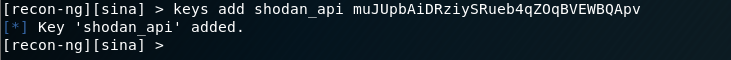

这里我添加一个SHODAN的API:

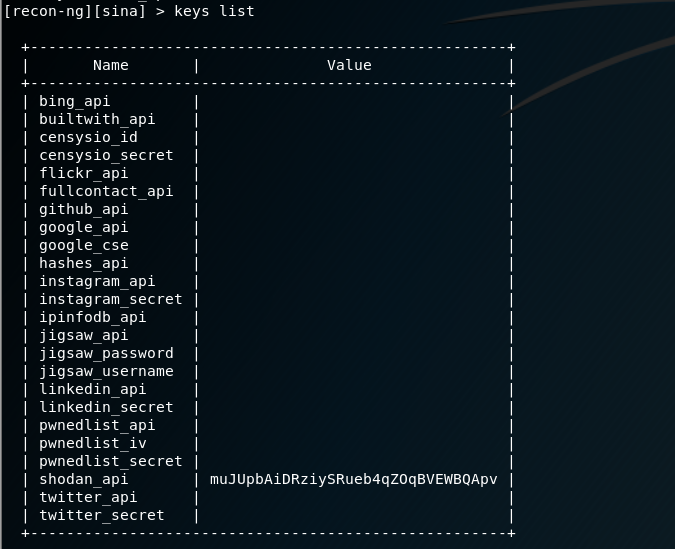

好的,我们查看下:

添加成功!

修改Key也很简单: keys delete <name>即可

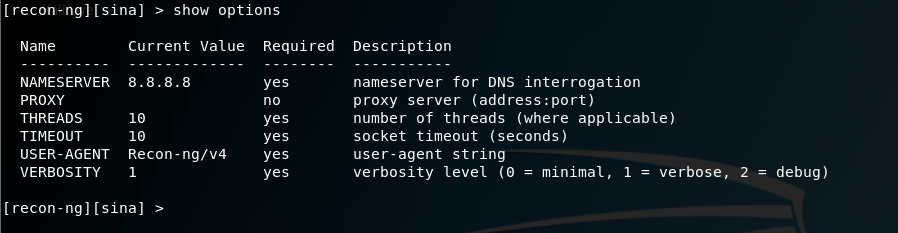

查看配置:

参数NAMESERVER:框架需要的DNS服务器

参数PROXY:是否使用代理

参数THREADS:多线程使用数量

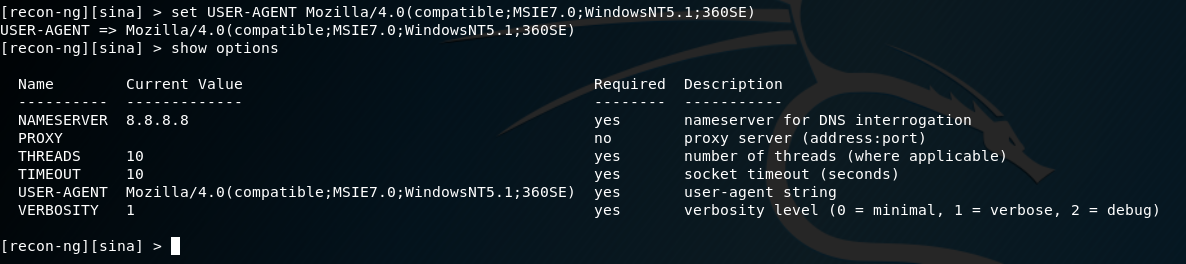

USER-AGENT字段我们必须要修改:防止被网络管理员发现:

我这里修改下:

最后一个参数,选择模式,默认即可。

show schema命令:查看数据库表信息:

很多表。

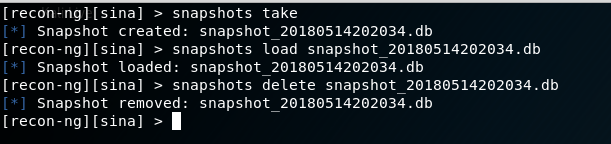

snapshots 命令:用于恢复

snapshots take 创建快照

snapshots load <dbname> 加载快照

snapshots delete <dbname> 删除快照

使用实例:

具体使用以后再介绍

Kali学习笔记5:被动信息收集工具集的更多相关文章

- 【Kail 学习笔记】Dmitry信息收集工具

DMitry(Deepmagic Information Gathering Tool)是一个一体化的信息收集工具.它可以用来收集以下信息: 根据IP(或域名)来查询目标主机的Whois信息 在Net ...

- 小白日记2:kali渗透测试之被动信息收集(一)

一.被动信息收集 被动信息收集指的是通过公开渠道可获得的信息,与目标系统不产生直接交互,尽量避免留下一切痕迹的信息探测.被动探测技术收集的信息可以大致分为两类, 即配置信息和状态信息. 被动探测可收集 ...

- Kali Linux信息收集工具

http://www.freebuf.com/column/150118.html 可能大部分渗透测试者都想成为网络空间的007,而我个人的目标却是成为Q先生! 看过007系列电影的朋友,应该都还记得 ...

- Kali Linux信息收集工具全集

001:0trace.tcptraceroute.traceroute 描述:进行路径枚举时,传统基于ICMP协议的探测工具经常会受到屏蔽,造成探测结果不够全面的问题.与此相对基于TCP协议的探测,则 ...

- Kali Linux信息收集工具全

可能大部分渗透测试者都想成为网络空间的007,而我个人的目标却是成为Q先生! 看过007系列电影的朋友,应该都还记得那个戏份不多但一直都在的Q先生(由于年级太长目前已经退休).他为007发明了众多神奇 ...

- 被动信息收集1——DNS基础 + DNS解析工具 NSLOOKUP使用

被动信息收集 特点: 基于公开渠道 与目标不直接接触 避免留下一切痕迹 标准參考--OSINT: 美国军方 北大西洋公约组织 名词解释 DNS--Domain Name System 域名系统 因特网 ...

- 主机信息收集工具DMitry

主机信息收集工具DMitry DMitry是Kali Linux内置的一款信息收集工具.它的目标主要是Web类主机.它不仅通过主动查询.端口扫描方式,还借助第三方网站和搜索引擎获取信息. 它搜集的 ...

- 网络数据包信息收集工具ferret-sidejack

网络数据包信息收集工具ferret-sidejack 网络数据包传递用户的各种操作和对应的信息.但是由于各种数据混在一起,不利于渗透测试人员分析.Kali Linux提供了一款信息搜集工具ferr ...

- Web应用程序信息收集工具wig

Web应用程序信息收集工具wig 很多网站都使用成熟的Web应用程序构建,如CMS.分析网站所使用的Web应用程序,可以快速发现网站可能存在的漏洞.Kali Linux新增加了一款Web应用程序信 ...

随机推荐

- SpringMVC 使用PUT请求遇到的问题小结

最近在使用REST风格的URL进行CURD操作的学习过程中 发现使用PUT请求时候提交表单进行修改操作 报错:Request method 'PUT' not supported 在网上查找资料发现是 ...

- 响应式web设计(一)

很多网页都是基于网格设计的,这说明网页是按列来布局的. 原理就是讲网页分成十二列,每列的宽度是8.33%,元素的宽度,用几列来定义,正是因为这一点,才可以做到响应,就是随着窗口宽度的变化,给元素分配不 ...

- 用SAX解析xml文件,java

(此文为(https://www.imooc.com/video/4482)之随笔) 1.用SAX解析xml文件大致分为三步 写了一个XML文件作为例子 (1)main方法代码如下: import j ...

- Callable Future接口的设计原理

我们都知道Callable接口作为任务给线程池来执行,可以通过Future对象来获取返回值,他们背后的实现原理是什么?通过总结背后的实现原理有助于我们深入的理解相关技术,做到触类旁通和举一反三. 文章 ...

- amazeui分页

<link rel="stylesheet" href="../../static/css/manage/amazeui.min.css" /> & ...

- JAVA微信公众号通过openid发送模板消息~

1,问题产生 在微信公众号开发过程中,我们有时候做不同权限的时候,比如在注册的时候,需要审核,然后我们要想办法让对方知道审核的结果.这时候我们可以通过模板消息来通知. 2,第一步,首先在微信公众号上获 ...

- 论Activity的转换

论Activity的互相转换 这次任务是实现 1.在主屏幕输入自己的姓名,单击评估按钮 2.进入第二个界面,并将主屏幕输入的姓名传递给第二个界面 3.在第二个界面进行问题回答: 4.第二个界面的回答结 ...

- Java:编码与乱码问题

一.为什么要编码? 由于人类的语言太多,因而表示这些语言的符号太多,无法用计算机的一个基本的存储单元----byte来表示,因而必须要经过拆分或一些翻译工作,才能让计算机能理解. byte一个字节即8 ...

- Postfix邮件服务器

http://www.postfix.org/INSTALL.html https://www.cnblogs.com/alex-note/p/6840160.html http://linux.vb ...

- vue中created、mounted、 computed,watch,method 等方法整理

created:html加载完成之前,执行.执行顺序:父组件-子组件 mounted:html加载完成后执行.执行顺序:子组件-父组件 methods:事件方法执行 watch:watch是去监听一个 ...