PIKACHU之暴力破解

PIKACHU之暴力破解

基于表单的暴力破解

进入靶场后是一个简易的登录界面

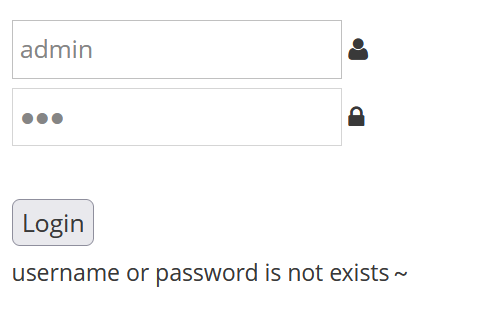

随便输入用户名与密码观察回显

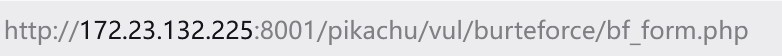

由于回显是模糊回显,并没有表示是用户名错误还是密码错误,直接进入BP采用暴力破解,但是在进行抓包时,却发现无法进行抓包,排除BP原因后发现

由于插件不对127.0.0.1及其他形式意义如此地址的进行抓包,因此只需要将更改一下地址即可

WIN + R 后输入 ipconfig,查看本地局域网的ip地址

将查询出来的地址替换127.0.0.1即可

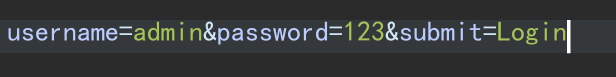

之后便可进行抓包查看

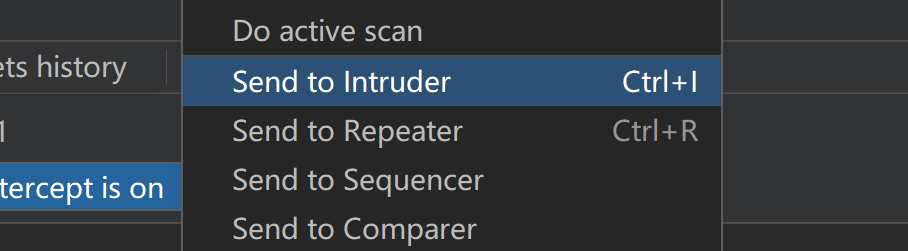

发现在前端是进行明文传输的,则开始暴力破解,由于自己的字典组合有两百多万的可能,在这里便不使用自己的字典进行爆破,使用提示的字典进行爆破,右键选择 send to intruder

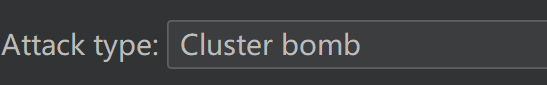

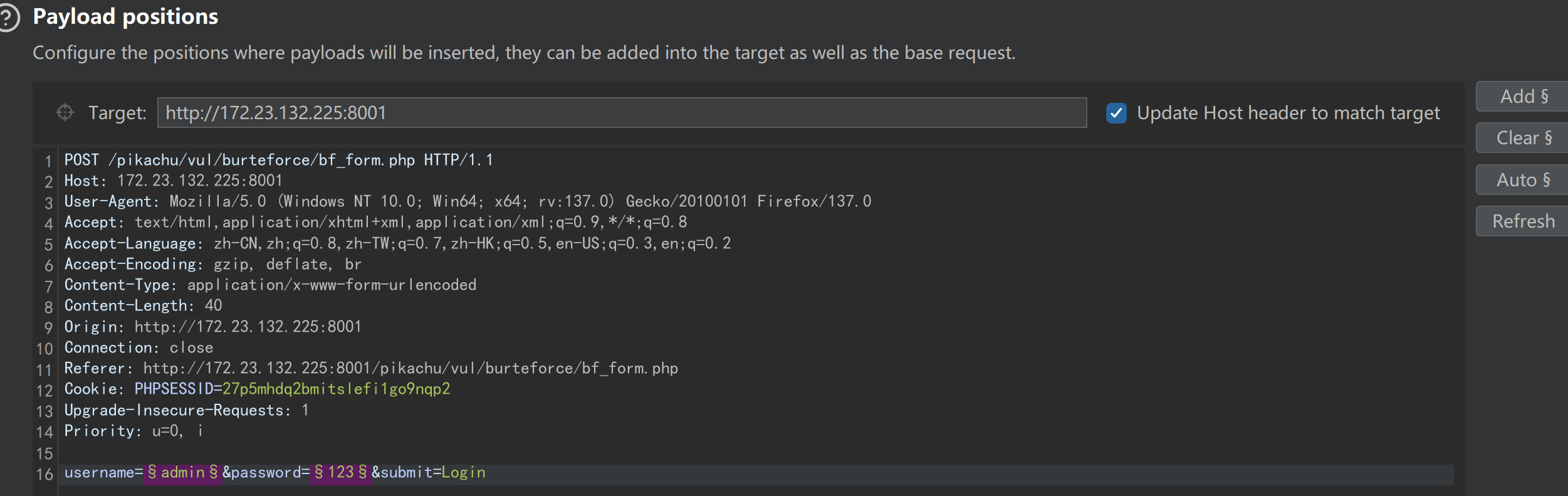

在attack type 这一栏选择 Cluster bomb

然后选中用户名和密码的值,然后点击右边的 add,表示对这两个值进行暴力枚举

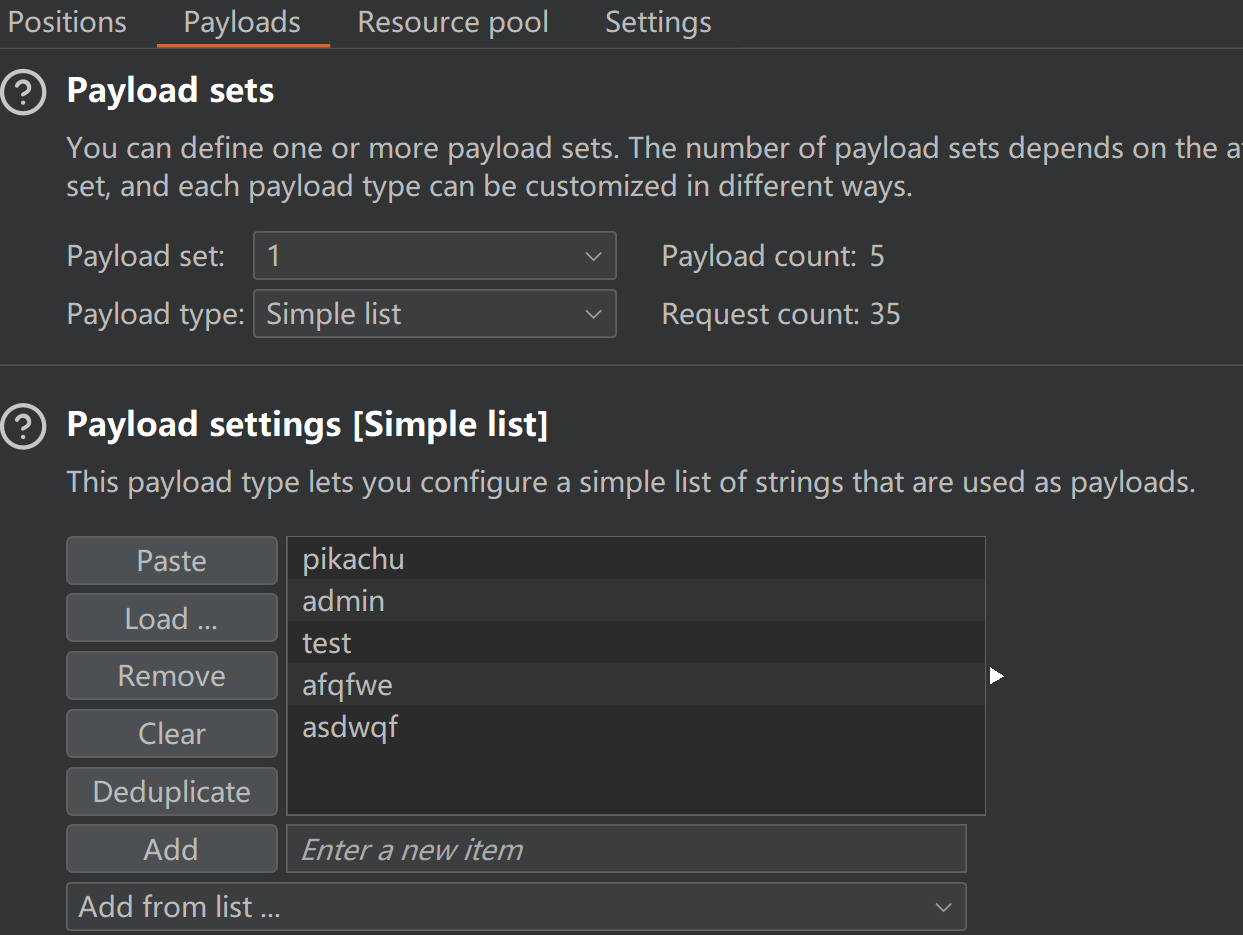

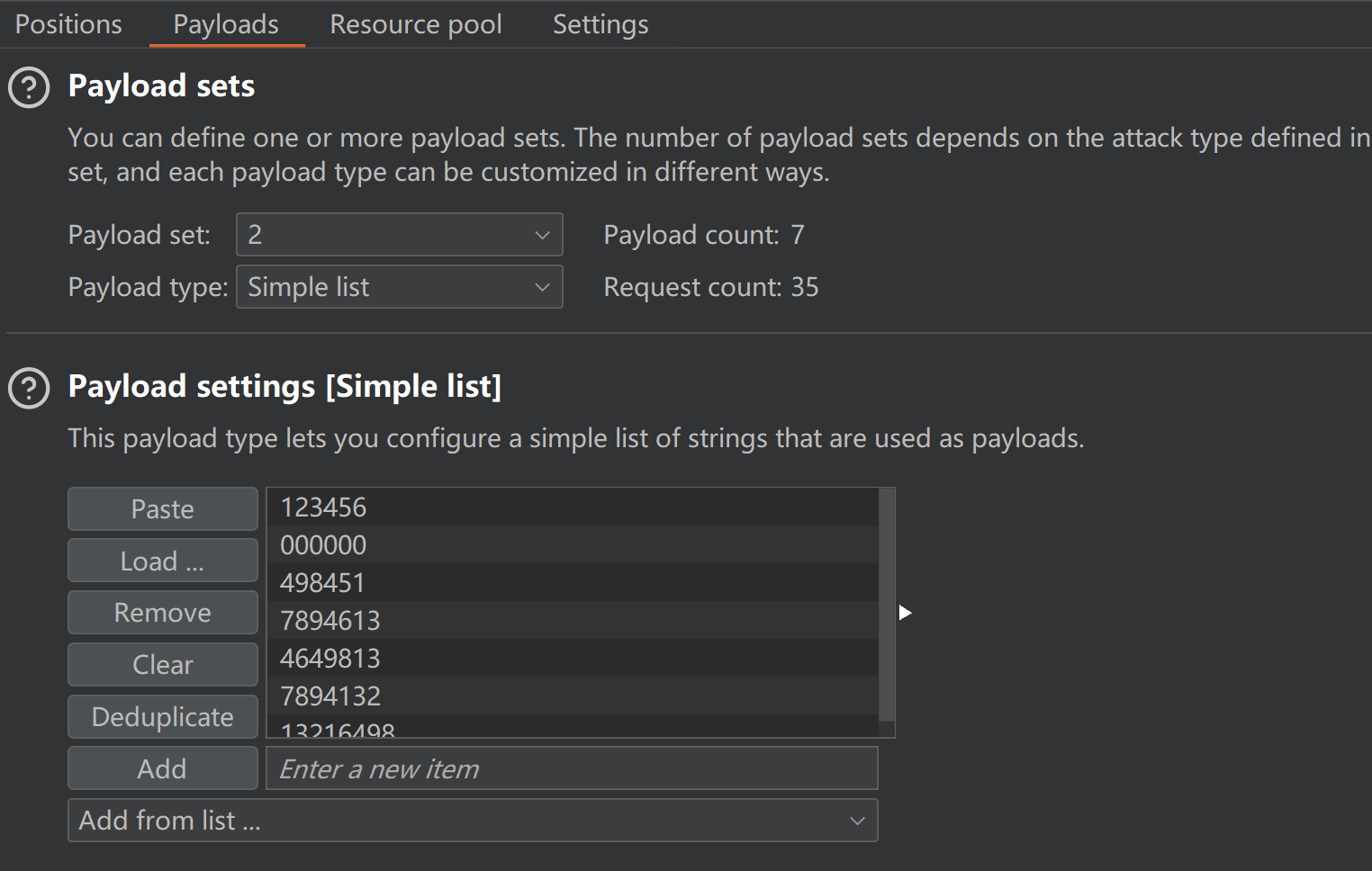

之后点击 payload,在 Payload sets 中参数选择 1,表示对第一个参数,即用户名进行payload,然后在 Payload type 中选择 Simple list ,表示用字典进行payload, 在下面的字典中你可以选择自己的本地字典(Load...),也可以自己在这里加入(Add)

在对第二个参数,即密码的payload和上一步如出一辙

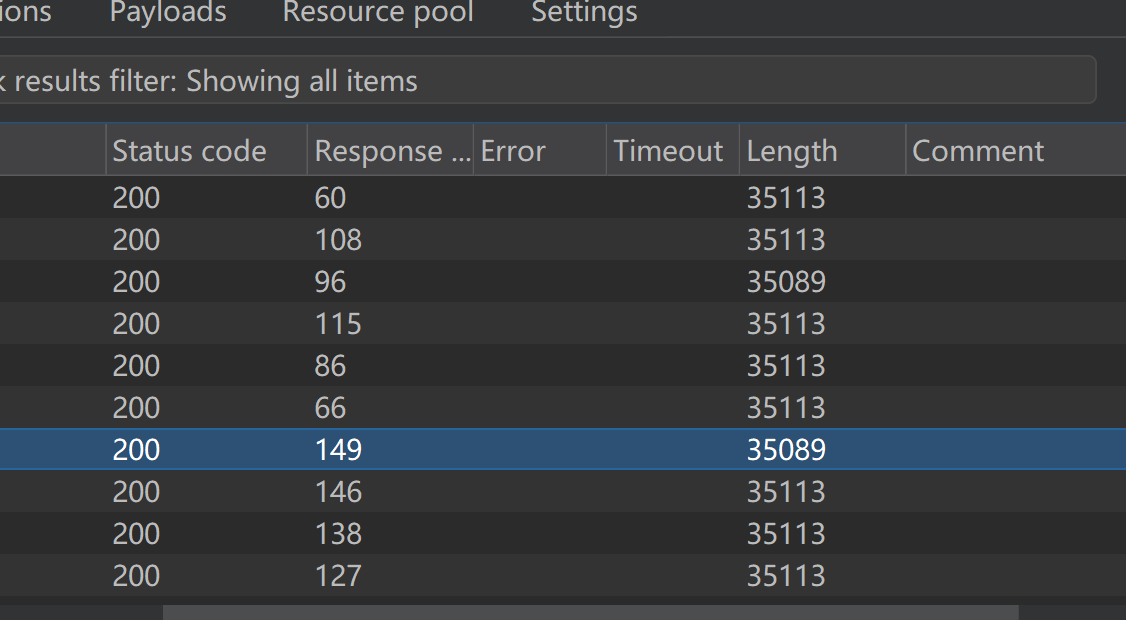

全部完成后,点击右边的 Start attack ,进行爆破,根据回显长度不同可以爆破出弱口令

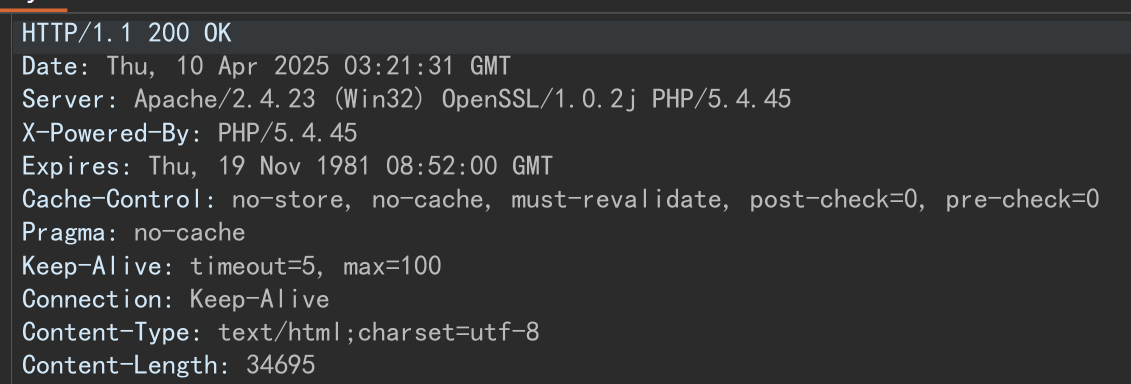

选择长度不同的点击进去查看之后发现,响应码是200,表示此对应的用户名与密码正确

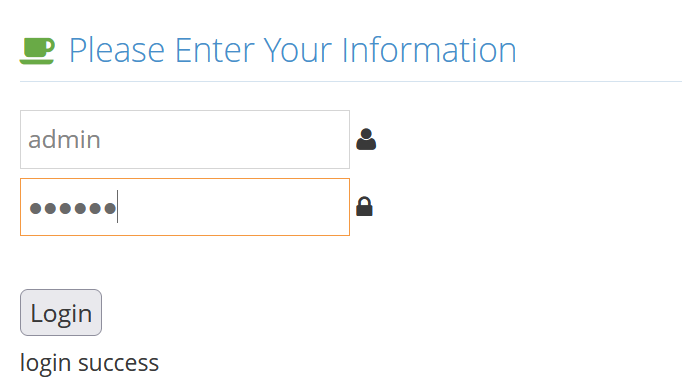

将得到的用户名与密码进行登录,发现登录成功

这是小白的处女作,各位大佬轻点喷,如有不足还希望各位前辈能指点一二,小白在此感激不尽,希望与各位前辈共勉,一起进步

PIKACHU之暴力破解的更多相关文章

- pikachu学习-暴力破解模块

安装好XAMPP,burpsuite,配置好pikachu我们就可以进行pikachu平台的漏洞学习 我这篇博客主要写暴力破解模块讲解,它分为4个小模块,分别是“基于表单的暴力破解”,“验证码绕过(o ...

- WEB攻击与防御技术 pikachu——关于暴力破解

首先打开XAMPP 然后在网上下载pikachu平台压缩包 解压缩即可.之后进入到XAMPP的文件夹 将pikachu文件夹放到htdoces内就完成了pikachu平台的搭建~ 之后在xampp中点 ...

- Pikachu的暴力破解演示-----基于表单的暴力破解

1 首先打开XAMMP与burpsuite 2 打开游览器输入127.0.0.1:88进入pikachu,(由于我的端口有80改成88所以输入127.0.0.1:88要是没有更改80只需要输入127. ...

- pikachu靶场-暴力破解(验证码、token)

甲.基于表单的破解 较为简单,直接BurpSuite爆破. 乙.验证码绕过(on server) 打开题目,比第一题多了一个验证码验证,很多初学者遇到验证码就会感觉不知所措.其实这题也较为简单,首先正 ...

- 搭建pikachu平台及暴力破解

一.先将Pikachu文件放在网站根目录下 二.修改pikachu网站的配置文件 inc/config.inc.php define('DBUSER', 'user'); define('DBPW' ...

- Pikachu漏洞练习平台实验——暴力破解(一)

概述 一个有效的字典可以大大提高暴力破解的效率 比如常用的用户名/密码TOP500 脱裤后的账号密码(社工库) 根据特定的对象(比如手机.生日和银行卡号等)按照指定的规则来生成密码 暴力破解流程 确认 ...

- Pikachu练习平台(暴力破解)

Pikachu练习平台(暴力破解) 因为下面要用到burp suite,这里先简单介绍一下intruder模块的东西 Target选项: 设置攻击目标,可以通过proxy发送 Pasit ...

- pikachu——暴力破解

前述: 前面学习了sqli-labs 和 DVWA,也算是初步涉足了web漏洞,了解了一些web漏洞的知识.所以在pikachu上面,会更加仔细认真,把前面没有介绍到的知识点和我一边学习到的新知识再补 ...

- 关于暴力破解的一些学习笔记(pikachu)

这几天的笔记都懒得发博客都写在本地了,随缘搬上来 什么是暴力破解 就是在攻击者不知道目标账号密码情况下的,对目标系统的常识性登陆 一般会采用一些工具+特定的字典 来实现高效的连续的尝试性登陆 一个有效 ...

- pikachu 暴力破解

一 暴力破解 1.基于表单的暴力破解 先随意测试root/root登录,用Burp抓包,丢进Intruder 添加username和password两个参数变量,攻击类型选择Clusterbomb 有 ...

随机推荐

- 小程序image图片缩小不变形

使用mode =aspectFill 值 说明 scaleToFill 缩放模式,不保持纵横比缩放图片,使图片的宽高完全拉伸至填满 image 元素 图片会变形 aspectFit 缩放模式,保持纵横 ...

- 搞懂TVS管,有这篇文章就够了

摘要:本文主要介绍TVS的工作原理.关键参数和选型. TVS(Transient Voltage Suppressors,瞬态电压抑制器)又称雪崩击穿二极管,是一种高效电路保护器件,主要是保护电路不受 ...

- 在 GitLab CI/CD 中使用内置的容器镜像库

配置 Docker-in-Docker Docker-in-Docker (dind) means: 你应该注册一个 Docker executor 或 Kubernetes executor 执行器 ...

- ABB喷涂机器人控制柜维护保养

ABB喷涂机器人的管理与维护保养目的是减少机器人的故障率和停机时间,充分利用机器人这一生产要素,最大限度地提高产效率.喷涂机器人维修与保养在企业生产中尤为重要,直接影响到系统的寿命,必须精心维护. A ...

- vue element-ui resetForm()表单重置的问题

- 若依单体Vue版本新增多环境配置

若依框架是一个简单的web后台管理脚手架,基于SpringBoot+Vue开发的.本次更改版本为3.8.7截止2023年8月14日,最新版本! 若依自带只有 application.yml 与 app ...

- QT5笔记:17. QComboBox和QPlainTextEdit

例子 #include "widget.h" #include "ui_widget.h" #include <QTextBlock> Widget ...

- Python - 程序体验

CASE:输入某年某月某日,判断这一天是这一年的第几天? # 输入某年某月某日, 判断这一天是这一年的第几天? import datetime dtstr = input('Enter the dat ...

- Linux - 服务器磁盘 Raid & 分区 & 挂载

一.流计算服务器 有一台流处理服务器(系统盘:2*600G.数据盘:6*600G)分区挂载如下: 设备名 分区 大小 挂载点 文件系统类型 磁盘用途 分区类别 /dev/sda /dev/sda1 3 ...

- 理解Rust引用及其生命周期标识(上)

写在前面 作为Rust开发者,你是否还没有完全理解引用及其生命周期?是否处于教程一看就会,但在实际开发过程中不知所措?本文将由浅入深,手把手教你彻底理解Rust引用与生命周期. 关于本文的理解门槛 本 ...