20155304《网络对抗》Exp4 恶意代码分析

20155304《网络对抗》Exp4 恶意代码分析

实践内容

1.系统运行监控

1.1使用schtasks指令监控系统运行

我们在C盘根目录下建立一个netstatlog.bat的文本文件,然后其中输入以下的内容:

date /t >> c:\netstatlog.txt

time /t >> c:\netstatlog.txt

netstat -bn >> c:\netstatlog.txt

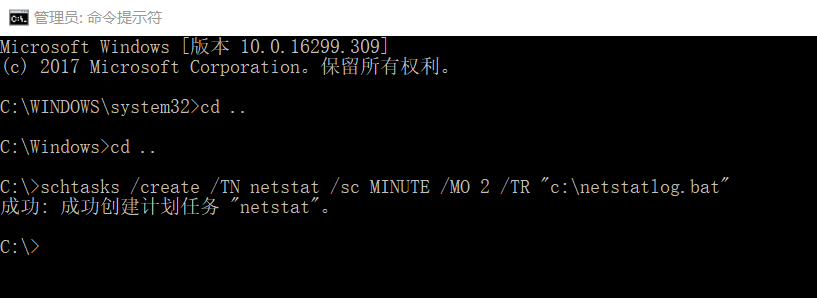

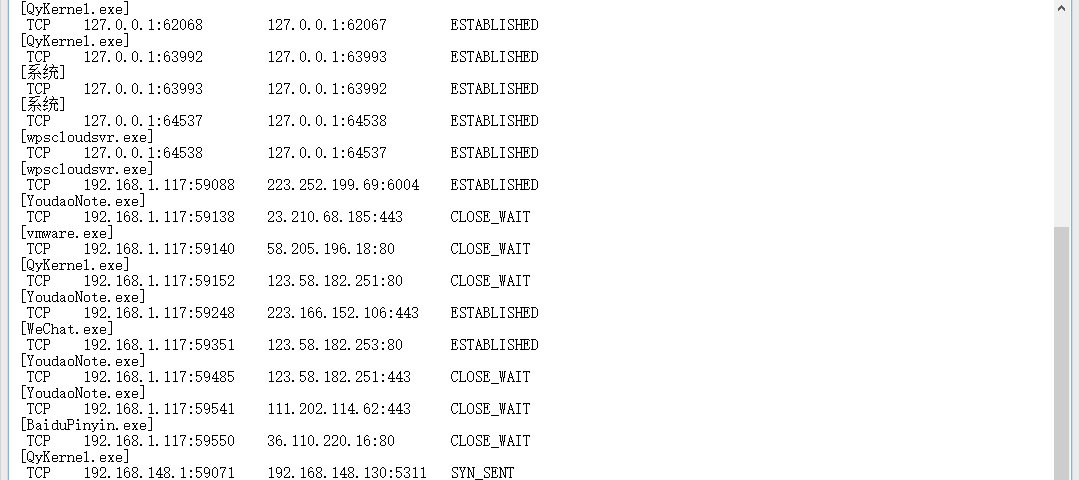

打开命令行,用schtasks /create /TN netstat /sc MINUTE /MO 2 /TR "c:\netstatlog.bat"指令创建一个任务,记录每隔两分钟计算机的联网情况。

1.2使用sysmon工具监控系统运行

在c盘创建一个Sysmoncfg.txt文件,然后再文件中输入老师上课给出的代码

<Sysmon schemaversion="3.10">

<!-- Capture all hashes -->

<HashAlgorithms>*</HashAlgorithms>

<EventFiltering>

<!-- Log all drivers except if the signature -->

<!-- contains Microsoft or Windows -->

<DriverLoad onmatch="exclude">

<Signature condition="contains">microsoft</ Signature>

<Signature condition="contains">windows</ Signature>

</DriverLoad>

<NetworkConnect onmatch="exclude">

<Image condition="end with">chrome.exe</Image>

<Image condition="end with">iexplorer.exe</Image>

<SourcePort condition="is">137</SourcePort>

</NetworkConnect>

<CreateRemoteThread onmatch="include">

<TargetImage condition="end with">explorer.exe</ TargetImage>

<TargetImage condition="end with">svchost.exe</ TargetImage>

<TargetImage condition="end with">winlogon.exe</ TargetImage>

<SourceImage condition="end with">powershell.exe</SourceImage>

</CreateRemoteThread>

</EventFiltering>

</Sysmon>

配置好文件后用Sysmon.exe -i C:\Sysmoncfg.txt进行安装

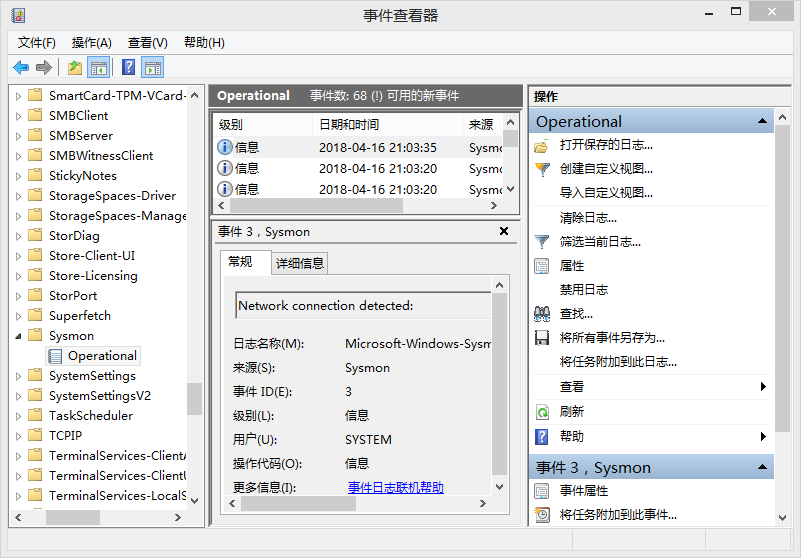

安装之后,在事件查看器中看相关的日志

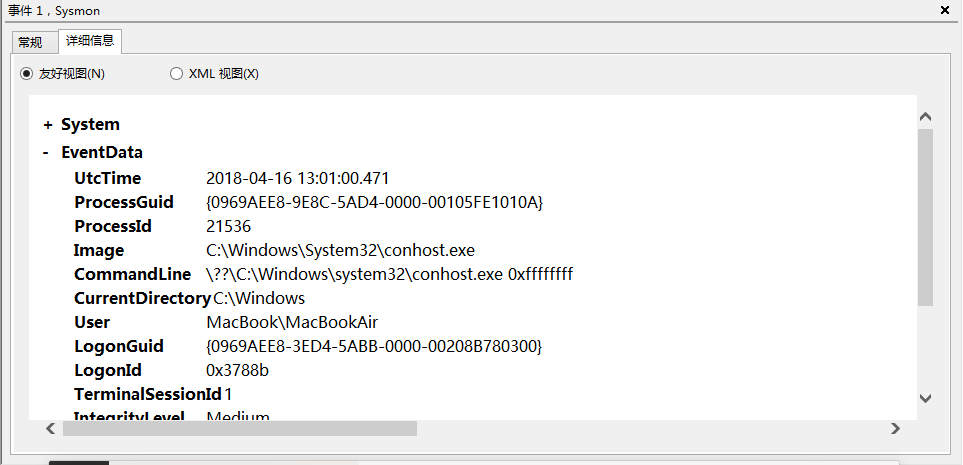

事件1

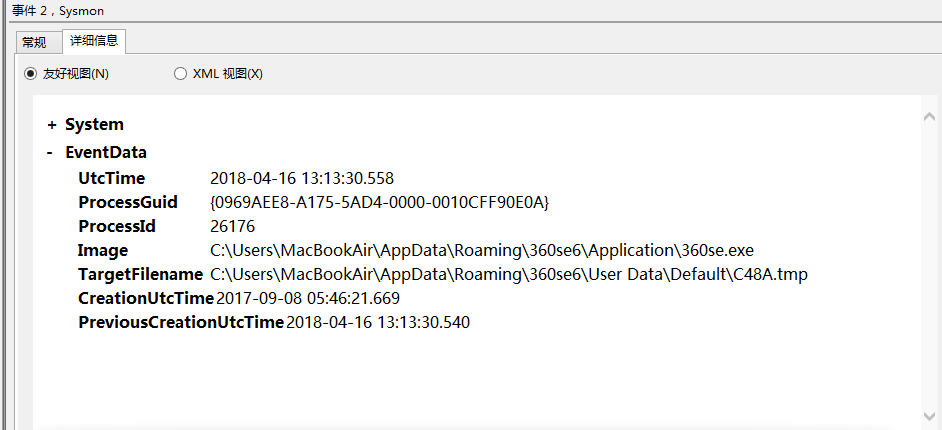

事件2

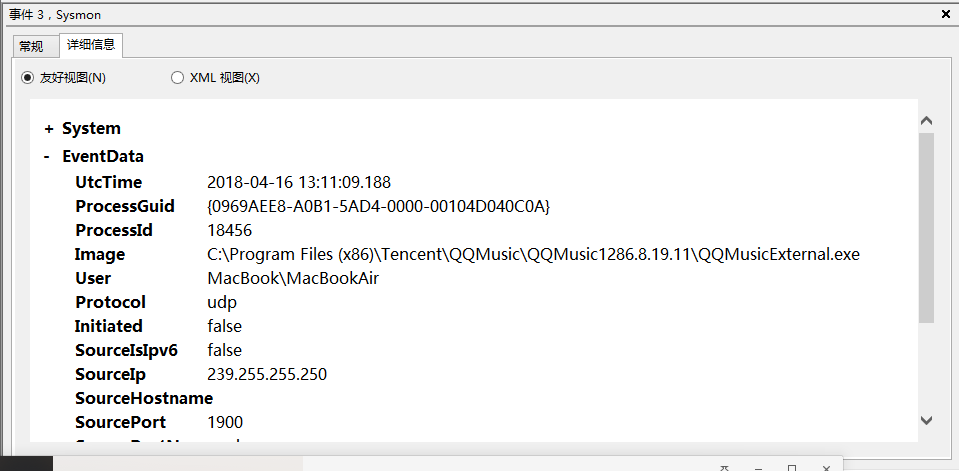

事件3

2.恶意代码分析

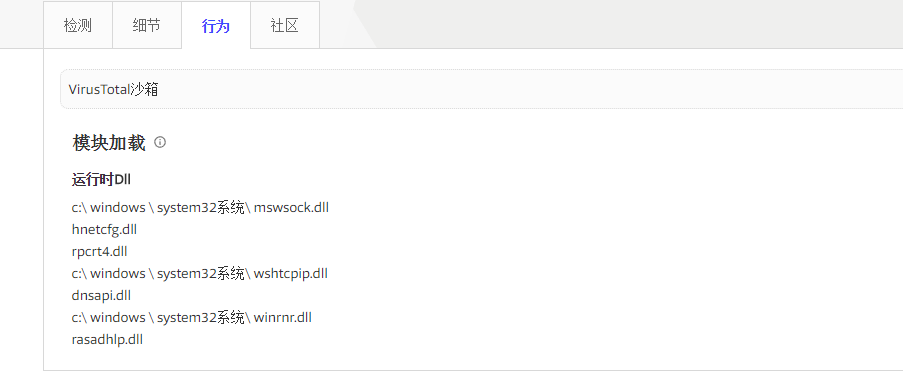

2.1使用VirusTotal分析恶意软件

用之前生成的恶意程序,放入https://www.virustotal.com/ 中进行分析

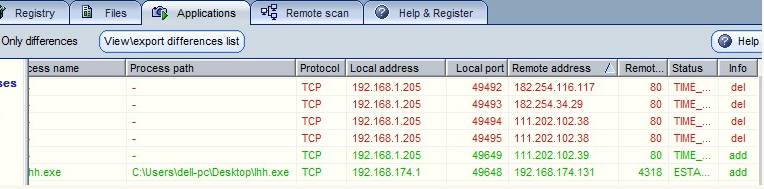

2.2使用systracer工具分析恶意软件

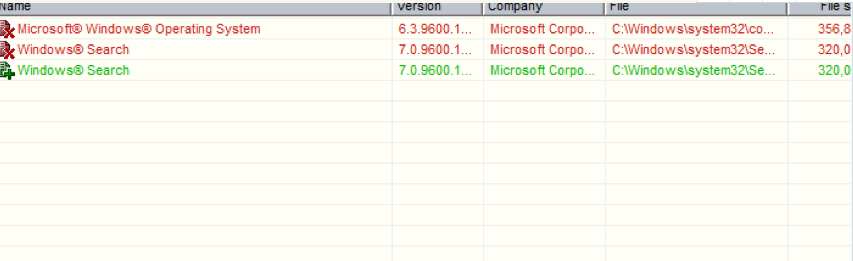

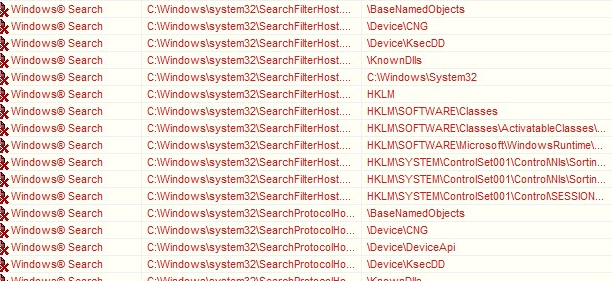

首先下载,之后捕获快照。

点击take snapshot来快照,建立4个快照,分别为:

snapshot#1 后门程序启动前,系统正常状态

snapshot#2 启动后门回连Linux

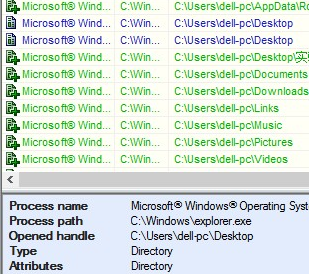

snapshot#3 Linux控制windows查询目录

snapshot#4 Linux控制windows在桌面创建一个路径

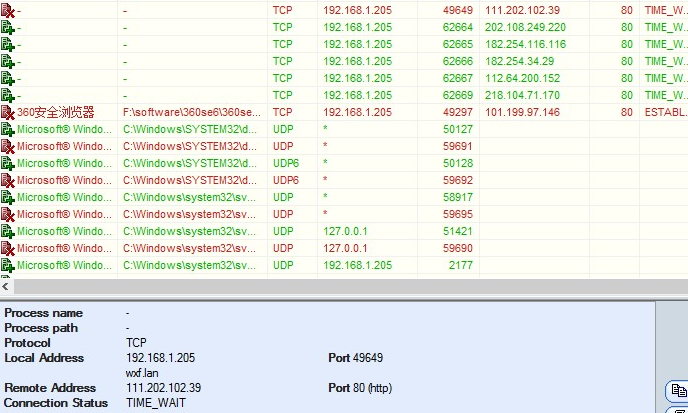

先对比下1,2两种情况:可以看到打开后门后修改了以上两项注册表的内容,在应用(Application)——打开端口(Opened Ports)中能看到后门程序回连的IP和端口号。

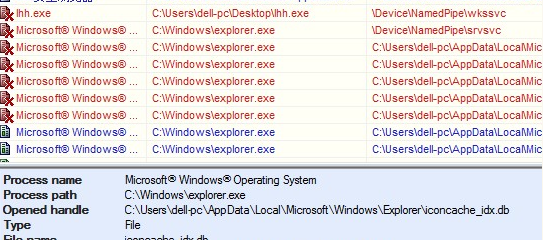

对比3,4情况:

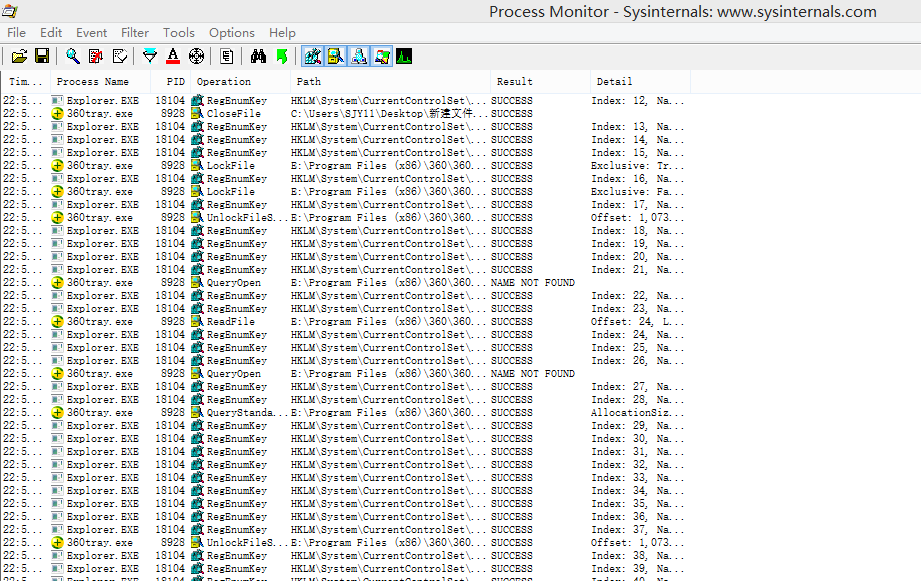

2.3使用Process Monitor分析恶意软件

下载软件

安装成功,查看监视情况

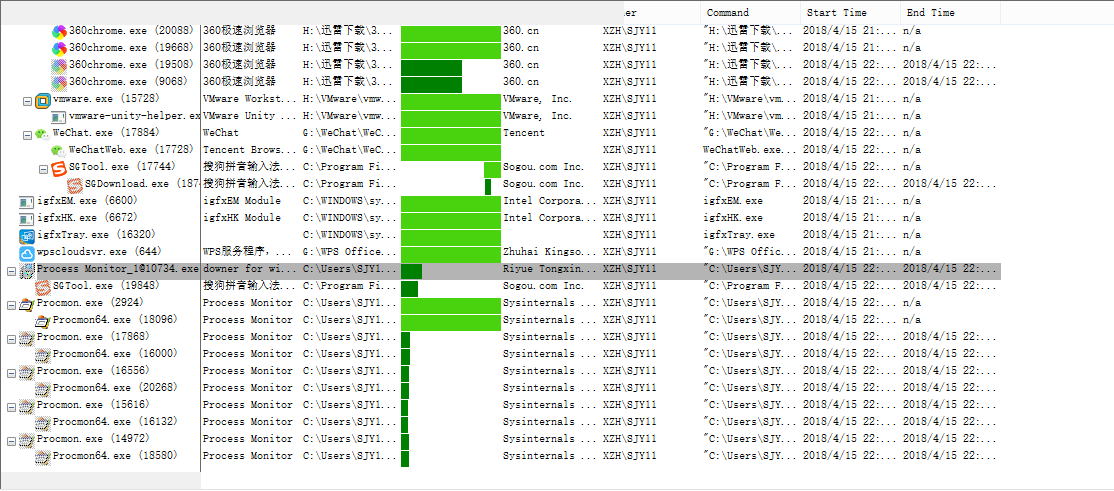

查看进程树

3。实验后回答问题

(1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

方法有很多:

使用schtasks指令设置一个计划任务,每隔一段时间记录联网情况,端口情况,注册表情况。

使用sysmon,配置好想记录事件的文件,然后查看相应的事件。

一些杀毒软件也能分析恶意软件的行为

(2)如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

使用systracer,在打开进程前后分别takeshot,对比前后两张快照课得到进程有哪些行为。

4.实验总结与体会

这次实践难度不是很大,但过程比较繁琐,步骤琐碎。在此次试验中我们学会使用了多款软件来检查计算机的异常行为和恶意行为,这是一个有趣的过程,做出成果来的每一步都让自己很有成就感。但在实验中,自己仍存在许多操作上的不熟练与不足,还需多加学习练习。

20155304《网络对抗》Exp4 恶意代码分析的更多相关文章

- 2018-2019 20165237网络对抗 Exp4 恶意代码分析

2018-2019 20165237网络对抗 Exp4 恶意代码分析 实验目标 1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 1.2是分析一个恶意软件,就分析Exp2或Exp3中生成后 ...

- 2018-2019 20165235 网络对抗 Exp4 恶意代码分析

2018-2019 20165235 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里.运行一段时间并分析该文件 ...

- 2018-2019 20165319 网络对抗 Exp4 恶意代码分析

基础问题回答 1. 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来监控 答:1.使用Windows自带的schta ...

- 2018-2019-2 《网络对抗技术》Exp4 恶意代码分析 Week6 20165311

2018-2019 20165311 网络对抗 Exp4 恶意代码分析 2018-2019 20165311 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控(2分) 恶意软件分析(1.5分) ...

- 20155207 《网络对抗》exp4 恶意代码分析 学习总结

20155207 <网络对抗> 恶意代码分析 学习总结 实践目标 1.是监控你自己系统的运行状态,看有没有可疑的程序在运行. 2.是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件 ...

- 20155207王雪纯《网络对抗》Exp4 恶意代码分析

20155207 <网络对抗> 恶意代码分析 学习总结 实践目标 1.是监控你自己系统的运行状态,看有没有可疑的程序在运行. 2.是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件 ...

- 20155338《网络对抗》 Exp4 恶意代码分析

20155338<网络对抗>恶意代码分析 实验过程 1.计划任务监控 在C盘根目录下建立一个netstatlog.bat文件(先把后缀设为txt,保存好内容后记得把后缀改为bat),内容如 ...

- 2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析 1.实践目标 监控你自己系统的运行状态,看有没有可疑的程序在运行. 分析一个恶意软件,就分析Exp2或Exp3中生成后门 ...

- 2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析

2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析 实验内容(概要) 一.系统(联网)运行监控 1. 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,逐步排查并且 ...

随机推荐

- 网络基础 HTTP协议之HTTP消息(HTTP Message)

HTTP协议之HTTP消息(HTTP Message) by:授客 QQ:1033553122 1. 消息类型(Message Type) HTTP messages包含从客户端到服务器的请求和服 ...

- Flutter开发中的几个常用函数

几个Flutter开发中的常用函数 /** 返回当前时间戳 */ static int currentTimeMillis() { return new DateTime.now().millisec ...

- ionic安卓tab栏跑到顶部

安卓下的ionic的tab会在顶部显示,而不是在底部 解决办法如下: 在app.js文件中的.config代码块里中添加以下代码: 注意依赖注入$ionicConfigProvider $ionicC ...

- pm2以windows服务运行

借助于pm2-windows-service 可以把pm2以windows服务运行.已服务运行的好处就是,即时用户注销也,pm2也会在后台运行 npm i pm2 -g npm i pm2-windo ...

- 微信小程序开发--宽为百分百,页面仍可左右滑动

这段时间小程序开发时,很多时候,希望内容充满整个屏幕(高度.宽度100%),如下图 但是在设置 .followrecords-container{width:100%;} 后发现 手机在横向上虽然页面 ...

- android 性能优化 -- 启动过程 冷启动 热启动

一.应用的启动方式 通常来说,启动方式分为两种:冷启动和热启动. 1.冷启动:当启动应用时,后台没有该应用的进程,这时系统会重新创建一个新的进程分配给该应用,这个启动方式就是冷启动. 2.热启动:当启 ...

- Expo大作战(十一)--expo中的预加载和缓存资产(Preloading & Caching Assets),expo中的图标 (Icon)

简要:本系列文章讲会对expo进行全面的介绍,本人从2017年6月份接触expo以来,对expo的研究断断续续,一路走来将近10个月,废话不多说,接下来你看到内容,讲全部来与官网 我猜去全部机翻+个人 ...

- 自己动手制作一个本地的yum仓库

制作本地yum源有两种方式,第一种是使用光盘镜像,然后在本地进行安装.第二种是我们自己创建一个本地yum仓库,然后使用file的形式来向本地提供yum repo(也可以使用http的方式向外部提供,我 ...

- ndroid动态创建按钮并添加事件

public class MyActivity extends Activity { /** * Called when the activity is first created. */ @Over ...

- 作为一名GIS从业人员,这些网站你应该关注

前言:今年工作的第二年,端午节后,入职新公司.总算是回归本行,从事GIS相关工作.这个系列算是对在公司工作和学习成长的记录吧. 数据篇: 作为遥感的商业应用,首先考虑的是遥感数据的产品化. ...