.net core 2.1 基于Jwt的登录认证

1.新建一个.net core2.1 基于 api 的工程,引用Microsoft.AspNetCore.Authentication.JwtBearer 包

2.新建一个Token的实体类,一个Jwt的基础类

public class TokenModel

{

/// <summary>

/// 用户Id

/// </summary>

public long userId { get; set; }

/// <summary>

/// 用户名

/// </summary>

public string userCode { get; set; }

/// <summary>

/// 手机

/// </summary>

public string phone { get; set; }

/// <summary>

/// 头像

/// </summary>

public string icon { get; set; }

/// <summary>

/// 昵称

/// </summary>

public string userName { get; set; }

/// <summary>

/// 身份

/// </summary>

public string sub { get; set; }

/// <summary>

/// 角色

/// </summary>

public string role { get; set; }

}

TokenModel

/// <summary>

/// 基础配置

/// </summary>

public class JwtSettings

{

//token是谁颁发的

public string Issuer { get; set; }

//token可以给哪些客户端使用

public string Audience { get; set; }

//加密的key

public string SecretKey { get; set; }

//过期时间 单位:s

public string ExpireTime { get; set; }

}

JwtSettings

3.在Appsetting.json中添加默认值

"JwtSettings": {

"Issuer": "NinaMua",

"Audience": "http://localhost:5000",

"SecretKey": "NinaMua'sSecretKeyMuaMuaMua",//16位字符以上

"ExpireTime": "" //过期时间||单位:s

}

4.新建一个类去把在appsetting设定的值变成一个可以全局引用的对象

public class AppSettingsInit

{

public static JwtSettings JwtSettings; /// <summary>

/// 将配置项的值赋值给属性

/// </summary>

/// <param name="configuration"></param>

public void Initial(IConfiguration configuration)

{

JwtSettings = new JwtSettings();

JwtSettings.Audience = configuration["JwtSettings:Audience"];

JwtSettings.Issuer = configuration["JwtSettings:Issuer"];

JwtSettings.SecretKey = configuration["JwtSettings:SecretKey"];

JwtSettings.ExpireTime = configuration["JwtSettings:ExpireTime"]; }

}

5.去新增一个JwtTokenHelper类

public class JwtTokenHelper

{

public static JwtSecurityTokenHandler _jwt = new JwtSecurityTokenHandler(); /// <summary>

/// 颁发JWT字符串

/// </summary>

/// <param name="tokenModel"></param>

/// <returns></returns>

public static string IssueJwt(TokenModel tokenModel)

{

var encodedJwt = "";

try

{

var claims = new Claim[]

{

new Claim("userId", tokenModel.userId.ToString()),

new Claim("userCode", tokenModel.userCode),

new Claim("phone", tokenModel.phone),

new Claim("userName", tokenModel.userName),

new Claim("role", tokenModel.role),

new Claim("tokenType", tokenModel.tokenType.ToString())

}; DateTime expTime = DateTime.Now.AddSeconds(Convert.ToDouble(AppSettingsInit.JwtSettings.ExpireTime));

//秘钥

var key = new SymmetricSecurityKey(Encoding.UTF8.GetBytes(AppSettingsInit.JwtSettings.SecretKey));

var creds = new SigningCredentials(key, SecurityAlgorithms.HmacSha256); var jwt = new JwtSecurityToken(

issuer: AppSettingsInit.JwtSettings.Issuer,

audience: AppSettingsInit.JwtSettings.Audience,

claims: claims,

expires: expTime,//过期时间

signingCredentials: creds); encodedJwt = _jwt.WriteToken(jwt);

}

catch (Exception ex)

{ }

if (encodedJwt != "")

encodedJwt = $"{JwtBearerDefaults.AuthenticationScheme} {encodedJwt}";

return encodedJwt;

} /// <summary>

/// 解析jwt字符串

/// </summary>

/// <param name="jwtStr"></param>

/// <returns></returns>

public static TokenModel SerializeJWT(string jwtStr)

{

var tm = new TokenModel();

JwtSecurityToken jwtToken = _jwt.ReadJwtToken(jwtStr); try

{

var JwtList = jwtToken.Payload;

tm.userCode = JwtList["userCode"]?.ToString();

tm.userId = Convert.ToInt64(JwtList["userId"]);

tm.userCode = JwtList["userCode"]?.ToString();

tm.phone = JwtList["phone"]?.ToString();

tm.userName = JwtList["userName"]?.ToString();

tm.role = JwtList["role"]?.ToString();

}

catch (Exception e)

{

// ignored

}

return tm;

} }

JwtTokenHelper

6.在startup.cs中的ConfigureServices注入依赖

public void ConfigureServices(IServiceCollection services)

{ #region 配置登录授权

services.AddAuthentication(options =>

{

options.DefaultAuthenticateScheme = JwtBearerDefaults.AuthenticationScheme;

options.DefaultChallengeScheme = JwtBearerDefaults.AuthenticationScheme; }).AddJwtBearer(JwtBearerDefaults.AuthenticationScheme,

(jwtBearerOptions) =>

{

jwtBearerOptions.TokenValidationParameters = new TokenValidationParameters

{

//需要跟生成Token的信息保持一致

ValidateIssuerSigningKey = true,//验证全局秘匙||默认True

IssuerSigningKey = new SymmetricSecurityKey(System.Text.Encoding.UTF8.GetBytes(AppSettingsInit.JwtSettings.SecretKey)),

ValidateIssuer = true,//验证发布者||默认True

ValidIssuer = AppSettingsInit.JwtSettings.Issuer,

ValidateAudience = true,//验证访问者||默认True

ValidAudience = AppSettingsInit.JwtSettings.Audience,

ValidateLifetime = true,//验证生命周期||默认True

ClockSkew = TimeSpan.Zero };

}); #endregion services.AddMvc().SetCompatibilityVersion(CompatibilityVersion.Version_2_1); #region 配置Swagger

services.AddSwaggerGen(c =>

{

#region 顶部基础信息 c.SwaggerDoc("v1", new Info

{

Version = "v1.1.0",

Title = "WebAPI",

Description = "API帮助文档",

TermsOfService = "None",

Contact = new Swashbuckle.AspNetCore.Swagger.Contact { Name = "NinaMua", Email = "791016081@qq.com", Url = "http://www.cnblogs.com/NinaMua" }

});

#endregion #region 权限验证信息 //添加一个必须的全局安全信息,和AddSecurityDefinition方法指定的方案名称要一致

var security = new Dictionary<string, IEnumerable<string>> { { "Bearer", new string[] { } } };

c.AddSecurityRequirement(security); c.AddSecurityDefinition("Bearer", new ApiKeyScheme

{

Description = "格式|Bearer {token}",

Name = "Authorization",//jwt默认的参数名称

In = "header",//jwt默认在请求头中存放Authorization信息

Type = "apiKey"

}); #endregion #region 添加读取注释服务

//添加对控制器的标签(描述)通过对SwaggerDocTag添加备注

//c.DocumentFilter<SwaggerDocTag>();

var basePath = AppDomain.CurrentDomain.BaseDirectory; var apiXmlPath = Path.Combine(basePath, "TestApi.xml");

if (System.IO.File.Exists(apiXmlPath))

c.IncludeXmlComments(apiXmlPath, true);//控制器层注释(true表示显示控制器注释) var entityXmlPath = Path.Combine(basePath, "TestEntity.xml");

if (System.IO.File.Exists(entityXmlPath))

c.IncludeXmlComments(entityXmlPath);//实体类注释

#endregion });

#endregion }

ConfigureServices

7.在startup.cs中的Configure注入中间件

// This method gets called by the runtime. Use this method to configure the HTTP request pipeline.

public void Configure(IApplicationBuilder app, IHostingEnvironment env, ILoggerFactory loggerFactory)

{

if (env.IsDevelopment())

{

app.UseDeveloperExceptionPage();

}

else

{

app.UseHsts();

} app.UseHttpsRedirection();

app.UseAuthentication();//配置授权 loggerFactory.AddNLog();//添加NLog

env.ConfigureNLog("nlog.config");//读取Nlog配置文件 #region Swagger

app.UseSwagger();

app.UseSwaggerUI(c =>

{

c.SwaggerEndpoint("/swagger/v1/swagger.json", "ApiHelp V1");

});

#endregion app.UseMvc();

}

Configure

8.在api接口上加上权限认证[Authorize]

[Route("api/")]

public class LoginController : BaseApiController

{

public ILogger<LoginController> logger;

/// <param name="_logger">日志</param>

public LoginController(ILogger<LoginController> _logger)

{

logger = _logger;

}

/// <summary>

/// 登录

/// </summary>

/// <returns></returns>

[Route("Login")]

[HttpGet]

public ResponseMessage Login()

{

///用户是否存在///

TokenModel temp = new TokenModel();

temp.userName = "系统管理员";

temp.userCode = "system";

temp.role = "Admin";

temp.phone = "";

temp.icon = "";

var result = JwtTokenHelper.IssueJwt(temp);

if (result != "")

return Success(result);

else

return CustomizeResponse(, "登录失败");

}

/// <summary>

/// 退出

/// </summary>

/// <returns></returns>

[HttpGet]

[Route("SignOut")]

[Authorize]

public string Exit()

{

return "";

}

}

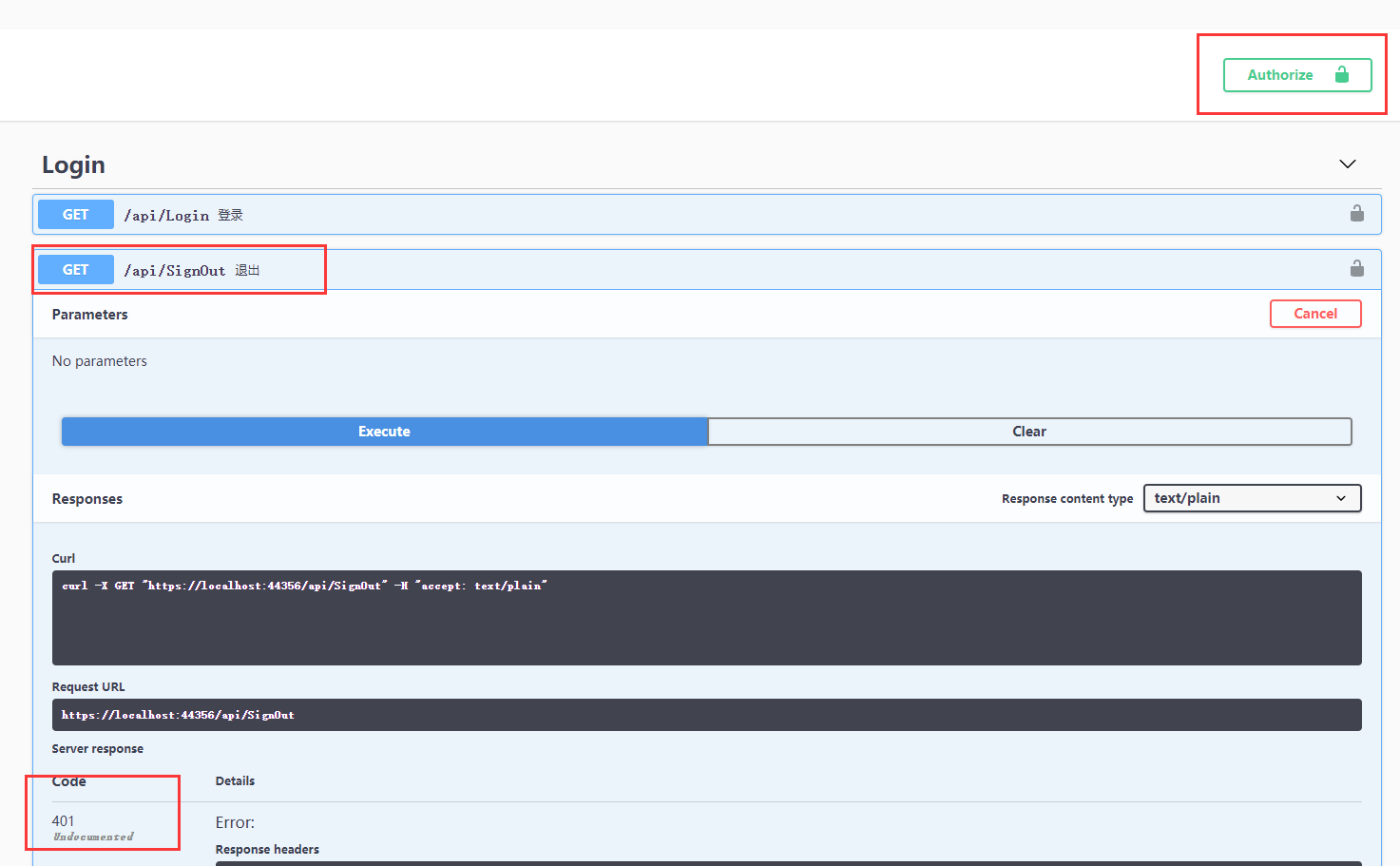

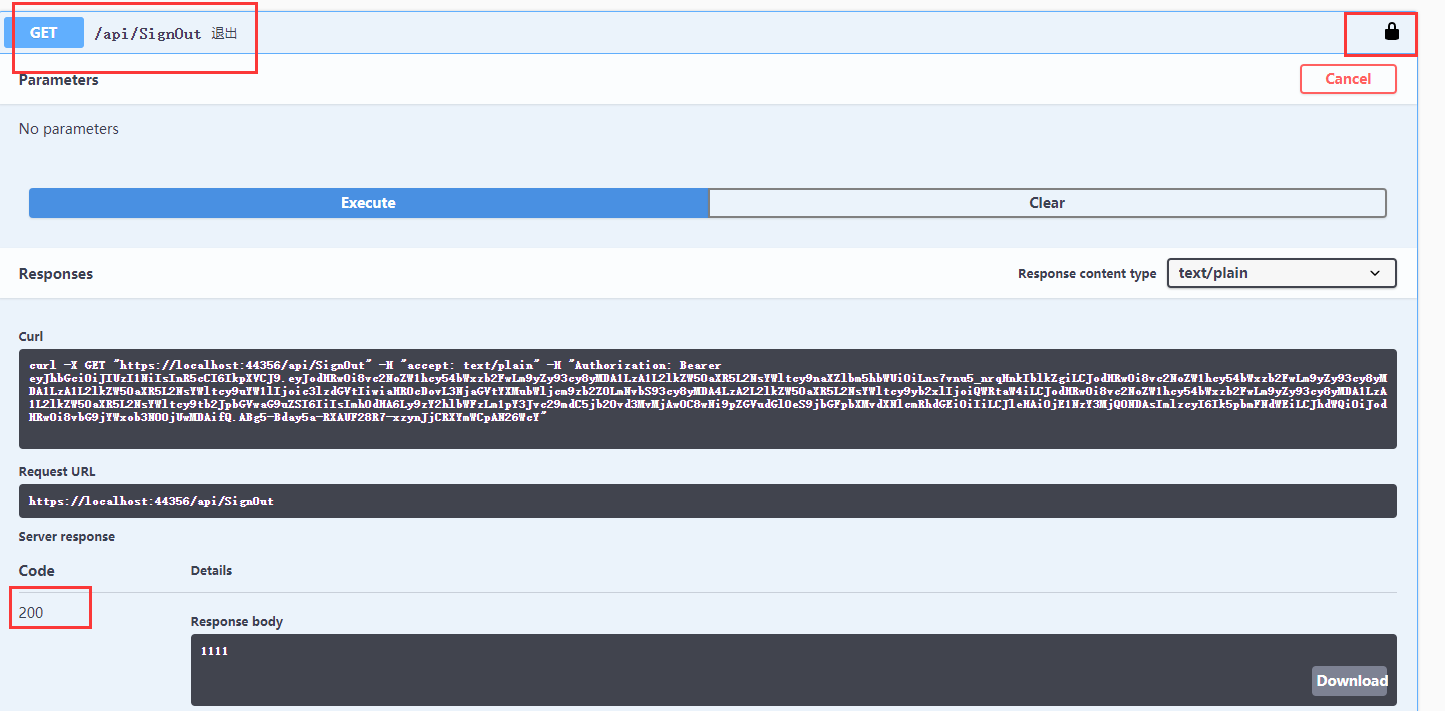

9.测试

在没有token的请求中~请求接口401

拿到token后放在全局之中

.net core 2.1 基于Jwt的登录认证的更多相关文章

- AntDesign Pro + .NET Core 实现基于JWT的登录认证

很多同学说AgileConfig的UI实在是太丑了.我想想也是的,本来这个项目是我自己使用的,一开始甚至连UI都没有,全靠手动在数据库里修改数据.后来加上了UI也是使用了老掉牙的bootstrap3做 ...

- token 与 基于JWT的Token认证

支持跨域访问,无状态认证 token特点 支持跨域访问: Cookie是不允许垮域访问的,这一点对Token机制是不存在的,前提是传输的用户认证信息通过HTTP头传输 无状态(也称:服务端可扩展行): ...

- 基于JWT的Token认证机制及安全问题

[干货分享]基于JWT的Token认证机制及安全问题 https://bbs.huaweicloud.com/blogs/06607ea7b53211e7b8317ca23e93a891

- 厉害!我带的实习生仅用四步就整合好SpringSecurity+JWT实现登录认证!

小二是新来的实习生,作为技术 leader,我还是很负责任的,有什么锅都想甩给他,啊,不,一不小心怎么把心里话全说出来了呢?重来! 小二是新来的实习生,作为技术 leader,我还是很负责任的,有什么 ...

- 简单说说基于JWT的token认证方式

一.什么是认证 好多人不知道什么是认证,认证,其实就是服务端确认用户身份.Http协议是无状态的,客户端发送一条请求,服务端返回一条响应,二者就算做成一单买卖,一拍两散.在很久以前,互联网所能提供的服 ...

- 【项目实践】一文带你搞定Session和JWT的登录认证方式

以项目驱动学习,以实践检验真知 前言 登录认证,估计是所有系统中最常见的功能了,并且也是最基础.最重要的功能.为了做好这一块而诞生了许多安全框架,比如最常见的Shiro.Spring Security ...

- JWT实现登录认证实例

JWT全称JSON Web Token,是一个紧凑的,自包含的,安全的信息交换协议.JWT有很多方面的应用,例如权限认证,信息交换等.本文将简单介绍JWT登录权限认证的一个实例操作. JWT组成 JW ...

- ASP.NET Core 实战:基于 Jwt Token 的权限控制全揭露

一.前言 在涉及到后端项目的开发中,如何实现对于用户权限的管控是需要我们首先考虑的,在实际开发过程中,我们可能会运用一些已经成熟的解决方案帮助我们实现这一功能,而在 Grapefruit.VuCore ...

- SSM基于Token的登录认证

1.什么是token token的意思是“令牌”,是服务端生成的一串字符串,作为客户端进行请求的一个标识. 当用户第一次登录后,服务器生成一个token并将此token返回给客户端,以后客户端只需带上 ...

随机推荐

- [ASP.NET Core 3框架揭秘] 文件系统[4]:程序集内嵌文件系统

一个物理文件可以直接作为资源内嵌到编译生成的程序集中.借助于EmbeddedFileProvider,我们可以采用统一的编程方式来读取内嵌的资源文件,该类型定义在 "Microsoft.Ex ...

- CefSharp禁止弹出新窗体,在同一窗口打开链接,或者在新Tab页打开链接,并且支持带type="POST" target="_blank"的链接

说明:在同一窗口打开链接,只要稍加改造就可以实现,这里实现的是在新Tab页打开链接,并且支持带type="POST" target="_blank"的链接 gi ...

- monkey测试跑多个apk|monkey命令

1.如何跑多个apk的monkey? 黑名单:执行除了黑名单中以外的apk: 白名单:只执行在白名单中的apk. 黑名单的设置方法: a.创建一个名称为blacklist的txt文档,在文件中输入应用 ...

- SVN服务器和客户端的下载和安装

一.SVN服务器VisualSVN下载和安装 当前版本:4.1.3下载地址:https://www.visualsvn.com/server/download/下载下来的文件:VisualSVN-Se ...

- Hook Java API以获得MD5加密前数据

Java实现MD5加密 在Java中,我们用MD5对数据进行加密,代码大概是这样的: import java.security.MessageDigest; import java.security. ...

- Maven pom.xml文件深度学习

本文介绍Maven项目构建中,pom.xml文件的生成规则和常用节点的使用方法.pom.xml官方网址:http://maven.apache.org/pom.html pom简介 pom作为项目对象 ...

- MySql 更新死锁问题 Deadlock found when trying to get lock; try restarting transaction

文章导航-readme MySql 更新死锁问题 Deadlock found when trying to get lock; try restarting transaction 1.场景 //t ...

- com.alibaba.fastjson和net.sf.json的区别

JSON有两种结构 json简单说就是javascript中的对象和数组,所以这两种结构就是对象和数组两种结构,通过这两种结构可以表示各种复杂的结构 1.对象:对象在js中表示为“{}”括起来的内容, ...

- pandas 初识(五)

1. 如何实现把一个属性(列)拆分成多列,产生pivot,形成向量信息,计算相关性? 例: class_ timestamp count 0 10 2019-01-20 13:23:00 1 1 10 ...

- JS---DOM---元素相关的操作方法

1. 追加子元素 my$("dv").appendChild(obj); 2. 把新的子元素插入到第一个子元素的前面 my$("dv").insertBefor ...