【代码审计】QYKCMS_v4.3.2 前台存储型XSS跨站脚本漏洞分析

0x00 环境准备

QYKCMS官网:http://www.qykcms.com/

网站源码版本:QYKCMS_v4.3.2(企业站主题)

程序源码下载:http://bbs.qingyunke.com/thread-13.htm

测试网站首页:

0x01 代码分析

1、漏洞文件位置:/include/lib_post.php 第153-200行:

- case 'feedback':

- $fromurl=$_SERVER["HTTP_REFERER"];

- if(!strstr($fromurl,setup_weburl))ajaxreturn(3,'未知的URL来源,请刷新重新提交或联系工作人员');

- $lang=strtolower(arg('lang','post','url'));

- $name=arg('name','post','txt');

- $email=arg('email','post','url');

- $phone=arg('phone','post','url');

- $content=arg('content','post','txt');

- $attachment=arg('attach称ment','post','url');

- 10. checkstr($name,'none',1,50,'您的呼');

- 11. if($email!='')checkstr($email,'email',1,200,'电子邮箱');

- 12. if($phone!='')checkstr($phone,'none',1,20,'联系电话');

- 13. checkstr($content,'none',1,1000,'留言内容');

- 14. if(setup_feedback_cn){

- 15. if(!preg_match("/[\x7f-\xff]/",$content)){

- 16. $errtip=getlang('send','notcn');

- 17. ajaxreturn(1,$errtip);

- 18. }

- 19. }

- 20. if(setup_errkey!=''){

- 21. if(!checkerrkey($content)){

- 22. $errtip=getlang('send','errkey');

- 23. ajaxreturn(1,$errtip);

- 24. }

- 25. }

- 26. $user_ip=getip();

- 27. if(setup_feedback_limit){

- 28. $ltime=time()-setup_feedback_limit;

- 29. $ftime=db_count('feedback','webid='.$web['id'].' and time_add>'.$ltime.' and user_ip="'.$user_ip.'"');

- 30. if($ftime){

- 31. $errtip=sprintf(getlang('comment','limiterr'),setup_feedback_limit);

- 32. ajaxreturn(1,$errtip);

- 33. }

- 34. }

- 35. require_once('include/class_ip.php');

- 36. $ipdata=new IpLocation();

- 37. $add=$ipdata->getlocation($user_ip);

- 38. $user_iptext=$add['country'];

- 39. $attachment_new='';

- 40. if($attachment!=''){

- 41. $attachment_new='feedback/'.$attachment;

- 42. @rename(setup_upfolder.$web['id'].'/'.setup_uptemp.$attachment,setup_upfolder.$web['id'].'/'.$attachment_new);

- 43. }

- 44. $content1=nl2br($content);

- 45. $content2=str_replace('<br>','{br}',$content1);

- 46. $tab='webid,dataid,languages,name,email,phone,user_ip,user_iptext,content,attachment,time_add';

- 47. $val=$web['id'].',0,"'.$lang.'","'.$name.'","'.$email.'","'.$phone.'","'.$user_ip.'","'.$user_iptext.'","'.$content2.'","'.$attachment_new.'",'.time();

- 48. db_intoshow('feedback',$tab,$val);

这段代码对游客提交的留言进行处理,然后写入数据库进行查看,在留言提交的几个参数$lang,$email,$phone,$attachment,其中$lang的参数是url,但是$email,$phone有格式检测不能利用,发现把ip也写入了数据库,我们进一步查看程序中如何获取ip的?

文件位置:/admin_system/include/lib/login.php 第447-453行:

- function getip(){

- if(!empty($_SERVER["HTTP_CLIENT_IP"]))$cip = $_SERVER["HTTP_CLIENT_IP"];

- else if(!empty($_SERVER["HTTP_X_FORWARDED_FOR"]))$cip = $_SERVER["HTTP_X_FORWARDED_FOR"];

- else if(!empty($_SERVER["REMOTE_ADDR"]))$cip = $_SERVER["REMOTE_ADDR"];

- else $cip = "127.0.0.1";

- return $cip;

- }

可以发现程序先从客户端获取IP,这是可以伪造的,伪造IP将XSS Payload写入数据库,后台数据库查询出来展示的时候,便会触发XSS,导致程序在实现上存在存储型XSS跨站脚本漏洞,攻击者通过该漏洞可在页面中插入恶意js代码,获得用户cookie等信息,导致用户被劫持。

0x02 漏洞利用

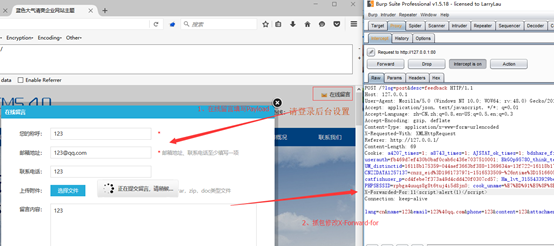

1、在首页点击在线留言—填写数据—抓包—修改X-Forwarded-For头部信息:

2、前台留言成功,当管理员后台查看留言的时候,成功触发XSS语句。

0x03 修复建议

建议对参数做html转义过滤(要过滤的字符包括:单引号、双引号、大于号、小于号,&符号),防止脚本执行。在变量输出时进行HTML ENCODE处理。

最后

欢迎关注个人微信公众号:Bypass--,每周原创一篇技术干货。

【代码审计】QYKCMS_v4.3.2 前台存储型XSS跨站脚本漏洞分析的更多相关文章

- 【代码审计】iZhanCMS_v2.1 前台存储型XSS漏洞分析

0x00 环境准备 iZhanCMS官网:http://www.izhancms.com 网站源码版本:爱站CMS(zend6.0) V2.1 程序源码下载:http://www.izhancms ...

- 【代码审计】eduaskcms_v1.0.7前台存储型XSS漏洞分析

0x00 环境准备 eduaskcms官网:https://www.eduaskcms.xin 网站源码版本:eduaskcms-1.0.7 程序源码下载:https://www.eduaskcm ...

- 【代码审计】EasySNS_V1.6 前台XSS跨站脚本漏洞分析

0x00 环境准备 EasySNS官网:http://www.imzaker.com/ 网站源码版本:EasySNS极简社区V1.60 程序源码下载:http://es.imzaker.com/ind ...

- 【代码审计】YUNUCMS_v1.0.6 前台反射型XSS跨站脚本漏洞分析

0x00 环境准备 QYKCMS官网:http://www.yunucms.com 网站源码版本:YUNUCMSv1.0.6 程序源码下载:http://www.yunucms.com/Downl ...

- 【代码审计】711cms_V1.0.5前台XSS跨站脚本漏洞分析

0x00 环境准备 711CMS官网: https://www.711cms.com/ 网站源码版本:711CMS 1.0.5 正式版(发布时间:2018-01-20) 程序源码下载:https: ...

- 【代码审计】大米CMS_V5.5.3 后台多处存储型XSS漏洞分析

0x00 环境准备 大米CMS官网:http://www.damicms.com 网站源码版本:大米CMS_V5.5.3试用版(更新时间:2017-04-15) 程序源码下载:http://www ...

- 【代码审计】LaySNS_v2.2.0 前台XSS跨站脚本漏洞

0x00 环境准备 LaySNS官网:http://www.laysns.com/ 网站源码版本:LaySNS_v2.2.0 程序源码下载:https://pan.lanzou.com/i0l38 ...

- 74CMS 3.0 存储型XSS漏洞

一. 启动环境 1.双击运行桌面phpstudy.exe软件 2.点击启动按钮,启动服务器环境 二.代码审计 1.双击启动桌面Seay源代码审计系统软件 2.因为74CMS3.0源代码编辑使用GBK编 ...

- 代码审计之Catfish CMS v4.5.7后台作者权限越权两枚+存储型XSS一枚

首先本地搭建环境,我所使用的是Windows PHPstudy集成环境.使用起来非常方便.特别是审计的时候.可以任意切换PHP版本. 本文作者:226safe Team – Poacher 0×01 ...

随机推荐

- 查询当前Oracle数据库的实例

select name from v$database; select instance_name from v$instance; // 查看实例状态 >select instance_nam ...

- [web前端] npm install -save 和 -save-dev 傻傻分不清

本文原文地址:https://www.limitcode.com/detail/59a15b1a69e95702e0780249.html 最近在写Node程序的时候,突然对 npm install ...

- C#利用QRCoder生产二维码

系统使用.NET4.5.1 代码如下: using System; using System.Collections.Generic; using System.Linq; using System. ...

- C#中流的读写器BinaryReader、BinaryWriter,StreamReader、StreamWriter详解【转】

https://blog.csdn.net/ymnl_gsh/article/details/80723050 C#的FileStream类提供了最原始的字节级上的文件读写功能,但我们习惯于对字符串操 ...

- 高性能JavaScript之DOM编程

我们知道.DOM是用于操作XML和HTML文档的应用程序接口,用脚本进行DOM操作的代价非常昂贵. 有个贴切的比喻.把DOM和JavaScript(这里指ECMScript)各自想象为一个岛屿,它们之 ...

- CentOS中环境变量和配置文件

什么是环境变量 bash shell用一个叫做 环境变量(environment variable) 的特性来存储有关shell会话和工作环境的信息.即允许在内存中存储数据,使得在程序或shell中运 ...

- WIN10平板 传递优化文件能否删除

在给系统准备做Ghost备份之前,一般会运行一次磁盘清理,但是WIN10系统多了一个传递优化文件(现在看到的体积很小,但其实可能是4-5G) 这个文件只是WIN10改进了系统更新策略产生的,就像是BT ...

- XMR恶意挖矿脚本处理笔记

一.登录 攻击者如何登录系统未能查出,所有日志已被清除.为防万一,把系统中没用的用户都删掉并修改其他用户密码. 二.被攻击后的表象 1.服务器资源被大量占用,资源占用率飙升: 2.服务器所有JS文件被 ...

- Android 里的数据储存

数据持久化 关于数据储存,这个话题已经被反复讨论过很多次了,我是不建议把网络存储这种方式纳入到数据储存的范围的,因为这个和Android没多少关系,因此就有如下的分类: 本地储存(也称之为数据持久化, ...

- idea 自动导入包 快捷键

idea可以自动优化导入包,但是有多个同名的类调用不同的包,必须自己手动Alt+Enter设置 设置idea导入包 勾选标注 1 选项,IntelliJ IDEA 将在我们书写代码的时候自动帮我们优化 ...