Kubernetes之RBAC

API Server的授权管理

API Server 内部通过用户认证后,然后进入授权流程。对合法用户进行授权并且随后在用户访问时进行鉴权,是权限管理的重要环节。API Server 目前支持一下几种授权策略。

- Always Deny: 表示拒绝所有的请求,一般用户测试。

- Always Allow:允许接收所有请求,如果集群不需要授权流程,则可以采用该策略,这也是Kubernetes的默认配置。

- ABAC: 基于属性的访问控制,表示使用用户配置的授权规则对用户请求进行匹配和控制。

- Webhook:通过调用外部REST服务对用户进行授权。

- RBAC:Role-Base Access Control, 基于角色的访问空。

授权管理配置

我们来看一下kubectl使用的配置文件。

apiVersion: v1

clusters:

- cluster:

certificate-authority-data: REDACTED

server: https://172.16.138.44:8443

name: kubernetes

contexts:

- context:

cluster: kubernetes

user: kubernetes-admin

name: kubernetes-admin@kubernetes

current-context: kubernetes-admin@kubernetes

kind: Config

preferences: {}

users:

- name: kubernetes-admin

user:

client-certificate-data: REDACTED

client-key-data: REDACTED

授权管理也是kubernetes的标准资源对象,顶层配置有

- clusters 配置多个集群

- contexts 配置多个上下文

- users 配置多个用户

- current-context 当前默认上下文

当前配置文件详解,clusters中有一个集群名字叫kubernetes,users中有一个叫kubernetes-admin的用户,contexts有一个叫kubernetes-admin@kubernetes的上下文配置,而关联起来的集群是kubernetes和user名为kubernetes-admin的关系,而前面的上下文配置是使用的kubernetes-admin@kubernetes。

主要讲解RBAC

Role和ClusterRole

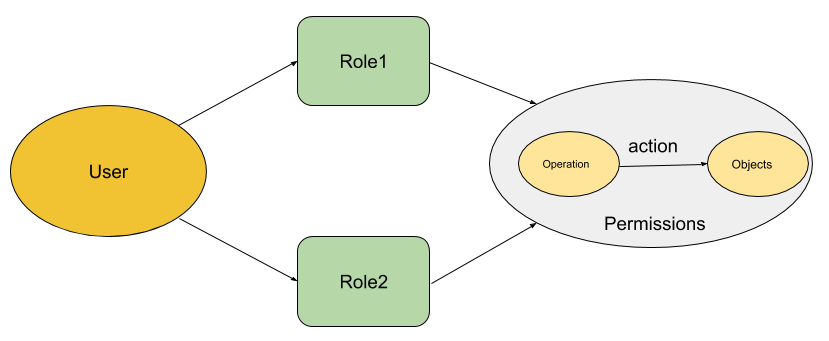

对某个kubernetes的对象(Objects)上施加的一种行为(get post delete 等),我们称为Permissions,把Permissions授于Role,就是一个角色了。能够扮演为主体的就是我们之前讲到的serviceAccount。UserAccount和ServiceAccount。

角色可以由命名空间(namespace)内的Role对象定义,而整个Kubernetes集群范围内有效的角色则通过ClusterRole对象实现。一个Role对象只能用于授予对某一单一命名空间中资源的访问权限。

ClusterRole对象可以授予与Role对象相同的权限,但由于它们属于集群范围对象, 也可以使用它们授予对以下几种资源的访问权限:

- 集群范围资源(例如节点,即node)

- 非资源类型endpoint(例如”/healthz”)

- 跨所有命名空间的命名空间范围资源(例如pod,需要运行命令

kubectl get pods --all-namespaces来查询集群中所有的pod)

定义一个读取Pods 的Role

apiVersion: rbac.authorization.k8s.io/v1

kind: Role

metadata:

name: pods-reader

namespace: default

rules:

- apiGroups:

- ""

resources:

- pods

verbs:

- get

- list

- watch

定义一个clusterrole

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRole

metadata:

name: clusterrole-reader

rules:

- apiGroups:

- ""

resources:

- pods

verbs:

- get

- list

- watch

RoleBinding和ClusterBinding

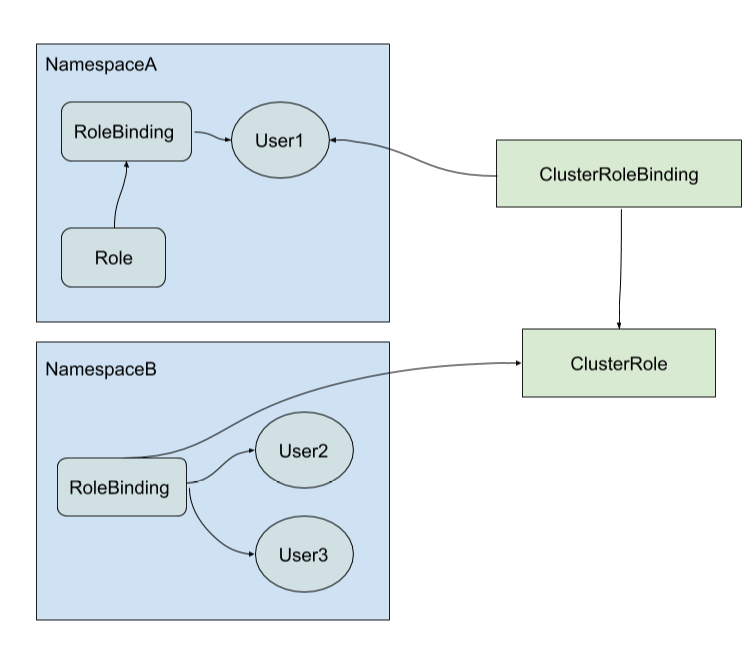

RoleBinding将定义的Role授权给一个或者一组用户,RoleBinding就包含了一组相关主体(即subject, 包括用户——User、用户组——Group、或者服务账户——Service Account)以及对被授权的Role的引用。在命名空间中可以通过RoleBinding对象授予权限,而集群范围的权限授予则通过ClusterRoleBinding对象完成。如下图:

解释:NamespaceA中的Role绑定在RoleBinding上并授权给User1,即User1就拥又了NamespaceA的权限。集群ClusterRole通过ClusterRoleBinding授权给User1,即User1拥有集群权限。NamespaceB中的RoleBinding引用了集群中ClusterRole,RoleBinding授权给User2 User3,即User2 User3拥有NamespaceB的权限。这是大家会又给疑问,为什么RoleBinding非要引用了ClusterRole,而不在NamespaceB下创建一个Role呢?因为当我们又很多Namespace的时候,我们这样需要创建很多的Role,为了重复创建Role,我们可以创建一个ClusterRole来让各个Namespace来用RoleBinding去引用,这样就避免重新创建Role了。大大减少运维的工作。

RoleBinding样例

apiVersion: rbac.authorization.k8s.io/v1

kind: RoleBinding

metadata:

name: jaxzhai-rolebinding

namespace: default

roleRef:

apiGroup: rbac.authorization.k8s.io

kind: Role

name: pods-reader

subjects:

- apiGroup: rbac.authorization.k8s.io

kind: User

name: jaxzhai

roleRef

- apiGroup

- kind

- name

subjects

- apiGroup

- kind

- name

- namespace

ClusterRoleBinding样例

apiVersion: rbac.authorization.k8s.io/v1beta1

kind: ClusterRoleBinding

metadata:

name: read-pods-all

roleRef:

apiGroup: rbac.authorization.k8s.io

kind: ClusterRole

name: clusterrole-reader

subjects:

- apiGroup: rbac.authorization.k8s.io

kind: User

name: jaxzhai

kubectl describe clusterrolebinding read-pods-all

Name: read-pods-all

Labels: <none>

Annotations: kubectl.kubernetes.io/last-applied-configuration={"apiVersion":"rbac.authorization.k8s.io/v1beta1","kind":"ClusterRoleBinding","metadata":{"annotations":{},"name":"read-pods-all","namespace":""},"role...

Role:

Kind: ClusterRole

Name: clusterrole-reader

Subjects:

Kind Name Namespace

---- ---- ---------

User jaxzhai

RoleBind 引用ClusterRole

apiVersion: rbac.authorization.k8s.io/v1

kind: RoleBinding

metadata:

name: clusterrole-test

roleRef:

apiGroup: rbac.authorization.k8s.io

kind: ClusterRole

name: clusterrole-reader

subjects:

- apiGroup: rbac.authorization.k8s.io

kind: User

name: jaxzhai

Kubernetes之RBAC的更多相关文章

- 16.kubernetes的RBAC

role 分为clsterrole和role 我们从普通的role 开始理解起 [root@master ~]# kubectl create role pod-read --verb=get,lis ...

- Kubernetes的RBAC是啥

RBAC: Role-Based Access Control,基于角色的权限控制,有以下三种角色 Role:角色,它其实是一组规则,定义了一组API对象的操作权限 Subject:被作用者,可以是人 ...

- Kubernetes 基于 RBAC 的授权(十六)

目录 一.RBAC介绍 1.1.角色和集群角色 1.2.RoleBinding 和 ClusterRoleBinding 1.3.资源 1.4.主体 二.命令行工具 2.1.kubectl creat ...

- 10、kubernetes之RBAC认证

一.kubectl proxy # kubectl proxy --port=8080 # curl http://localhost:8080/api/v1/ # curl http://local ...

- kubernetes 1.6 RBAC访问控制

一.简介 之前,Kubernetes中的授权策略主要是ABAC(Attribute-Based Access Control).对于ABAC,Kubernetes在实现上是比较难用的,而且需要Mast ...

- 二进制安装部署kubernetes集群---超详细教程

本文收录在容器技术学习系列文章总目录 前言:本篇博客是博主踩过无数坑,反复查阅资料,一步步搭建完成后整理的个人心得,分享给大家~~~ 本文所需的安装包,都上传在我的网盘中,需要的可以打赏博主一杯咖啡钱 ...

- 手动部署 kubernetes HA 集群

前言 关于kubernetes HA集群部署的方式有很多种(这里的HA指的是master apiserver的高可用),比如通过keepalived vip漂移的方式.haproxy/nginx负载均 ...

- 34 【kubernetes】安装手册

全文参考了两篇中文文档: 1,https://www.cnblogs.com/RainingNight/p/using-kubeadm-to-create-a-cluster.html 2,http: ...

- 二进制手动部署kubernetes 1.10.10

转载于:https://www.jevic.cn/2018/09/23/kuberentes-1.10.10/?tdsourcetag=s_pcqq_aiomsg#heapster 通读一遍在实际操作 ...

随机推荐

- 基于udp简单聊天的系统

老师博客:http://www.cnblogs.com/Eva-J/articles/8244551.html#_label4 基于udp的简单的聊天代码 说明:这段代码,显示有client向serv ...

- .NET CORE学习笔记系列(2)——依赖注入[4]: 创建一个简易版的DI框架[上篇]

原文https://www.cnblogs.com/artech/p/net-core-di-04.html 本系列文章旨在剖析.NET Core的依赖注入框架的实现原理,到目前为止我们通过三篇文章从 ...

- Cordova入门系列(二)分析第一个helloworld项目

版权声明:本文为博主原创文章,转载请注明出处 上一章我们介绍了如何创建一个cordova android项目,这章我们介绍一下创建的那个helloworld项目的代码,分析其运行. MainActiv ...

- ubuntu添加普通用户,并解决远程登录

创建普通用户 # 创建用户,并指定用户目录,加入用户组sudo useradd username -d /home/username -m #设置密码 sudo passwd username #给用 ...

- Java 最常见的 200+ 面试题汇总

这份面试清单是我从 2015 年做 TeamLeader 之后开始收集的,一方面是给公司招聘用,另一方面是想用它来挖掘我在 Java 技术栈中的技术盲点,然后修复和完善它,以此来提高自己的技术水平.虽 ...

- 基于 HTML5 结合工业互联网的智能飞机控制

前言 从互联网+的概念一出来,就瞬间吸引了各行各业的能人志士,想要在这个领域分上一杯羹.现在传统工业生产行业运用互联网+的概念偏多,但是在大众创业万众创新的背景下,“互联网+”涌出了层出不穷的“玩法” ...

- 安装VM-tools

win10系统 VMware12 Ubuntu64位安装VM-tools时所遇到的提示信息: open-vm-tools are available from the OS vendor and VM ...

- linux安装tomcat部署web项目

我用的是如下图的两个软件,连接linux服务器. 其中WinSCp是传输文件用的,SecureCRT是用来输入命令的. 1.复制tomcat到指定目录(可复制到你想要的目录下),命令如下: cp /路 ...

- 安装Java和Tomcat

安装Java 下载java源码包 安装的是JDK8,下载地址如下:下载链接 注意,不要在服务器中使用wget来下载jdk,因为oracle会认为你是爬虫,下载的文件不是jdk,而是一个html文件. ...

- Hadoop(五)搭建Hadoop客户端与Java访问HDFS集群

阅读目录(Content) 一.Hadoop客户端配置 二.Java访问HDFS集群 2.1.HDFS的Java访问接口 2.2.Java访问HDFS主要编程步骤 2.3.使用FileSystem A ...